第六章 图与网络分析

运筹学(第6章 图与网络分析)

(v2)钱

a2 a3 a4 a14 a15

a8 a9

a7 (v4) 李

(v3)孙

a5 (v5) 周 a6 a10 (v6)吴

图6-3

a12 a11 a13

(v7)陈

定义: 图中的点用v表示,边用e表示。对每条边可用它

所连接的点表示,记作:e1=[v1,v1]; e2=[v1,v2];

树是图论中结构最简单但又十分重要的图。在自然和社会领 域应用极为广泛。 例6.2 乒乓求单打比赛抽签后,可用图来表示相遇情况,如 下图所示。

运动员 A

B C

D

E

F G

H

例6.3 某企业的组织机构图也可用树图表示。

厂长

人事科

财务科

总工 程师

生产副 厂长

经营副 厂长

开发科

技术科

生产科

设备科

供应科

动力科

e2

(v1) 赵

e1

e3

e4 孙(v3) 李(v4)

周(v5)

图6-2

e5 吴(v6) 陈(v7)

(v2)钱

如果我们把上面例子中的“相互认识”关系改为“认识” 的关系,那么只用两点之间的联线就很难刻画他们之间的关 系了,这是我们引入一个带箭头的联线,称为弧。图6-3就是 一个反映这七人“认识”关系的图。相互认识用两条反向的 弧表示。

端点,关联边,相邻 若有边e可表示为e=[vi,vj],称vi和

e2 v2 e6 e1 e4 v1 e3 v3 e8

vj是边e的端点,反之称边e为点vi

或vj的关联边。若点vi、vj与同一条 边关联,称点vi和vj相邻;若边ei和

e5

e7

第六章图与网络分析

e3

v3

若链中所有的顶点也互不相同,这样的链称为路.

e4

v4

起点和终点重合的链称为圈. 起点和终点重合的路称为回路.

若图中的每一对顶点之间至少存在一条链, 称这 样的图为连通图, 否则称该图是不连通的. 第10页

完全图,偶图

任意两点之间均有边相连的简单图, 称为完全图. K n

K2

K3

K4

2 | E | Cn

第20页

6.2树图和图的最小部分树问题 Minimal tree problem 6.2.1树的概念

若图中的每一对顶点之间至少存在一条链, 称这样的图 为连通图. 树图(简称树Tree): 无圈的连通的图,记作T(V, E)

组织机构、家谱、学科分支、因特网络、通讯网络及高压线路 网络等都能表达成一个树图 。

第13页

有向图 G : (V,E),记为 G=(V,E)

G 的点集合: V {v1 , v2 ,...,vn } G 的弧集合: E {eij } 且 eij 是一个有序二元组 (vi , v j ) ,记

为 eij (vi , v j ) 。下图就是一个有向图,简记 G 。 若 eij (vi , v j ) ,则称 eij 从 v i 连向 v j ,点 v i 称为 eij 的尾,v j 称为 eij 的头。 v i 称为 v j 的前继, v j 称为 v i 的后继。 基本图:去掉有向图的每条弧上的方向所得到的无向图。

有向图 G (V , E ) 的关联矩阵:一个 | V | | E | 阶矩阵

B (bik ) ,

1, 当 弧ek以 点i为 尾 其中 bik 1, 当 弧ek以 点i为 头 0, 否 则

物流运筹学教案

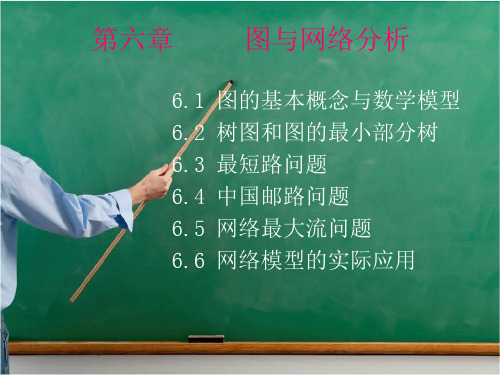

物流运筹学教案课程名称:物流运筹学适用专业:物流管理规定学时:32学时,2学分开课学期:三年级上学期任课教师:***物流运筹学教案一、课程说明物流运筹学运筹学是经管类专业本、专科生的主干课、学位课.通过本书学习要求学生掌握线性规划、整数规划、目标规划、图与网络分析、动态规划、存储论、排队论、决策论、博弈论的基本理论及方法,通过案例分析,要求学生学会建模的方法,能用各类模型的建立解决在经济管理中出现的各类问题.二、教学内容物流运筹学是物流管理专业的专业方向课程,教材涵盖了线性规划、整数规划、目标规划、图与网络分析、动态规划、存储论、排队论、决策论、博弈论的基本理论及方法,讨论了目标规划、图与网络分析在物流中的主要应用领域,探讨了利用线性规划、整数规划、目标规划、图与网络分析、动态规划、存储论、排队论、决策论、博弈论的基本理论及方法解决物流活动中的问题,并对物流运输路线安排、物资调配等专题进行了剖析.三、本课程的教案主要包括下列教学活动形式1、本章的教学目标及基本要求2、本章各节教学内容3、教学重点与难点4、本章教学内容的深化和拓宽5、本章教学方式手段及教学过程中应注意的问题6、本章的主要参考书目7、本章的思考题和习题8、教学进程四、课程教学的基本要求本课程的教学环节包括:课堂讲授、习题课、课外作业.通过本课程各个教学环节的教学,重点培养学生的学习能力、分析问题解决问题的能力.一课堂讲授主要教学方法:主要采用教师课堂讲授为主,增加讨论课和习题课,调动学生学习的主观能动性.二习题习题是本课程的重要教学环节,通过习题巩固讲授过的基本理论知识,培养学生自学能力和分析问题解决问题的能力.习题课:安排每章后.三考试环节学生成绩评定:平时成绩20%+期末考试80%平时成绩包括:学习态度、小测验、作业等.期末考试主要采用笔试闭卷形式,题型主要分为:判断题、选择题、计算分析题、简述题和案例分析题等.五、建议使用教材及教学参考书运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.第一章线性规划及单纯形法本章的教学目标及基本要求了解运筹学的概念掌握线性规划问题的数学模型掌握图解法和单纯形法的计算学会用单纯形法解决现实问题本章各节教学内容本章共分四节,4学时第1章线性规划及单纯形法第一节一般线性规划问题的教学模型第二节图解法第三节单纯形法原理第四节单纯形法的计算步骤习题一教学重点与难点掌握线性规划问题的数学模型掌握图解法和单纯形法的计算本章教学内容的深化和拓宽线性规划在日常中的应用本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.本章的思考题和习题课后习题一教学进程:具体每次课的教学内容设计第一次课 2课时90分钟第二次课 2课时90分钟第三章运输问题本章的教学目标及基本要求熟悉运输问题的典例和数学模型掌握表上作业法掌握产销不平衡的运输问题及其应用本章各节教学内容本章共分三节,4学时第一节运输问题的典例和数学模型第二节表上作业法第三节产销不平衡的运输问题及应用习题三教学重点与难点表上作业法产销不平衡的运输问题及应用本章教学内容的深化和拓宽适当补充各种国内的运输现状,使学生掌握表上作业法.本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.本章的思考题和习题课后习题三教学进程:具体每次课的教学内容设计第一次课 2课时90分钟教学进程:具体每次课的教学内容设计第二次课 2课时90分钟第六章图与网络分析本章的教学目标及基本要求熟悉图的基本概念与模型掌握树图和图的最小部分树概念掌握最短路问题掌握网络的最大流掌握最小费用流本章各节教学内容本章共分五节,4学时第一节图的基本概念与模型第二节树图和图的最小部分树第三节最短路问题第四节网络的最大流第五节最小费用流习题六教学重点与难点树图和图的最小部分树概念最短路问题网络的最大流最小费用流本章教学内容的深化和拓宽运用最短路和网络最大流,最小费用流解决物流问题.本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.本章的思考题和习题习题六教学进程:具体每次课的教学内容设计第一次课 2课时90分钟教学进程:具体每次课的教学内容设计第二次课 2课时90分钟第7章计划评审方法和关键路线法本章的教学目标及基本要求了解PERT网络图的概念掌握PERT网络图的计算掌握关键路线和网络计划的优化了解完成作业的期望时间和在规定时间内实现事件的概率本章各节教学内容本章共分四节,4学时第一节 PERT网络图第二节 PERT网络图的计算第三节关键路线和网络计划的优化第四节完成作业的期望时间和在规定时间内实现事件的概率教学重点与难点PERT网络图的计算关键路线和网络计划的优化本章教学内容的深化和拓宽适当补充运用PERT图解决问题的方法.本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.本章的思考题和习题课后习题七教学进程:具体每次课的教学内容设计第一次课 2课时90分钟教学进程:具体每次课的教学内容设计第一次课 2课时90分钟第九章存储论本章的教学目标及基本要求掌握经济批量的存储模型掌握具有价格折扣优惠的存储模型掌握动态的存储模型了解单时期的随机存储模型了解多时期的随机存储模型本章各节教学内容本章共分六节,4学时第一节引言第二节经济批量的存储模型第三节具有价格折扣优惠的存储模型第四节动态的存储模型第五节单时期的随机存储模型第六节多时期的随机存储模型习题九教学重点与难点掌握经济批量的存储模型掌握具有价格折扣优惠的存储模型掌握动态的存储模型本章教学内容的深化和拓宽适当订货策略的内容本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.本章的思考题和习题课后习题九教学进程:具体每次课的教学内容设计第一次课 2课时90分钟()()()⎪⎪⎪⎩⎪⎪⎪⎨⎧≤++=<≤++=<≤++=Q Q k Q c c R QQ C Q Q Q k Q c c R QQ C Q Q k Q c c R QQ C 2331)3(21231)2(1131)1( ,21 ,210 ,21 1周期内需求量订购量:Qt = Rt ; 2周期内订购费用:Bt = c3 + KRt ; 3周期内平均订购费用:bt = c3/t + KR ; 4周期内平均存储量:qt = Qt/2 = Rt/2; 5周期内平均存储费用:At = c1Rt/2;6周期内总平均费用:Ct = c3/t + KR + c1Rt/2.例某钢厂月计划角钢产量为3000吨,每吨每月存储费元,每次生产的设备调试费用为2500元.试确定该厂角钢的经济生产批量和生产间隔时间,并比较按月计划生产与按经济批量生产两种方案的年费用情况.解 1 月计划生产方案:每月产量为3000吨,每月费用为×3000×+2500 = 10450元全年总费用为10450×12 = 125400元2 经济批量生产方案:16823.53000250022130≈⨯⨯==c Rc Q第三节 具有价格折扣优惠的存储模型40分钟设货物单价函数为KQ, 假定其价格分三级处理:(),, ,0 ,⎪⎩⎪⎨⎧≤<≤<≤=Q Q k Q Q Q k Q Q k Q K平均每单位货物所需费用为第十一章决策分析本章的教学目标及基本要求熟知不确定型的决策分析、风险情况下的决策熟知贝叶斯决策掌握决策分析中的效用度量掌握层次分析法和多目标分析法本章各节教学内容本章共分8节,2学时第一节引言第二节不确定型的决策分析第三节风险情况下的决策第四节贝叶斯决策第五节决策分析中的效用度量第六节层次分析法第七节多目标决策习题十一教学重点与难点不确定型的决策分析风险情况下的决策贝叶斯决策层次分析法多目标决策本章教学内容的深化和拓宽适当决策在物流中的应用本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目运筹学:运筹学教材编写组主编,清华大学出版社,2012年01出版.运筹学教程:胡运权主编,清华大学出版社,2012年02月出版.本章的思考题和习题习题十一教学进程:具体每次课的教学内容设计第一次课 2课时90分钟第七章销售物流本章的教学目标及基本要求了解销售物流在企业市场营销中的作用掌握不同类型的产品与不同类型的销售物流的匹配关系掌握功能性产品的ECR策略及ECR战略对销售物流的要求掌握创新性产品的QR战略及QR战略对销售物流的要求本章各节教学内容本章共分三节,2学时引例箭牌的分销物流管理第1节物流与市场营销的关系第2节ECR战略与销售物流优化第3节QR战略与销售物流优化课后讨论案例可口可乐的销售物流模式教学重点与难点1、基于需求特点的产品分类2、ECR战略的基本内涵3、QR战略的基本内涵本章教学内容的深化和拓宽适当补充QR战略对厂商及零售商的优点本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目销售物流,安久意,2013-10-01 /销售物流管理,刘同利,2011-09-01 /本章的思考题和习题1、物流在企业市场营销中的作用是什么2、ECR战略和QR战略的不同之处和共同之处分别是什么教学进程:具体每次课的教学内容设计第一次课 2课时90分钟第八章生产物流本章的教学目标及基本要求掌握生产物流优化的基本内容熟知ERP在生产物流优化中的作用了解均衡化生产、同步化生产与生产物流的关系掌握精益生产的内涵、基本框架及精益生产对生产物流优化的贡献掌握大规模定制的概念、基本框架及大规模定制对生产物流优化的贡献本章各节教学内容本章共分三节,4学时引例法布劳格:生产物理规划领域的先行者第1节生产物流优化的内容与技术第2节精益生产与生产物流优化第3节大规模定制与生产物流优化课后讨论案例上海通用汽车的柔性化精益制造生产线教学重点与难点1、ERP的原理2、精益生产的内涵3、大规模定制的基本框架本章教学内容的深化和拓宽适当补充生产物流的类型、大规模定制可以实施的各个阶段本章教学方式手段及教学过程中应注意的问题本章以课堂讲解为主,并采用对比和案例教学的分析方法.每次课课前用5分钟提问,对提问内容精心设计.讲授结束时用3分钟总结,包括本节课需要掌握的知识点,重点和难点等.本章的主要参考书目企业生产物流流程,陈璐,2014-11-01 /生产物流管理,宋栎楠,2012-02-01 /本章的思考题和习题1、ERP对于企业的生产物流优化有哪些影响企业在实施ERP的过程中需要注意哪些问题2、精益生产的基本概念是什么它对于生产物流优化有哪些影响3、大规模定制的基本框架是什么它对于生产物流优化有哪些影响教学进程:具体每次课的教学内容设计第一次课 2课时90分钟提问:洋ERP水土不服的原因:国外软件设计的环境与目前国内大环境不同其数据库结构不能体现中国“准信用制社会”的特殊形态.在欧美国家,信用机制构成了市场运营的基础框架.国外专家开发的是以信用制社会为基础模型的系统,因此在业务流程、结算模式、财务指标……等等诸多关键环节上与国内企业的实际情况严重脱节.目前中国处于计划经济向市场经济的转型期,处于“准信用制社会”,经营风险灵活多变是主要特征.系统设计中不考虑这一关键因素,必然出现南辕北辙的局面.第二次课 2课时90分钟。

运筹学第六章图与网络分析

S

2

4

7

2 A

0 5

S

5 45 B

98

14

5

13

D

T

C

E

4

4

4

7

最短路线:S AB E D T

最短距离:Lmin=13

2.求任意两点间最短距离的矩阵算法

⑴ 构造任意两点间直接到达的最短距离矩阵D(0)= dij(0)

S A B D(0)= C D E T

SABCDET 0 25 4 2 02 7 5 20 1 5 3 4 1 0 4 75 0 15 3 41 0 7 5 7 0

e1 v1

e5

v0 e2

e3

v2

e4

e6 e7

v3

v4

(4)简单图:无环、无多重边的图称为简单图。

(5)链:点和边的交替序列,其中点可重复,但边不能 重复。

(6)路:点和边的交替序列,但点和边均不能重复。

(7)圈:始点和终点重合的链。

(8)回路:始点和终点重合的路。

(9)连通图:若一个图中,任意两点之间至少存在一条 链,称这样的图为连通图。 (10)子图,部分图:设图G1={V1,E1}, G2={V2,E2}, 如果有V1V2,E1E2,则称G1是G2的一个子图;若 V1=V2,E1E2,则称G1是G2的一个部分图。 (11)次:某点的关联边的个数称为该点的次,以d(vi)表示。

步骤:

1. 两两连接所有的奇点,使之均成为偶点;

2. 检查重复走的路线长度,是否不超过其所在 回路总长的一半,若超过,则调整连线,改 走另一半。

v1

4

v4

4

1

4

v2

v5

5

图与网络分析(GraphTheoryandNetworkAnalysis)

e9

e5 {v1 , v3 } e6 {v3 , v5 }

e7 {v3 , v5 } e8 {v5 , v6 }

e9 {v6 , v6 } e10 {v1 , v6 }

e1

e2

v2

e5 e3 e4 v4

e8

e6

v5 e7 v3

图1

2、如果一个图是由点和边所构成的,则称其为无向图,记作

X={1}, w1=0

p1=0

2

6

1

2

3

1

10

p4=1

5

9

3

4

7

5

6

5

2

3

4

6

7

4

8 8

min {c12,c14,c16}=min {0+2,0+1,0+3}=min {2,1,3}=1 X={1,4}, p4=1

(9) T (v6 ) min[ T (v6 ), P(v5 ) l56 ] min[ , 5 2] 7 (10) P(v6 ) 7

反向追踪得v1到v6的最短路为:v1 v2 v5 v6

求从1到8的最短路径

2

6

1

2

3

1

10

5

9

3

4

7

5

6

5

2

3

4

6

7

4

8 8

v2

v5

v2

v4

v3

v4

v3

一个图G 有生成树的充要条件是G 是连通图。

用破圈法求出下图的一个生成树。

v2

e1 v1

e4 e7 e3 v4 e8

电网络-第六章信号流图分析解析

x1 x2 x3 xS1 1 x2 x1 x3 2 x3 x1 x2

-1 1 -1 1 Xs1 1 X1 -1 2 -1 Xs1 1 X1 -1/2 X2 1 X3 3 2 1 -1 -1

X2 1 X3

1 1 1 1 ,B 0 ,X a X 解:A 1 2 2 、 2、 3) ij j (1 aii)X i bi1 X S( i 1 i 1 j 1 1 1 0 X i aij X j ( 1 aii)X i bi1 X S ( 、 2、 3) ,可见其流图是不同的 ,但其解 1 i 1

L5=gf g

f

x1

L4=cd

a

c

x3

d

x4

L2=cef

p

b

e

x2

有向回路增益说明图

L1=dgp

(10)非接(切)触回路:若干个有向回路之间没有公共节点 的回路,若两个回路不接触时称为不接触二重(阶)回路, n个回路不接触时称为不接触n重(阶)回路。 h

x1

b

a

c

x3

f

d

g

x4

e

p

x2

非接触回路说明图1

第六章 网络函数与稳定性

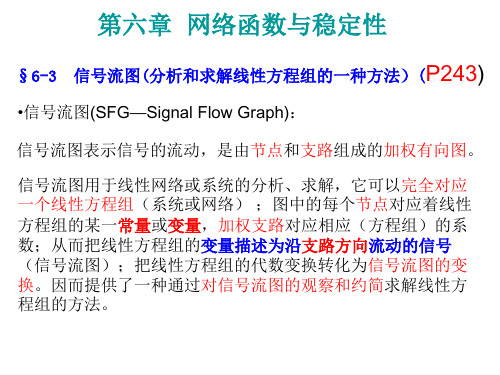

§6-3 信号流图(分析和求解线性方程组的一种方法)(P243)

•信号流图(SFG—Signal Flow Graph): 信号流图表示信号的流动,是由节点和支路组成的加权有向图。 信号流图用于线性网络或系统的分析、求解,它可以完全对应 一个线性方程组(系统或网络) ;图中的每个节点对应着线性 方程组的某一常量或变量,加权支路对应相应(方程组)的系 数;从而把线性方程组的变量描述为沿支路方向流动的信号 (信号流图);把线性方程组的代数变换转化为信号流图的变 换。因而提供了一种通过对信号流图的观察和约简求解线性方 程组的方法。

第六章物流运筹学——图与网络分析.

( vi ,v j )

l

ij

最小的 。

Dijkstra算法

算法的基本步骤: (1)给 v s 以 P 标号, P(vs ) 0 ,其余各点均给 T 标号, T (vi ) 。 (2)若 vi 点为刚得到 P 标号的点,考虑这样的点 v j: (vi , v j ) E ,且 v j 为 T 标号,对 v j 的 T 标号进行如下的更改:

v2

(4,3)

v4

(3,3)

(5,3) (1,1) (1,1) (3,0)

vs

(5,1)

vt

(2,1)

v1

(2,2)

v3

图 6-14

运输线路图

第四节 最小费用最大流问题

在容量网络 G (V , E, C ) ,每一条边 (vi , v j ) E 上,除了已 给容量 cij 外,还给了一个单位流量的费用 bij 0 ,记此时的容 量网络为 G (V , E, C , B) 。 所谓最小费用最大流问题就是要求一个最大流 f ,使流的 总运输费用 b( f )

定理 6-1 任何图中顶点次数的总和等于边数的 2 倍。 推论 6-1 任何图中,次为奇数的顶点必有偶数个。 图 G (V , E ) 和图 H (V , E ) ,若 V V且E E ,则 称 H 是 G 的子图,记作: H G ;特别的,当 V V 时, 称 H 为 G 的生成子图。

容量网络g若?为网络中从sv到tv的一条链给?定向为从sv到tv?上的边凡与?同向称为前向边凡与?反向称为后向边其集合分别用??和??表示??ijff?是一个可行流如果满足??????0ijijijijiijjffcvv??????????c???0ijijijfvv????则称?为从sv到tv的关于f的可增广链

图与网络分析试题及答案

图与网络分析试题及答案一、填空题1.图的最基本要素是点、点与点之间构成的边2.在图论中,通常用点表示,用边或有向边表示研究对象,以及研究对象之间具有特定关系。

3.在图论中,通常用点表示研究对象,用边或有向边表示研究对象之间具有某种特定的关系。

4.在图论中,图是反映研究对象_之间_特定关系的一种工具。

5.任一树中的边数必定是它的点数减1。

6.最小树问题就是在网络图中,找出若干条边,连接所有结点,而且连接的总长度最小。

7.最小树的算法关键是把最近的未接_结点连接到那些已接结点上去。

8.求最短路问题的计算方法是从0≤f ij≤c ij开始逐步推算的,在推算过程中需要不断标记平衡和最短路线。

二、单选题1、关于图论中图的概念,以下叙述(B)正确。

A图中的有向边表示研究对象,结点表示衔接关系。

B图中的点表示研究对象,边表示点与点之间的关系。

C图中任意两点之间必有边。

D图的边数必定等于点数减1。

2.关于树的概念,以下叙述(B)正确。

A树中的点数等于边数减1 B连通无圈的图必定是树C含n个点的树是唯一的D任一树中,去掉一条边仍为树。

3.一个连通图中的最小树(B),其权(A)。

A是唯一确定的 B可能不唯一 C可能不存在 D一定有多个。

4.关于最大流量问题,以下叙述(D)正确。

A一个容量网络的最大流是唯一确定的B达到最大流的方案是唯一的C当用标号法求最大流时,可能得到不同的最大流方案D当最大流方案不唯一时,得到的最大流量亦可能不相同。

5.图论中的图,以下叙述(C)不正确。

A.图论中点表示研究对象,边或有向边表示研究对象之间的特定关系。

B.图论中的图,用点与点的相互位置,边的长短曲直来表示研究对象的相互关系。

C.图论中的边表示研究对象,点表示研究对象之间的特定关系。

D.图论中的图,可以改变点与点的相互位置。

只要不改变点与点的连接关系。

6.关于最小树,以下叙述(B)正确。

A.最小树是一个网络中连通所有点而边数最少的图B.最小树是一个网络中连通所有的点,而权数最少的图C.一个网络中的最大权边必不包含在其最小树内D.一个网络的最小树一般是不唯一的。

运筹学_树

D A Huffman算法 算法_B 算法

叶子上带权的二叉树, 个叶子的权分别为p 叶子上带权的二叉树 s 个叶子的权分别为 i 根到各叶子 的距离(层次 层次) 二叉树的总权数: 的距离 层次 为l i (i=1,…,s) , 二叉树的总权数: s m (T) = ∑ p i l i i=1 算法) 算法 (D A Huffman算法 算法 例8 s=6, 其权分别为 1.s个叶子按权由小至大排序 个叶子按权由小至大排序 4,3,3,2,2,1, 求最优二 叉树。 叉树。 15 2.最小权的二个叶子合并成 2.最小权的二个叶子合并成 一个分支点, 一个分支点,其权为二者之和 将新分支点作为一个叶子。 将新分支点作为一个叶子。 9 则停; 令s←s-1,若s=1则停;否则转 若 则停 否则转(1). 5 5 6 3 6 3 1 2 2 3 3 4 4 1 2 2 3 3

T

找生成树的两种方法-深探法 深探法 (1) 深探法 在点集V中任取一点 中任取一点v, ① 在点集 中任取一点 给 v 以标号 0 . 在某点u集已得标号 检查一端点为u的各边 集已得标号i 的各边, ②在某点 集已得标号 , 检查一端点为 的各边 另一 端点是否均已标号。 端点是否均已标号。 若有(u, w)边之w未标号, 则给w以标号i+1, 记下边(u, w), 记下边(u, w). 令w代u, 重复②. ② 若这样的边的另一端均已有标号, 就退到标号为i-1的r 0 点, 以r 代u ,重复②. ② 1 直到全部点得到标号为止。 2 3 1 2 8 7 6 4 10 11 7 5 0 3 8 10 13 12 6 9 11 9 12 4 5 13

找生成树的两种方法-广探法 广探法

(2) 广探法 在点集V中任取一点 中任取一点v, ① 在点集 中任取一点 给 v 以标号 0 . 令所有标号为i的点集为 检查[V, V\Vi]中的边端 的点集为V, ②令所有标号为 的点集为 检查 中的边端 点是否均已标号 对所有未标号之点均标以i+1 , 记 标号。 点是否均已标号。对所有未标号之点均标以 下这些边。 下这些边。 对标号i+1的点重复步骤②, 直到全部点得到标号为至 ② 直到全部点得到标号为至. 0 1 1 2 1 1 2 0 2 1 2 4 3 2 1 2

《图与网络分析》课件

网络的定义与分类

总结词

网络的定义与分类是理解图与网络分析的关键。

详细描述

网络是由节点和边构成的集合,用于描述系统中各个组成部分之间的关系。根据 不同的分类标准,网络可以分为多种类型,如无向网络和有向网络、单层网络和 多层网络等。

图与网络的应用领域

总结词

图与网络的应用领域广泛,包括计算机科学、交通运输、生物信息学等。

从任意一个顶点开始,每次选择一条与已选顶点集合相连的边中权 重最小的边,将其加入最小生成树中。

最短路径算法

Dijkstra算法

01

用于求解图中从一个顶点到其他所有顶点的最短路径。

Bellman-Ford算法

02

用于求解图中所有顶点之间的最短路径。

Floyd-Warshall算法

03

用于求解图中所有顶点之间的最短路径,时间复杂度较低。

网络流算法

01

Ford-Fulkerson算法

用于求解最大网络流问题,通过不断寻找增广路径来增加网络的流量。

02

Dinic算法

基于层次搜索和增广路径的算法,用于求解最大网络流问题。

03

Edmonds-Karp算法

基于广度优先搜索的算法,用于求解最大网络流问题。

03

网络分析与应用

网络中心性分析

节点中心性

社区结构特征

包括社区大小、社区密度、社区连通性等。

社区结构分析的应用

在社交网络中识别用户群体,在组织结构中划分部门和团队等。

网络动态分析

网络动态模型

常见的网络动态模型有随机游走、马尔科夫链和自组 织映射等。

网络动态特征

包括节点的活跃度、网络的演化规律和网络的鲁棒性 等。

网络动态分析的应用

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

[0,3,2,0,0,0;0,0,1,3,0,0;0,0,0,1,2,0;0,0,0,0,0,3;0,0,0,1,0,2;0,0,0,0,0,0]

最后, 命令窗出现“The maximum flow is:”时, 按“Enter”键,得到

0 0 f 0 0 0 0

MATLAB 程序运行结束.

[inf,1,3,2;1, inf,3,2;3,3, inf,4;2,2,4, inf]

最后, 命令窗出现“ The weight adjacent matrix of the Minimum Spanning Tree of the graph

inf 1 is: ”时, 按“Enter”键, 得到“ MST inBiblioteka inf① 1200 3

② 2

③ 1302 2 00 4

④ 2 3

⑤

⑥

⑦

⑧

在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入 wmatch 命令窗出现“Enter the vertices number of 命 令 窗 出 现 “Enter the matrix of

S T

=n=”时, 输入 4 输 入

3. 最大流问题

Dinic 算法适用于非负权运输网络求最大流, 当 a ij A 时, cij 0 . 程序名: MF.m 执行实例: 用 Dinic 算法求解下图所示运输网络中自点 1 到点 6 的最大流. 其中, 每条弧上的数表示其容量. ② 3 ④ 3 3 ① 1 1 1 ⑥ 2 2 ③ 2 ⑤ 在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入 MF 命令窗出现“ Enter the vertices number of the graph : n= ”时, 输入 6 命令窗出现“Enter the capacity adjacent matrix of the graph : [C (1,1),..., C ( n, n)] =”时, 输 入

[inf,4,7,3, inf,10; inf, inf,3, inf,2,3; inf, inf, inf, inf, inf,2; inf, inf, inf, inf,2, inf; inf, inf, inf, inf, inf,1; inf, inf, inf, inf, inf, inf]

1 inf 3 2

inf 3 inf inf

inf 2 ”. inf inf

如果该网络不含最小树, 则此时窗口中出现“ The graph doesn’t include a Minimum Spanning Tree. ” MATLAB 程序运行结束. 因此, 由 MATLAB 程序运行结果可得最小树为: ① 1 ② 2 ④ 3 ③

在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入 MST_k 命令窗出现“ Enter the vertices number of the graph : n= ”时, 输入 4 命令窗出现“ Enter the weight adjacent matrix of the graph: [W (1,1),..., W ( n, n)] = ”时, 输 入

2. 最短有向路问题

Dijkstra 算法适用于非负权有向网络求最短有向路, 当 a ij A 时, wij . 程序名: SP_d.m 执行实例: 用 Dijkstra 算法求解下图所示有向网络中自点 1 到其他各点的最短路 . 其中, 每条弧上的数表示其权 值. 4 ① 3 ④ 2 ② 7 10 2 ⑤ 1 3 3 ③ 2 ⑥

[0,3,2,0,0,0;0,0,1,3,0,0;0,0,0,1,2,0;0,0,0,0,0,3;0,0,0,1,0,2;0,0,0,0,0,0]

最后, 命令窗出现“The minimum cost flow is:”时, 按“Enter”键, 得到

0 0 0 “ f 0 0 0

2 inf inf inf 1 1 inf inf inf 3 graph is: ”时, 按“Enter”键, 得到“ MST 2 inf inf inf inf ”. inf inf inf inf 2 inf 3 inf 2 inf 如果该网络不含最小树, 则此时窗口中出现“ The graph doesn’t include a Minimum Spanning Tree. ” MATLAB 程序运行结束. 因此, 由 MATLAB 程序的运行结果可得网络 G 的最小树为: ② 1 3 ① ④ 2 ⑤ 2 ③

最后, 命令窗出现 “The pre-vertix labelling of the Shortest Path (from 1 to the other) is:”时, 按“Enter”键, 得到“ SP [0,1,1,1,4,5] ” . MATLAB 程序运行结束. 因此, 由 MATLAB 程序的运行结果可知网络 G 中自点 1 到其他各点的最短路为: ② ③ 4 7 ① ⑥ 3 1 ④ 2 ⑤

3 0 0 0 0 0

2 0 0 0 0 0

0 3 0 0 0 0

0 0 2 0 0 0

0 0 0 3 2 0

命令窗出现“The maximum flow value is:”时, 按“Enter”键, 得到“ Vf 5 ”

因此, 由 MATLAB 程序的运行结果可知网络 G 中自点 1 到点 6 的最大流为: ② 3.3 ④ 3.3 3.3 ① 1.0 1.0 1.0 ⑥ 2.2 2.2 ③ 2.2 ⑤

在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入文件名 SP_d 命令窗出现“ Enter the vertices number of the graph : n= ”时, 输入 6 命令窗出现“ Enter the weight adjacent matrix of the graph: [W (1,1),..., W (n, n)] = ”时, 输 入

第六章 图与网络分析

本章, 我们介绍解决几种网络优化问题的 MATLAB 程序.

1. 最小树问题

1.1 Dijkstra 算法 Dijkstra 算法适用于一般非负权的无向网络求最小树, 当 e E 时, w(e) . 程序名: MST_d.m 执行实例: 用 Dijkstra 算法求解下图所示网络的最小树. 其中, 每条边上的数表示该边的权值. ② 1 4 3 ① 2 ④ 2 ⑤ 2 4 4 ③ 在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入 MST_d (Enter) 命令窗出现“ Enter the vertices number of the graph : n= ”时, 输入 5 命令窗出现“ Enter the weight adjacent matrix of the graph: [W (1,1),..., W ( n, n)] = ”时, 输 入

0 0 0 ” 1 0

MATLAB 程序运行结束. 因此, 由 MATLAB 程序的运行结果可知二分图 G 的最大基数匹配为: ① ② ③ ④ ⑤

⑥

⑦

⑧

⑨

⑩

5.2 二分图最大权对集――分派问题 增广算法适用于一般二分图求最大基数匹配, 当 eij E 时, eij 0 . 命令式文件名: WMATCH.m 执行实例: 用增广算法求解下图所示二分网络的最大权匹配. 其中, 每条边上的数表示该边的权值.

5. 最大对集问题

5.1 二分图最大基数对集 匈牙利算法算法适用于一般二分图求最大权匹配, 当 eij E 时, eij 0 且 wij 0 . 命令式文件名: MATCH.m 执行实例: 用匈牙利算法求解下图所示二分图的最大基数对集 ① ② ③ ④ ⑤

⑥

⑦

⑧

⑨

⑩

在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入 MATCH 命令窗出现“Enter the vertices number of S : s=”时, 输入 5 命令窗出现“Enter the vertices number of T : t=”时, 输入 5 命令窗出现“Enter the matrix of the graph: [W (1,1),..., W ( s, t )] =”时, 输入

4. 最小费用流问题

该算法适用于一般非负权的运输网络求最小费用流, 当 a ij A 时, cij 0 , 且 wij . 命令式文件名: MCF.m 执行实例: 求解下图所示运输网络中自点 1 到点 6 其值为 2 的最小费用流. (每条弧上的第一个数表示其单位流的 费用, 第二个数表示其容量) ② 4.3 ④ 2.3 1.3 ① 1.1 2.1 1.1 ⑥ 5.2 2.2 ③ 2.2 ⑤ 在命令窗口的程序执行过程和结果如下: 在 MATLAB 的命令窗口输入 MCF 命令窗出现“ Enter the vertices number of the graph : n= ”时, 输入 6 命令窗出现“Enter the cost adjacent matrix of the graph : [W (1,1),..., W ( n, n)] =”时, 输入 [0,2,5,0,0,0;0,0,1,4,0,0;0,0,0,2,2,0;0,0,0,0,0,1;0,0,0,1,0,2;0,0,0,0,0,0] 命令窗出现“Enter the capacity adjacent matrix of the graph : [C (1,1),..., C ( n, n)] =”时, 输 入

1.2 Kruskal 算法 Kruskal 算法适用于一般非负权的无向网络求最小树, 当 e E 时, w(e) .

程序名: MST_k.m 执行实例: 用 Kruskal 算法求解下图所示网络的最小树. 其中, 每条边上的数表示该边的权值. ① 1 ② 3 2 2 3 ④ 4 ③