利用Ethereal分析ping过程

实验四 利用Ethereal分析HTTP

实验四利用Ethereal分析HTTP一、实验目的熟悉并掌握ethereal的基本操作,了解网络协议实体之间的交互和消息交换。

2、实验环境windows9x/nt/2000/xp/2021与因特网连接的计算机网络系统ethereal等软件。

三、实验原理1.深入理解网络协议,仔细观察协议实体之间交换的消息序列。

它是在模拟环境或真实网络环境(如互联网)中完成的。

观察正在运行的协议实体之间消息交换的基本工具称为包嗅探器。

通常,数据包嗅探器将存储并显示捕获的消息的每个协议头字段的内容。

ethereal是一种可以运行在windows,unix,linux等操作系统上的分组分析器。

ethereal的界面主要有五个组成部分:捕获数据包列表:按行显示捕获数据包的内容,包括:ethereal给出的数据包序列号、捕获时间、数据包的源地址和目标地址、协议类型以及数据包中包含的协议描述信息。

单击要创建的列的列名分组按指定列进行排序。

在该列表中,所显示的协议类型是发送或接收分组的最高层协议的类型。

所选数据包标头的详细信息:在捕获的数据包列表窗口中显示所选数据包的标头详细信息。

它包括:与以太网帧相关的信息和包含在数据包中的IP数据报相关的信息。

分组内容窗口(packetcontent):以ascii码和十六进制两种格式显示被俘获帧的完整内容。

显示过滤器规格:在此字段中,您可以填写协议名称或其他信息。

根据此内容,您可以在“组列表”窗口中筛选组。

4.以太的使用启动主机上的web浏览器。

开始分组俘获:选择“capture”下拉菜单中的“start”命令,设置分组俘获的选项。

首先,下载一个非常简单的HTML文件(该文件非常短,不嵌入任何对象)。

开始ethereal分组俘获。

在打开的WebBrowser窗口中输入地址(浏览器中将显示一个非常简单的HTML文件,其中只有几行文本):启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“internet选项”命令,在出现的对话框中,选择“删除文件”)。

Ethereal 分析数据报文

实验二利用网络嗅探工具Ethereal分析数据报文一、实验目的网络世界中,最基本的单元是数据包。

本实验内容作为将来各个实验的基础,培养对网络通讯协议底层的分析和认识,加强对网络的理解。

实验内容主要关注 ICMP、HTTP 包的检验。

1.学习网络嗅探工具 Ethereal 的使用。

2.利用抓包工具Ethereal,抓取ICMP包,完成对ICMP 包的分析工作。

明白 ICMP 包的结构。

结合 TCP/IP 的模型,分析 ICMP 包各层的功能,以及各层通信使用的地址,了解 ICMP 请求和响应包的 ICMP 协议号。

3.利用抓包工具 Ethereal,抓取 HTTP 包。

了解 HTTP 协议请求、响应包类型,结合课本学习知识完成的 HTTP 协议的剖析和掌握。

将来的课程实验中,需要使用该工具进行包分析,判断大多数安全和网络通讯问题。

二、实验环境1. 局域网环境2. Ethereal软件Ethereal 软件介绍Ethereal是一个网络数据包分析软件。

网络数据包分析软件的功能是截取网络数据包,并尽可能显示出最为详细的网络数据包资料。

网络数据包分析软件的功能可想像成"电工技师使用电表来量测电流、电压、电阻"的工作——只是将场景移植到网络上,并将网络线替换成电线。

三、实验任务1. 任务1:Ethereal 软件的基本功能使用2. 任务2:ICMP 数据报文的检测与分析3. 任务3:HTTP 数据报文的检测与分析四、实验步骤首先安装Ethereal和Winpcap。

任务1:Ethereal 软件的基本功能使用一、 打开 Ethereal,其界面如下图:二、在菜单的“capture”选项中设置抓包的相关参数,如下图:三、选择“interfaces”选项,对话框中显示可操作的网络适配器,如下图:四、通过“Prepare”或上级菜单“Option”选项,可以设置抓包模式、过滤器、数据包限制字节、存档文件模式、停止规则和名字解析等参数,如下图:设置完毕,就可以点击“Capture”,开始数据报文的捕获。

ethereal使用以及IP协议解析

1.主界面介绍随着3G的普及,手机数据业务量(如浏览器,彩信等)的日益增长,对手机侧网络包的分析显得越来越重要。

一般来说,手机数据业务的抓包工具为QXDM,在抓LOG指导里面已经有了详细参数的配置介绍(详情见《IP数据包抓取方法.doc》)。

但需要注意的是,在将LOG转化为.pcap文件时,必须保证当前电脑里安装有Ethereal软件,否者PCAPGenerator这个工具不会出现。

(针对使用Tools->PCAPGenerator转化.isf文件出错的情况,可以做如下尝试:先使用Tools->ISF File Converter将刚刚保存的.isf文件其转化为.dlf文件,然后使用Tools->PCAPGenerator将.dlf 文件转换成.pcap文件)。

这里主要针对抓到IP包后,怎么样使用Ethereal软件对IP包进行分析,以及一些简单的TCP/IP协议介绍。

直接点击打开.pcap文件,可以看到如下图1所示界面。

图1中间彩色的区域就是IP数据包。

从左到右,字段分别是No.,Time,Source,Destination,Protocol以及Info。

IP包是按照流经手机网卡的时间顺序排列的,NO.是标示抓到的IP包是该抓包文件中的第几个,Time则是计算的所有包与第一个包之间的间隔时间,单位毫秒ms。

Source和Destination字段分别表示IP包的源地址和目的地址。

Protocol显示当前IP包的上层协议,如TCP,UDP,如果应用层协议头也在该IP包中,优先显示应用层协议,如RTSP,HTTP等。

注意中间的彩色显示,不同的颜色代表该IP包中包含了不同内容,这是方便我们对IP 包查看。

如上面的大红色,表示的是该数据包损坏,可能是只有一半的内容,也可能是指在该包与其他包的序号不连续(指在协议层不连续),中间可能出现丢包的现象。

很多时候,Ethereal是用不同颜色来区分上层协议的不同(注意IP包中必须包含上层协议的包头,才能以该应用的颜色进行标示。

实验二 利用分组嗅探器(ethereal)分析协议HTTP

实验二利用分组嗅探器(ethereal)分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

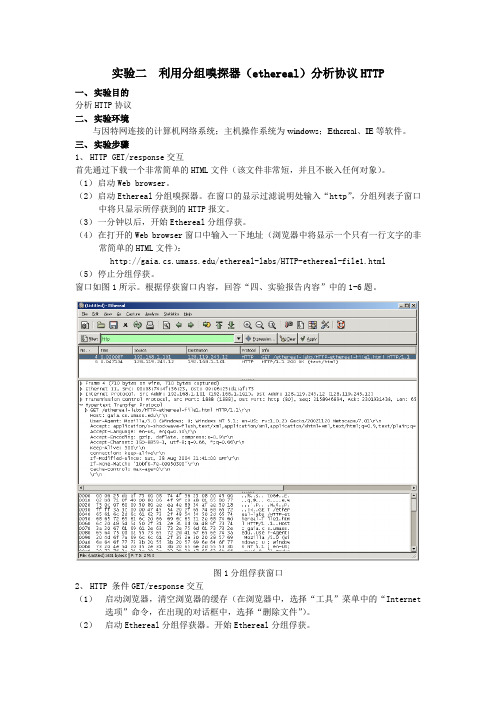

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

1、ethreal使用-入门

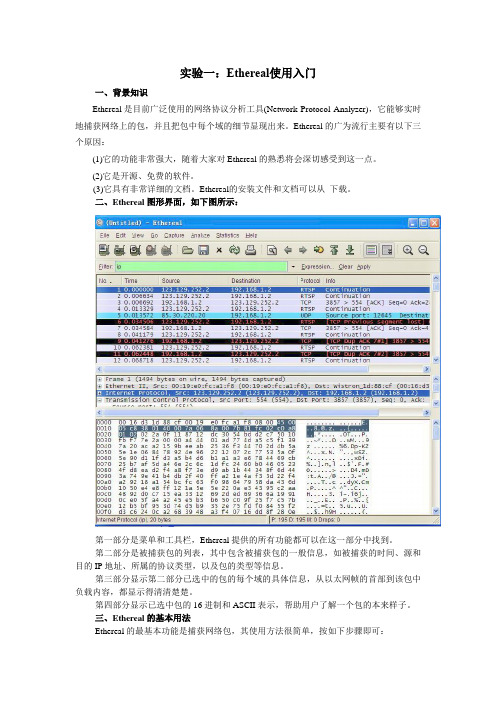

实验一:Ethereal使用入门一、背景知识Ethereal是目前广泛使用的网络协议分析工具(Network Protocol Analyzer),它能够实时地捕获网络上的包,并且把包中每个域的细节显现出来。

Ethereal的广为流行主要有以下三个原因:(1)它的功能非常强大,随着大家对Ethereal的熟悉将会深切感受到这一点。

(2)它是开源、免费的软件。

(3)它具有非常详细的文档。

Ethereal的安装文件和文档可以从下载。

二、Ethereal图形界面,如下图所示:第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。

第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。

第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。

第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。

三、Ethereal的基本用法Ethereal的最基本功能是捕获网络包,其使用方法很简单,按如下步骤即可:(1)选择“Capture”菜单项中的“Option”,这时会弹出一个对话框,如下所示。

这个对话框中的栏目虽然很多,但一般只需配置其中两项。

一项是“Capture Filter”栏。

在这个栏中,可以输入过滤规则,用于规定Ethereal捕获包的种类(注:过滤规则的写法将在下一节作专门介绍);如果不输入过滤规则,则Ethereal将捕获所有从网卡发送或收到的包。

另外一项是“Update list of packets in real time”选项,请大家一定要选中这一项,这样可以使Ethereal在捕获包的同时,实时地把捕获的包显示出来。

(2)在完成如上配置后,点击“Start”按钮,Ethereal便开始捕获包。

四、Ethereal的过滤规则Ethereal的过滤规则可以有两种形式:(1)一个原语:一个原语即一条最基本的过滤规则(2)用“and”、“or”、“not”关系去处运算符,以及括号组合起来的原语。

利用Ethereal观察网络示例

ቤተ መጻሕፍቲ ባይዱ回

6.Display Options(显示选项)

∗ 默认情况下,分组的显示与它们被捕获的状态不一样, 因为在网络活动量很高的时候,要想同步很难. ∗ 选择Update list of packet in real time选项,可以观察 实时更新的分组.

Display Options

返回

7.Stop Capture(停止捕获)

Limit each packet to N bytes 选项,通过点 击选项旁边的的小方框选择该选项

返回

3.Capture packets in promiscuous mode (在混杂模式下捕获分组)

如果你的计算机在一个共享网段内,诸如一个无线 局域网或者一个以太网集线器上,那么网络接口将能 够检测到所有的分组,包括那些发到其他机器上的分 组. 但是,更多的情况是,目的地为其他计算机的分组将 被忽略掉,如果你的网络接口设置为”混杂模式”,它 将记录下所有的分组,包括那些并非发往你的机器的 分组.

返回

从头到尾观察一个跟踪记录

∗ 步骤1 启动Ethereal ∗ 步骤2 对Capture Options各个选项设置 ∗ 步骤3 点击Start按钮开始捕获,出现Capture from…对 话框 ∗ 步骤4 点击Capture from… 对话框中Stop按钮结束捕 获 ∗ 步骤5 得到捕获记录 ∗ 步骤6 利用Analyze菜单分析记录

在混杂模式下捕获分组

返回

4.Capture Filter(捕获过滤器)

∗ 可以指定一个捕获过滤器来限制捕获的数量.只有那 些匹配过滤规则的分组才被记录 ∗ 例如,可以利用 host 192.168.1.188 来捕获那些只从IP 地址192.168.1.188发出和发往的分组 ∗ 利用过滤语言来制定过滤规则

实验1 网络协议分析Ethereal

实验1 学习使用Ethereal进行网络协议分析实验目的:掌握使用Ethereal软件分析网络协议的基本技能,加深对协议格式、协议层次和协议交互过程的理解。

实验过程:(1)分组俘获。

下面左图为俘获分组的配置界面,实验时只有最上面的Interface是自己选择的,其余均采用默认值。

右图为俘获过程中的一个截图,当时还没有俘获到TCP帧。

(2)协议分析。

下图是捕捉到的一个TCP帧的基本信息:观察最上面蓝色条形选框中的信息,可以得出:1)俘获到的此帧的编号为:22(No.);2)时间为:2.200445s(Time);3)源地址为:192.168.0.99(Source);4)目的地址为:192.168.0.53(Destination);5)协议为:TCP协议(Protocol);6)帧携带的信息为:1422>microsoft-ds[SYN] Seq=0 Ack=0……(Info);位于中部的窗口中列出了上面所选中的TCP帧的详细内容,下面将其按顺序展开,逐个进行分析:1)第一行(Frame22(62 bytes on ware,62 bytes captured))展开如上图中部所示:★Arrival Time:帧到达的时间,也就是俘获到帧的时间为:2010-12-24-18:48:20.706671000;★Time delta from previous packet:与上一帧的时间间隔为:0.000061000秒。

观察上图可得第21帧的时间为2.200384s,与22帧的时间2.200445s之间的时间间隔为:2.200445-2.200384=0.000061s,恰好为0.000061秒!★Time since reference or first frame:从俘获到第一帧到俘获到此帧经过的时间为2.200445000s;★Frame Number:帧的编号为22;★Packet Length:数据包的大小为62字节;★Capture Length:俘获到的大小为62字节,即整个数据包都被俘获;2)第二行(Etherne tⅡ,Src:00:0d:87:f8:43:c0,Dst:00:0d:87:f9:70:3a)展开如上图所示:★Destination:00:0d:87:f9:70:3a(192.168.0.53):目的地址。

哈工大计算机网络实验报告之五

计算机网络课程实验报告实验5:利用Ethereal分析TCP、UDP、ICMP协议实验过程:使用Ethereal分析TCP协议: (15分)得分:抓取本机与http://gaia。

/ethereal—labs/alice。

txt通信过程中的网络数据包.根据操作思考以下问题:●客户服务器之间用于初始化TCP连接的TCP SYN报文段的序号(sequence number)是多少?在该报文段中,是用什么来标示该报文段是SYN报文段的?Seq=0Flags中的syn位为1,ack位为0,说明是syn报文段●服务器向客户端发送的SYNACK报文段序号是多少?该报文段中,Acknowledgement字段的值是多少?Gaia.cs。

umass。

edu服务器是如何决定此值的?在该报文段中,是用什么来标示该报文段是SYNACK报文段的?Seq=0Ack=1,服务器根据客户端发送的SYN报文的Seq值加一后得到此值Flags中的Ack和Syn位都为1,所以是SYNACK报文●如果将包含HTTP POST命令的TCP报文段看作是TCP连接上的第一个报文段,那么该TCP连接上客户机向服务器发送的第六个报文段的序号是多少?是何时发送的?该报文段所对应的ACK是何时接收的?第六个报文段:对应的ack报文段:23号报文时第六个报文,seq=6310,发送时间:Jun 1,2013 13:32:56.587941000 对应的ack报文段接收时间Jun 1,2013 13:32:56.993379000●前六个TCP报文段的长度各是多少?在整个文件发送过程中,接受方公示的窗口大小是否变化?窗口大小代表什么含义?(可参考教科书“流量控制”一节)首个报文段长度为555,其余都为1506,接收方窗口长度是变化的.它代表接收方端口上缓冲区空闲空间的大小,显示其接受能力●TCP连接的throughput (bytes transferred per unit time)是多少?请写出你的计算过程.(不必给出计算结果,表达出计算的思路即可)TCP连接发送报文的数据字节总数÷发送数据报总时间●实验结论,以及实验中遇到的其他问题是如何解决的?结论:tcp协议在建立连接时要经历三次握手过程;当tcp连接需要发送比较大块的数据时,会将其分割成若干份数据报发送.Tcp协议利用窗口大小来实现端到端的流量控制问题:实验课后到四楼机房重做实验发现那里的网络不适合做这次实验(在那研究了一个小时),后来用自己电脑回到寝室做实验比较顺利。

利用Ethereal分析ping过程

分组1和2表明为了将ICMP报文发送到,我们需要知道它的 IP地址(202.108.9.34),首先向询问其IP地址

返回

WAN ping 请求:ping 类型:8 代码:0 返回

WAN ping 应答:ping ,类型和代码都为0 返回

返回

列表框

返回Βιβλιοθήκη 协议层框(协议框)协议框显示所选分组的各层协议细节:物理层帧,以太网帧及其首部,IP协议 数据报及其首部,UDP数据报及其首部,HTTP等协议细节 返回

原始框

原始框显示了分组中包含的数据的每个字节.从中可以观察最原始的传输数据. 方框左边是十六进制的数据,右边是ASCII码 返回

利用Ethereal分析ping过程

实验目的: 本实验通过追踪本地ping实验过程和远 程ping实验过程,利用Ethereal捕获实验记录, 分析本地ping和远程ping的区别,加强对 ICMP协议的理解

利用Ethereal分析ping过程

Ping回顾 利用Ethereal捕获分组示例 在捕获分组中分析LANping和WANping过程

What’s PING?

Ping程序目的是为了测试另一台主机是否可达. 该程序发送一份ICMP回显请求报文给主机,并 等待返ICMP回显应答. 一般而言(无路由器和防火墙限制),如果不能 Ping到某台主机,那么通常可以用Ping程序来确 定问题出在哪里.Ping程序还能测出到这台主机 的往返时间,以表明该主机离我们有”多远”.

观察一个跟踪记录 步骤6:利用Analyze菜单分析记录

利用Summary观察跟踪记录的统计该要,包括通信的总字节数, 通信的频率,分组的大小等统计数据

观察一个跟踪记录 步骤6:利用Analyze菜单分析记录

实验二 WireShark(Ethereal)抓包实验

WireShark的安装很简单,安装 过程中会提示安装WinPcap,一切 都按默认设置即可。

10

10

(二)捕获数据包的一般操作

步骤 01 启动Wireshark,显示图2-1所示的主界面。

图2-1 启动Wireshark

11

11

(二)捕获数据包的一般操作

步骤 02

首先设置捕获参数。选择“Capture”(捕获)菜单中的“Options”(选项)命令,打开“Capture Option”(捕获选项)对话框。“Capture Option”对话框显示了多项设置和过滤器,用于确定捕获的数 据通信类型及数量等,如图2-2所示。

即“途经”该网卡但不发往该计算机的数据包)。

13

13

(二)捕获数据包的一般操作

步骤 05 步骤 06

“Capture”设置区的“Capture Filter”栏用来设置是抓包过虑,除非需要过虑特定的数据包,否则一 般情况下可以保持默认设置,即留空。 单击“Start”(开始)按钮即可开始数据包捕获。图2-3所示为开启捕获后的Wireshark的主显示窗 口,主要有五个组Байду номын сангаас部分。

与上一次显示 帧的时间间隔

帧号为6 捕获长度为74字节

与上一次被捕获帧的时间间隔

与参考帧或第1帧的时间间隔 帧长为74字节 帧不会被忽略

帧没有被标记

图2-7 物理层数据帧概况

帧内封装的协 议层次结构 被着色字符串为icmp, icmpv6

19

被着色规则名 称为ICMP

19

(三)ping PDU数据的捕获和分析

菜单和工具命令 协议筛选 数据包列表

数据包首部明细 数据包内容

14 图2-3 开启捕获后的主显示窗口