简述端口扫描原理

安全扫描仪原理

安全扫描仪原理

安全扫描仪是一种用于检测网络或计算机系统中存在的漏洞和安全风险的工具。

其原理是通过扫描目标系统的端口、协议和应用程序,查找可能存在的漏洞和弱点,进而提供安全评估和建议。

下面将介绍一些常见的安全扫描仪原理和工作原理。

1. 端口扫描:安全扫描仪通过扫描目标系统的开放端口,以获取目标系统上运行的各种服务和服务版本信息。

这有助于发现未更新或易受攻击的服务,如存在已知的漏洞的服务。

2. 操作系统识别:通过分析网络流量和响应来识别目标系统的操作系统类型和版本。

这样可以更好地了解目标系统的安全特性和存在的漏洞。

3. 脆弱性扫描:安全扫描仪会根据已知的漏洞库或漏洞特征数据库对目标系统进行扫描,并检查目标系统上是否存在与这些漏洞相关的问题。

这些漏洞可以包括操作系统或应用程序级别的漏洞,如缓冲区溢出、代码注入等。

4. 弱口令扫描:通过尝试一组预定义的弱密码或常见密码,安全扫描仪可以检测出目标系统上弱密码的存在。

这种扫描可以帮助管理员发现易受攻击的系统账户。

5. 检测配置错误:安全扫描仪还可以检测目标系统上的配置错误,例如默认配置、未授权访问、目录权限错误等。

这些配置错误可能会导致系统易受攻击或暴露敏感信息。

6. 报告和评估:安全扫描仪会将扫描结果整理成报告,并提供评估和建议。

报告通常会列出发现的漏洞和弱点,并提供修复建议,以帮助管理员或安全团队进一步加固系统安全。

总之,安全扫描仪通过扫描目标系统的端口、识别操作系统、检测脆弱性和弱口令、检查配置错误等方式进行工作,以发现潜在的安全漏洞和风险,并提供相应的修复建议,保障系统的安全性。

简述端口扫描的原理

简述端口扫描的原理

端口扫描是一种常用的安全测试方式,它通过扫描目标主机的开放端口,来判断目标主机的安全性。

其原理是利用网络通信协议中的TCP、UDP等方式,向目标主机的端口发送请求,并根据返回结果来确定目标主机是否响应该端口。

在端口扫描过程中,扫描器会按照预设的端口顺序(如从0到65535)依次向目标主机的每个端口发送请求,并根据返回结果来判断该端口是否开放。

如果收到了响应数据,则意味着该端口是开放的,否则则表示该端口是关闭的或被防火墙拦截了。

端口扫描的原理基于TCP协议的“三次握手”过程,当扫描器向目标主机的某个端口发送请求时,如果目标主机接受请求,就会回应一个“SYN-ACK”数据包,表示该端口是开放的。

如果目标主机拒绝请求,则会回应一个“RST”数据包,表示该端口是关闭的或被防火墙拦截了。

端口扫描的原理也涉及到UDP协议的“无连接”特性,因为UDP 协议不需要建立连接,所以扫描器只需向目标主机发送UDP数据包,如果收到了响应,则表示该端口是开放的,否则则表示该端口是关闭的或被防火墙拦截了。

总的来说,端口扫描的原理是通过向目标主机发送请求,来判断目标主机是否响应该端口,并根据返回结果来确定该端口是否开放。

这种方式可以帮助安全测试人员发现系统中的漏洞和安全问题,从而提高系统的安全性。

实验指导书2-网络端口扫描

实验2网络端口扫描一、实验目的通过练习使用网络端口扫描器,可以了解目标主机开放的端口和服务程序,从而获取系统的有用信息,发现网络系统的安全漏洞。

在实验中,我们将在Windows操作系统下使用Superscan进行网络端口扫描实验,通过端口扫描实验,可以增强学生在网络安全方面的防护意识。

利用综合扫描软件“流光”扫描系统的漏洞并给出安全性评估报告。

二、实验原理(一).端口扫描的原理一个开放的网络端口就是一条与计算机进行通信的信道,对网络端口的扫描可以得到目标计算机开放的服务程序、运行的系统版本信息,从而为下一步的入侵做好准备。

对网络端口的扫描可以通过执行手工命令实现,但效率较低;也可以通过扫描工具实现,效率较高。

扫描工具是对目标主机的安全性弱点进行扫描检测的软件。

它一般具有数据分析功能,通过对端口的扫描分析,可以发现目标主机开放的端口和所提供的服务以及相应服务软件版本和这些服务及软件的安全漏洞,从而能及时了解目标主机存在的安全隐患。

扫描工具根据作用的环境不同,可分为两种类型:网络漏洞扫描工具和主机漏洞扫描工具。

主机漏洞扫描工具是指在本机运行的扫描工具,以期检测本地系统存在的安全漏洞。

网络漏洞扫描工具是指通过网络检测远程目标网络和主机系统所存在漏洞的扫描工具。

本实验主要针对网络漏洞扫描工具进行介绍。

1.端口的基础知识为了了解扫描工具的工作原理,首先简单介绍一下端口的基本知识。

端口是TCP协议中所定义的,TCP协议通过套接字(socket)建立起两台计算机之间的网络连接。

套接字采用[IP地址:端口号]的形式来定义,通过套接字中不同的端口号可以区别同一台计算机上开启的不同TCP和UDP连接进程。

对于两台计算机间的任意一个TCP连接,一台计算机的一个[IP地址:端口]套接字会和另一台计算机的一个[IP地址:端口]套接字相对应,彼此标识着源端、目的端上数据包传输的源进程和目标进程。

这样网络上传输的数据包就可以由套接字中的IP地址和端口号找到需要传输的主机和连接进程了。

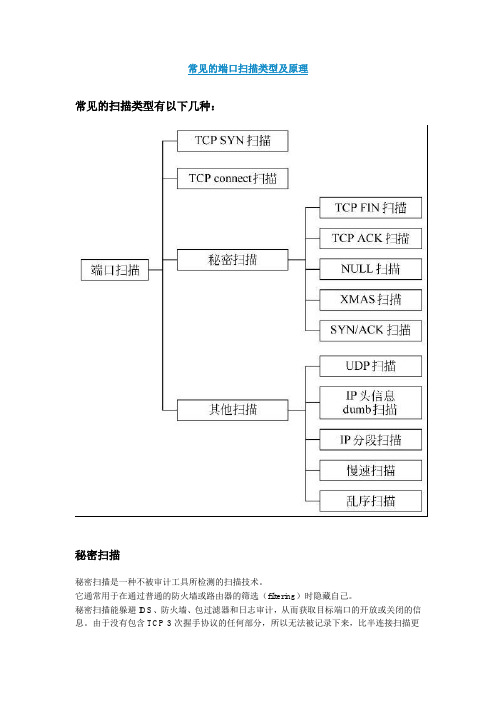

常见的端口扫描类型及原理

常见的端口扫描类型及原理常见的扫描类型有以下几种:秘密扫描秘密扫描是一种不被审计工具所检测的扫描技术。

它通常用于在通过普通的防火墙或路由器的筛选(filtering)时隐藏自己。

秘密扫描能躲避IDS、防火墙、包过滤器和日志审计,从而获取目标端口的开放或关闭的信息。

由于没有包含TCP 3次握手协议的任何部分,所以无法被记录下来,比半连接扫描更为隐蔽。

但是这种扫描的缺点是扫描结果的不可靠性会增加,而且扫描主机也需要自己构造IP包。

现有的秘密扫描有TCP FIN扫描、TCP ACK扫描、NULL扫描、XMAS扫描和SYN/ACK 扫描等。

1、Connect()扫描:此扫描试图与每一个TCP端口进行“三次握手”通信。

如果能够成功建立接连,则证明端口开发,否则为关闭。

准确度很高,但是最容易被防火墙和IDS检测到,并且在目标主机的日志中会记录大量的连接请求以及错误信息。

TCP connect端口扫描服务端与客户端建立连接成功(目标端口开放)的过程:①Client端发送SYN;②Server端返回SYN/ACK,表明端口开放;③Client端返回ACK,表明连接已建立;④Client端主动断开连接。

建立连接成功(目标端口开放)如图所示TCP connect端口扫描服务端与客户端未建立连接成功(目标端口关闭)过程:①Client端发送SYN;②Server端返回RST/ACK,表明端口未开放。

未建立连接成功(目标端口关闭)如图所示。

优点:实现简单,对操作者的权限没有严格要求(有些类型的端口扫描需要操作者具有root 权限),系统中的任何用户都有权力使用这个调用,而且如果想要得到从目标端口返回banners信息,也只能采用这一方法。

另一优点是扫描速度快。

如果对每个目标端口以线性的方式,使用单独的connect()调用,可以通过同时打开多个套接字,从而加速扫描。

缺点:是会在目标主机的日志记录中留下痕迹,易被发现,并且数据包会被过滤掉。

UDP端口扫描

UDP端口扫描

由于UDP协议是非面向连接的,对UDP端口的探测也就不可能像TCP端口的探测那样依赖于连接建立过程(不能使用telnet这种tcp协议类型命令),这也使得UDP端口扫描的可靠性不高。

所以虽然UDP协议较之TCP协议显得简单,但是对UDP端口的扫描却是相当困难的。

下面具体介绍一下UDP扫描方案:

原理是当一个UDP端口接收到一个UDP数据报时,如果它是关闭的,就会给源端发回一个ICMP端口不可达数据报;如果它是开放的,那么就会忽略这个数据报,也就是将它丢弃而不返回任何的信息。

优点:可以完成对UDP端口的探测。

缺点:需要系统管理员的权限。

扫描结果的可靠性不高。

因为当发出一个UDP数据报而没有收到任何的应答时,有可能因为这个UDP端口是开放的,也有可能是因为这个数据报在传输过程中丢失了。

另外,扫描的速度很慢。

原因是在RFC1812的中对ICMP错误报文的生成速度做出了限制。

例如Linux就将ICMP报文的生成速度限制为每4秒钟80个,当超出这个限制的时候,还要暂停1/4秒。

20、通过协议分析理解端口扫描原理

20通过协议分析理解端口扫描原理1.1. 概述端口扫描通常利用T CP、UDP 等方式去检测操作系统类型及开放的服务,为进一步的攻击做好准备。

通常,蠕虫病毒、网络攻击等常见影响网络安全的行为,都是从扫描开始的。

所以,深入了解各种网络扫描的工作原理及其表现特征,对网络管理者具有相当的实战意义。

NMAP 作为常见的网络扫描工具,内置了多种扫描方式,每种方式的工作原理不同,其数据包和通讯特征也不尽相同;这里我们将通过网络分析软件对常见扫描方式进行分析和图形化的展现,以方便对这些扫描方式进行深入的理解。

1.2. 扫描分析1.2.1. TCP SYN 扫描⏹扫描原理TCP SYN 扫描应该是最受欢迎的扫描之一,其扫描速度快(每秒可以扫描数以千计的端口),兼容性好(只要对端支持T CP 协议栈即可),且不易被发现。

TCP SYN 扫描通常又叫―半开放‖扫描,因为它不必打开一个完整的T CP 连接,它发送一个S YN 包,就像真的要打开一个连接一样,然后等待对端的反应。

如果对端返回S YN/ACK 报文则表示该端口处于监听状态,此时,扫描端则必须再返回一个R ST 报文来关闭此连接;返回R ST 报文则表示该端口没有开放。

⏹深入理解TCP SYN 扫描在科来网络分析中的视图表现:(数据包统计)(TCP FLAG 统计)(诊断提示)(TCP 会话统计)(端口处于监听状态)(端口处于关闭状态)⏹分析总结⏹会话数据包总计为2个或3个,2 个包表示端口未开放,3 个包表示端口开放;⏹以固定端口与被扫描I P 尝试连接,且会话大多具有相同的特征;⏹在T CP Flag 统计中T CP 同步位发送和T CP 复位接收较多;⏹小包多(<128 字节)。

1.2.2. TCP connect 扫描⏹扫描原理TCP connect()扫描也是一种常见的扫描方式,它通过操作系统与目标机器建立连接,而不是直接发送原始数据包,这与浏览器、P2P 客户端及其大多数网络应用程序一样,建立连接由高层系统调用。

nmap扫描原理

nmap扫描原理nmap是一款网络端口扫描工具,可以用于探测网络中的主机和开放的端口。

nmap的原理是利用网络通信协议中的一些特性,通过向目标主机发送不同类型的数据包并分析其响应,来推断目标主机的网络拓扑结构和开放的服务端口。

nmap扫描的基本步骤是:选择目标主机、确定扫描类型、构造扫描数据包、发送数据包、接收响应数据包、分析响应数据包。

下面我们将详细解析每个步骤的原理。

选择目标主机nmap可以扫描单个主机、多个主机,甚至是整个网络地址空间。

在选择目标主机时,nmap支持多种不同的主机标识方式,包括IP 地址、主机名、网络地址等。

确定扫描类型nmap支持多种不同的扫描类型,包括TCP扫描、UDP扫描、SYN 扫描、FIN扫描、NULL扫描、XMAS扫描等。

不同的扫描类型会对目标主机发起不同类型的数据包,并分析响应数据包来推断主机的网络拓扑结构和开放的服务端口。

构造扫描数据包根据所选的扫描类型,nmap会构造不同类型的数据包,并设置不同的TCP/IP头部信息,包括源IP地址、目标IP地址、源端口号、目标端口号等。

这些数据包的构造需要根据不同的扫描类型来进行不同的设置,以便在后续的发送和接收过程中能够准确地分析响应数据包。

发送数据包一旦构造好了扫描数据包,nmap会向目标主机发送这些数据包。

在发送过程中,nmap会根据不同的扫描类型来确定发送数据包的顺序和发送间隔,以便更好地探测目标主机的网络拓扑结构和开放的服务端口。

接收响应数据包目标主机接收到扫描数据包后,会根据不同的TCP/IP协议规定来进行响应。

nmap会针对每个发送的数据包,接收目标主机返回的响应数据包,并保存到本地。

在接收响应数据包的过程中,nmap会根据不同的扫描类型来确定响应数据包的格式和内容。

分析响应数据包nmap接收到响应数据包后,会对其进行分析,从而推断目标主机的网络拓扑结构和开放的服务端口。

nmap会根据不同的扫描类型来分析响应数据包,并通过比较不同的响应数据包来确定目标主机的状态和开放的服务端口。

nmap扫描原理与用法

Nmap是一个开源的网络扫描和安全审计工具,可用于网络探测、安全扫描、网络流量分析等。

其扫描原理基于ICMP、TCP/UDP协议的端口扫描,通过发送探测包到目标主机,然后根据返回的响应来判断目标主机是否在线、某个端口是否开放等信息。

Nmap的默认扫描方式是TCP SYN扫描,也称为半开放扫描,该方式发送SYN到目标端口,如果收到SYN/ACK回复,那么判断端口是开放的;如果收到RST包,说明该端口是关闭的。

Nmap的用法包括主机发现和端口扫描。

主机发现是通过发送ICMP echo请求、TCP SYN包、TCP ACK包、ICMP timestamp请求等数据包到目标主机,只要收到其中一个包的回复,就表示目标主机存活。

端口扫描是通过发送TCP SYN包到目标主机的指定端口,然后根据返回的响应来判断该端口的状态。

在使用Nmap时,可以通过命令行参数来指定扫描类型、目标主机、扫描端口等参数。

例如,使用以下命令可以进行TCP SYN扫描,扫描目标主机的1-1024端口:

```

nmap -sS -p 1-1024 target_ip

```

其中,`-sS`表示使用TCP SYN扫描,`-p`表示指定扫描的端口范围,`target_ip`表示要扫描的目标主机的IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

简述端口扫描原理

端口扫描的原理是通过向目标主机发送探测数据包(主要针对TCP/IP服务端口),并通过探测数据包反馈回来的数据判断服务端口的状态,这些信息会被记录下来并用于判断端口是否关闭。

如利用调用套接字函数connect()可以实现与目标主机的链接并形成完整的“三次握手”,如果端口处于侦听状态则返回connect()函数,也就意味着端口开放;反之则意味着无法提供服务。

由于大部分的网访问都是基于TCP传输协议和UDP数据报协议完成的,这也就给攻击者提供了主要的扫描对象。

以TCPhP协议为例,一共有四个协议层构成,分别为:应用层、传输层、网际层和接口层。

大部分的网络服务(services)也是通过TCP端口来识别的,这就进一步收缩了可检测的范围。

如果一个攻击者想要了解目标主机的服务状态和内容,只需要从反馈的端口号进行分析便可一日了然。

如:检测到远程登录协议的端口号23,通过窃取登录账号口令,入侵者便可以通过漏洞建立远程通信连接。