椭圆曲线密码

椭圆曲线密码学知识简介

(3)

设(x1,y1) ∈E(Fp),y1≠0,则2(x1,y1)=(x3,y3),其中

x3= α2-2x1, y3=α(x1-x3)-y1

这里α=(3x12+a)/(2y1)

(4)

注:若#E(Fp)=p+1,曲线E(Fp)称为超奇异的,否则称为

其中a1,b1不同时为0;a2,b2也不同时为0。 设

D= a1 b1

Dx= b1 c1 Dy= c1 a1

a2 b2

b2 c2

c2 a2

若D≠0,则两直线L1,L2相交于一平常点P(x,y),其坐标为 x=Dx/D,y=Dy/D.

这组解可表为:x/Dx=y/Dy=1/D

(约定:分母Dx,Dy有为0时,对应的分子也要为0)

令Fq表示q个元素的有限域,用E(Fq)表示定义在Fq上 的一个椭圆曲线E。

定理1.(Hass定理) E(Fq)的点数用#E(Fq)表示,则

| #E(Fq)-q-1|≤2q1/2

(1) Fp(素域,p为素数)上椭圆曲线 令p>3,a,b∈Fp,满足4a3+27b2≠0,由参数a和b定

义的Fp上的一个椭圆曲线方程为:

椭圆曲线E是一个光滑的Weierstrass方程在P2(K)中的 全部解集合。

Y2Z+a1XYZ+a3YZ2=X3+a2X2Z+a4XZ2+a6Z3 注:

a) 在椭圆曲线E上恰有一个点,称之为无穷远点。即(0:1:0) 用θ表示。

b) 可用非齐次坐标的形式来表示椭圆曲线的Weierstrass 方程:

AP → L2

可设想L1上有一点P∞,它为L2和L1的交点,称之为无穷远 点。

椭圆曲线密码总结大全

椭圆曲线密码概述:椭圆曲线密码学(ECC, Elliptic curve cryptography )是基于椭圆曲线数学的一种公钥密码的方法。

1985年,Neal Koblitz 和Victor Miller 分别独立提出了椭圆曲线密码体制(ECC),其依据就是定义在椭圆曲线点群上的离散对数问题的难解性。

引言:ECC 被广泛认为是在给定密钥长度的情况下,最强大的非对称算法,因此在对带宽要求十分紧的连接中会十分有用。

ECC 的主要优势是在某些情况下它比其他的方法使用更小的密钥——比如RSA ——提供相当的或更高等级的安全。

ECC 的另一个优势是可以定义群之间的双线性映射,基于Weil 对或是Tate 对;双线性映射已经在密码学中发现了大量的应用,例如基于身份的加密。

不过一个缺点是加密和解密操作的实现比其他机制花费的时间长。

国家标准与技术局和ANSI X9已经设定了最小密钥长度的要求,RSA 和DSA 是1024位,ECC 是160位,相应的对称分组密码的密钥长度是80位。

NIST 已经公布了一列推荐的椭圆曲线用来保护5个不同的对称密钥大小(80, 112, 128, 192, 256)。

一般而言,二进制域上的ECC 需要的非对称密钥的大小是相应的对称密钥大小的两倍。

椭圆曲线密码学的许多形式有稍微的不同,所有的都依赖于被广泛承认的解决椭圆曲线离散对数问题的困难性上,对应有限域上椭圆曲线的群。

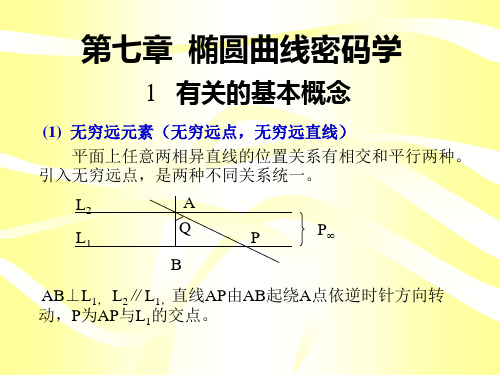

引理及有关概念:(1) 无穷远元素(无穷远点,无穷远直线)平面上任意两相异直线的位置关系有相交和平行两种。

引入无穷远点,是两种不同关系统一。

AB ⊥L1, L2∥L1,直线AP 由AB 起绕A 点依逆时针方向转动,P 为AP 与L1的交点,如图1。

Q=∠BAP →π /2则AP → L2,可设想L1上有一点P ∞,它为L2和L1的交点,称之为无穷远点。

直线L1上的无穷远点只能有一个(因为过A 点只能有一条平行于L1的直线L2,而两直线的交点只能有一个)。

椭圆曲线密码算法详解

密钥对生成

输入:椭圆曲线参数组(p,E,P,n) 输出:公钥Q和私钥d 1. 选择d[1,n] 2. 计算Q=dP 3. 返回(Q,d)

基本椭圆曲线加密

输入:椭圆曲线参数组(p,E,P,n),公钥Q,明文m

输出:密文(C1,C2) 1. 将明文m表示为E(FP)上的点M 2. 选择k[1,n] 3. 计算C1=kP 4. 计算C2=M+kQ 5. 返回(C1,C2)

例5 条件同例4,若 P P 2P R (x3, y3) 则R = ?

解:

x3

x12

b x12

g 32 g 2 g 32

g 6 g11

g

y3

x12

x1

y1

x1

x3

x3

=g32 g3 g9 g 3 g g

g6 g3 g g5

2P R (g,g5)

E: y2 x3 ax b

其中4a3 27b2 0 模F2n下定义为椭圆曲线

E: y2 xy x3 ax2 b

其中b 0 ,此曲线称为nonsuper-singular。

椭圆曲线有一个特殊的点,记为O,它并 不在椭圆曲线E上,此点称为无穷远点

(the point at infinity)

基本椭圆曲线解密

输入:椭圆曲线参数组(p,E,P,n),私钥d ,

密文(C1,C2) 输出:明文m 1. 计算M=?,并从点M取出明文m 2. 返回(m)

g3

g

g8

g9

y3

y1 x1

y2 x2

(x1

x3 )

x3

y1

g9 g5 g3 g

椭圆曲线密码(PDF)

内容安全研究室朱潜报告的主要内容⏹群和域的相关概念⏹椭圆曲线的定义和运算法则⏹椭圆曲线离散对数问题⏹椭圆曲线密码体制⏹椭圆曲线密码的优势⏹曲线密码体制的应用为什么要在有限域上研究椭圆曲线密码?密码学常在有限域的基础上研究椭圆密码曲线,在有限域的椭圆m基础上。

基于有限域Fp,而不是使用实数域、曲线主要是基于Fp和F2是因为实数计算时会产生截段误差,无法满足密码算法的精确性,而m是由于可以在计算机处理时大大提且实数运算的速度很慢。

基于F2高处理速度。

群和域的相关概念定义1:任意给定一个非空集合F和其上的二元运算“*”,如果满足(1)封闭性:对任意a,b∈F,存在c ∈F,使得c=a*b ∈F;(2)结合律:对于任意a,b∈F,都有(a*b)*c=a*b*c;(3)单位元e存在:即存在e ∈F,对于任意a ∈F,都有a*e=e*a;(4)逆元存在:对于任意a ∈F,存在b ∈F,使得a*b=b*a=e;则称集合F关于二元运算“*”构成群,记为(F,*)。

在群(F,*)中,如果对于任意a ,b∈F,都有a*b=b*a,则称群(F,*)是交换群,也称为阿贝尔(Abel)群。

定义2:设“+”,“*”是G上的二元运算,如果满足:(1)(G,+)是一个交换群,其单位元记为0;(2)(G-{0},*)是交换群,其单位元记为1;(3)运算“*”对“+”可分配,即对任意a ,b,c∈G,都有a*(b+c)=a*b+a*c(a+b)*c=a*c+b*c则称(G,+,*)是域。

群和域的相关概念定义3:有限域,如果域F中的元素个数有限,则称F为有限域或伽罗华域,其中F中的元素个数称为有限域F的阶,记为∣F ∣。

对有限域而言,其元素的个数必为一素数的方幂。

即存在一个q阶有限域F,当且仅当q是一个素数的幂,即q=p m,其中,p是一个素数,并称为域F的特征,m是一个正整数。

若m=1,则域F就称为素域。

定义4:设p是一个素数,以p为模,则模p的全体余数的集合{0,1,2,……,p-1}关于模p的加法和乘法构成一个p阶有限域,简称素域,并且用符号Fp表示。

椭圆曲线密码ppt课件

⑴ 密钥生成

• 用户随机地选择一个整数d作为自己的秘密的解 密钥,2≤d≤p-2 。

• 计算y=αd mod p,取y为自己的公开的加密钥。 • 由公开钥y 计算秘密钥d,必须求解离散对数,

由于上述运算是定义在模p有限域上的,所以称为 离散对数运算。

③从x计算y是容易的。可是从y计算x就困难得多, 利用目前最好的算法,对于小心选择的p将至少 需用O(p ½)次以上的运算,只要p足够大,求解 离散对数问题是相当困难的。

篮球比赛是根据运动队在规定的比赛 时间里 得分多 少来决 定胜负 的,因 此,篮 球比赛 的计时 计分系 统是一 种得分 类型的 系统

要小,所以ELGamal密码的加解密速度比RSA稍快。 ②随机数源

由ELGamal密码的解密钥d和随机数k都应是高质量 的随机数。因此,应用ELGamal密码需要一个好的随机 数源,也就是说能够快速地产生高质量的随机数。 ③大素数的选择

为了ELGamal密码的安全,p应为150位(十进制数) 以上的大素数,而且p-1应有大素因子。

三、椭圆曲线密码

2、椭圆曲线

②定义逆元素

设P(x1 ,y1)和Q(x2 ,y2)是解点,如果 x1=x2 且y1=-y2 ,则

P(x1 ,y1)+Q(x2 ,y2)=0 。

这说明任何解点R(x ,y)的逆就是

R(x ,-y)。

注意:规定无穷远点的逆就是其自己。

O(∞,∞)=-O(∞,∞)

篮球比赛是根据运动队在规定的比赛 时间里 得分多 少来决 定胜负 的,因 此,篮 球比赛 的计时 计分系 统是一 种得分 类型的 系统

三、椭圆曲线密码

椭圆曲线密码学

椭圆曲线密码学椭圆曲线密码学是一种利用椭圆曲线来加密和解密数字信息的密码学方法。

它的出现,激发了一场研究热潮,并被认为是算法加密的未来。

椭圆曲线密码学是约1985年由Neal Koblitz和Victor Miller 首次提出的。

它利用以数学椭圆曲线为基础的算法,将输入的密码转换成未知的结果,从而保护输入数据的安全。

椭圆曲线加密算法在保持较强安全性的同时,还具有较少的计算量和更小的公钥长度,能将一个不可能被破解的秘密转换为非常可靠的秘密。

椭圆曲线密码学无处不在地应用于信息安全领域。

例如,在数据加密领域,它可用于加密传输、数据存储、访问控制、完整性认证、网络会话认证等信息安全场景;在计算机安全领域,它可用于系统的模块加载、可信平台技术、数字签名等。

此外,椭圆曲线密码学也可用于网络支付、政府机构和企业的数据保护、军事/政治决策、智能合约等密码学应用场景,是现今网络安全解决方案中不可或缺的重要组成部分。

椭圆曲线密码学的发展也给其他对称加密算法和非对称加密算法带来了新的机遇和挑战,揭示了一种新的安全选择。

因此,椭圆曲线密码学的研究会给我们的信息安全研究带来新的突破,并可望在未来具有更大的发展潜力。

相比较传统的加密算法,椭圆曲线密码学更具有安全性。

它不仅能够更有效地保护我们的数据和信息,还能大大缩短一些特定类型的计算时间,从而改进安全性和性能。

针对椭圆曲线密码学的研究,可以在研究密码学的安全性、实用性、效率性等方面取得重大突破,这也是我们向前推进的重要方向。

综上所述,椭圆曲线密码学是现今网络安全解决方案的重要组成部分,同时也带来了新的挑战和机遇,为我们的信息安全研究提供了新的可能性。

椭圆曲线密码学的发展将持续影响我们新时代密码学解决方案的发展,相信它将为我们带来更安全和高效的加密环境。

椭圆曲线密码

椭圆曲线密码椭圆曲线加密(ECC)是一种最新的高级数字加密技术,它可以提供高安全性、更低的计算能力要求以及更短的密钥,相比于之前常用的RSA算法,ECC算法有着显著的优势。

与RSA算法相比,椭圆曲线加密算法(ECC)拥有更高的安全性。

给定同样的安全性级别,ECC算法需要比RSA更短的密钥长度。

这意味着流量更少,传输更快,速度更快,因此可以提高加密的性能。

此外,ECC算法具有更小的计算负担,可以在更少的资源上实现同样的安全性水平。

椭圆曲线算法已经被广泛应用于商业中。

许多国家和行业都在使用ECC算法来实现基于互联网的安全传输。

例如,欧洲央行团体(EBCG)已经将ECC算法作为基础的SEPA互联网支付系统中的加密技术。

另一方面,美国和日本金融机构也正在将ECC算法用于交易系统的安全传输,以及网上和移动银行的安全建设。

ECC算法的另一个优点是,它可以与其他加密算法一起使用。

这样,用户可以根据自己的需求选择最合适的加密技术,并将其与ECC 算法结合起来,以提供更高层次的安全性。

例如,ECC算法可以用于AES加密,以提供更强的安全性。

此外,ECC算法也可用于与RSA算法结合的双重加密,以提高安全性。

椭圆曲线算法已经被许多行业和技术领域采用,并且在加密中发挥着重要作用。

它的最大优势是,它可以在不增加安全保护等级的情况下实现更短的密钥,更小的计算负担,更快的传输,更强的安全性和更高的性能优势。

但是,椭圆曲线算法也存在一些缺点。

它的最大缺点是,该算法比RSA算法更难实现,其安全性可能受到影响,但研究表明,ECC算法更安全。

另外,椭圆曲线加密算法相对于RSA算法要求更高,而且它更复杂,需要更多的时间来实现。

总之,椭圆曲线算法是一种新的加密算法,它的优势在于可以提供更高的安全性、更低的计算能力要求以及更短的密钥,相比于之前常见的RSA算法,ECC算法有着显著的优势。

它已经被广泛应用于商业领域,不仅能够处理更复杂的加密问题,而且还可以更有效地实现安全传输。

椭圆曲线密码

群和域的相关概念

定义5(二进制域)阶为2m的域称为二进制域或特征为2的有限域。构成F2m的一 种方法是采用多项式表示法。在这种表示法当中,域F2m 的元素是次数最多为m1次的二进制多项式(多项式的系数取自F2={0,1})

F2 {am-1Z m-1 am-2 Z m-2 a2 Z 2 a1Z a0 : a {0,1}}

椭圆曲线密码的优势

带宽要求低 。对长消息进行加密时,几种公钥系统有相 同的带宽。但是应用于短消息时,ECC对带宽的要求要低 得多,而公钥系统又多用于短消息,所以这一特点使得 ECC在无线网络领域具有广泛的应用前景。 灵活性好。有限域上的椭圆曲线可以通过改变曲线参数, 得到不同的曲线,因而椭圆曲线具有丰富的多选择性

谢谢!

椭圆曲线密码制研究

内容安全研究室 朱潜

报告的主要内容

群和域的相关概念 椭圆曲线的定义和运算法则 椭圆曲线离散对数问题 椭圆曲线密码体制 椭圆曲线密码的优势 曲线密码体制的应用

为什么要在有限域上研究椭圆曲线密码?

密码学常在有限域的基础上研究椭圆密码曲线,在有限域的椭圆 曲线主要是基于Fp和F2m基础上。基于有限域Fp,而不是使用实数域、 是因为实数计算时会产生截段误差,无法满足密码算法的精确性,而 且实数运算的速度很慢。基于F2m是由于可以在计算机处理时大大提 高处理速度。

椭圆曲线密码体制

密码分析者 明文 加密 A PKB SKB 密文 解密 B 原始明文

加密模型

密码分析者 消息 签名 A SKA 签名—消息对 PKA 验证 B 消息

认证模型

椭圆曲线加密和解密过程

为方便于椭圆曲线密码体制的计算,需要把明文嵌入作为曲线E上的一个 点就是对明文信息进行编码。如果明文较长,可分段处理。 加密前,首先要把明文信息分组为有限域上的明文信息块m,而后对m编码 使之变换为椭圆曲线上的对应点Pm

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(第九讲)

公开密钥密码(2)

张焕国

武汉大学计算机学院

目

录

1、密码学的基本概念 2、古典密码 3、数据加密标准(DES) 4、高级数据加密标准(AES) 5、中国商用密码(SMS4) 6、分组密码的应用技术 7、序列密码 8、习题课:复习对称密码 9、公开密钥密码(1)

目

录

10、公开密钥密码(2) 11、数字签名(1) 12、数字签名(2) 13、HASH函数 14、认证 15、密钥管理 16、PKI技术 17、习题课:复习公钥密码 18、总复习/检查:综合实验

准备:随机地选择一个大素数p,且要求p-1有 大素数因子。再选择一个模p的本原元α 。将p 和α 公开。

⑴ 密钥生成 用户随机地选择一个整数d作为自己的秘密的解 密钥,2≤d≤p-2 。 计算 y=α d mod p ,取 y 为自己的公开的加密钥。 由公开钥y 计算秘密钥 d,必须求解离散对数, 而这是极困难的。

三、椭圆曲线密码

2、椭圆曲线

③定义加法 当P (x1 ,y1) = Q(x2,y2)时 P(x1 ,y1)+ Q(x2,y2) =2 P(x1 ,y1) =R(x3 ,y3)。 其中 x3 = λ 2 - 2x1 , y3 =λ (x1 –x3)- y1 ,

λ =(3x12 + a)/(2 y1)。

三、椭圆曲线密码

2、椭圆曲线

设p是大于3的素数,且4a3+27b2 ≠0 mod p ,称 y2 =x3 +ax+b ,a,b∈GF(p) 为GF(p)上的椭圆曲线。 由椭圆曲线可得到一个同余方程: y2 =x3 +ax+b mod p 其解为一个二元组 <x,y>,x,y∈GF(p),将此二元 组描画到椭圆曲线上便为一个点,于是又称其 为解点。

二、 ELGamal公钥密码

⑷ 安全性

如果 k 不是一次性的,时间长了就可能被攻击

着获得。又因y是公开密钥,攻击者自然知道。 于是攻击者就可以根据 U =y k mod p计算出U , 进而利用Euclid算法求出U-1。又因为攻击者可 以获得密文 C2,于是可根据式 C2=UM mod p 通 过计算U-1C2得到明文M。 设用同一个 k 加密两个不同的明文 M 和 M’ ,相应 的 密 文 为 ( C 1 , C 2 ) 和 ( C 1’ , C 2’ ) 。 因 为 C2∕C2’= M∕M’,如果攻击者知道 M ,则很容易 求出M’。

x=logα y,1≤x≤p-1 由于上述运算是定义在模p有限域上的,所以称为 离散对数运算。 ③从 x 计算 y 是容易的。可是从 y 计算 x 就困难得多, 利用目前最好的算法,对于小心选择的p将至少 需用O(p ½)次以上的运算,只要p足够大,求解 离散对数问题是相当困难的。

二、 ELGamal公钥密码

三、椭圆曲线密码

x

0 1 2 3 4 5 6 7 8 9 10

x3+x+6 mod 11

6 8 5 3 8 4 8 4 9 7 4

是否模11平方剩余

No No Yes Yes No Yes No Yes Yes No Yes

y

4,7 5,6

2,9 2,9 3,8 2,9

三、椭圆曲线密码

根据表可知全部解点集为: (2,4),(2,7),(3,5),(3,6),(5,2), (5,9),(7,2),(7,9),(8,3),(8,8), (10,2),(10,9)。

三、椭圆曲线密码

2、椭圆曲线

为了利用解点构成交换群,需要引进一个O元素, 并定义如下的加法运算: ①定义单位元

引进一个无穷点O(∞,∞),简记为0,作为 0元素。

O(∞,∞)+O(∞,∞)=0+0=0 。

并定义对于所有的解点P(x ,y),

P(x ,y)+O=O+ P(x ,y)=P(x ,y)。

二、 ELGamal公钥密码

⑷ 安全性

由于 ELGamal 密码的安全性建立在 GF ( p )离散

对数的困难性之上,而目前尚无求解GF(p)离 散对数的有效算法,所以在 p 足够大时 ELGamal 密码是安全的。 为了安全p应为150位以上的十进制数,而且p-1 应有大素因子。 为了安全加密和签名所使用的k必须是一次性的。 d和k都不能太小。

三、椭圆曲线密码

1、椭圆曲线密码的一般情况 受 ELGamal 密码启发,在其它离散对数问

题难解的群中,同样可以构成 ELGamal 密 码。于是人们开始寻找其它离散问题难解 的群。 研究发现,有限域 GF ( p )上的椭圆曲线 的解点构成交换群,而且离散对数问题是 难解的。于是可在此群上建立 ELGamal 密 码,并称为椭圆曲线密码。

三、椭圆曲线密码

除了 GF(p) 上的椭圆曲线,外还有定义在

GF(2m)上的椭圆曲线。这两种椭圆曲线都 可以构成安全的椭圆曲线密码。 在上例中,由于p较小,使GF(p)也较小, 故可以利用穷举的方法求出所有解点。但 是,对于一般情况要确切计算椭圆曲线解 点数N的准确值比较困难。 N满足以下不等式 P+1-2P 1/2≤N≤P+1+2P 1/2 。

1、椭圆曲线密码的一般情况 一些国际标准化组织已把椭圆曲线密码作

为 新 的 信 息 安 全 标 准 。 如 , IEEE P1363/D4,ANSI F9.62,ANSI F9.63等标 准,分别规范了椭圆曲线密码在Internet 协议安全、电子商务、 Web 服务器、空间 通信、移动通信、智能卡等方面的应用。

三、椭圆曲线密码

2、椭圆曲线

②定义逆元素 设 P ( x1 , y1 )和 Q ( x2 , y2 )是解点,如果 x1=x2 且y1=-y2 ,则

P(x1 ,y1)+Q(x2 ,y2)=0 。

这说明任何解点R(x ,y)的逆就是

R(x ,-y)。 注意:规定无穷远点的逆就是其自己。

O(∞,∞)=-O(∞,∞)

三、椭圆曲线密码

2、椭圆曲线 作集合E={全体解点,无穷点O }。 可以验证,如上定义的集合E和加法运算构

成加法交换群。 复习:群的定义

G是一个非空集,定义了一种运算,且运算是自封闭的; 运算满足结合律; G中有单位元; G中的元素都有逆元;

三、椭圆曲线密码

3、椭圆曲线解点加法运算的几何意义:

三、椭圆曲线密码

1、椭圆曲线密码的一般情况 椭圆曲线密码已成为除 RSA 密码之外呼声

最高的公钥密码之一。 它密钥短、签名短,软件实现规模小、硬 件实现电路省电。 普遍认为, 160 位长的椭圆曲线密码的安 全性相当于 1024 位的 RSA 密码,而且运算 速度也较快。

三、椭圆曲线密码

三、椭圆曲线密码

5、椭圆曲线密码

①

椭圆曲线群上的离散对数问题

设 P 和 Q 是椭圆曲线上的两个解点 , t 为一正整数,且1≤t<n。对于给定的P和t, 计算 tP = Q 是容易的。但若已知 P 和 Q 点, 要计算出 t 则是极困难的。这便是椭圆曲 线群上的离散对数问题,简记为 ECDLP(Elliptic Curve Discrete Logarithm Problem)。

一、ELGamal公钥密码的基本情况

1、基本情况: ①ELGamal密码是除了RSA密码之外最有代表

性的公开密钥密码。

②RSA密码建立在大合数分解的困难性之上。

③ELGamal密码建立在离散对数的困难性之上。

一、ELGamal公钥密码的基本情况

2、离散对数问题:

①设p为素数,则模p的剩余构成有限域: Fp={0,1,2,… ,p-1}

二、 ELGamal公钥密码

⑸ ELGamal密码的应用 由于 ELGamal 密码的安全性得到世界公认,

所以得到广泛的应用。著名的美国数字签 名标准DSS,采用了ELGamal密码的一种变 形。 为了适应不同的应用,人们在应用中总结 出18种不同的ELGamal密码的变形。

二、 ELGamal公钥密码

P

0

P+Q

x

三、椭圆曲线密码

4、举例: 取 p=11 ,椭圆曲线 y2=x3 +x+6 。由于 p 较 小,使 GF(p) 也较小,故可以利用穷举的 方法根据y2=x3 +x+6 mod 11求出所有解点。 复习:平方剩余

设 p 为素数,如果存在一个正整数 x ,使 得 x2=a mod p, 则称 a是模p的平方剩余。

二、 ELGamal公钥密码

⑵ 加密 将明文消息M(0≤M≤p-1)加密成密文的过程如

下: ①随机地选取一个整数k,2≤k≤p-2。 ②计算: U =y k mod p; C1=α k mod p; C2=UM mod p; ③取 C=(C1 ,C2)作为的密文。

二、 ELGamal公钥密码

⑶ 解密 将密文(C1 ,C2)解密的过程如下: ①计算V=C1 d mod p; ②计算M=C2 V -1 mod p。

二、 ELGamal公钥密码

解密的可还原性可证明如下: C2 V-1 mod p =(UM)V-1 mod p =UM(C1 d)-1 mod p =UM((α k)d)-1 mod p =UM((α d)k)-1 mod p =UM((y)k)-1 mod p =UM(U)-1 mod p =M mod p

三、椭圆曲线密码

5、椭圆曲线密码

ELGamal 密码建立在有限域 GF ( p )的 乘法群的离散对数问题的困难性之上。而 椭圆曲线密码建立在椭圆曲线群的离散对 数问题的困难性之上。两者的主要区别是 其离散对数问题所依赖的群不同。因此两 者有许多相似之处。

三、椭圆曲线密码

5、椭圆曲线密码