几种常见的密码

常用密码表

【基本字母表】| 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 | 12 | 13 |I A | B | C | D | E | F | G | H | I | J | K | L M || 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 |I N | O | P | Q | R | S | T | U | V | W | X | Y | Z |1QWE加密表〗| | |----- 其实QWE加密可以表示成这种形式【QWE解密表】| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z 门卜-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-Tk | x | v | m | c| n| o | p | h | q | r| s | z| y | I |j | a | d| l | e | g | w | b u| f | t |【电脑键盘表】丁@ 丁#丁$丁% 丁AI I I I I I I I I I I I I I「-丄-丄-丄-丄-丄-丄-丄-丄-丄-丄-丄-丄o盘表】【埃特巴什加密/解密表】I a I b I c I d I e I f I g I h I i I j I k I l I m I n I o | p I q I r I s I t I u I v I w I x I y I z I 卜-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-TI Z I Y I X I W I V I U I T I S I R I Q I P I O I N I M I L I K I J I I I H I G I F I E I D I C I B I A I1反序QWE 加密表〗I a I b I c I d I e If Ig Ih Ii Ij Ik Il Im In Io Ip Iq Ir Is It Iu Iv Iw Ix Iy Iz I 卜-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-十-TI M I N I B I V I C I X I Z I L I K I J I H I G I F I D I S I A I P I O I I I U I Y I T I R I E I W I Q I(a,m,f,x,e,c,b,n ,d,v,t,u,y,w,r,o,s,i,k,h,l,g, z,q,p)(j)【反序QWE 解密表】I A I B I C I D I E I F I G I H I I I J I K I L I M I N I O I P I Q I R I S I T I U I V I W I3ZXCVBNM/1/2/3 -- Shift【英文字母频率特性表】(字母|频率|直方图)A | 8.167 | * * * * * * * * * * * * * * * *B | 1.492 | * * *C | 2.782 | * * * * * *D | 4.253 | * * * * * * * *E |12.702 | * * * * * * * * * * * * * * * * * * * * * * * * * *F | 2.228 | * * * *G | 2.015 | * * * *H | 6.094 | * * * * * * * * * * * * I | 6.966 | * * * * * * * * * * * * * * J | 0.153 | K | 0.772 | * * L | 4.025 | * * * * * * * * M | 2.406 | * * * * *N | 6.749 | * * * * * * * * * * * * * O | 7.507 | * * * * * * * * * * * * * * * P | 1.929 | * * * * Q | 0.095 |R | 5.987 | * * * * * * * * * * * * S | 6.327 | * * * * * * * * * * * * * T | 9.056 | * * * * * * * * * * * * * * * * * * U | 2.758 | * * * * * V | 0.978 I* * W | 2.360 | * * * * * X | 0.150 | Y | 1.974 | Z I 0.074 II --- I O | -*- | K II 十—+— +—T【摩斯解码表(英文字符)】【英文频率特性】单字母极高频| E次高频| T A O I N S H R 中等频|D L低频| C U M W F G Y P B 甚低频|V K J X Q Z双字母组:| TH | HE | IN | ER | AN | RE | ED | ON || ES | ST | EN | AT | TO | NT | HA | ND || OU | EA | NG | AS | OR | TI | IS | ET || IT | AR | TE | SE | HI | OF |三字母组:| THE | ING | AND | HER | ERE | ENT | THA | | NTH | WAS | ETH | FOR | DTH | HAT | SHE | | ION | HIS | STH | ERS | VER |*** the频率几乎是ing的3倍****英文单词以E,S,D,T为结尾的超过一半****英文单词以T,A,S,W为起始字母的约占一半培根密码A ==aaaaa E==aabaa l/J= abaaaN :=abbaa R:=baaaaW :=babaaB ==aaaab F=:aabab K=:abaab O==abbab S=:baaab X =bababC ==aaabaG :=aabba L==ababa P==abbba T=:baaba Y =babbaD = aaabb H = aabbb M = ababb Q = abbbb U/V= baabb Z = babbb 加密规则:(1)A-M=>a,也就是说A 到M的所有字母都替换成a.N-Z=>b,也就是说N到Z的所有字母都替换成 b.N-Z<=b,也就是说a可以替换成N-Z中的任何一个字母A B C D EF G H l/J K⑵A-M<=a,也就是说a可以替换成A-M中的任何一个字母L M N O PQ R S T UV W X Y Z加密的方法是:1. 把讯息分拆成一对对的字母,即字母对(digraphs)。

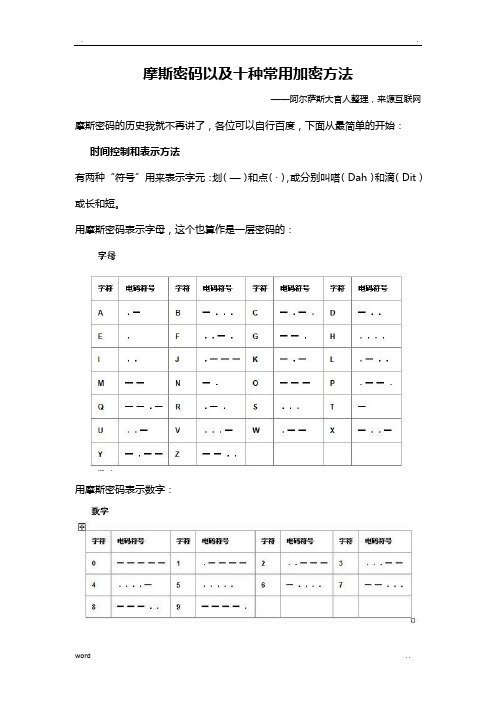

摩斯密码以及十种常用加密方法

——阿尔萨斯大官人整理,来源互联网

表示方法

有两种“符号”用来表示字元:划(—)和点(·),或分别叫嗒(Dah)和滴(Dit)或长和短。

用摩斯密码表示字母,这个也算作是一层密码的:

用摩斯密码表示数字:

倒叙加密:

这个估计大家都能明白什么意思,就是:ABCDE 加密后就变为 EDCBA,这里需要注意的是,倒叙加密方式除了全部倒叙外,还有单词倒叙,也就是说:ni hao 加密后可变为 in oah 也可变为oah in,这点解密时需要注意。

接下来说一下进制加密法,我个人学历水平不高,仅仅是知道此加密法,很少用及,在此略微说一下:

说来说去差点把他忘掉了,电脑键盘QWE加密法,就是用字母表替换键盘上面的排列顺序:

凯撒密码加密就是把原字母按照字母表顺序向后移1-26位,例如:ABCDEF集体向后移三位结果就是defghi,移位规律表如下,再例如:byebye后移5位就是gdjgdj

维吉尼亚密码,我认为维吉尼亚尼玛世界上是凯撒密码的另一种说法,因为其表示出来的结果是一样的,维吉尼亚密码的意思是:原字母用随意一位字母(密钥)表示开头,向后顺延,例如:ABCDEF,用D作为密钥,那么结果是:defghi,和凯撒的向后移3位的结果是一样的,再例如:byebye用F作为密钥,结果是:gdjgdj,那么就和上面的凯撒密码是相同的,只是表达方式不一样,图表见下:

第n位的数(0或1)乘以2的n次方

得到的结果相加就是答案

例如:01101011.转十进制:

第0位:1乘2的0次方=1

1乘2的1次方=2

0乘2的2次方=0

1乘2的3次方=8

0乘2的4次方=0

1乘2的5次方=32

1乘2的6次方=64

最常用的86种手势密码

最常用的86种手势密码引言在现代社会,随着科技的飞速发展,手机、电脑等智能设备成为人们生活中必不可少的一部分。

为了保护个人信息的安全,手势密码逐渐成为人们常用的一种解锁方式。

手势密码是通过触摸屏幕上特定区域形成特定的手势来进行解锁的。

本文将介绍最常用的86种手势密码,以供读者参考。

第一章:简单却实用的手势密码1. 上滑手势密码:从底部向上滑动手指,形成一条直线。

2. 下滑手势密码:从顶部向下滑动手指,形成一条直线。

3. 左滑手势密码:从右侧向左滑动手指,形成一条直线。

4. 右滑手势密码:从左侧向右滑动手指,形成一条直线。

5. 九宫格手势密码:通过在九宫格内划动手指连接特定的点来进行解锁。

6. 三角手势密码:在屏幕上绘制一个三角形,以特定的方向为基础形状。

7. 四方手势密码:在屏幕上绘制一个正方形,以特定的方向为基础形状。

8. X字手势密码:在屏幕上绘制一个X字形状,以特定的方向为基础形状。

第二章:进阶的手势密码9. Z字手势密码:在屏幕上绘制一个Z字形状,以特定的方向为基础形状。

10. O字手势密码:在屏幕上绘制一个O字形状,以特定的方向为基础形状。

11. W字手势密码:在屏幕上绘制一个W字形状,以特定的方向为基础形状。

12. M字手势密码:在屏幕上绘制一个M字形状,以特定的方向为基础形状。

13. L字手势密码:在屏幕上绘制一个L字形状,以特定的方向为基础形状。

14. S字手势密码:在屏幕上绘制一个S字形状,以特定的方向为基础形状。

15. C字手势密码:在屏幕上绘制一个C字形状,以特定的方向为基础形状。

16. >字手势密码:在屏幕上绘制一个>字形状,以特定的方向为基础形状。

第三章:创意的手势密码17. 心形手势密码:在屏幕上绘制一个心形,以特定的方向为基础形状。

18. 星星手势密码:在屏幕上绘制一个星星形状,以特定的方向为基础形状。

19. 问号手势密码:在屏幕上绘制一个问号形状,以特定的方向为基础形状。

摩斯密码以及十种常用加密方法

摩斯密码以及十种常用加密方法——阿尔萨斯大官人整理,来源互联网摩斯密码的历史我就不再讲了,各位可以自行百度,下面从最简单的开始:时间控制和表示方法有两种“符号”用来表示字元:划(—)和点(·),或分别叫嗒(Dah)和滴(Dit)或长和短。

用摩斯密码表示字母,这个也算作是一层密码的:用摩斯密码表示数字:用摩斯密码表示标点符号:目前最常用的就是这些摩斯密码表示,其余的可以暂时忽略最容易讲的栅栏密码:手机键盘加密方式,是每个数字键上有3-4个字母,用两位数字来表示字母,例如:ru用手机键盘表示就是:7382,那么这里就可以知道了,手机键盘加密方式不可能用1开头,第二位数字不可能超过4,解密的时候参考此关于手机键盘加密还有另一种方式,就是拼音的方式,具体参照手机键盘来打,例如:“数字”表示出来就是:748 94。

在手机键盘上面按下这几个数,就会出现:“数字”的拼音手机键盘加密补充说明:利用重复的数字代表字母也是可以的,例如a可以用21代表,也可以用2代表,如果是数字9键上面的第四个字母Z也可以用9999来代表,就是94,这里也说明,重复的数字最小为1位,最大为4位。

电脑键盘棋盘加密,利用了电脑的棋盘方阵,但是个人不喜这种加密方式,因需要一个一个对照加密当铺密码比较简单,用来表示只是数字的密码,利用汉字来表示数字:电脑键盘坐标加密,如图,只是利用键盘上面的字母行和数字行来加密,下面有注释:例:bye用电脑键盘XY表示就是:351613电脑键盘中也可参照手机键盘的补充加密法:Q用1代替,X可以用222来代替,详情见6楼手机键盘补充加密法。

ADFGX加密法,这种加密法事实上也是坐标加密法,只是是用字母来表示的坐标:例如:bye用此加密法表示就是:aa xx xf值得注意的是:其中I与J是同一坐标都是gd,类似于下面一层楼的方法:这种加密方法和上面的加密方法是相同的,但是是用数字来表示坐标的,其中IJ是在同一坐标上,与上层楼中的一样,就不举例了:字母表顺序加密法,反字母表加密法和小键盘加密法:前两种不解释了,图中有,第三种就是小键盘原本的顺序是789456123,加密后就是123456789,也就是说7=1,8=2,以此类推,比较简单说来说去差点把他忘掉了,电脑键盘QWE加密法,就是用字母表替换键盘上面的排列顺序:凯撒密码加密就是把原字母按照字母表顺序向后移1-26位,例如:ABCDEF 集体向后移三位结果就是defghi,移位规律表如下,再例如:byebye后移5位就是gdjgdj维吉尼亚密码,我认为维吉尼亚尼玛世界上是凯撒密码的另一种说法,因为其表示出来的结果是一样的,维吉尼亚密码的意思是:原字母用随意一位字母(密钥)表示开头,向后顺延,例如:ABCDEF,用D作为密钥,那么结果是:defghi,和凯撒的向后移3位的结果是一样的,再例如:byebye用F作为密钥,结果是:gdjgdj,那么就和上面的凯撒密码是相同的,只是表达方式不一样,图表见下:不过有一点不同的是,维尼吉亚密码用来加密的密钥可以是一个字母,也可以是一个单词,如果是一个单词的话,那么加密顺序就按照这个单词的每个字母来作为密钥加密,然后依次循环即可培根密码,见下图,就是用字母AB来表示26个英文字母的二进制表示法,使用起来极为麻烦,但是如果使用的好,将完全看不出加密,也是不错的一种加密方式:倒叙加密:这个估计大家都能明白什么意思,就是:ABCDE 加密后就变为EDCBA,这里需要注意的是,倒叙加密方式除了全部倒叙外,还有单词倒叙,也就是说:ni hao 加密后可变为in oah 也可变为oah in,这点解密时需要注意。

现代密码的主要分类

现代密码的主要分类密码是信息安全领域中最基本的保护手段之一。

在现代密码学中,密码被分为多个分类,每种分类都具有不同的特点和应用场景。

下面将介绍现代密码的主要分类。

1. 对称密码对称密码也被称为私钥密码,是最常见的密码类型之一。

在对称密码中,加密和解密使用相同的密钥。

这意味着发送方和接收方需要共享同一个密钥,才能进行加密和解密操作。

对称密码的优势在于加密解密速度快,但其密钥管理与分发会带来一定的安全风险。

常见的对称密码算法有DES、AES和3DES等。

2. 公钥密码公钥密码也被称为非对称密码,是另一种常见的密码类型。

在公钥密码系统中,加密和解密使用不同的密钥。

发送方使用接收方的公钥进行加密,而接收方使用自己的私钥进行解密。

公钥密码的优势在于密钥管理方便,不需要事先共享密钥。

常见的公钥密码算法有RSA、ElGamal和ECC等。

3. 哈希算法哈希算法是一种将任意长度的数据转换为固定长度摘要的密码技术。

它常被用于验证数据的完整性和一致性。

哈希算法的特点是不可逆,即无法通过摘要反推原始数据。

常见的哈希算法有MD5、SHA-1和SHA-256等。

4. 消息认证码(MAC)消息认证码是一种基于密钥的密码操作,用于验证消息的完整性和来源。

它通过对消息进行加密和生成消息验证码来实现身份验证和防篡改功能。

常见的消息认证码算法有HMAC和CMAC等。

5. 数字签名数字签名是一种通过非对称密码算法,为文档或数据附加一个唯一的标记来验证发送方身份和消息完整性的技术。

数字签名可以防止篡改和抵赖,并且不需要发送方和接收方共享密钥。

常见的数字签名算法有RSA和DSA等。

6. 流加密和分组加密流加密和分组加密是对称密码算法的两种不同方式。

在流加密中,数据按位或按字节加密。

流加密的特点在于加密和解密速度快,适用于实时数据传输。

而分组加密将数据分成固定长度的块进行加密处理。

常见的分组加密算法有DES和AES 等。

7. 转身密码置换密码是一种基于置换的加密技术,通过改变数据中的位置或次序来加密数据。

几种密码

⑴冠词the对英文的统计特性影响很大,它使t,h,th,he和the在单字母、双字母和三字母的统计中都为高概率的元素。

⑵英文单词中以 E,S,D,T 为结尾的超过一半

⑶英文单词中以 T,A,S,W 为起始字母的约占一半

然后横着读一遍坐标,两个两个分开:

13 33 44 41 42 24 44 34 45 35 43 43

再换回字母,得到的最后密文就是:

CNTQ

二【Nihilist】

其实就是坐标+维码。

还是用刚才那个5x5的方格:

12345

1 ABCDE

2 FGHIK

3 LMNOP

一 【Bifid】

其实就是坐标+栅栏+坐标。

首DE

2 FGHIK

3 LMNOP

4 QRSTU

5 VWXYZ

用坐标的方式给明文加密,但是竖着记录每个坐标:

DO NOT USE THIS

13 334 441 4224

44 344 535 4343

5-letter: which,would,there

元音字母:a,e,i,o,u

元音后最常见的字母是n,元音前最常见的字母是h

常见的双字母前缀 re co un com il ir up

最常用的三字母后缀 ion ing

最常见词尾 ed es er

低频 C U M W F G Y P B

甚低频 V K J X Q Z

--------------------------

其它语言和数据也有类似于英语语言的单字母统计特性。如果我们随意统计一段足够长的英文课文,只要内容不是太特殊,其结果一定和上表基本相同。这表明英文的一篇文章中各个字母出现的概率是基本可预测的,它将为密码分析提供一个方面的依据。

莫尔斯电码,摩尔斯电码,各类密码表全

页眉内容摩尔斯电码由点(.)嘀、划(-)嗒两种符号按以下原则组成:1,一点为一基本信号单位,每一划的时间长度相当于3点的时间长度。

2,在一个字母或数字内,各点、各划之间的间隔应为两点的长度。

3,字母(数字)与字母(数字)之间的间隔为7点的长度。

Atbash码凯撒码字码+摩尔斯电码QWE码键盘码3d ef6m no9w xyze y 22 V ...- cd z 23 W .-- vc a 24 X -..- bb b 25 Y -.-- na c 26 Z --.. m密匙3 1 .----2 ..---3 ...--4 ....-5 .....页眉内容6 -....7 --...8 ---..9 ----.0 -----? ..--../ -..-.() -.--.-- -....-. .-.-.-1从TH2frzy,呵呵~3关于词频问题的密码,我在这里提供英文字母的出现频率给大家,其中数字全部是出现的百分比:a 8.2b 1.5c 2.8d 4.3e 12.7f 2.2g 2.0h 6.1i 7.0 j 0.2 k 0.8 l 4.0m 2.4 n 6.7 o 7.5 p 1.9q 0.1 r 6.0 s 6.3 t 9.1u 2.8 v 1.0 w 2.4 x 0.2y 2.0 z 0.1词频法其实就是计算各个字母在文章中的出现频率,然后大概猜测出明码表,最后验证自己的推算是否正确。

这种方法由于要统计字母出现频率,需要花费时间较长,本人在此不举例和出题了,有兴趣的话,参考《跳舞的小人》和《金甲虫》。

4、恺撒移位密码。

也就是一种最简单的错位法,将字母表前移或者后错几位,例如:明码表:ABCDEFGHIJKLMNOPQRSTUVWXYZ密码表:DEFGHIJKLMNOPQRSTUVWXYZABC这就形成了一个简单的密码表,如果我想写frzy(即明文),那么对照上面密码表编成密码也就是iucb(即密文)了。

详解五大常用密码大全

详解五大常用密码大全在使用电脑的过程中,难免要与各类密码打交道,以下九种密码可能是大家用的最多的:BIOS密码、安装密码、用户密码、电源管理密码、屏保密码、开机密码、上网密码、分级审查密码和共享密码。

今天,我们就谈谈这些和我们息息相关的密码,本文讲解九大常用密码的前五种密码。

一、BIOS密码BIOSBasic Input Output System即基本输入/输出系统,它实际上是被固化到计算机主板上的ROM芯片中的一组程序,为计算机提供最低级的、最直接的硬件控制。

和其它程序不同的是,BIOS是储存在BIOS芯片中的,而不是储存在磁盘中,由于它属于主板的一部分,因此大家有时就称呼它一个既不同于软件也不同于硬件的名字“Firmware”固件,它主要用于存放自诊断测试程序POST程序、系统自举装入程序、系统设置程序和主要I/O 设备的I/O驱动程序及中断服务程序。

如果你不希望别人用自己的电脑,可设置BIOS的密码功能给电脑加一把“锁”。

遗忘BIOS密码该怎么办呢?不要着急,以下几招可以帮助你。

根据用户设置的不同,开机密码一般分为两种不同情况,一种就是SetUP密码采用此方式时,系统可直接启动,而仅仅只在进入BIOS设置时要求输入密码;另一种就是System 密码采用此方式时,无论是直接启动还是进行BIOS设置都要求输入密码,没有密码将一事无成。

对于用户设置的这两种密码,我们的破解方法是有所区别的:一破解SETUP密码如果计算机能正常引导,只是不能进入BIOS设置即设置了SetUP密码,那么我们有以下几种办法供您选择:方法一:Dubug法在遗忘密码之后只需在DOS状态下启动Debug,然后输入如下命令即可手工清除密码:_ o 70 16_ o 71 16_ q另外,不熟悉Debug的用户也可下载一个专门破解CMOS密码的工具软件Cmospwd。

然后在DOS启动该程序,它就会将用户的CMOS密码显示出来Cmospwd支持Acer、AMI、AWARD、COMPAQ、DELL、IBM、PACKARD BELL、PHOENIX、ZENITH AMI等多种BIOS,使用非常方便。

空压机密码大全

空压机密码大全空压机是一种广泛应用于工业、建筑等领域的重要设备,为各种生产活动提供压缩空气动力。

然而,由于不同品牌、型号的空压机具有不同的密码设置,这给用户在操作和维护过程中带来了一定的困扰。

以下为您整理了一份较为常见的空压机密码大全,但需要注意的是,这些密码可能因设备的具体情况而有所不同,仅供参考。

首先,我们来了解一下阿特拉斯科普柯(Atlas Copco)品牌的空压机密码。

常见的密码有“1688”“8888”“1234”等。

在某些特定型号中,可能会使用到设备的序列号后几位作为密码。

英格索兰(Ingersoll Rand)空压机的密码设置也较为多样。

常见的有“0000”“1111”“9999”等。

对于一些较新的型号,密码可能会与设备的生产日期或特定的编码有关。

寿力(Sullair)品牌的空压机,其常见密码包括“1956”“2517”“4521”等。

有时候,用户自定义的密码也可能被设置为与设备的安装地点或用户单位名称相关的数字组合。

复盛(Fusheng)空压机的密码常见的有“6666”“8888”“123456”等。

部分机型的密码可能是设备型号中的特定数字序列。

开山(Kaishan)品牌的空压机,密码可能是“0512”“0769”“1010”等。

在某些情况下,密码也可能与设备的出厂批次有关。

红五环(Hongwuhuan)空压机的常见密码有“5555”“7777”“9999”等。

有时,密码也会是设备的生产编号的一部分。

需要强调的是,获取和使用空压机密码应遵循合法合规的原则。

在正常的设备操作和维护过程中,用户应通过正规渠道获取密码,例如联系设备供应商、厂家客服或查阅设备的相关文档资料。

同时,随意尝试密码可能会导致设备锁定、数据丢失甚至设备损坏等严重后果。

如果忘记了密码,建议首先尝试联系设备的供应商或厂家技术支持人员,他们能够提供准确的密码恢复或重置方法。

另外,对于一些重要的生产设备,为了确保安全和稳定运行,建议用户定期更改密码,并妥善保管好密码信息,避免密码泄露给未经授权的人员。

最常用的100种手势密码

最常用的100种手势密码1. L字形2. U字形3. V字形4. W字形5. X字形6. T字形7. Z字形8. S字形9. C字形10. O字形11. 手掌12. 指环13. 指钩14. 指叉15. 双指叉16. 双指钩17. 两个连续的点18. 三个连续的点19. 横杠20. 斜杠21. 单线22. 双线23. 叉线24. 交叉线25. 杠线26. 隔板线27. 虚线28. 实线29. 手势交叉30. 手指交叉31. 双指拇指32. 双指拇指拇指33. 花瓣形34. 八字形35. 人字形36. 括号形37. 四叉形38. 五叉形39. 三角形40. 五角形41. 长方形42. 正方形43. 圆形44. 椭圆形45. 菱形46. 心形47. 三线形48. 立体形49. 平面形50. 上下形51. 左右形52. 左上形53. 左下形54. 右上形55. 右下形56. 上下左形57. 上下右形58. 上左右形59. 下左右形60. 上下左右形61. V字形加十62. L字形加十63. W字形加十64. X字形加十65. T字形加十66. Z字形加十67. S字形加十68. C字形加十69. O字形加十70. 双指拇指加十71. 双指拇指拇指加十72. 八字形加十73. 人字形加十74. 花瓣形加十75. 左右斜杠76. 上下斜杠77. Z字形斜杠78. T字形斜杠79. 左上斜杠80. 左下斜杠81. 右上斜杠82. 右下斜杠83. 椭圆形加十84. 圆形加十85. 心形加十86. V字形加十加十87. L字形加十加十88. W字形加十加十89. X字形加十加十90. T字形加十加十91. Z字形加十加十92. S字形加十加十93. C字形加十加十94. O字形加十加十95. 双指拇指加十加十96. 双指拇指拇指加十加十97. 八字形加十加十98. 人字形加十加十99. 花瓣形加十加十100. 正方形加十加十。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、几种常见密码形式:1、栅栏易位法。

即把将要传递的信息中的字母交替排成上下两行,再将下面一行字母排在上面一行的后边,从而形成一段密码。

举例:TEOGSDYUTAENNHLNETAMSHVAED解:将字母分截开排成两行,如下T E O G S D Y U T A E N NH L N E T A M S H V A E D再将第二行字母分别放入第一行中,得到以下结果THE LONGEST DAY MUST HAVE AN END.课后小题:请破解以下密码Teieeemrynwetemryhyeoetewshwsnvraradhnhyartebcmohrie2、恺撒移位密码。

也就是一种最简单的错位法,将字母表前移或者后错几位,例如:明码表:ABCDEFGHIJKLMNOPQRSTUVWXYZ密码表:DEFGHIJKLMNOPQRSTUVWXYZABC这就形成了一个简单的密码表,如果我想写frzy(即明文),那么对照上面密码表编成密码也就是iucb(即密文)了。

密码表可以自己选择移几位,移动的位数也就是密钥。

课后小题:请破解以下密码dtzwkzyzwjijujsixtsdtzwiwjfrx3、进制转换密码。

比如给你一堆数字,乍一看头晕晕的,你可以观察数字的规律,将其转换为10进制数字,然后按照每个数字在字母表中的排列顺序,拼出正确字母。

举例:110 10010 11010 11001解:很明显,这些数字都是由1和0组成,那么你很快联想到什么?二进制数,是不是?嗯,那么就试着把这些数字转换成十进制试试,得到数字6 18 26 25,对应字母表,破解出明文为frzy,呵呵~课后小题:请破解以下密码11 14 17 26 5 254、摩尔斯密码。

翻译不同,有时也叫摩尔密码。

*表示滴,-表示哒,如下表所示比如滴滴哒就表示字母U,滴滴滴滴滴就表示数字5。

另外请大家不要被滴哒的形式所困,我们实际出密码的时候,有可能转换为很多种形式,例如用0和1表示,迷惑你向二进制方向考虑,等等。

摩尔斯是我们生活中非常常见的一种密码形式,例如电报就用的是这个哦。

下次再看战争片,里面有发电报的,不妨自己试着破译一下电报内容,看看导演是不是胡乱弄个密码蒙骗观众哈~由于这密码也比较简单,所以不出小题。

A *-B -***C -*-*D -**E *F **-*G --*H **** I ** J *--- K -*- L *-** M -- N -*O --- P *--* Q --*- R *-* S *** T -U **- V ***- W *-- X -**- Y -*-- Z --**数字0 ----- 1 *---- 2 **--- 3 ***-- 4 ****-5 *****6 -****7 --***8 ---**9 ----*常用标点句号*-*-*- 逗号--**-- 问号**--**长破折号-***- 连字符-****- 分数线-**-*5、字母频率密码。

关于词频问题的密码,我在这里提供英文字母的出现频率给大家,其中数字全部是出现的百分比:a 8.2b 1.5c 2.8d 4.3e 12.7f 2.2g 2.0h 6.1i 7.0 j 0.2 k 0.8 l 4.0m 2.4 n 6.7 o 7.5 p 1.9q 0.1 r 6.0 s 6.3 t 9.1u 2.8 v 1.0 w 2.4 x 0.2y 2.0 z 0.1词频法其实就是计算各个字母在文章中的出现频率,然后大概猜测出明码表,最后验证自己的推算是否正确。

这种方法由于要统计字母出现频率,需要花费时间较长,本人在此不举例和出题了,有兴趣的话,参考《跳舞的小人》和《金甲虫》。

6、维热纳尔方阵。

上面所说的频率分析,很容易破解较长篇幅的密文,于是维热纳尔继承前人的经验,创造出了这个维热纳尔方阵,从而克服了词频分析轻易能够破解密码的弊端,成为一种较为强大的密码编译形式。

a b c d e f g h i j k l m n o p q r s t u v w x y z1 B C D E F G H I J K L M N O P Q R S T U V W X Y Z A2 C D E F G H I J K L M N O P Q R S T U V W X Y Z A B3 D E F G H I J K L M N O P Q R S T U V W X Y Z A B C4 E F G H I J K L M N O P Q R S T U V W X Y Z A B C D5 F G H I J K L M N O P Q R S T U V W X Y Z A B C D E6 G H I J K L M N O P Q R S T U V W X Y Z A B C D E F7 H I J K L M N O P Q R S T U V W X Y Z A B C D E F G8 I J K L M N O P Q R S T U V W X Y Z A B C D E F G H9 J K L M N O P Q R S T U V W X Y Z A B C D E F G H I10 K L M N O P Q R S T U V W X Y Z A B C D E F G H I J11 L M N O P Q R S T U V W X Y Z A B C D E F G H I J K12 M N O P Q R S T U V W X Y Z A B C D E F G H I J K L13 N O P Q R S T U V W X Y Z A B C D E F G H I J K L M14 O P Q R S T U V W X Y Z A B C D E F G H I J K L M N15 P Q R S T U V W X Y Z A B C D E F G H I J K L M N O16 Q R S T U V W X Y Z A B C D E F G H I J K L M N O P17 R S T U V W X Y Z A B C D E F G H I J K L M N O P Q18 S T U V W X Y Z A B C D E F G H I J K L M N O P Q R19 T U V W X Y Z A B C D E F G H I J K L M N O P Q R S20 U V W X Y Z A B C D E F G H I J K L M N O P Q R S T21 V W X Y Z A B C D E F G H I J K L M N O P Q R S T U22 W X Y Z A B C D E F G H I J K L M N O P Q R S T U V23 X Y Z A B C D E F G H I J K L M N O P Q R S T U V W24 Y Z A B C D E F G H I J K L M N O P Q R S T U V W X25 Z A B C D E F G H I J K L M N O P Q R S T U V W X Y26 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z以上就是维热纳尔方阵,它由明码表(第一行的字母)、密码表(下面26行)和密钥组成,下面我举个例子说明。

举例:密钥:frzy密码:qfuc解:第一个字母,看以f开头第五行,对应明码表查找q字母所标示的字母为l。

以此类推找出后面字母。

所得明文为love。

这个也不出小题了,只要有密钥,再复杂的密码也能查出来,就是个查表的问题~二、一些新兴的密码形式:1、利用键盘无论是计算机键盘,还是收集键盘,都是出密码的好工具哦,可以用错位、或者排列形状等。

使用手机键盘和这个同理。

另外手机键盘还可以在键盘的字母上做文章,例如你可以用51表示字母j,用73表示字母r等。

举例:r4a6这个密码利用计算机键盘,将明文字母分别向上移动一个位置,得到密文。

破解结果为frzy。

852 74123 741236987 426978974123456 7412369这排数字是不是很晕?其实很简单,对照小键盘,依次打这些字母,看组成的形状就行了。

答案是I L O V E U。

课后小题:请破解以下密码18 29 19 34 13 172、字母形状本人曾经收到过这样一个密码短信,不幸被破解,导致发短信人被我非常严肃地奚落了一番!前面我不记得了,只记得后面是hep poo6。

这个你可以从手机里打出来,然后把手机倒过来看,形成了密码的明文,good day~~~课后小题:请破解以下密码AnnAW T2ULTHpin boop YA2T99W2 A 9VAHMA37b三、密码印象(本文写于2004年的学生时代)前言:本文是一篇人文性质的文章,并非技术文章。

对密码学感兴趣的读者,可以去图书馆查阅相关的书籍,或者去报考我校密码学权威——杨义先教授的研究生。

本篇重在宣扬人文理念,主要讲述了我这些年对密码方面的一些了解和随想,古典的味道比较浓。

好了,诸位看官,我们开始。

Case 1 达·芬奇密码13-3-2-21-1-1-8-5O Draconian devil !(啊,严酷的魔王!)Oh Lame Saint !(噢,瘸腿的圣徒!)这是畅销小说《达·芬奇密码》里面出现的第一段密码。

在故事中,卢浮宫博物馆馆长被人杀害,临死前用隐写笔在地上写下了这样一段令人费解的文字,其中隐藏了重要的信息。

主角是如何破译这段密码的呢?他通过分析发现开头的“13-3-2-21-1-1-8-5”是解密的关键所在。

将这一串数字从小到大重新排列,得到“1-1-2-3-5-8-13-21”,恰好是数学中著名的斐波那契数列。

这就暗示着,谜题中的文字也是经过乱序排列的。

于是,经过对文字的重新排序,主角得到了明文:Leonardo da Vinci !(莱昂纳多·达·芬奇!)The Mona Lisa !(蒙娜丽莎!)故事在这里终于出现了转机,读者从此开始了惊心动魄的密码之旅。

真是给人一种茅塞顿开的感觉。

当然,这只是浩如烟海的密码世界的一个比较典型的例子。

下面,就让我们切入正题。

Case 2 密码释义使用电脑多了的人,听到“密码”一词总会想到password。

其实在英语中,主要有两种对密码的解释。

一个就是password,还有一个是code。

后者比较不常用一点,不过程序员(coder)对这个词还是有着比较深的感情的(笑)。