IPSec基本配置命令

防火墙技术案例双机热备负载分担组网下的IPSec配置

论坛的小伙伴们,大家好。

强叔最近已经开始在“侃墙”系列中为各位小伙伴们介绍各种VPN了。

说到VPN,小伙伴们肯定首先想到的是最经典的IPSec VPN,而且我想大家对IPSec的配置也是最熟悉的。

但是如果在两台处于负载分担状态下的防火墙上部署IPSec VPN又该如何操作呢有什么需要注意的地方呢本期强叔就为大家介绍如何在双机热备的负载分担组网下配置IPSec。

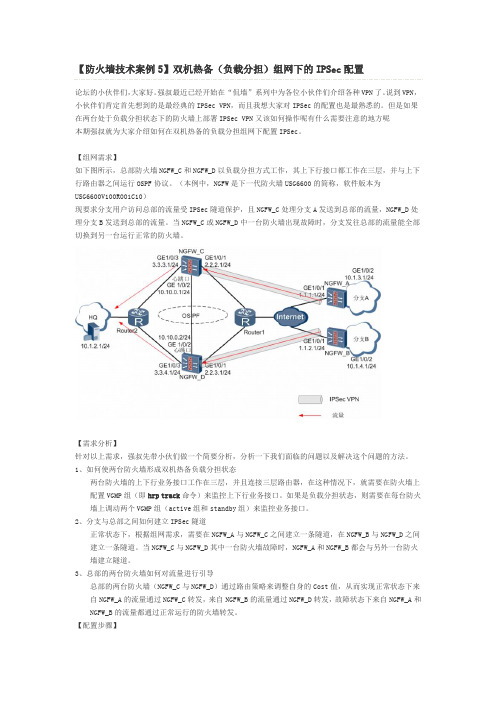

【组网需求】如下图所示,总部防火墙NGFW_C和NGFW_D以负载分担方式工作,其上下行接口都工作在三层,并与上下行路由器之间运行OSPF协议。

(本例中,NGFW是下一代防火墙USG6600的简称,软件版本为USG6600V100R001C10)现要求分支用户访问总部的流量受IPSec隧道保护,且NGFW_C处理分支A发送到总部的流量,NGFW_D处理分支B发送到总部的流量。

当NGFW_C或NGFW_D中一台防火墙出现故障时,分支发往总部的流量能全部切换到另一台运行正常的防火墙。

【需求分析】针对以上需求,强叔先带小伙们做一个简要分析,分析一下我们面临的问题以及解决这个问题的方法。

1、如何使两台防火墙形成双机热备负载分担状态两台防火墙的上下行业务接口工作在三层,并且连接三层路由器,在这种情况下,就需要在防火墙上配置VGMP组(即hrp track命令)来监控上下行业务接口。

如果是负载分担状态,则需要在每台防火墙上调动两个VGMP组(active组和standby组)来监控业务接口。

2、分支与总部之间如何建立IPSec隧道正常状态下,根据组网需求,需要在NGFW_A与NGFW_C之间建立一条隧道,在NGFW_B与NGFW_D之间建立一条隧道。

当NGFW_C与NGFW_D其中一台防火墙故障时,NGFW_A和NGFW_B都会与另外一台防火墙建立隧道。

3、总部的两台防火墙如何对流量进行引导总部的两台防火墙(NGFW_C与NGFW_D)通过路由策略来调整自身的Cost值,从而实现正常状态下来自NGFW_A的流量通过NGFW_C转发,来自NGFW_B的流量通过NGFW_D转发,故障状态下来自NGFW_A和NGFW_B的流量都通过正常运行的防火墙转发。

利用路由器实现VPN的基本配置方法

⼯作原理:⼀边服务器的络⼦为192.168.1.0/24路由器为100.10.15.1另⼀边的服务器为192.168.10.0/24路由器为200.20.25.1.执⾏下列步骤: 1. 确定⼀个预先共享的密钥(保密密码)(以下例⼦保密密码假设为noIP4u) 2. 为SA协商过程配置IKE. 3. 配置IPSec. 配置IKE: Shelby(config)#crypto isakmp policy 1 注释:policy 1表⽰策略1,假如想多配⼏个VPN,可以写成policy 2、policy3┅ Shelby(config-isakmp)#group 1 注释:除⾮购买⾼端路由器,或是VPN通信⽐较少,否则使⽤group 1长度的密钥,group命令有两个参数值:1和2.参数值1表⽰密钥使⽤768位密钥,参数值2表⽰密钥使⽤1024位密钥,显然后⼀种密钥安全性⾼,但消耗更多的CPU时间。

Shelby(config-isakmp)#authentication pre-share 注释:告诉路由器要使⽤预先共享的密码。

Shelby(config-isakmp)#lifetime 3600 注释:对⽣成新SA的周期进⾏调整。

这个值以秒为单位,默认值为86400,也就是⼀天。

值得注意的是两端的路由器都要设置相同的SA周期,否则VPN在正常初始化之后,将会在较短的⼀个SA周期到达中断。

Shelby(config)#crypto isakmp key noIP4u address 200.20.25.1 注释:返回到全局设置模式确定要使⽤的预先共享密钥和指归VPN另⼀端路由器IP地址,即⽬的路由器IP地址。

相应地在另⼀端路由器配置也和以上命令类似,只不过把IP地址改成100.10.15.1. 配置IPSec Shelby(config)#access-list 130 permit ip 192.168.1.0 0.0.0.255 172.16.10.0 0.0.0.255 注释:在这⾥使⽤的访问列表号不能与任何过滤访问列表相同,应该使⽤不同的访问列表号来标识VPN规则。

H3C MSR系列路由器IPsec典型配置举例(V7)

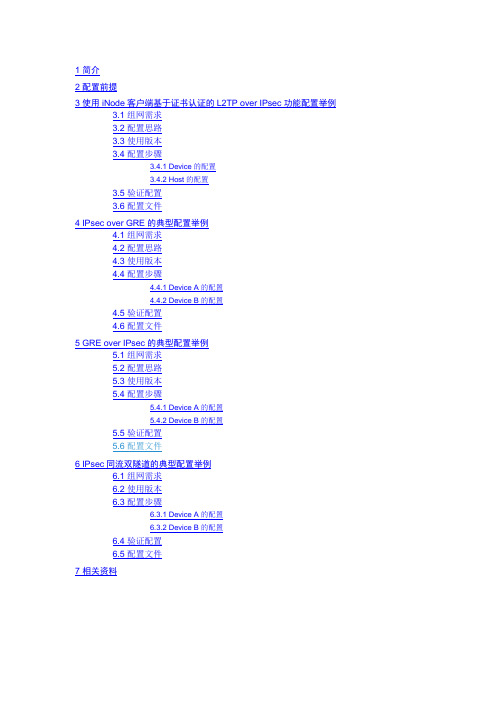

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

IPSEC NAT穿越配置举例

下,配置ACL规则

port1 [ port2 ] ] [ icmp-type {icmp-type icmp-code | icmp-message} ]

[ precedence precedence ] [ dscp dscp ] [ established ] [ tos tos ] [ time-

Copyright © 2007 杭州华三通信技术有限公司

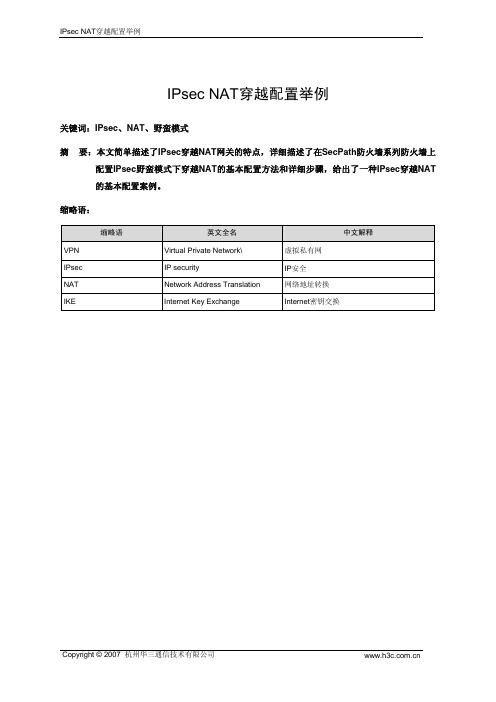

IPsec NAT穿越配置举例

3.2 配置步骤

配置野蛮模式下IPsec穿越NAT,需要以下步骤:

z 配置访问控制列表 z 配置 IKE 对等体 z 定义安全提议 z 创建安全策略 z 在接口上应用安全策略

1. 配置访问控制列表

在IPsec/IKE组建的VPN隧道中,若存在NAT网关设备,且NAT网关设备对VPN业务数据流进 行了NAT转换的话,则必须配置IPsec/IKE的NAT穿越功能。该功能删去了IKE协商过程中对UDP 端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设 备,则将在之后的IPsec数据传输中使用UDP封装(即将IPsec报文封装到IKE协商所使用的UDP连 接隧道里)的方法,避免了NAT网关对IPsec报文进行篡改(NAT网关设备将只能够修改最外层的 IP和UDP报文头,对UDP报文封装的IPsec报文将不作修改),从而保证了IPsec报文的完整性 (IPsec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。目前仅在IKE野蛮模式 下支持NAT穿越,主模式下不支持。

操作命令

在系统视图下,创建一个

1

高级访问控制列表

[H3C] acl number acl-number [ match-order { config | auto } ]

IPSec_VPN配置案例

IPSec VPN配置案例经过上一篇文章的介绍,相信大家对IPSec VPN有了初步的认识。

光说不练,对知识点掌握不够牢固。

今天通过一个IPSec VPN配置来加深理解。

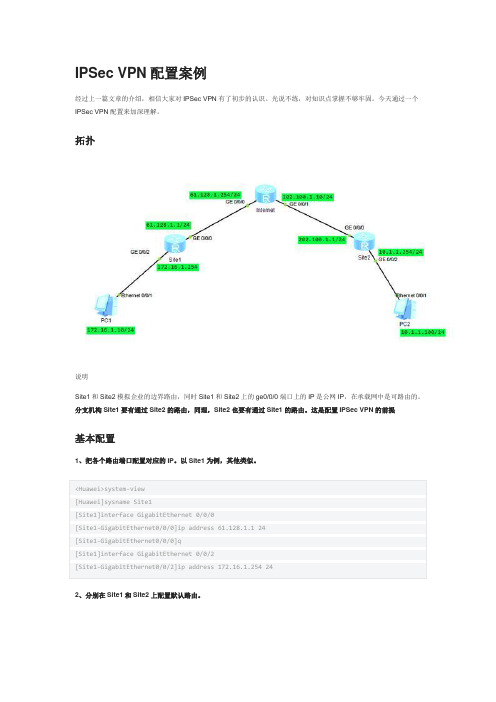

拓扑说明Site1和Site2模拟企业的边界路由,同时Site1和Site2上的ge0/0/0端口上的IP是公网IP,在承载网中是可路由的。

分支机构Site1要有通过Site2的路由,同理,Site2也要有通过Site1的路由。

这是配置IPSec VPN的前提基本配置1、把各个路由端口配置对应的IP。

以Site1为例,其他类似。

<Huawei>system-view[Huawei]sysname Site1[Site1]interface GigabitEthernet 0/0/0[Site1-GigabitEthernet0/0/0]ip address 61.128.1.1 24[Site1-GigabitEthernet0/0/0]q[Site1]interface GigabitEthernet 0/0/2[Site1-GigabitEthernet0/0/2]ip address 172.16.1.254 242、分别在Site1和Site2上配置默认路由。

3、验证分支Site1和Site2连通性。

IPSec VPN配置1、分别在site1和site2配置ACL识别兴趣流。

因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选择出需要进行IPSec处理的兴趣流。

可以通过配置ACL来定义和区分不同的数据流。

2、配置IPSec安全提议。

缺省情况下,使用ipsec proposal命令创建的IPSec提议采用ESP协议、MD5认证算法和隧道封装模式。

在IPSec提议视图下执行下列命令可以修改这些参数。

1. 执行transform [ah | ah-esp | esp]命令,可以重新配置隧道采用的安全协议。

H3C华为-IPsecVPN配置教程

H3C华为-IPsecVPN配置教程H3C&华为-IPsecVPN配置教程第⼀篇:⽹关对⽹关IPSec-VPN⼀、H3C路由1、型号:MER5200;软件版本: version 7.1.064, Release 0809P07;固定外⽹IP;2、添加静态路由添加⾄对端公⽹和对端私⽹路由两条,如下图:3、创建IPsecVPN3.1 “虚拟专⽹”---“IPsecVPN”---新建-如下图:3.2 名称----⾃⾏编辑;接⼝---选择外⽹出⼝,组⽹⽅式---分⽀节点;对端⽹关---对端外⽹IP;认证⽅式---预共享密钥;预共享密钥要与对端路由⼀致;3.3 保护流配置H3C路由器下有个内⽹段需要与对端通信,就添加⼏个。

本例172.16.10.0/24与10.10.11.0/24为本地内⽹,172.24.0.0/24为对端内⽹。

注:H3C设备不需要单独再做NAT配置。

4、显⽰⾼级配置4.1 ike配置:主模式、本地外⽹、对端外⽹,关闭对等体检测,算法组推荐。

如下图:4.2 IPsec配置:按照默认配置即可。

5、监控信息待对端华为路由配置完成且正确后,监控会显⽰如下信息。

6、命令⾏检查[H3C]dis acl allDis ike saDis ipsec sa⼆、华为路由1、型号:AR1220-S,软件版本:[V200R007C00SPC900],固定外⽹IP。

2、添加静态路由添加⾄对端公⽹和对端私⽹路由两条,如下图:2、配置⾼级ACL2.1 新建“nonat”,添加⽬的地址10.10.11.0/24,172.16.10.0/24不做NAT转换两条,其他允许NAT转换;如下图2.2 新建“nj-g”,i添加本地内⽹172.24.0.0/24⾄⽬的内⽹10.10.11.0/24,172.16.10.0/24的acl,此路由⾛IPsec。

如下图2.3 创建“⽣效时间”3、NAT应⽤⾼级acl“ip业务”--“NAT”---“外⽹访问”---编辑----ACL名称选择“nonat”。

简单IPS配置

简单IPS配置命令1.在路由器中创建一个文件夹为IPS专用文件夹.R1#mkdir IPS2.在路由器中选择IPS相关文件以及signature存放位置R1(config)#ip ips config location flash:IPS3.在路由器中创建一个IPS规则名称R1(config)# ip ips name IPS4.在路由器中启动日志记录R1(config)# ip ips notify log5.在路由器中利用signature配置IOS-IPS ,关闭所有的signature防止路由器死机,启动基本的signatureip ips signature-categoryR1(config-ips-category)# category allR1(config-ips-category-action)# retired trueR1(config-ips-category-action)# exitR1(config-ips-category)# category ios_ips basicR1(config-ips-category-action)# retired falseR1(config-ips-category-action)# exitR1(config-ips-cateogry)# exit6.在路由器中的接口中启动所定义的IPS规则R1(config)#interface FastEthernet 0/1R1(config-if)#ip ips IPS inR1(config-if)#ip ips IPS outR1(config-if)#exitR1(config)#exit7.在路由器中导入cisco路由器的公钥8.在路由器中导入signature文件包R1#copy tftp:ip address file name flash:IPS9.在路由器中启动idconfig 命令将signature应用到IPS服务中R1#copy flash:IPS/file name idconfig10.在路由器中配置signature 2004 0的规则与动作R1(config)# ip ips signature-definitionR1(config-sigdef)# signature 2004 0R1(config-sigdef-sig)# statusR1(config-sigdef-sig-status)# retired falseR1(config-sigdef-sig-status)# enabled trueR1(config-sigdef-sig-status)# exitR1(config-sigdef-sig)#alert-severity high / informational / low /medium(警告级别)R1(config-sigdef-sig)# engineR1(config-sigdef-sig-engine)# event-action produce-alert(产生警告)R1(config-sigdef-sig-engine)# event-action deny-packet-inlineR1(config-sigdef-sig-engine)# exitR1(config-sigdef-sig)# exitR1(config-sigdef)# exit公钥:crypto key pubkey-chain rsanamed-key realm-cisco.pub signaturekey-string30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 0282010100C19E93 A8AF124A D6CC7A24 5097A975 206BE3A2 06FBA13F 6F12CB5B 4E441F1617E630D5 C02AC252 912BE27F 37FDD9C8 11FC7AF7 DCDD81D9 43CDABC3 6007D128B199ABCB D34ED0F9 085FADC1 359C189E F30AF10A C0EFB624 7E0764BF 3E53053E5B2146A9 D7A5EDE3 0298AF03 DED7A5B8 9479039D 20F30663 9AC64B93 C0112A35FE3F0C87 89BCB7BB 994AE74C FA9E481D F65875D6 85EAF974 6D9CC8E3 F0B08B8550437722 FFBE85B9 5E4189FF CC189CB9 69C46F9CA84DFBA5 7A0AF99E AD768C36006CF498 079F88F8 A3B3FB1F 9FB7B3CB 5539E1D1 9693CCBB 551F78D2 892356AE2F56D826 8918EF3C 80CA4F4D 87BFCA3B BFF668E9 689782A5 CF31CB6E B4B094D3F3020301 0001quit交换机端口限制interface FastEthernet4/1switchport mode accessswitchport port-securityswitchport port-security maximum 2switchport port-security mac-address stickyswitchport port-security mac-address sticky 0002.1629.5E9E switchport port-security mac-address sticky 0090.2B7A.DC0C简单的区域防火墙实验要求2:内网R1能ping通Internet 跟DMZ区域DMZ区域不能访问Internet和内网Internet不能ping通内网和DMZ区域,但是Internet可以访问DMZ区域的HTTP服务1创建zone/关联zone到接口FireWall (config)#zone security Private//创建安全区域 Private(私有网络)FireWall (config-sec-zone)#exiFireWall (config)#zone security Internet//创建外部安全区域Internet FireWall (config-sec-zone)#exiFireWall (config)#zone security DMZ//创建安全区域 DMZ (DMZ网络) FireWall (config-sec-zone)#exiFireWall (config)#int f0/0FireWall (config-if)#zone-member security Private//关联zone到接口FireWall (config-if)#int f0/1FireWall (config-if)#zone-member security InternetFireWall (config-if)#int f1/0FireWall (config-if)#zone-member security DMZ2配置class-map匹配流量FireWall(config)#class-map type inspect match-anyPrivate-To-Internet//创建私有网络到Internet网络的匹配条件名为Private-To-InternetFireWall(config-cmap)#match protocol httpFireWall(config-cmap)#match protocol icmpFireWall(config-cmap)#match protocol tcpFireWall(config-cmap)#match protocol udpFireWall(config-cmap)#match protocol telnetFireWall(config-cmap)#match protocol ipFireWall(config-cmap)#match protocol ntpFireWall(config-cmap)#exitFireWall(config)#class-map type inspect match-anyInternet-To-DMZ //创建Internet网络到DMZ网络的匹配条件名为Internet-To-DMZFireWall(config-cmap)#match protocol httpFireWall(config-cmap)#match protocol tcpFireWall(config-cmap)#exit3配置parameter-map(Cisco PacketTracer5.3不支持此项配置)R1(config)#parameter-map type inspect Private-To-Internet.pa FireWall(config-profile)#max-incomplete low 800FireWall(config-profile)#max-incomplete high 1000FireWall(config-profile)#tcp synwait-time 5FireWall(config-profile)#tcp finwait-time 5FireWall(config-profile)#tcp idle-time 5FireWall(config-profile)#exiFireWall(config)#parameter-map type inspect Internet-To-DMZ.paFireWall(config-profile)#max-incomplete low 800FireWall(config-profile)#max-incomplete high 1000FireWall(config-profile)#tcp synwait-time 5FireWall(config-profile)#tcp finwait-time 5FireWall(config-profile)#tcp idle-time 5FireWall(config-profile)#exi4配置policy-mapFireWall(config)#policy-map type inspect 1 //创建策略1FireWall(config-pmap)#class type inspect Private-To-Internet //在策略中使用匹配条件Private-To-InternetFireWall(config-pmap-c)#inspect //定义满足条件时的行为inspect FireWall(config-pmap-c)#class type inspect class-default //配置默认FireWall(config-pmap-c)#endFireWall#conf tFireWall(config)#policy-map type inspect 2 //创建策略2FireWall(config-pmap)#class type inspect Internet-To-DMZ //在策略中使用匹配条件Internet-To-DMZFireWall(config-pmap-c)#inspect //定义满足条件时的行为inspect FireWall(config-pmap-c)#class type inspect class-default //配置默认FireWall(config-pmap-c)#end5运用policy-map到zone-pairsFireWall(config)#zone-pair security Private-Internet source Private destination Internet//创建从私有网络到Internet区域之间的区域策略FireWall(config-sec-zone-pair)#service-policy type inspect 1 //定义区域间的策略应用策略1FireWall(config-sec-zone-pair)#exitFireWall(config)#zone-pair security Private-DMZ source Private destination DMZ//创建从私有网络到DMZ区域之间的区域策略FireWall(config-sec-zone-pair)#service-policy type inspect 1 //定义区域间的策略应用策略1FireWall(config-sec-zone-pair)#exitFireWall(config)#zone-pair security Internet-DMZ source Internet destination DMZ//创建从Internet到DMZ区域之间的区域策略FireWall(config-sec-zone-pair)#service-policy type inspect 2 //定义区域间的策略应用策略2SPAN端口镜像(1)创建SPAN 源端口monitor session session_number source interface interface-id [, | -] [both | rx | tx] **session_number,SPAN 会话号,我记得3550 支持的最多本地SPAN 是2 个,即1 或者2。

IPSec VPN配置总结

IPSec VPN配置总结近段时间,笔者完成了一些IPSec VPN的配置,有站点到站点固定公网IP 地址的IPSec VPN,有站点到站点使用固定公网IP地址的EZVPN,有网络中心点是固定公网IP地址,而分支机构是动态地址的DMVPN,有路由器和防火墙之间互联的IPSec VPN,也有不同厂商的设备之间互联的IPSec VPN。

通过这些项目的锻炼,笔者感到对IPSec VPN的了解又增进了一步,以前一些模糊的地方,经过这次项目的实践之后也越来越清晰,以下就是笔者对IPSec VPN配置的总结和配置实例。

一、理解IPSec VPNVPN是利用公共网络建立一条专用的通道来实现私有网络的连接,IPSec VPN就是利用IPSec协议框架实现对VPN通道的加密保护。

IPSec工作在网络层,它能在IP层上对数据提供加密、数据完整性、起源认证和反重放保护等功能。

加密的作用就是通过将数据包加密,保证数据的安全,即使数据包被人监听获取到,也无法阅读数据内容.IPSec使用的数据加密算法是对称密钥加密系统.支持的加密算法主要有:DES、3DES、MD5和SHA加密算法,这种加密算法需要一个共享的密钥执行加密和解密,共享的密钥是通过通信两端交换公钥,然后用公钥和各自的私钥进行运算,就得到了共享的密钥,这样就需要一个公钥交换的算法。

DH密钥协议就是一种公钥交换方法。

DH密钥交换协议有组1到组7的几种不同的算法。

DES 和3DES支持组1和2,AES支持组2和5,因此如果选用了不同的加密算法,就需要选择相应的DH密钥交换算法。

数据完整性的作用就是保证数据包在传输的过程当中没有被篡改。

为了保证数据的完整性,给每个消息附加一个散列数,通过验证发送的散列数和接收的散列数是否匹配来判断消息是否被修改.散列消息验证代码(HMAC)主要有两种算法:HMAC—MD5和HMAC—SHA—1,MD5使用128位的共享密钥,而SHA使用160位密钥,因此HMAC—SHA-1比HMAC—MD5的加密强度要更高一些.起源认证的作用就是保证发送数据包的源站点是可信的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

R1(config)#crypto ?dynamic-map Specify a dynamic crypto map template//创建或修改一个动态加密映射表ipsec Configure IPSEC policy//创建IPSec安全策略isakmp Configure ISAKMP policy//创建IKE策略key Long term key operations//为路由器的SSH加密会话产生加密密钥。

后面接数值,是key modulus size,单位为bitmap Enter a crypto map//创建或修改一个普通加密映射表Router(config)#crypto dynamic-map ?WORD Dynamic crypto map template tag//WORD为动态加密映射表名Router(config)#crypto ipsec ?security-association Security association parameters// ipsec安全关联存活期,也可不配置,在map里指定即可transform-set Define transform and settings//定义一个ipsec变换集合(安全协议和算法的一个可行组合)Router(config)#crypto isakmp ?client Set client configuration policy//建立地址池enable Enable ISAKMP//启动IKE策略,默认是启动的key Set pre-shared key for remote peer//设置密钥policy Set policy for an ISAKMP protection suite//设置IKE策略的优先级Router(config)#crypto key ?generate Generate new keys//生成新的密钥zeroize Remove keys//移除密钥Router(config)#crypto map ?WORD Crypto map tag//WORD为map表名Router(config)#crypto isakmp policy ?<1-10000> Priority of protection suite//设置IKE策略,policy后面跟1-10000的数字,这些数字代表策略的优先级。

Router(config)#crypto isakmp policy 100 //进入IKE策略配置模式,以便做下面的配置Router(config-isakmp)#encryption ? //设置采用的加密方式,有以下三种3des Three key triple DESaes AES - Advanced Encryption Standarddes DES - Data Encryption Standard (56 bit keys).Router(config-isakmp)#hash ? //采用的散列算法,MD5为160位,sha为128位。

md5 Message Digest 5sha Secure Hash StandardRouter(config-isakmp)#authentication pre-share //采用预共享密钥的认证方式Router(config-isakmp)#group ? //指定密钥的位数,越往下安全性越高,但加密速度越慢1 Diffie-Hellman group 12 Diffie-Hellman group 25 Diffie-Hellman group 5Router(config-isakmp)#lifetime ? //指定安全关联生存期,为60-86400秒<60-86400> lifetime in secondsRouter(config)#crypto isakmp key *** address XXX.XXX.XXX.XXX//设置IKE交换的密钥,***表示密钥组成,XXX.XXX.XXX.XXX表示对方的IP地址Router(config)#crypto ipsec transform-set zx ?//设置IPsec交换集,设置加密方式和认证方式,zx是交换集名称,可以自己设置,两端的名字也可不一样,但其他参数要一致。

ah-md5-hmac AH-HMAC-MD5 transformah-sha-hmac AH-HMAC-SHA transformesp-3des ESP transform using 3DES(EDE) cipher (168 bits)esp-aes ESP transform using AES cipheresp-des ESP transform using DES cipher (56 bits)esp-md5-hmac ESP transform using HMAC-MD5 authesp-sha-hmac ESP transform using HMAC-SHA auth例:Router(config)#crypto ipsec transform-set zx esp-des esp-md5-hmacRouter(config)#crypto map map_zx 100 ipsec-isakmp//建立加密映射表,zx为表名,可以自己定义,100为优先级(可选范围1-65535),如果有多个表,数字越小的越优先工作。

Router(config-crypto-map)#match address ? //用ACL来定义加密的通信<100-199> IP access-list numberWORD Access-list nameRouter(config-crypto-map)#set ?peer Allowed Encryption/Decryption peer. //标识对方路由器IP地址pfs Specify pfs settings //指定上面定义的密钥长度,即group security-association Security association parameters //指定安全关联的生存期transform-set Specify list of transform sets in priority order//指定加密图使用的IPSEC交换集router(config-if)# crypto map zx//进入路由器的指定接口,应用加密图到接口,zx为加密图名。

三、一个配置实验。

实验拓扑图:1.R1上的配置。

Router>enableRouter#config terminalEnter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R1//配置IKE策略R1(config)#crypto isakmp enableR1(config)#crypto isakmp policy 100R1(config-isakmp)#encryption desR1(config-isakmp)#hash md5R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#group 1R1(config-isakmp)#lifetime 86400R1(config-isakmp)#exit//配置IKE密钥R1(config)#crypto isakmp key 123456 address 10.1.1.2//创建IPSec交换集R1(config)#crypto ipsec transform-set zx esp-des esp-md5-hmac//创建映射加密图R1(config)#crypto map zx_map 100 ipsec-isakmpR1(config-crypto-map)#match address 111R1(config-crypto-map)#set peer 10.1.1.2R1(config-crypto-map)#set transform-set zxR1(config-crypto-map)#set security-association lifetime seconds 86400R1(config-crypto-map)#set pfs group1R1(config-crypto-map)#exit//配置ACLR1(config)#access-list 111 permit ip 192.168.1.10 0.0.0.255 192.168.2.10 0.0.0.255 //应用加密图到接口R1(config)#interface s1/0R1(config-if)#crypto map zx_map2.R2上的配置。

与R1的配置基本相同,只需要更改下面几条命令:R1(config)#crypto isakmp key 123456 address 10.1.1.1R1(config-crypto-map)#set peer 10.1.1.1R1(config)#access-list 111 permit ip 192.168.2.10 0.0.0.255 192.168.1.10 0.0.0.2553.实验调试。

在R1和R2上分别使用下面的命令,查看配置信息。

R1#show crypto ipsec ?sa IPSEC SA tabletransform-set Crypto transform setsR1#show crypto isakmp ?policy Show ISAKMP protection suite policysa Show ISAKMP Security Associations四、相关知识点。

对称加密或私有密钥加密:加密解密使用相同的私钥DES--数据加密标准data encryption standard3DES--3倍数据加密标准triple data encryption standardAES--高级加密标准advanced encryption standard一些技术提供验证:MAC--消息验证码 message authentication codeHMAC--散列消息验证码 hash-based message authentication codeMD5和SHA是提供验证的散列函数对称加密被用于大容量数据,因为非对称加密站用大量cpu资源非对称或公共密钥加密:RSA rivest-shamir-adelman用公钥加密,私钥解密。