面向XML文档更新的细粒度访问控制方法的研究

基于XML的Web客户端数据粒状更新与分布式计算

基于XML的Web客户端数据粒状更新与分布式计算

宋建康;陈小平

【期刊名称】《微型电脑应用》

【年(卷),期】2002(018)012

【摘要】本文以实例介绍了XML在粒状更新Web客户端数据和实现简单的分布工计算方面的应用.并介绍了DOM对象和XML数据岛技术及其应用.

【总页数】3页(P9-11)

【作者】宋建康;陈小平

【作者单位】华东理工大学信息与工程学院,上海,200237;华东理工大学信息与工程学院,上海,200237

【正文语种】中文

【中图分类】TP3

【相关文献】

1.基于XML数据岛的客户端数据操作的实现 [J], 张文学

2.基于XML Web Service模型的分布式计算解决方案在中小型流通企业中的应用[J], 杨跃武;曾凡智

3.基于XML的可分发Web客户端的研究与实现 [J], 厉小润

4.基于WebService的Android客户端与Web服务端数据交互实现 [J], 王云锦;赵志宏

5.基于Web Services的OPC XML-DA客户端的开发 [J], 查志铃;张浩;樊留群;马玉敏

因版权原因,仅展示原文概要,查看原文内容请购买。

xml 数据库研究要点

XML数据库研究报告班级:信管101姓名:加纳比力。

伊则提拉学号:104631118【摘要】虽然XML是一种专门为Intemet所设计的标记语言,但是它已经成为Internet 上数据表示和数据交换的标准。

如何对XML文档进行有效管理与快速查询是当前学术界的研究热点,即所谓的XML数据库。

主要对当前XML数据库的研究现状与发展趋势进行全面的论述与分析,并对其中尚未解决的挑战性问题进行了客观的评价与分析。

【关键词】扩展标记语言;XML数据库;NativeXML数据库;存储策略;查询优化;X —代数1 引言1.1 认识XML(extensibleMarkupLanguage)XML是一种专门为Intemet所设计的标记语言。

XML的重点是管理信息的数据本身,而不是数据的样式,数据的显示则交给另外的技术来解决。

虽然XML是一种专门为Internet 所设汁的标记语言,但是它已经成为Intemet上数据表示和数据交换的标准。

随之而来的是堆积如山的XML文档,如何对这些XML文档进行有效管理与快速查询,是当前学术界的研究热点,即所谓的XML数据库。

1.2 XML数据库与XML文档所谓数据库就是一组相互有关联的数据集合,而XML数据库是一个XML文档的集合,这些文档是持久的并且是可操作的。

目前XML数据库有三种类型(参阅http://www.xmldb.org /faqs.html):(1)XMLEnabledDatabase(XEDB),即能处理XML的数据库。

其特点是在原有的数据库系统上扩充对XML数据的处理功能,使之能适应XML数据存储和查询的需要。

一般的做法是在数据库系统之上增加XML映射层,这可以由数据库供应商提供,也可以由第三方厂商提供。

映射层管理XML数据的存储和检索,但原始的XML元数据和结构可能会丢失,而且数据检索的结果不能保证是原始的XML形式。

XEl)B的基本存储单位与具体的实现紧密相关。

时态XML文档更新的一致性检查及处理的开题报告

时态XML文档更新的一致性检查及处理的开题报告一、研究背景在软件开发中,常常需要使用XML文档作为数据交换的格式。

在使用XML文档进行数据交互的过程中,XML文档的更新是非常常见的操作。

由于XML文档往往是在多个程序之间进行传递和共享的,因此,当XML文档被更新后,为了保证数据一致性,需要对更新后的XML文档进行一致性检查和处理。

另外,由于XML文档中的数据可能会被多个程序同时访问和修改,因此,当多个程序同时修改同一个XML文档时,需要对XML文档进行锁定,以保证数据的一致性和完整性。

二、研究目的和意义本文旨在研究XML文档更新的一致性检查及处理方法,为XML文档在多个程序之间进行传递和共享提供保障。

通过本文的研究,可以为软件开发工作者提供XML文档数据一致性的保障,同时也可以提高软件的稳定性和可靠性。

三、研究内容和方法本文将采用实证研究方法,通过对XML文档更新的一致性检查及处理方法进行调查和研究,以找出相对更优的方法。

具体的研究内容包括以下几个方面:1.对当前XML文档更新的一致性检查及处理方法进行总结和分析,包括一般的算法、协议等;2.确定XML文档的更新规则,以便进行一致性检查和处理;3.设计并实现XML文档更新的一致性检查和处理算法;4.验证所提出的算法的有效性和实用性。

四、预期成果和意义本文的预期成果包括:1.对XML文档更新的一致性检查及处理方法进行总结和分析,提出一些具有实用价值的算法或协议;2.确定XML文档的更新规则,以便进行一致性检查和处理;3.设计并实现XML文档更新的一致性检查和处理算法;4.验证所提出的算法的有效性和实用性。

本文的意义主要体现在以下几个方面:1.为XML文档在多个程序之间进行传递和共享提供数据一致性的保障;2.提高软件开发工作者的工作效率,减少出错率;3.增强软件系统的稳定性和可靠性,提高用户满意度和信任度。

五、研究进展和计划目前,本文已经完成了对XML文档更新的一致性检查及处理方法的初步调查和分析,同时确定了XML文档的更新规则。

数据库访问控制与权限管理的新方法研究

数据库访问控制与权限管理的新方法研究随着信息技术的飞速发展,数据库的使用越来越广泛。

然而,随之而来的数据泄露和擅自访问等安全问题也逐渐浮现。

对于数据库来说,访问控制与权限管理是确保数据安全性的重要环节。

为了解决当前存在的问题,研究人员不断努力寻找新的方法来改进数据库的访问控制与权限管理。

当前的数据库访问控制主要采用了传统的访问控制模型,例如基于角色的访问控制模型(RBAC)和基于属性的访问控制模型(ABAC)。

然而,这些模型存在一些问题,如权限过度授权、授权管理复杂等。

因此,研究人员提出了一些新的方法来应对这些问题。

一种新的方法是基于上下文的访问控制模型(CBAC)。

CBAC能够根据用户的上下文信息动态地进行访问控制与权限管理。

它可以考虑用户的位置、设备、时间、行为等因素,从而更准确地判断用户是否有权限访问特定数据。

这种方法可以使访问控制更加智能化和个性化,提高数据库的安全性。

另一种新的方法是基于机器学习的访问控制模型(MLAC)。

MLAC利用机器学习算法来分析和预测用户的行为模式和访问习惯,从而进行访问控制决策。

通过对大量数据进行分析和学习,MLAC能够准确地判断用户是否有权限访问数据,从而提高数据库的安全性和准确性。

然而,MLAC也存在一些挑战,如数据隐私保护和模型迁移等问题,需要进一步的研究和改进。

除了上述方法,还有一种新颖的方法是基于密码学的访问控制模型(CAC)。

CAC利用密码学技术来确保数据的机密性和完整性。

它采用了安全哈希函数、数字签名、公钥密码和身份认证等技术,对用户的访问进行加密和验证。

这种方法可以有效地防止数据泄漏和擅自访问,提升数据库的安全性。

此外,还有一种新的方法是基于区块链的访问控制模型(BCAC)。

BCAC利用区块链技术来管理和验证用户的访问控制权限。

区块链作为一种分布式记账技术,可以确保访问控制的透明性和可追溯性。

它通过使用智能合约来管理用户的访问权限,并记录所有的访问事件和变更。

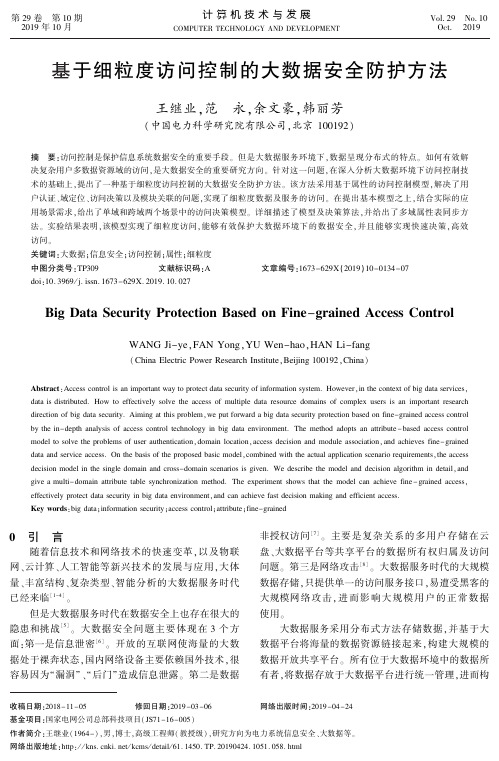

基于细粒度访问控制的大数据安全防护方法

收稿日期:2018-11-05 修回日期:2019-03-06 网络出版时间:2019-04-24基金项目:国家电网公司总部科技项目(JS 71-16-005)作者简介:王继业(1964-),男,博士,高级工程师(教授级),研究方向为电力系统信息安全㊁大数据等㊂网络出版地址:http :// /kcms /detail /61.1450.TP.20190424.1051.058.html基于细粒度访问控制的大数据安全防护方法王继业,范 永,余文豪,韩丽芳(中国电力科学研究院有限公司,北京100192)摘 要:访问控制是保护信息系统数据安全的重要手段㊂但是大数据服务环境下,数据呈现分布式的特点㊂如何有效解决复杂用户多数据资源域的访问,是大数据安全的重要研究方向㊂针对这一问题,在深入分析大数据环境下访问控制技术的基础上,提出了一种基于细粒度访问控制的大数据安全防护方法㊂该方法采用基于属性的访问控制模型,解决了用户认证㊁域定位㊁访问决策以及模块关联的问题,实现了细粒度数据及服务的访问㊂在提出基本模型之上,结合实际的应用场景需求,给出了单域和跨域两个场景中的访问决策模型㊂详细描述了模型及决策算法,并给出了多域属性表同步方法㊂实验结果表明,该模型实现了细粒度访问,能够有效保护大数据环境下的数据安全,并且能够实现快速决策,高效访问㊂关键词:大数据;信息安全;访问控制;属性;细粒度中图分类号:TP 309 文献标识码:A 文章编号:1673-629X (2019)10-0134-07doi :10.3969/j.issn.1673-629X.2019.10.027Big Data Security Protection Based on Fine -grained Access ControlWANG Ji -ye ,FAN Yong ,YU Wen -hao ,HAN Li -fang(China Electric Power Research Institute ,Beijing 100192,China )Abstract :Access control is an important way to protect data security of information system.However ,in the context of big data services ,data is distributed.How to effectively solve the access of multiple data resource domains of complex users is an important research direction of big data security.Aiming at this problem ,we put forward a big data security protection based on fine -grained access control by the in -depth analysis of access control technology in big data environment.The method adopts an attribute -based access control model to solve the problems of user authentication ,domain location ,access decision and module association ,and achieves fine -grained data and service access.On the basis of the proposed basic model ,combined with the actual application scenario requirements ,the access decision model in the single domain and cross -domain scenarios is given.We describe the model and decision algorithm in detail ,and give a multi -domain attribute table synchronization method.The experiment shows that the model can achieve fine -grained access ,effectively protect data security in big data environment ,and can achieve fast decision making and efficient access.Key words :big data ;information security ;access control ;attribute ;fine -grained0 引 言随着信息技术和网络技术的快速变革,以及物联网㊁云计算㊁人工智能等新兴技术的发展与应用,大体量㊁丰富结构㊁复杂类型㊁智能分析的大数据服务时代已经来临[1-4]㊂但是大数据服务时代在数据安全上也存在很大的隐患和挑战[5]㊂大数据安全问题主要体现在3个方面:第一是信息泄密[6]㊂开放的互联网使海量的大数据处于裸奔状态,国内网络设备主要依赖国外技术,很容易因为 漏洞”㊁ 后门”造成信息泄露㊂第二是数据非授权访问[7]㊂主要是复杂关系的多用户存储在云盘㊁大数据平台等共享平台的数据所有权归属及访问问题㊂第三是网络攻击[8]㊂大数据服务时代的大规模数据存储,只提供单一的访问服务接口,易遭受黑客的大规模网络攻击,进而影响大规模用户的正常数据使用㊂大数据服务采用分布式方法存储数据,并基于大数据平台将海量的数据资源链接起来,构建大规模的数据开放共享平台㊂所有位于大数据环境中的数据所有者,将数据存放于大数据平台进行统一管理,进而构第29卷 第10期2019年10月 计算机技术与发展COMPUTER TECHNOLOGY AND DEVELOPMENT Vol.29 No.10Oct. 2019成一个巨大的数据服务中心㊂大数据中心不仅能够为数据所有者提供存储和访问服务,又能够支持各种复杂的数据运算㊂在大数据服务环境下,传统架构模式下的单一数据中心消失,而是以分布式数据存储的形式存在㊂数据资源的存储分配从单一的主机存储分配变为多主机㊁分布式的存储分配㊂数据资源的访问也从单一用户单一主机访问变为多用户多数据域的数据访问,从而引出了大数据服务环境下的复杂用户多数据资源域的访问问题㊂访问控制模型的构建是解决数据访问的重要方法㊂因此,在深入研究传统访问控制模型的基础上,文中提出了面向大数据服务环境下的基于细粒度访问控制模型的安全防护方法㊂1 相关研究传统访问控制模型分为三个主要类型:自主访问控制模型㊁强制访问控制模型和基于角色的访问控制模型㊂传统的访问控制模型通常是基于表示或者特定的身份,对数据资源进行分组的访问管理㊂但是这种方式存在局限性,只能用于结构简单的封闭式网络环境㊂由于大数据环境面临用户数量多且用户关系复杂的问题,数据资源需求存在很多不确定性,权限的授权与取消必须是动态变化的㊂更复杂的是,用户的访问请求可能涉及不同逻辑区域的分布式数据存储资源㊂由此可见,传统的访问控制模型不适用于分布式下的大数据环境㊂当前,国内研究者针对大数据环境的访问控制需求的特点,提出了很多访问控制模型,其本质上是对传统访问控制模型进行的扩展和改造㊂崔新会等[9]对大数据环境给访问控制领域带来的问题进行了系统分析,提出了5个迫切问题:授权管理㊁细粒度访问控制㊁访问控制策略描述㊁个人隐私等,并给出了若干建议,但没有进行实质性的研究㊂惠榛等[10]以大数据医疗为背景,提供了一种基于风险的访问控制模型,能够适应性地调整医生的访问能力,保护患者隐私㊂但是此方法需要分析医生的访问历史来量化风险,推断访问权限,对数据质量及环境要求较高,不能适用于统一化㊁标准化的大数据处理平台㊂王小明等[11]针对大数据的强动态性及强隐私性,笼统地给出了基于属性访问控制模型各个阶段的研究点及解决方法,没有提出具体的模型㊂路艳军等[12]提供了基于代理技术的大数据平台的访问控制方法,实现了代理式的数据资源的统一访问接口,但是没有给出细粒度的访问策略㊂胡坤等[13]提出了大数据安全和隐私保护风险,给出了大数据安全防护策略,但是没有提出具体的防护方法㊂闫玺玺等[14]将属性加密技术和控制技术相结合,提出了针对敏感数据的融合访问控制机制,通过加密技术提高了策略分发的安全性,但是控制访问只是粗粒度的访问策略㊂基于国内大数据安全防护方法的调研与研究,文中提出了基于细粒度访问控制的大数据安全防护方法,构建了基于属性的细粒度访问控制模型㊂在该模型中,访问请求被表述为不同的属性信息,如访问者㊁访问资源㊁访问动作㊁环境等㊂这些属性同时作为访问依据,能够保证实现动态㊁细粒度的授权机制,保证访问控制的灵活与可扩展㊂2 BD-ABAC模型大数据环境下的细粒度属性访问控制模型(big data-attribute based access control,BD-ABAC)是通过基于属性的细粒度访问控制方法,利用多域属性表同步技术,实现多域细粒度访问控制的模型㊂传统的访问控制方法是直接在主体和客体之间定义授权,基于属性的细粒度访问控制方法是利用主体㊁资源㊁环境和动作之间的属性关系定义授权㊂BD-ABAC模型和基于角色的访问控制模型存在本质上的不同㊂它将操作与资源之间的二元关系扩展到主体㊁资源㊁环境和动作之间的多元约束关系,形成了基于多元属性的细粒度访问控制㊂属性是人类对事物的性质与关系的定义,即对现实世界实体的抽象描述㊂两个实体是否相同,其本质就是实体的属性是否相同㊂通常把访问控制的需求归结为四种属性:主体属性㊁资源属性㊁环境属性和动作属性㊂BD-ABAC模型能够进行基于属性的细粒度授权决策㊂为了实现这一目标,BD-ABAC定义了一种细粒度的灵活授权方法,能够适应大数据环境下的资源跨域访问㊁实体属性动态变化等特点㊂下面给出BD-ABAC模型相关的数据定义:(1)属性定义㊂attr表示属性(attribute),attr_n表示第n个属性㊂Sattr,Rattr,Eattr和Aattr表示主体属性(subject attribute)㊁资源属性(resource attribute)㊁环境属性(en⁃vironment attribute)和动作属性(action attribute)㊂Sattrsa={Sattr_1,Sattr_2, ,Sattr_a},为主体属性集合,a表示属性个数;Rattrsb={Rattr_1,Rattr_2, ,Rattr_b},为资源属性集合,b表示属性个数;Eattrsc={Eattr_1,Eattr_2, ,Eattr_c},为环境属性集合,c表示属性个数;Aattrsd={Aattr_1,Aattr_2, ,Aattr_d},为动作属性集合,d表示属性个数㊂(2)属性赋值定义㊂㊃531㊃ 第10期 王继业等:基于细粒度访问控制的大数据安全防护方法AV表示属性赋值(attribute value)㊂AV_n←(attr_n=value),表示第n个属性的属性赋值㊂SAV_n, RAV_n,EAV_n和AAV_n表示第n个主体㊁资源㊁环境和动作属性赋值㊂SAVt={SAV_1,SAV_2, ,SAV_t},为主体属性赋值集合,t表示属性赋值个数;RAVm={RAV_1,RAV_2, ,RAV_m},为资源属性赋值集合,m表示属性赋值个数;EAVn={EAV_1,EAV_2, ,EAV_n},为环境属性赋值集合,n表示属性赋值个数;AAVk={AAV_1,AAV_2, ,AAV_k},为动作属性赋值集合,k表示属性赋值个数㊂(3)属性阈值定义㊂ATV表示属性阈值(attribute threshold value)㊂ATV_n←(attr_n∝value),表示第n个属性的属性阈值,其中∝∈{>,<,=,≥,≤,≠,in,not in,between}为关系表达式运算符,用来限定属性的取值范围,即属性关系㊂SATV_n,RATV_n,EATV_n和AATV_n表示第n个主体㊁资源㊁环境和动作的属性阈值㊂SATVi={SATV_1,SATV_2, ,SATV_i},为主体属性阈值集合,其中i表示属性阈值个数;RATVj={RATV_1,RATV_2, ,RATV_j},为资源属性阈值集合,其中j表示属性阈值个数;EATVs={EATV_1,EATV_2, ,EATV_s},为环境属性阈值集合,其中s表示属性阈值个数;AATVp={AATV_1,AATV_2, ,AATV_p},为动作属性阈值集合,其中p表示属性阈值个数㊂(4)访问请求定义㊂Req(SAVt,RAV m,EAV n,AAV k)={SAV_1,SAV_ 2, ,SAV_t}∩{RAV_1,RAV_2, ,RAV_m}∩{EAV_1,EAV_2, ,EAV_n}∩{AAV_1,AAV_ 2, ,AAV_k},表示一个完整的由主体㊁资源㊁环境和动作属性赋值构成的访问请求㊂(5)访问控制策略定义㊂Policy←(Target,CombiningAlgorithm,Rule),表示访问控制策略,由Target(目标)㊁CombiningAlgorithem(合并算法),Rule(规则)三者组成㊂Target←(Sattrsa,Rattrs b,Eattrs c,Aattrs d),表示目标,由主体属性集合(Sattrs),资源属性集合(Rattrs),环境属性集合(Eattrs)和动作属性集合(Aattrs)组成,用来说明所属的访问控制策略(Policy)是否适合访问请求㊂Rule={rule1,rule2, ,rule t},表示规则集合,其中rulet表示第t条规则㊂rule=Result←(SATVi,RATV j, EATVs,AATV p),表示一条完整的规则组成㊂其中Result为规则的判定结果,Result∈(Yes,No)㊂CombiningAlgorithem(合并算法),表示生成决策结果对规则(Rule)判定结果(Result)的解决策略冲突的合并算法㊂2.1 模型构建BD-ABAC模型(见图1)由三个核心模块组成:用户认证模块㊁域定位模块和访问决策模块㊂图1 BD-ABAC模型2.1.1 用户认证模块用户在第一次访问数据资源的时候,首先要向安全认证机构申请安全证书(security certificate,SC)㊂安全证书的作用在于,用户可以使用安全证书在访问数据资源时证明自己的身份㊂资源服务器的作用是对抗恶意的数据访问,验证的凭据也是身份证书㊂这样设计的好处在于,安全证书被全域信任,能够有效减少重复的验证操作㊂2.1.2 域定位模块通过身份认证的终端用户在访问数据资源时,访问请求Req(SAV t,RAV m,EAV n,AAV k)会被转发至域定位服务器,域定位服务器对主体属性(Sattr)和资源属性(Rattr)进行分析,判断该资源的访问请求是本地域访问还是跨域访问㊂如果是跨域访问请求,域定位模块则根据资源属性(Rattr)快速查找相应的资源域,并转发访问请求㊂2.1.3 访问决策模块访问决策模块由两部分组成,分别是本地域访问决策部分和跨域访问决策部分㊂采用基于属性的访问控制方法对终端用户的访问请求Req(SAV t,RAV m, EAVn,AAV k)进行策略判定,并将判定结果发送到策略执行点㊂各数据资源域根据属性策略集合相应的合㊃631㊃ 计算机技术与发展 第29卷并算法,为策略判断提供可靠依据㊂2.1.4 模块关联在BD-ABAC模型中,当终端用户申请访问数据资源时,用户认证模块㊁域定位模块和访问决策模块之间的交互协作关系如图2所示㊂终端用户向数据资源发起访问请求,通过使用安全认证机构颁发的安全证书进行身份认证,通过身份认证的终端用户的访问请求被转发至域定位服务器,域定位服务器将访问请求转发至相应的资源域,该资源域的决策机构对该访问请求进行判定并将结果返回至终端用户㊂图2 模块协作2.2 单域访问决策模型文中采用可扩展访问控制标记语言(XACML)[15]框架来制定单域访问控制的决策模型㊂XACML是一种标准化的框架,提供了统一的访问控制策略编写规范,能够支持大数据计算环境下的多数据域之间的访问控制㊂在单域访问的环境中,访问控制决策模型由四个主要部分组成:策略执行点(PEP)㊁策略决策点(PDP)㊁策略信息点(PIP)㊁策略管理点(PAP)㊂其中,PEP负责将用户的访问请求传递到PDP,并得到决策结果㊂PDP负责对访问请求进行判断,并把判定结果返回给PEP㊂PIP的作用是为PDP决策提供属性信息㊂PAP为PDP进行决策提供所必需的策略集㊂文中提出的单域访问决策模型如图3所示㊂单域访问策略判定过程如下:图3 单域访问决策模型 (1)用户第一次访问数据资源,进行身份认证,并申请用户安全证书SC㊂(2)用户发送访问请求到域定位服务器,域定位服务器通过对主体和资源的属性分析,判断为单域访㊃731㊃ 第10期 王继业等:基于细粒度访问控制的大数据安全防护方法问服务㊂(3)PEP接收到访问请求NAR后,根据访问请求的内容,结合PIP和属性库,构建基于属性的访问请求AAR㊂AAR包含了本次访问所需的所有相关属性㊂然后,PEP将AAR转发给PDP㊂(4)PDP负责对访问请求进行决策㊂为了查找适合该AAR的策略集,PDP根据AAR和PIP中的属性,向PAP发送策略匹配请求,进而得到结果㊂(5)PAP根据AAR中的属性在策略库中查找适合的策略集,并返回给PDP进行策略判定㊂(6)策略集通常包含了多个策略,而每条策略又由多种规则组成,而这些规则元素就是判断依据㊂(7)策略合并算法为多条策略决策结果进行合并的方法㊂(8)PDP将判定结果返回给PEP㊂此时,PEP能够根据判定结果执行用户访问数据资源的决策㊂单域访问决策中最重要的模块是PDP模块,PDP 模块的功能是:接收到由PEP转发来的基于属性的访问请求后,通过PIP和PAP获取属性信息和策略集,对请求进行策略判定,并返回判定结果㊂2.3 跨域访问决策模型在当今的复杂应用背景下,大数据环境通常存在多个不同领域,例如金融㊁安防㊁能源㊁业务㊁医疗以及电力行业等㊂各领域中通常存在有自己的安全认证和访问控制体系,终端用户在访问不同领域的大数据资源时,如何保证用户安全高效的在多域之间进行互操作是访问控制模型必须考虑的㊂文中在提出基于属性的访问控制模型的基础上,对大数据环境下多域间安全访问以及资源的互操作提出解决方案㊂访问控制模型如图4所示㊂(1)位于主体域的用户,在经过安全认证的前提下,持有安全证书进行跨域访问㊂(2)在访问请求抵达资源域时,首先要通过策略决策,主体域判断用户是否有权限去访问资源域,具体由主体域的策略判定点进行决策㊂(3)主体域的策略判定点将决策结果发送到主体域的策略执行点和主体域的策略执行点执行主体域的策略判定点决策结果中的权限㊂(4)主体域的策略执行点发送多域间访问请求到资源域的策略执行点,资源域的策略执行点查看其安全证书㊂(5)资源域的策略执行点首先检查主体属性是否发生了变化㊂若没有变化,就发起属性库更新请求,更新资源域属性库中主体的属性表信息㊂若没有变化,则将请求提交到下一步㊂(6)资源域的策略执行点发送访问请求到资源域的策略判定点和资源域的策略判定点匹配适用于此访问请求的策略集进行策略决策㊂(7)资源域的策略判定点将最终的决策结果发送到资源域的策略执行点㊂(8)资源域的策略执行点执行策略判定点决策结果中的权限,对用户的访问请求进行判决,允许或拒绝资源的访问请求㊂图4 跨域访问决策结构模型2.3.1 跨域属性表同步尤其是在大数据环境下,用户权限是动态变化的,主体信息经常发生变化会影响策略的评估和判定,各操作域中的访问控制模型需要一种可靠机制能够及时更新属性库中的信息㊂属性表的更新需要重点解决以下问题:(1)在多域间互操作的过程中,当本地域属性表发生变化时如何保持其在本地域和资源域的一致㊂(2)当对资源域的属性表进行更新时,如果有其他操作调用此属性表中的信息,则有可能产生误操作㊂针对上述问题,为了解决多域属性表更新同步互斥的问题,文中引入信号量机制和P/V操作㊂属性库中的每一个主体都赋予一个信号量,并设置初始值为1:mutexj=1㊂当策略执行点PEP发现属性变化时,发送更新请求,执行P操作㊂更新完毕后,执行V操作㊂执行完毕后,将属性更新结果返回主体域㊂P/V操作㊃831㊃ 计算机技术与发展 第29卷过程如图5所示㊂图5 P /V 操作过程资源域的策略执行点的主要执行流程为:检测访问请求中属性表是否发生变化,若发生变化则执行更新同步属性表的操作,若未发生变化则将访问请求传递给策略判定点㊂2.3.2 访问决策核心算法假设访问请求为Req (SAV t ,RAV m ,EAV n ,AAV k ),策略为Policy ←(Target ,CombiningAlgorithm ,Rule ),首先进行策略评估PolicyEvalucation (Req ,Policy )㊂含义是根据访问请求和策略,决定访问请求是否能够被批准㊂若此策略适合判定,则返回策略的Result 集合,否则不返回㊂策略判定算法如图6所示㊂图6 策略判定算法在多域访问的场景中,保持主体域和资源域中的属性一致性是至关重要的㊂资源域中的PEP 模块的主要功能是:检查访问中的主体属性和先前属性是否一致,如果没有变化,就交送PDP 进行进一步的访问决策㊂如果发生了改变,就要更新属性库中的属性表㊂PEP 模块核心算法如图7所示㊂图7 PEP 模块核心算法3 仿真实验实验基于Hadoop 大数据处理平台[16-17],在该平台上模拟3个数据资源存储中心,并划分为3个不同的逻辑域,以此命名为M 1,M 2和M 3,如图8所示㊂图8 大数据分布式处理平台在三个逻辑域中建立多个仿真用户,用户角色包括数据拥有者和数据用户㊂数据拥有者在不同的逻辑域中掌控不同的数据资源㊂并且进一步根据属性对权限进行细粒度的定义,制定完备的访问侧逻辑和,并对满足属性约束的用户授予访问控制权限㊂实验设置如下:针对3个逻辑域,模拟编写1000条策略,其中每条策略包含1条至上千条规则不等,以验证BD -ABAC 模型的正确性㊁细粒度访问决策㊁可扩展性和效率等㊂3.1 细粒度访问控制访问控制策略复杂度和访问控制粒度相关,越复杂代表控制粒度越细㊂策略中包含的属性个数越多,策略的复杂度就越高㊂实验测试中选择了50条访问控制策略,这些策略的复杂度不同㊂并且每条策略含有多个属性阈值对,从几个到几千不等㊂实验测试结㊃931㊃ 第10期 王继业等:基于细粒度访问控制的大数据安全防护方法果如图9所示,记录了策略复杂度与策略决策时间的关系㊂图9 策略复杂度与策略响应时间的关系曲线3.2 单域及多域间访问决策在单域访问控制决策和多域间访问控制决策的实验测试中,随机选择了二十条请求,并记录策略判断的决策时间,重点分析请求与策略规则数目的关系㊂重复五十次实验取平均值㊂图10为不同规则数与策略决策时间的关系曲线㊂图10 策略条数与平均决策时间的关系曲线由图10可知,无论是单域还是多域间访问请求,其策略判定的平均决策时间都随访问控制策略规则数的增加而上升,并趋近于平缓㊂而多域间访问平均决策时间相对更长,但时间开销在可接受范围内㊂在实际情况下,策略条数并没有实验中这么多,策略也不会这么复杂,所以,判断时间不会影响系统的性能㊂综上所述,BD-ABAC具有较好的可扩展性及较高的决策效率㊂4 结束语BD-ABAC结合安全认证和访问判决两个维度,使授权验证的安全性和可信度更高,这有助于提高大数据资源访问的安全性㊂在访问控制粒度方面,BD-ABAC基于多种角色的属性进行判决,采用了动态灵活细粒度的访问授权机制,并引入了信号量和P/V操作有效解决了跨域更新互斥问题㊂实验结果表明,BD-ABAC模型正确,可扩展,能够满足大数据资源访问高效和细粒度的要求㊂参考文献:[1] 李国杰,程学旗.大数据研究:未来科技及经济社会发展的重大战略领域 大数据的研究现状与科学思考[J].中国科学院院刊,2012,27(6):647-657.[2] ZIKOPOULOS P,EATON C.Understanding big data:ana⁃lytics for enterprise class Hadoop and streaming data[M].[s.l.]:McGraw-Hill Osborne Media,2011.[3] BOYD D,CRAWFORD K.Critical questions for big data:provocations for a cultural,technological,and scholarly phe⁃nomenon[J].Information,Communication&Society,2012, 15(5):662-679.[4] LABRINIDIS A,JAGADISH H V.Challenges and opportu⁃nities with big data[J].Proceedings of the VLDB Endow⁃ment,2012,5(12):2032-2033.[5] 冯登国,张 敏,李 昊.大数据安全与隐私保护[J].计算机学报,2014,37(1):246-258.[6] 程学旗,靳小龙,王元卓,等.大数据系统和分析技术综述[J].软件学报,2014,25(9):1889-1908.[7] 孟小峰,慈 祥.大数据管理:概念㊁技术与挑战[J].计算机研究与发展,2013,50(1):146-169.[8] 方滨兴,贾 焰,李爱平,等.大数据隐私保护技术综述[J].大数据,2016,2(1):1-18.[9] 崔新会,陈 刚,何志强.大数据环境下云数据的访问控制技术研究[J].现代电子技术,2016,39(15):67-69. [10]惠 榛,李 昊,张 敏,等.面向医疗大数据的风险自适应的访问控制模型[J].通信学报,2015,36(12):190-199.[11]王小明,付 红,张立臣.基于属性的访问控制研究进展[J].电子学报,2010,38(7):1660-1667. [12]陆艳军,李月航,李忠强.大数据平台访问控制方法的设计与实现[J].信息安全研究,2016,2(10):926-930. [13]胡 坤,刘 镝,刘明辉.大数据的安全理解及应对策略研究[J].电信科学,2014,30(2):112-117. [14]闫玺玺,耿 涛.面向敏感数据共享环境下的融合访问控制机制[J].通信学报,2014,35(8):71-77. [15]LORCH M,PROCTOR S,LEPRO R,et al.First experiencesusing XACML for access control in distributed systems[C]//Proceedings of the2003ACM workshop on XML se⁃curity.Fairfax,VA,USA:ACM,2003:25-37. [16]SHVACHKO K,KUANG H,RADIA S,et al.The Hadoopdistributed file system[C]//IEEE symposium on MASS storage systems and technologies.Incline Village,NV,USA: IEEE,2010:1-10.[17]BORTHAKUR D,GRAY J,SARMA J S,et al.Apache Ha⁃doop goes realtime at Facebook[C]//ACM SIGMOD inter⁃national conference on management of data.Athens,Greece: ACM,2011:1071-1080.㊃041㊃ 计算机技术与发展 第29卷。

XML数据访问与数据传输优化

XML数据访问与数据传输优化摘要:由于XML有易用、可理解、跨平台的优点,可有效地解决跨平台数据的交换问题,以此设计一种安全的、能有效访问和快速更新的XML访问控制新方案。

该方案利用多种授权实现了权限不同的多个用户灵活、安全访问XML 文档数据,根据操作类型区分不同的数据传输请求,过滤掉不具权限的请求,以节省验证以及标记过程所耗费的内存等系统资源,实现了数据传输的优化。

关键词:XML;访问控制;数据传输1绪论随着Internet的普及,XML作为新兴的标识语言,得到Web的广泛应用,并逐步成为Internet存储交换数据的一种常用机制。

由于计算机技术应用的发展,各行业领域的信息量呈爆涨,其中含有很多公共有效的数据库资源,每个领域中的数据资源分散在各地的多个数据库中,采用不同平台,缺少整体布局和统一管理,形成“信息孤岛”,造成大量业务逻辑类似但形式分散且彼此缺少信息交互。

为实现各部门之间的协调工作、数据和数据之间的关联不易丢失,就必须解决在各个环节之间普遍存在的数据交互和部门协同的问题。

XML的出现为异构数据源的交换带来了新思路和新技术。

2XMLXML(可扩展标记语言)作为数据交换和网络计算的基础,已成为网络上通用的语言。

通过具有平台无关性的XML来表达知识、传递数据,可以跨越平台、设备和空间。

同时,XML具有如下优点:①简便的数据交换:数据和标记均以可配置的文本格式保存。

②定制标志语言:基于XML进行扩展,可以定制自己的标志语言。

③自描述数据。

④结构化和综合性的数据:使用者不仅可以指定数据,还可以指定数据结构,并可以将不同的元素组合成其他的元素。

这些优点推动XML在各个领域和行业迅速得到推广和应用。

XML技术有效地解决了领域数据的交换问题,有力地推动了领域信息化的进程,但是在实际的工程领域,如CIMS、GIS中有时会带来效率问题。

因为XML文件的完整性和领域数据的特殊性,在传输XML格式数据时可能伴随着大量“无用数据”的传输。

XML关键字检索的访问控制规则和索引

法 , 理 了原 有文 章 问题 的 同时 还考 虑 了以 下两 个 问 题 : 处 ① Sh m c e a中当前节点不 可访 问 , 而其子 节点可 访 问 ; 基 于多 角 ②

色的访问控制 问题 。

SC L A结果有 , 分别为 :a et( . . . . ) ptn ( . . . , ptn 0 0 0 2 0 ,ae t0 0 10) i i ptn( .. . ) nre 00 2 0 0 , a et00 11 ,us( . .. . ) 而这 四个结 果中并 不是每 i 个 都满足例 1中对 nr us e用户所定义的安全规范 , 比如 :L A节 SC

T 313 P 9 . 文献标识码 A

ACCES S CoNT RoL PoLI CY AND NDEX I OF XM L K E YW ORD EARCH S

L a d n Hu n o Z u Ha ra g W e d n iXio o g a g Ha h o n io g

图2 X ML文档 树

( R C ) 建立新的索 引 ( R C — dx 和新 的 S L A查询 算 SA P 、 S A PI e ) n SC

假设当前 w rN a o=‘000 1 的某个 nre 色 的用 户登 d n920 ’ us 角

录系统 , 提交 三个 关键 字 “ a N ” “ o , tm r , 到 四个 w r o , T m” “u o” 得 d

访问 , 则其所有子节点都不 可访 问。比如 : 1 示 的 Shm . 图 所 ce a

如果 ta节点不 可访 问 , 其所有 子节 点 t t bl节 点都 不 rl i 则 e和 i s l 可访 问 , 但其实仍然存在子节点 中某些节点可 以被访 问的情况 。

基于约束的XML推理控制研究

基于约束的XML推理控制研究

约束推理被用于获取访问受限的敏感信息时,就形成推理攻击。

在XML应用领域,约束推理是推理攻击中危害很大、破坏性很强但又非常隐蔽的一种安全攻击手段,研究有效防范XML应用领域约束推理引起敏感信息泄露的方法是迫切需要的。

在增强的BLP强制访问控制模型的基础上,改进XML细粒度访问控制模型,设计了一个基于约束的XML细粒度的推理控制体系结构。

该体系结构在改进的XML细粒度访问控制模型的基础上引入视图机制,在视图上进行敏感信息的约束推理控制,最后形成不存在敏感信息约束推理的最大化发布文档。

在该体系结构中,正向推理形成的文档推理闭包是进行敏感信息推理控制的基础。

对XML应用域约束进行规范化和优化,使得利用约束访问和控制XML文档成为可能;将敏感信息正式划分为高安全级敏感信息和局部敏感信息,同时可以控制采用强制访问策略和采用基于角色访问控制策略的系统的敏感信息约束推理,设计了推理闭包和敏感信息集的构造算法。

逆向推理是敏感信息约束推理控制实现的关键,通过回溯推理链,找出并清除所有引起敏感信息约束推理的节点,切断推理通道。

采用与/或图和解图,引入启发式搜索策略,实现敏感信息推理链的查找和节点清除最佳方案的快速形成;引入剪枝策略实现可用信息的最大化发布。

设计的推理控制体系结构适用于C/S和B/S模式,用户的操作经增强的BLP 强制访问控制重定向到服务器端经推理控制后的安全文档,由安全文档响应用户操作。

最后以实验证明了体系结构的有效性、可用性和正确性。

基于XML访问控制树过滤查询的控制方法研究

I N 0 9 30 4 SS 1 0 - 4

E-m al i o@C C n tc i:nf C C.e .n

C m ue K o ldea dT c nl y电脑 知 识 与技术 o p tr n weg n e h o g o

Vo . ,No3 ,De e e 01 . 1 7 .4 c mb r 2 1

o s g q ey f t r g Th o cu in h s n i o tn e s Ob o s n h e u t f u r n e n is e . f i u r l i . ec n l s a u n i en o a mp ra t n et o t g t e s c r o e a d s ma t b s i i y q y cW

Ke o d : yw r s XML X T; e l r g c nr l a s ; AC Qu r ft i ; o t n y i en o me

随着 X ( tnil M ru a gae 电子 商务 、 MLe es e ak pL n ugy在 X b 政务 、 移动通信 等领域 的广泛应用 , 越来越多的公司把 X 作 为其存 放信 ML 息或与外 部世界交换信息 的手段。在一个开放 的网络环境 中 , X 用 ML文档直接传递与提交信 息是十分危险 的, 所以就需要加 密整 个 XM L文档 、 测试其完整性 以及确认其发送 方的可靠性 , 在更细粒度上提 供 X 文档 的安 全功能 , ML 既能保证合法用 户能够方便快 捷地访 问资源 , 又能 阻止非 法用 户的访 问请求 或合法用户的非法访问请求 。 目前针对 XML文档访问控制的研究很多 , 文献【】 2和文 献 『】 3只提及 X ML文档上读操作 的访 问控制 ; 文献 [ 提 出了支持更新操作 , 4 ] 但实现 时仅 以读 操作为例。经研究实践 , 笔者认为建立 X 访 问控制树 ( A T 存储 A R 实施 对查 询的过滤 , ML X C) C来 将访 问控制规则 ( C 应用 在查 询而非数 据上 , A R) 当查询结果 中包含 了众 多 的不安全数据时 , 实施第二步过滤即可实现“ 安全 ” 询。 查

利用RBAC实现对XML文档的安全访问控制

利用RBAC实现对XML文档的安全访问控制

高扬;张家钰;吴敏

【期刊名称】《计算机技术与发展》

【年(卷),期】2005(015)004

【摘要】XML日益成为互联网和局域网内数据交换的格式,对XML的访问控制成为越来越受关注的课题.XML表示的信息可能包含不同程度的敏感性数据,不同的用户对这些信息的访问权限是不同的.基于角色的访问控制是一种灵活、高效的访问控制方法,它通过角色把用户和权限相联系,极大降低了授权的复杂性.文中从角色、角色继承、授权等方面分析了如何利用RBAC实现对XML文档的安全访问控制.对XML的授权可以定义在schema,instance甚至元素和属性级别上,从而实现了对XML文档灵活的、多粒度的访问控制.

【总页数】4页(P98-101)

【作者】高扬;张家钰;吴敏

【作者单位】东华大学,计算机学院,上海,200051;东华大学,计算机学院,上

海,200051;东华大学,计算机学院,上海,200051

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.扩展RBAC的安全约束实现强制访问控制 [J], 平震宇

2.利用细化RBAC模型实现大型信息系统的安全访问控制 [J], 司炜;曾广周

3.利用规则RBAC模型实现门户的安全访问控制 [J], 程玉松;孟丽荣;盛琦;刘学波;柳楠

4.利用RBAC实现各个管理域间的安全互访 [J], 周金华;肖勇

5.利用RBAC机制实现WWW环境中的安全访问控制 [J], 陈南平;陈传波;方亮;张立峰

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Vol.28No.2Feb.2012赤峰学院学报(自然科学版)Journal of Chifeng University (Natural Science Edition )1引言随着Web 技术的进一步发展和Web 应用的不断深入,越来越多的Web 关键资源都以Web 服务作为表现形式,与此同时,XM L 语言作为描述互联网上结构化信息和内容的标准,由于其简单性、自定义性、可扩展性及通用性逐渐成了一种通用的Web 语言,越来越多的Web 信息资源表现为XM L 文档的形式,越来越多的商业数据文档也用XM L 文档来表示,并且在网上进行传输、交换和处理,这使得XM L 相关的安全问题越来越重要.其中访问控制是实现XM L 安全性的重要方法.而访问控制最核心的模块就是访问控制策略库,关于XM L 文档实施访问控制策略也是XM L 安全研究的热点之一.本文仅对XM L 文档更新过程中可能引起的信息泄露问题进行了检测及控制,并提出了一种细粒度的访问控制方法.[1]该方法试图通过安全标签计算算法及更新请求检查算法来解决信息泄露的问题.2XML 文档树、树模式及树嵌入的定义我们将一个XM L 文档看做是一颗无序树.无序树中的每个节点都包含了元素、属性和值.树中的边代表了直接元素及其子元素的关系,或元素和值的关系.定义2.1(XM L 树/XM L Tree )XM L 树是定义在无限大∑上的一个三元组,t=<V t ,E t ,r t >,其中:(1)V t 是节点组,E t 是边的集合;(2)r t ∈V t 是t 的根;(3)V t 中的每个节点v 都有一个来自于∑标签(记做labelt(v)).假定每个文本节点都用它本身的文本值标记.在本文中,我们讨论了XPath 的一个片段,称之为“简单XPath ”,该“简单XPath ”可以通过以下语法生成(‘ε’是空路径,‘l ’是元素或属性名的一个标签,‘c ’是一个字符串常量):(Simple XPath )p ::=ε|l |/p |//p |p1/p2|p1//p2|p[q](Qualifier )q::=p|p θc(Comparison operator )θ::=<|≤|=|≥|>以上的简单XPath 表达式可以被描述成定义2.2所描述的树模式.定义2.2(树模式/Tree Patterns )树模式p 是定义在无限大∑上的一个五元组<V p ,E p ,r p ,o p ,c p >,其中:(1)V p 是节点的集合;(2)E p 是边的集合;(3)V p 中的每个节点v 都有一个来自于∑的一个标签,记做lablep(v);(4)r p ,o p ∈V p 是分别是p 的根节点和输出节点;(5)c p 具有为文本节点分配符号的功能,这些符号包括{‘<’,‘≤’,‘=’,‘≥’,‘>’}.如果一个XM L 树中包含满足树模型的节点,那么树模型中所有节点都在XM L 树中有一个相匹配的节点.并且树模型中的每个节点的前身后继关系应取决于XM L 树.这也被称为树嵌入.定义2.3(树嵌入/Tree Embedding )给定一个XM L 树t=<V t ,E t ,r t >和一个树模型p=<V p ,E p ,r p ,o p ,c p >,将从p 到t 的嵌入记做:V p →V t ,对于每一个x,y ∈Vp 具有如下特性:(1)Lable-presering :坌x ∈V p ,lablep(x)=lablet(emb(x));(2)Structure-presering :坌e=(x ,y )∈E p ,如果lablep (e )='/',emb(y)是t 中emb(x)的一个子节点;否则,emb(y)是t 中emb(x)的一个后代节点;(3)Value-matching :坌x ∈V p ,其中emb(x)∈V t 是一个文本节点,布尔表达式:lablet(emb(x))cp(x)lablep(x)的值为真.已知t=<V t ,E r ,r t >是一个XM L 树,p=<V p ,E p ,r p ,o p >是一个树模型,emb:V p →V t 是从p 到t 的一个嵌入.我们记做η(t,p,emb )={v i ∈V t |emb (v j )=v i 并且v j ∈V p },t 的这组节点是由emb 从p 映射来的.记做τ(t,p )={v i ∈V t |埚v k ∈p (t )(vi=emb(vk)或者v i 是emb(vk)的一个后继节点},是根节点p(t)的子树的一组节点.此外,我们将任何XM L 树上的空模型定义为一个空树.其中图1是XM L 文档(sale_teams.xml )的一个实例.图2描述了建立在XM L 树t 上的p 的嵌入.面向XML 文档更新的细粒度访问控制方法的研究邹妍(赤峰学院计算机与信息工程学院,内蒙古赤峰024000)摘要:XML 是目前信息交换和存取的新兴技术,而XML 文档中敏感信息需要各种机制来保证其安全性,访问控制是其中之一.本文提出了一种细粒度的XML 访问控制方法,以解决XML 文档更新过程中所引起的信息泄露问题.文章提出了两个算法:一个是安全标记计算算法,一个是更新请求检查算法.通过这两个算法来解决XML 文档更新过程中的敏感信息泄露问题.关键词:XML ;访问控制;细粒度;XML 文档更新;信息泄露中图分类号:TP393文献标识码:A 文章编号:1673-260X (2012)02-0053-03第28卷第2期(上)2012年2月53--图3经过标签树算法分配了读写标记的XM L 树3XML 文档更新过程中的约束、权限及规则描述3.1授权规则我们把授权规则的集合叫做访问控制策略.每个授权规则都有如下格式:<主体,文件id ,路径,priv ,标记>,其中:(1)主体(subject )是一个用户名,或者用户组,或者是一个角色;(2)文件id (doc-id )是XM L 文档标识符;(3)路径(path )代表XM L 文档内的XPath 标识符节点的一个路径表达式;(4)priv 或者是读,记做r ,或者是读/写,记做rw ;标记(sign )∈{‘+’,‘-’},其中‘+’表示授予,‘-’表示否定.被授权的节点会将权限传给它所有的后继节点.具有不同标记的权限在授权规则之间引入了潜在的冲突.本文采用如下策略解决这种冲突:(1)后继节点优先(Descendant-take-precedence )规则:在文档层次中,某个指定级别的授权规则要优先于具有更高级别的授权规则;并且(2)否定优先(Denial-take-precedence )规则:如果冲突不能由后继节点优先策略所解决,那么具有负号的授权规则优先.3.2更新请求[2]更新请求(Update Requests )的定义如下:<主体,操作,文件id ,路径,内容>,其中:(1)主体(subject )是一个用户名,用户组,或一个角色;(2)操作(option )是指收回,追加,或更改操作;(3)文件id (doc-id )是一个XM L 文档的标识符;(4)路径(path )是指XPath 的一个路径表达式,该表达式用于标识XM L 树中的上下文节点;(5)内容(content )是表示元素/属性的名称,或者是节点的文本值.4XML 文档更新过程中解决信息泄露的方法[3]4.1安全标记计算算法我们把安全标记计算算法也称为标签树算法(Lable-Tree algorithm ).下面我们给出该标签树算法的实现步骤.算法LableTree(t,A)输入:1.XM L 树t=<V,Et,rt>;2.对树t 的主体s 上的访问控制规则A={R1,R2,…,Rm}.输出:带有安全标签的XM L 树t.步骤:Step1:Initialize read and write labels of each v ∈Vt with 覬.Step2:For each Ri=<s,doc-idi,pathi,privi,signi>∈A,where 1≤i ≤m do {Step3:Let p be the tree pattern of pute p(t).Step4:For each uk ∈p(t)do{Step5:If(privi=‘r ’or privi=‘rw ’)then Step6:If(signi =‘+’)and(rlbl(uk)=覬)then rlbl(uk)=‘+R ’Step7:Else If signi =‘-’then rlbl(uk)=‘-R ’Step8:If(privi=‘w ’or privi=‘rw ’)thenStep9:If(signi =‘+’)and(wlbl(u k )=覬)then wlbl(u k )=‘+W ’Step10:Else If signi =‘-’then wlbl(u k )=‘-W ’Step11:Else If signi =‘+’and ‘-W ’埸wlbl(u k )then wlbl(uk)=wlbl(u k )∪‘+W ’Step12:If signi =‘-’then{Step13:Letemb k bethe embedding from p=<V p ,E p ,r p ,o p >to t,where u k =embk(o p ).Step14:For each v ∈Vp and v ≠o p do Step15:/*updateconstraint for preventing informa-tion leak of u k */Step16:If ‘-W ’埸wlbl(uk)then wlbl(embk(v))=wlbl (emb k (v))∪‘-W ’}}}Step17:return t.对于A 的每个授权规则R i ,算法通过Step4到Step11为R i 的pathi 所处理的节点分配写标记和读标记.如果授权规则的标记是负的,为了避免敏感信息泄露问题,算法的Step13到Step16也为pathi 模式所映射的节点t 分配一个“-w ”标记.标签树算法为树模式p 所映射的节点生成一个写标记“-w ”,如图3所示.例如,通过树嵌入的方法,不允许Jane 修改这些节点的名字/值(names/values ),也不允许Jane 修改这些节点之间的结构关系.定理1给定一个XM L 树t=<V t ,E t ,r t >,和主体s 的访问控制策略A={R 1,R 2,…,R n },其中,R i =<s ,doc-id ,pi ,privi ,signi>,标签树以o (|t|2·|A|)的时间复杂度为t 的文档节点计算安全标签,其中|t|是t 的大小,|A|是访问策略A 的授权规则的个数.证明Gottlob et al.[5]用程序实现了线性时间算法(lin-图1XM L 文档(sale_teams.xml )实例图2建立在XM L 树t 上的p 的嵌入54--ear-time algorithms).在此基础上,简单XPath表达式以时间复杂度o(|t|·|p|)来进行处理,其中|t|表示XM L文档树的大小,|p|是查询的次数.这样,第3步的时间复杂度为o(|t|·|p|·|A|),第4步到第16步的时间复杂度为o(|p|·|p(t)|·|A|).因为|p|和|p(t)|与|t|一样大,所以标签树算法的复杂度为o(|t|2·|A|).下面,我们在定理1的基础上主体s对计算XM L树t 中文档节点v的读标签(readA(v))和写标签(writeA(v)).rea-dA(v)的值取决于如下计算标准:(1)假如rlbl(v)≠覬,则readA(v)和rlbl(v)的符号一样.(2)假如rlbl(v)=覬,则readA(v)的值为“+R”还是“-R”,这取决于v的最近的祖先节点的值.(writeA(v))的值取决于如下计算标准:(1)如果“-w”∈wlbl(v),或者“-w”∈wlbl(v),则(writeA(v))的值为负.(2)如果wlbl(v)={“+w”},则(writeA(v))的值为正.(3)如果wlbl(v)≠覬,则(writeA(v))的值是正还是负,取决于v的最近的祖先节点的值.4.2更新请求检查算法我们将更新请求检查算法记做UpdReqCheck Algo-rithm.给定一个主体s的访问控制策略A,一个通过Label-Tree算法计算得到的XM L树,以及s对t的更新请求up-dreq,我们给出更新请求检查算法(UpdReqCheck).算法UpdReqCheck(t,A,updreq,Permit)输入:(1)带有读和写标记的XM L树t=<V,Et,r t>;(2)对树t的主体s上的访问控制规则A;(3)对树t的主体s的更新请求updreq,其中updreq=< s,op,doc-id,p,content>.输出:如果更新请求被允许,Permit=TRUE,否则为FALSE.步骤:Step1:假设A-和A+分别是带有负标记和正标记的授权规则组,且A-∪A+=A.假设Path-和Path+分别是A-和A+的路径表达式组.假设Permit=FALSE.Step2:Compute p(t).Step3:For each vi∈p(t)do{Step4:/*Check if all document nodes mapped from p by embedding is in the view of subject s*/Step5:Let embi be the embedding from p to t such that vi is mapped to the output node of p.If(坌v∈η(t,p,emb i),read A(v)=‘+’)then{Step6:If op=‘remove’or op=‘change’thenStep7:/*Check properties of remove/change request*/ If(埚v∈τ(t,p)writeA(v)=‘-’)or(v i∈RelNode(t,Path-)then return PermitStep8:If op=‘append’or op=‘change’then{/*Check properties of append/change request*/ Step9:If readA(vi)=‘-’or writeA(vi)=‘-’or┒埚q+∈SubRelPath(p,content,A+)s.t.vi∈p+(t) or埚q-∈RelNode(t,SubRelPath(p,content,A+))then return Permit.}}}Step10:Permit=TRUE.Step11:return Permit.该算法能确定在访问控制策略A下,在不泄露敏感数据的情况下,对t的更新请求updreq是否被允许.该算法的主要思想是UpdReqCheck首先检查用于更新请求的p(t)的所有节点都在主体s的视图中.通过检查更新请求的特性,UpdReqCheck能确定主体s是否有执行不安全更新请求updreq的特权.定理2给定一个具有安全标签的XM L树t=<V t,E t, r t>,主体s在XM L树t的访问控制策略A,一个更新请求updrep<s,op,doc-id,p,content>,UpdReqCheck算法以o (|t|2·|p|·|A|)的时间复杂度来确定访问控制策略A下的up-drep是否是一个不安全更新请求,其中|t|是t的大小,|p|是updrep的请求的次数,|A|是访问策略A的授权规则的个数.证明:Step2以o(|t|·|p|)的时间复杂度完成p(t)的计算.Step3执行了|p(t)|次.将Step3和Step9的处理复杂度相乘,得到o (|t|·|p|·|A|·|p(t)|).所以从Step2到Step9的总的时间复杂度是o(|t|·|p|+|t|·|p|·|A|·|p(t)|),因为|p|和|p(t)|与|t|一样大,所以UpdReqCheck算法的复杂度为o(|t|2·|p|·|A|).5结束语本文提出了面向XM L文档更新的细粒度访问控制方法,以解决在更新XM L文档过程中所引起的敏感信息泄露问题.本文所做的贡献如下:(1)给定一个XM L文档树和访问控制策略,提出了标签树算法,该算法能计算安全标签来执行必要的更新限制,以防止信息泄露问题.(2)给定一个具有安全标签的XM L文档树,访问控制策略和对文档树的一个更新请求,提出了更新请求检查算法,该算法能决定在这种访问控制策略下,一个更新请求是否是合法的,并且不引起信息泄露问题.———————————————————参考文献:〔1〕S.Chatvichienchai.Detecting Confidentil Data Disclo-sure in Updating XML Document[J].Technical Repor,2006(1).〔2〕李斓,何永忠,冯登国.面向XML文档的细粒度强制访问控制模型[J].软件学报,2004,15(10):1530-1532.〔3〕Somchai Chatvichienchai,Mizuho Iwaihara.Detecting Information Leakage in Updating XML Documents of Fine-Grained Access Control[J].DEX,2006,LNCS 4080:291-296.55--。