Juniper Runrate 案例分析-v1

Juniper路由器日志分析

Juniper路由器日志分析1.引言本文档旨在提供一种用于Juniper路由器日志分析的方法和流程指导。

通过对Juniper路由器的日志进行分析,可以及时发现和解决网络故障、网络攻击以及网络优化等问题,以提高网络性能和安全性。

2.前提条件在开始进行Juniper路由器日志分析前,确保具备以下前提条件:2.1.Juniper路由器:确保已经获得Juniper路由器的管理员权限,并且能够收集路由器的日志信息。

2.2.日志收集工具:选择适合的工具来收集和存储Juniper路由器的日志信息,如ELK(Elasticsearch、Logstash和Kibana)等。

3.日志收集和存储3.1.配置Juniper路由器:在Juniper路由器上启用日志记录功能,并配置要收集的日志级别和目标位置。

3.2.配置日志收集工具:根据实际情况,使用合适的工具配置日志源和目标位置,以便收集和持久化Juniper路由器的日志信息。

4.日志分析4.1.收集日志样本:从日志存储位置获取最新的Juniper路由器日志样本。

4.2.解析日志:使用合适的解析器将日志样本转化为可读的格式,以便进行后续分析。

4.3.日志过滤:根据需要,通过过滤器筛选出关键信息,并忽略不相关的日志条目。

4.4.日志分类:将日志按照功能、类型、时间等进行分类,以便更好地组织和分析。

4.5.日志关联:将相关联的日志事件进行关联,以便查找和分析复杂的网络问题或事件。

4.6.日志分析工具:使用适当的分析工具(如Splunk、Wireshark等)对日志进行深入分析和挖掘,以发现潜在的问题和异常情况。

5.故障排除和网络优化5.1.故障排除:根据分析结果,识别并解决影响网络性能和安全性的问题,如路由异常、丢包等。

5.2.网络优化:通过分析日志数据,发现网络性能瓶颈,并采取相应的优化措施,如调整路由器配置、优化带宽分配等。

6.附件本文档附带以下附件:6.1.Juniper路由器日志配置示例6.2.日志收集工具配置示例7.法律名词及注释●Juniper:Juniper Networks, Inc.,一家网络设备制造商和服务提供商。

Juniper 防火墙标准方案_v1

第 2 页 共 36 页

网络安全工程技术方案建议书

第一章 Juniper 的安全理念

网络安全可以分为数据安全和服务安全两个层次。数据安全是防止信息被非法探听; 服务安全是使网络系统提供不间断的通畅的对外服务。从严格的意义上讲,只有物理上 完全隔离的网络系统才是安全的。但为了实际生产以及信息交换的需要,采用完全隔离 手段保障网络安全很少被采用。在有了对外的联系之后,网络安全的目的就是使不良用 心的人窃听数据、破坏服务的成本提高到他们不能承受的程度。这里的成本包括设备成 本、人力成本、时间成本等多方面的因素。Juniper 的整合式安全设备是专为互联网网络 安全而设,将硬件状态防火墙、虚拟专用网(IPsec VPN) 、入侵防护(IPS)和流量管 理等多种安全功能集于一体。 Juniper 整合式安全设备具有 ASIC 芯片硬件加速的安全策 略、IPSec 加密演算性能、低延时,可以无缝地部署到任何网络。设备安装和操控也是 非常容易,可以通过内置的 WebUI、命令行界面或中央管理方案进行统一管理。

Juniper Junipe r 防 火 墙 标 准 方 案 建 议 书

美国 Juniper 网络公司

网络安全工程技术r 的安全理念 ......................................................................................................................... 3 1.1 基本防火墙功能 ...................................................................................................................... 3 1.2 内容安全功能 .......................................................................................................................... 4 1.3 虚拟专网(VPN)功能 ............................................................................................................... 7 1.4 流量管理功能 .......................................................................................................................... 7 1.5 强大的 ASIC 的硬件保障 ....................................................................................................... 8 1.6 设备的可靠性和安全性 .......................................................................................................... 8 1.7 完备简易的管理 ...................................................................................................................... 9 第二章 项目概述 ........................................................................................................................................... 9 第三章 总体方案建议 ................................................................................................................................... 9 3.1 防火墙 A 和防火墙 B 的双机热备、均衡负载实现方案........................................................... 10 3.2 防火墙 A 和防火墙 B 的 VLAN(802.1Q 的 trunk 协议)实现方案 ....................................... 15 3.3 防火墙 A 和防火墙 B 的动态路由支持程度的实现方案........................................................... 15 3.4 防火墙的 VPN 实现方案 .............................................................................................................. 15 3.5 防火墙的安全控制实现方案 ........................................................................................................ 16 3.6 防火墙的网络地址转换实现方案 ................................................................................................ 24 3.7 防火墙的应用代理实现方案 ........................................................................................................ 27 3.9 防火墙用户认证的实现方案 ........................................................................................................ 27 3.10 防火墙对带宽管理实现方案 ...................................................................................................... 29 3.11 防火墙日志管理、管理特性以及集中管理实现方案 .............................................................. 30

Juniper防火墙三种部署模式及基本配置

Juniper防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:①基于TCP/IP协议三层的NAT模式;②基于TCP/IP协议三层的路由模式;③基于二层协议的透明模式。

2.1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源IP 地址和源端口号。

防火墙使用Untrust 区(外网或者公网)接口的IP 地址替换始发端主机的源IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT模式应用的环境特征:①注册IP地址(公网IP地址)的数量不足;②内部网络使用大量的非注册IP地址(私网IP地址)需要合法访问Internet;③内部网络中有需要外显并对外提供服务的服务器。

2.2、Route-路由模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变。

①与NAT模式下不同,防火墙接口都处于路由模式时,不需要为了允许入站数据流到达某个主机而建立映射IP (MIP) 和虚拟IP (VIP) 地址;②与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:①注册IP(公网IP地址)的数量较多;②非注册IP地址(私网IP地址)的数量与注册IP地址(公网IP地址)的数量相当;③防火墙完全在内网中部署应用。

2.3、透明模式当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改IP 数据包包头中的任何信息。

防火墙的作用更像是处于同一VLAN的2 层交换机或者桥接器,防火墙对于用户来说是透明的。

透明模式是一种保护内部网络从不可信源接收信息流的方便手段。

使用透明模式有以下优点:①不需要修改现有网络规划及配置;②不需要为到达受保护服务器创建映射或虚拟IP 地址;③在防火墙的部署过程中,对防火墙的系统资源消耗最低。

使用逻辑路由器进行JUNOS练习v1

如何使用单台路由器(或Olive)进行JUNOS的自我训练(2006年11月版)作者:大猫猫曾经有很多做网络的工程师朋友问过我, 在设备资源紧张的情况下, 怎么才能够自己做设备的配置练习? 比如我只有1-2台设备, 但我想做十几个路由器才能做的实验, 怎么办? 这个答案在以前是无解的.但是现在, 感谢Juniper网络公司, 为我们提供了一个自我学习的平台, 这就是Juniper路由器的逻辑路由器特性(logical routers).Juniper公司的JUNOS软件提供的这个逻辑路由器的特性可以使得一台物理的路由器可以模拟出15台逻辑路由器, 加上本身的1个路由器, 一共可以在一台物理路由器上模拟出来16个路由器, 与传统的虚拟路由器不同, 每台逻辑路由器的路由进程都是独立的, 这是一个革命性的突破, 在下文里我们将会详细的叙述这个特性. 顺便说一句, Juniper路由器也是完全支持传统的虚拟路由器的特性的.本文假设你具有一定的IP路由基础知识和JUNOS软件操作配置的一些基础知识^_^.请注意一下: Juniper公司推出的这个逻辑路由器的特性不是仅仅为了大家个人学习方便而推出的, 而是每个逻辑路由器都可以作为生产网络的一个网络节点, 是可以用在实际的网络中的, 本文只是就这个特性与个人的Juniper的个人实际操作的学习结合起来, 并就这个特性对于我们自己学习JUNOS软件的帮助方面进行说明.逻辑路由器支持的特性如下:●RIP/RIPng/IS-IS/OSPFv2/OSPFv3/BGP/LDP/RSVP/MPLS协议的完整支持, 每个逻辑路由器均完整支持IPv4/IPv6;●MPLS L2 VPN/L3 VPN/CCC/VPLS;●PIM SM/PIM DM/DVMRP/;●所有的policy都支持;●所有的逻辑路由器支持Graceful-Switchover;●逻辑路由器支持各种接口, 只要物理路由器上有物理接口, 逻辑路由器就可以借用;●SCU/DCU/u-RPF/CoS/CBF/policy based accounting/SNMP;逻辑路由器的使用注意事项如下:●所有的逻辑路由器和主路由器的配置是同一个配置文件;●每个逻辑路由器都有一个单独的路由进程(rpd), 可以单独的重启这个进程;●不支持一些特定的多业务卡, 包括AS/ES/MS等, 支持Tunnel Services PIC;●不支持BFD/GMPLS/IPSec/P2MP LSP/port-mirroring/sampling;●不支持LSP Ping和带AS号码查询的trace-route;物理设备的准备:首先你必须有一台M/T系列的Juniper路由器(J系列路由器不支持逻辑路由器), 同类的物理接口最少2个(FE/GE/A TM/POS), 或者是Olive(最少3块以太网卡);下面按一台Juniper M7i路由器的图示给出例子:1.将路由器的物理接口硬环(对FE来说, 使用交叉线; 对GE/A TM/POS来说, 用两根光纤收发反接即可),图中做硬环的是2个百兆以太网接口(使用交叉网线) ;2.配置方面只要做好相应的接口物理层配置就好了, 不用做逻辑层的配置, 如IP地址等, 逻辑层的配置要在逻辑路由器下面作的, 物理层的验证使用show interface命令, 只要都UP就行了;3.对于FE/GE来说, 物理层的配置要打上vlan-tagging; 对于A TM接口, 物理层配置只要配好了VPI和最大VC数目就行, 具体的PVC要在逻辑路由器的接口配置下做, 对于POS接口, 如果要做逻辑路由器的相关配置, 要封装frame-relay, 分出DCE/DTE即可, 具体的dlci和子接口配置都要在逻辑路由器的接口配置下做;4.因为最简单的配置方式就是物理路由器上用FE/GE的vlan-tagging功能, 然后在逻辑路由器的接口配置下配置逻辑接口, 并指明vlan-id和IP地址就可以了. 同时因为Olive也只有以太网接口, 只能用这个方式来进行配置, 所以以下的说明均用百兆以太网做物理硬环为基础环境, 来进行说明;5.logical router的配置原理: 物理接口上配好了vlan-tagging, 然后logical router下也可以配置接口(逻辑接口), 借用物理路由器的主接口, 打个比方, 物理路由器的物理接口配置是:interfaces {fe-0/0/1 {vlan-tagging;}而逻辑路由器下的逻辑接口配置是借用了物理接口的配置, 如下所示:logical-routers {r1 {interfaces {fe-0/0/1 {unit 12 {vlan-id 12;family inet {address 10.100.12.1/30;}family mpls;}unit 13 {vlan-id 13;family inet {address 10.100.13.1/30;}family mpls;}unit 33 {vlan-id 33;family inet {address 192.168.12.1/24;}}}6.下面再进行另外一台逻辑路由器r2的接口配置:logical-routers {r2 {interfaces {fe-0/0/2 {unit 12 {vlan-id 12;family inet {address 10.100.12.2/30;}family mpls;}这样, 就建立了两个逻辑路由器r1,r2和一条点对点IP子网10.100.12.0/30, 注意: 逻辑路由器r1和r2借用的不是同一个物理接口(r1借用fe-0/0/1, r2借用fe-0/0/2), 这是因为使用的必须是同一个VLAN id, 这样同一个VLAN id不能同时配置在同一个物理接口上, 并且系统也是不会让你commit的哦.刚刚已经说了, 刚才的配置commit以后, 就在两个逻辑路由器之间建立了一个IP子网, 验证的方式就是ping的方式, 注意在logical router里所有的验证方式(show/traceroute/ping)都需要加上logical-router <lr-name>这个参数, 比如r1去ping r2的接口IP地址, 那么就是ping 10.100.12.2 logical-router r1, 也可以写成ping logical-router r1 10.100.12.2, 其余按此类推即可;7.既然已经建立了一个IP子网, 那么按照此种方式, 可以建立多个IP子网, 这样, 可以随心所欲的建立任意逻辑路由器的多个IP子网(IP地址自己随意规划), 这样可以模拟一个比较复杂的IP网络了. 对于广播LAN的网络来说,需要3个以太网接口, 这样3个路由器各有一个接口使用同一个VLAN id在同一个IP子网, 配置例子如下所示:物理路由器的接口配置:interfaces {fe-0/0/1 {vlan-tagging;}fe-0/0/2 {vlan-tagging;}fe-0/0/3 {vlan-tagging;}逻辑路由器的接口配置:logical-routers {r1 {interfaces {fe-0/0/1 {unit 10 {vlan-id 10;family inet {address 10.100.10.1/24;}family mpls;}r2 {interfaces {fe-0/0/2 {unit 10 {vlan-id 10;family inet {address 10.100.10.2/24;}family mpls;}r3 {interfaces {fe-0/0/3 {unit 10 {vlan-id 10;family inet {address 10.100.10.3/24;}family mpls;}如果要建立这种广播LAN网络, 就一定要三个物理接口了, 并且物理连接由原来的交叉网线互联改为所有接口都接到一个hub/switch上, 也就是说, 每个逻辑路由器上对于这个子网, 所借用的物理接口一定是one physical interface per logical-router的, 如果你把两个逻辑路由器都配置成借用同一个物理接口的话是commit 不了配置的. 另外如果使用Olive做这种LAN广播网络的话, 一定要选择有4个PCI插槽的PC来做, 因为在Olive里, fxp0不支持vlan-tagging, 这样就只有fxp1/fxp2/fxp3三个接口可以做logical router的LAN网络配置….8, 本猫在这里提供一个拓扑图和对应的配置, 是使用Olive做的logical router, 使用了一个Olive来提供了图中所有路由器的配置(包括骨干路由器的配置, 即图中蓝色路由器的配置);完整的配置就在这个文件里, 使用写字板(不是记事本)打开, 上面这个图的IGP/BGP的边界我都没有画出来, 但是我想有心人是能够根据给出的配置文件画出来的 ;说说Olive的情况:众所周知,Juniper路由器的OS(JUNOS)是由主机操作系统FreeBSD的代码经过修改后发展而来的,FreeBSD可以在PC机进行安装,而Juniper M系列路由器的路由引擎正是基于Intel的PC机架构,实际上可以看作是一台PC机,JUNOS就是安装在M系列的路由引擎上,所以从这个方面来讲,JUNOS同样可以安装在一台普通的PC机上,安装了JUNOS的PC就如同一台M系列的路由器,可以在其上实现Juniper路由器的大部分功能,呵呵,这就是大名鼎鼎的Olive!(Olive是指安装了JUNOS的PC,而并不是指软件本身!)不过这台“路由器”只有Juniper公司的利器之一――路由引擎(RE),而没有其赖以击败Cisco的致命武器――线速转发的包转发引擎(PFE),所以在性能上就大打折扣,并且无法使用一些针对PFE和Chassis的命令,一般只能用来作为网络实验或教学目的之用(Juniper公司最初的网络课程教学都是使用Olive的,呵呵,想一想,当初某些人万里迢迢到了米国,花了无数美刀,整天玩儿的就是一堆破PC,是不是有点冤大头的感觉啊?^_^,不过当时Juniper公司专门为此定制了一些PC专用的ATM、SDH、GE等接口卡,所费不菲,实战的感觉还是有的)。

2013-JUNIPER典型CASE案例--CN2-电源模块告警

JUNIPER典型CASE案例--电源模块告警1. 问题描述电源是路由器至关重要的模块部分,尽管电源模块故障率很低,同时也具有冗余功能,但重视级别同样不能忽视。

当一块PEM出现硬件故障后,Juniper路由器仍然会继续稳定工作,这是因为电源模块的冗余使其在任何一块电源故障的情况下仍然可以继续稳定的运行。

使用show system alarms 可以查看当前是否电源告警。

----------------------------------------------------------------------------{master}wangyan@2-RE0> show chassis environment pemPEM 0 status:State OnlineTemperature OKDC Input: OKDC Output: OKLoad Less than 20 percentVoltage:48.0 V input 52565 mV48.0 V fan supply 48751 mV8.0 V bias 8473 mV5.0 V bias 4976 mVPEM 1 status:State PresentVoltage:PEM 2 status:State OnlineTemperature OKDC Input: OKDC Output: OKLoad Less than 20 percentVoltage:48.0 V input 53209 mV48.0 V fan supply 50320 mV8.0 V bias 8515 mV5.0 V bias 4984 mVPEM 3 status:State OnlineTemperature OKDC Input: OKDC Output: OKLoad Less than 40 percentVoltage:48.0 V input 53229 mV48.0 V fan supply 50793 mV8.0 V bias 8527 mV5.0 V bias 4996 mV----------------------------------------------------------------------------2. 分析过程此故障原因为电源模块出现硬件故障后,导致机框管理进程获取电源信息不正常.从而发出告警。

juniper防火墙之图解l2tp vpn配置

这个是网络下载的版本,讲得比较清楚。

但有个注意的地方:1)就是VPN提供的地址池不能与内网同网段,如广州平台是192.168.10.0/24网段,提供给VPN客户端的不能用此网段,所以我分配了一个192.168.11.0/24网段,原因是:如果同网段,数据包就不能经过防火墙再到VPN客户端,就是因为同网段了。

如果不同网段:数据就是这样走的:VPN客户端(192.168.11.1/24----防火墙(192.168.10.245/24)---服务器(192.168.10.250)),不同网段就是为了让数据知道走防火墙这一步。

以下的配置也是分配了一个192.168.2.0网段的IP,与内网192.168.1.0区分开。

2)由于网管网的防火墙不是默认网关,所以要在每个服务器上加一条走网管网的路由,如:ro ute add 192.168.11.0 mask 255.255.255.0 192.168.10.2453)具体配置后的配置文件星期一再转发给大家。

4)以下是配置流程,与实操基本一样。

L2TP隧道(L2TP Tunnel)是指在第二层隧道协议(L2TP)端点之间的逻辑链接:LAC(L2TP 接入聚合器)和LNS(L2TP网络服务器)。

当LNS是服务器时,LAC是隧道的发起人,它等待新的隧道。

一旦一个隧道被确立,在这个点之间的新通信将是双向的。

为了对网络有用,高层协议例如点对点协议(PPP)然后通过L2TP隧道。

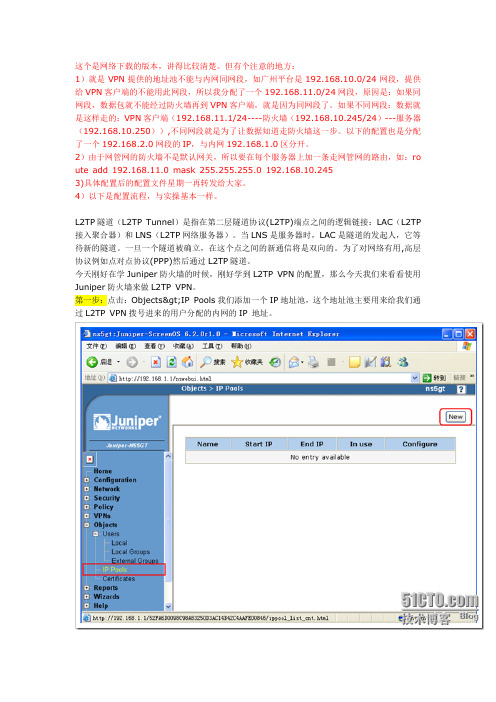

今天刚好在学Juniper防火墙的时候,刚好学到L2TP VPN的配置,那么今天我们来看看使用Juniper防火墙来做L2TP VPN。

第一步:点击:Objects>IP Pools我们添加一个IP地址池,这个地址池主要用来给我们通过L2TP VPN拨号进来的用户分配的内网的IP 地址。

如上图:IP Pool Name就是给我们地址池起上一个名字,以便我们以后好调用。

Start IP:我们地址池起始的IP地址End IP:我们地址池结束的IP地址输入好以后点击OK就行了。

Juniper防火墙-网络边界的守护神-Y812-V1.0-Alvin

Copyright © 2009 Juniper Networks, Inc.

Proprietary and Confidential

6

Juniper的市场份额

Copyright © 2009 Juniper Networks, Inc.

Proprietary and Confidential

Copyright © 2009 Juniper Networks, Inc.

Proprietary and Confidential

20

成功案例-行业

关键应用:

采用两台SSG140做 HA,高度冗余; 对证券终端访问证券服 务器实现安全过滤; 对办公终端访问Internet 实现安全过滤; 服务部 外网:证券终端;办公终端

• 基于ASIC架构 • VPN流量优化处理

ISG 2000

层次化安全、丰富的网络功能

• 抗DOS、状态过滤、深度检测、VPN • 虚拟系统、虚拟路由器 • VLAN、NAT、动态路由、应用层网关

Security Module

Copyright © 2009 Juniper Networks, Inc.

19

成功案例-行业

申万背景

申银万国证券股份有限公司(以下简称“申万”)组建于1996年,是国内 最早的一家股份制证券公司。申万现有证券营业部 109家,证券服务部32 家 ,分布于17个省、自治区和4个直辖市的45个城市内,为国内规模最大、经 营业务最齐全、营业网点分布最广泛的综合类证券公司之一。

Proprietary and Confidential

14

NS系列简介

联强独家包销

优异的性能

Juniper防火墙HA配置详解_双主(L2透明模式)(精)

Juniper防火墙HA配置详解_双主(L2透明模式)(精)Juniper HA 双主(L2透明模式配置实际环境中防火墙做双主是不太可能实现全互联结构, juniper 防火墙标配都是4个物理以太网端口, 全互联架构需要防火墙增加额外的以太网接口 (这样会增加用户成本,或者在物理接口上使用子接口(这样配置的复杂性增加许多 , 最主要的是用户的网络中大多没有像全互联模式那样多的设备。

因此双主多数实现在相对冗余的网络环境中。

图中服务器交换机与核心交换机间采用OSPF 动态路由器协议,自动完成双链路的流量负载均衡。

具体实际环境如下:FW-A FW-B 核心 -1核心 -2 E1/1E1/1E1/4E1/4HAZone: v1-UntrustZone: v1-trustE1/3E1/3服务器交换机服务器服务器172.16.40.254172.17.1.1172.17.2.1172.17.2.2Zone: v1-trust Zone: v1-Untrust 172.17.1.21.1.1.11.1.1.2Vlan100 主Vlan200 从Vlan200 主Vlan100 从防火墙 A 上执行的命令set hostname ISG1000-Aset interface mgt ip 172.16.12.1/24 set int mgt manageset interface "ethernet1/4" zone "HA" set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ack unset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 1set nsrp vsd-group id 1 preemptset nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 255 set nsrp vsd-group id 2 preempt hold-down 10 防火墙 B 上执行的命令set hostname ISG1000-Bset interface mgt ip 172.16.12.2/24set int mgt manageset interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ackset nsrp rto-mirror session non-vsiunset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 255set nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 1 set nsrp vsd-group id 2 preempt set nsrp vsd-group id 2 preempt hold-down 10任意一个防火墙上执行的命令即可set vlan group name v100set vlan group v100 100set vlan group v100 vsd id 1set vlan group name v200set vlan group v200 200set vlan group v200 vsd id 2set vlan port ethernet1/3 group v100 zone V1-trust set vlan port ethernet1/1 group v100 zone V1-untrust set vlan port ethernet1/3 group v200 zone V1-trust set vlan port ethernet1/1 group v200 zone V1-untrustset policy from V1-trust to V1-untrust any any any permit set policy from V1-untrust to V1-trust any any any permit set interface "ethernet1/1" zone "V1-Untrust"set interface "ethernet1/3" zone "V1-Trust"。

Juniper模拟器使用指南

第7页 共11页

2009-11-6 15:28

Juniper模拟器使用指南 - AnyService - 51CTO技术博客

family inet { address 192.168.22.201/24; } family mpls; } } lo0 { unit 0 { family inet { address 202.1.1.1/32; } } } } routing-options { static {

该图是一个还未启动的JUNOS,可以看到上面的一些Devices,比如内存,硬 盘,网卡以及串口(Serial)和CPU,都是可以编辑的,这里我们对Serial进行 编辑,使其能够和NPTP软件设置的映射关联起来。双击Serial图标,弹出 [Serial port]的对话框,设置其中的[Connection]部分,采用[Use named pipe]方式,并将named pipe设置为和NPTP软件中一致的named pipe,如下 图所示。

第8页 共11页

2009-11-6 15:28

Juniper模拟器使用指南 - AnyService - 51CTO技术博客

primary lsp2; } path lsp1 { 192.168.23.203 loose; } path lsp2 { 192.168.23.202 strict; } interface em0.0 {

第3页 共11页

2009-11-6 5:28

Juniper模拟器使用指南 - AnyService - 51CTO技术博客

/135910/37859

JUNOS使用

JUNOS的配置模式:按我的理解JUNOS有三种模式 @% 操作系统模式,处于FreeBSD操作系统,可以使用常用的FreeBSD相关命 令,比如ls、pwd、cd等等,通过命令cli可以进入用户模式; > 用户模式,经过JUNOS封装的系统,可以进行一些简单的命令配置和所有信 息显示,类似于我司路由器的config t之前的模式,使用configure命令可以进 入配置模式; # 配置模式,在此模式下对路由器进行配置,类似于我司路由器的config t之后 的模式。 JUNOS的命令风格: JUNOS的命令风格在业界很特别,仅与Alcatel的命令风格略有相似之处。这里 只作简单的介绍,具体的使用希望大家钻研。 JUNOS采用edit、set、delete、show、run show和commit来完成主体功能 的配置。值得注意的是,在完成了某项功能的配置之后,只有使用commit命令 提交成功之后,该配置才会生效,在commit提交之后,系统会对提交的配置进 行合法性检查,只有通过合法性检查才算提交成功,否则系统会给出错误信息。 合法性检查仅检查配置的合法性,并不检查配置的准确性与正确性,请注意。

矿产

矿产资源开发利用方案编写内容要求及审查大纲

矿产资源开发利用方案编写内容要求及《矿产资源开发利用方案》审查大纲一、概述

㈠矿区位置、隶属关系和企业性质。

如为改扩建矿山, 应说明矿山现状、

特点及存在的主要问题。

㈡编制依据

(1简述项目前期工作进展情况及与有关方面对项目的意向性协议情况。

(2 列出开发利用方案编制所依据的主要基础性资料的名称。

如经储量管理部门认定的矿区地质勘探报告、选矿试验报告、加工利用试验报告、工程地质初评资料、矿区水文资料和供水资料等。

对改、扩建矿山应有生产实际资料, 如矿山总平面现状图、矿床开拓系统图、采场现状图和主要采选设备清单等。

二、矿产品需求现状和预测

㈠该矿产在国内需求情况和市场供应情况

1、矿产品现状及加工利用趋向。

2、国内近、远期的需求量及主要销向预测。

㈡产品价格分析

1、国内矿产品价格现状。

2、矿产品价格稳定性及变化趋势。

三、矿产资源概况

㈠矿区总体概况

1、矿区总体规划情况。

2、矿区矿产资源概况。

3、该设计与矿区总体开发的关系。

㈡该设计项目的资源概况

1、矿床地质及构造特征。

2、矿床开采技术条件及水文地质条件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

熊家俊 Jiajun_xiong@

1

Copyright 2008 Juniper Networks, Inc. Proprietary and Confidential

1

Agenda

申银万国: 申银万国:200*SSG140 上房置换: 上房置换:150*5GT+1*SSG550M 益丰大药房: 益丰大药房:20*NS5GT+1*ISG1000 锦海捷亚:2*ISG2000,5*SSG520、 50*NS5GT 锦海捷亚:2*ISG2000,5*SSG520、 国美电器: 国美电器:300*NS5GT

益丰背景: 益丰背景: 益丰大药房(以下简称“益丰”)是一家全国大型平价药品超市连锁企业。 旗下拥有81家大中型连锁门店,分布于湖南、湖北、上海、江苏四省市, 2006年经营规模4.5亿元。经营品种15000余种,总资产2亿元,就业人员2500 人,全国医药零售企业排名前30强第26位 。 排名前30强第26 排名前30强第26位 项目概述: 项目概述: 该项目在上海总部使用一台ISG1000,在每个药店使用一台NS5GT,充分利用 Juniper防火墙和IPSecVPN集成的特点,既作为安全网关使用,同时为益丰搭 建一个基于IPSec的虚拟专有网络。

VPN组网 IPSec VPN组网

门店 门店

成功要素: 成功要素:

NS5GT在小型企业office的广泛使用和良为一; NS5GT功能完善的WEBUI管理方式,非常易于使用和 对设备进行管理;

6

总公司

益丰大药房案例分析益丰大药房案例分析-背景

7

益丰大药房案例分析益丰大药房案例分析-拓扑

关键应用: 关键应用:

总部使用一台ISG1000,和各 门店的NS5GT组建一个IPSecVPN网络; 关键业务数据和财务数据利用 搭建的IPSecVPN网络在总部与门店之 间传输; 出差及SOHO办公的员工通过 药店 IPSec Remote-dial vpn的方式接 入企业网络; 药店 药店 药店

5

上房置换案例分析上房置换案例分析-拓扑

关键应用: 关键应用:

总部使用一台SSG550M,和各 门店的NS5GT组建一个IPSecVPN网络; 关键业务数据和财务数据利用 搭建的IPSecVPN网络在总部与门店之 间传输; 出差及SOHO办公的员工通过 IPSec Remote-dial vpn的方式接 入企业网络; 门店 门店 门店

锦海背景: 锦海背景: 锦海捷亚国际货运有限公司(以下简称“锦海”)创立于1992年,是上海锦 江国际实业投资股份有限公司和耶路全球共同打造的中外合资企业,属一级 国际货运代理企业。锦海拥有南方、北方、华东、华中、华北五大区域公司, 下辖21个分公司,64个操作点,为客户搭建了优质高效的海、陆、空全方位 的立体物流体系。

VPN组网 IPSec VPN组网

药店

成功要素: 成功要素:

NS5GT在小型企业office的广泛使用和良好的口碑; 完美的防火墙/IPSecVPN集成,使得用户的投资合二为一; NS5GT功能完善的WEBUI管理方式,非常易于使用和 对设备进行管理;

8

总公司

锦海捷亚案例分析锦海捷亚案例分析-背景

13

连锁业面临的问题和我们的机会

Q4:连锁行业存在大量跨地域分支机构, Q4:连锁行业存在大量跨地域分支机构,各分支机构之间进行数据传输势必要 实现互联,但是采用何种方式实现互联?专线?IPSecVPN? 实现互联,但是采用何种方式实现互联?专线?IPSecVPN? A4:从技术的角度告诉连锁行业IT人员该如何搭建一个典型的企业“ IT人员该如何搭建一个典型的企业 A4:从技术的角度告诉连锁行业IT人员该如何搭建一个典型的企业“专有网 我们的成功案例在哪里? 络”,我们的成功案例在哪里? Q5:更多的企业应用系统需要在各分支机构之间进行数据传输, Q5:更多的企业应用系统需要在各分支机构之间进行数据传输,安全如何保 各分支机构访问Internet 安全如何保证? Internet, 证?各分支机构访问Internet,安全如何保证? A5:IPSecVPN的可保证各分支机构之间传输数据时的安全性 的可保证各分支机构之间传输数据时的安全性; A5:IPSecVPN的可保证各分支机构之间传输数据时的安全性;防火墙技术可保 证各分支机构访问Internet时的安全性。因此最好的技术是将FWV/IPSec Internet时的安全性 FWV/IPSec集于 证各分支机构访问Internet时的安全性。因此最好的技术是将FWV/IPSec集于 一身,Juniper防火墙是最好的选择 应用广泛。 防火墙是最好的选择, 一身,Juniper防火墙是最好的选择,应用广泛。 Q6:如何改善网络管理上的盲点?设备本身是否易于使用和管理? Q6:如何改善网络管理上的盲点?设备本身是否易于使用和管理?在对大量设 备进行管理时有没有可能实现跨地域的集中网管? 备进行管理时有没有可能实现跨地域的集中网管? A6:Juniper提供最便于使用的WEBUI来管理设备 非常方便IT人员使用; 提供最便于使用的WEBUI来管理设备, IT人员使用 A6:Juniper提供最便于使用的WEBUI来管理设备,非常方便IT人员使用;在多设 备组网的情况下可选择NSM对所有设备集中管理。 NSM对所有设备集中管理 备组网的情况下可选择NSM对所有设备集中管理。

2

申银万国案例分析申银万国案例分析-背景

申万背景: 申万背景: 申银万国证券股份有限公司(以下简称“申万”)组建于1996年,是国内 最早的一家股份制证券公司。申万现有证券营业部 109家,证券服务部32 家, 分布于17个省、自治区和4个直辖市的45个城市内,为国内规模最大、经 营业务最齐全、营业网点分布最广泛的综合类证券公司之一。 项目背景: 项目背景: 申万此次项目主要涉及到其100多家营业部的机房/网络改造。该项目集成商 是上海今洲科技有限公司(以下简称“今洲”),今洲系申万原网络办公室, 后独立出来之后主要针对申万提供各种系统集成服务。 项目概述: 项目概述: 该项目在2007年采购了200多台SSG140,每个营业部部署两台SSG140,主 要配合网络改造,用于内网/外网/第三网的安全隔离。

……

上海总部

成功要素: 成功要素:

IPSecVPN在总体投资 成本上战胜DDN专线; 完美的防火墙/IPSecVPN 集成,使得用户的投资 合二为一; 功能完善的WEBUI管理 方式,非常易于使用和 对设备进行管理; NSM的集中管理;

分部

办事处

10

国美电器案例分析国美电器案例分析-背景

国美背景: 国美背景: 国美电器集团(以下简称“国美”)作为中国家电零售连锁领军企业,成立 于1987年1月1日,国美在全国200多个城市拥有直营门店近千家,年销售能力 达800亿元以上, 2003年、2006年国美电器相继在香港、澳门开业,目前在两 地已拥有15家门店。2007年1月,国美电器与中国第三大电器零售企业永乐电器 合并,2007年12月又以36.5亿元收购大中电器,国美正通过实施精细化管理, 加速企业发展,力争成为全球顶尖的电器及消费电子产品连锁零售企业 。 项目概述: 项目概述: 国美从2006年开始在总部及分公司已经在部署Juniper防火墙,甚至用防火墙 替换原有的Huawei路由器,在新近收购大中电器之后,陆续采购了300多台 NS5GT,主要用于分公司(二级节点)和门店(三级节点)之间实现 IPSecVPN组网,同时在北京总部(一级节点)和各分公司(二级节点)基本 都使用Juniper防火墙在专线网络上运行OSPF动态路由协议,因此国美在 Juniper防火墙的使用上非常具有典型意义,将防火墙的作用发挥到了极致。

项目概述: 项目概述: 该项目在上海总部使用两台ISG1000,在5大区域公司分别使用一台SSG520, 在办事处使用NS5GT,搭建一个多级的IPSecVPN网络。

9

锦海捷亚案例分析锦海捷亚案例分析-拓扑

关键应用: 关键应用:

上海总部使用两台ISG1000,5大区域总 部分别使用一台SSG520,其他办事处使 用NS5GT,共同搭建一个多级的星型、 非全网状 的 IPSecVPN网络; 关键业务数据(除邮件系统和Internet站 点访问)都利用搭建的IPSecVPN网络在 总部与分公司及办事处之间传输;

3

申银万国案例分析申银万国案例分析-拓扑

关键应用: 关键应用:

采用两台SSG140做 HA,高度冗余; 对证券终端访问证券服 务器实现安全过滤; 对办公终端访问Internet 实现安全过滤; 服务部 SSG140 外网:证券终端;办公终端 外网:证券终端;

Internet

SDH

第三网: 第三网:营业部信息网

11

国美电器案例分析国美电器案例分析-拓扑

关键应用: 关键应用:

北京总部使用两台ISG1000,区域总 部主要使用NS50、NS25、SSG140,其他 办事处使用NS5GT; 总部和分部之间充分利用Juniper防火墙 对动态路由的支持能力,构建了一个安 全、高扩展性、带宽有保证的专线网络; 分部和办事处之间则充分利用Internet, 使用Juniper防火墙搭建一个多级 的星型、 非全网状 的 IPSecVPN网络;

SSG140

成功要素: 成功要素:

SSG140功能完善的WEBUI管理方式,非常易于使用和对设备进行 管理; 可靠的HA,易于配置和管理,切换时间快,小于一秒; Juniper提倡的安全区(zone)概念非常契合实际需求,使得用户在 定制安全策略时逻辑性非常清晰; SSG140具备良好扩展性保证在申万再进行功能区域细分时能快速 部署;

4

内网:证券服务器 内网:

DDN

银行

上房置换案例分析上房置换案例分析-背景

上房背景: 上房背景: 上海房屋置换股份有限公司(以下简称“上房”)成立于1997年12月31日,是 经上海市政府批准的上海市房地产行业首家发起式股份制企业,公司注册资 金5000万人民币。上房下设4个分公司、120余家直营连锁店、1100多名员工, 主营传统中介服务 。 项目概述: 项目概述: 该项目在上海总部使用一台SSG550M,在每个门店使用一台NS5GT,充分利 用Juniper防火墙和IPSecVPN集成的特点,既作为安全网关使用,同时为上房 搭建一个基于IPSec的虚拟专有网络。