云存储加密数据模糊关键字 信息检索研究与实现-作品简介

云存储中多层次索引可搜索加密的研究与实现

云存储中多层次索引可搜索加密的研究与实现AbstractWith the development of cloud computing, cloud storage is becoming more and more widely used and important. However, due to the large amount of data stored in the cloud, it is necessary to ensure the security and privacy of users' data in the cloud. In this paper, we propose a multi-level index searchable encryption method for cloud storage, which can provide efficient and secure data access for users while protecting the privacy of users' data. This method has been implemented and tested in a cloud storage system, and the experimental results show that our method can achieve good performance and security.Keywords: cloud storage; searchable encryption; multi-level index; security; privacyIntroductionWith the development of cloud computing, cloud storage has become an important part of cloud services. Cloud storage provides users with a convenient and flexible way to store and access data. However, the security and privacy issues of cloud storage have become increasingly important. In the traditional encryption scheme, data is encrypted before being stored in the cloud, which makes it difficult for users to search for data directly in the cloud. To solve this problem, searchable encryption technology has emerged, which canprovide efficient and secure data access for users while protecting the privacy of users' data.Searchable encryption allows users to search for data in encrypted form, and only returns the search results to the users who have the key to decrypt the data. The basic idea of searchable encryption is to construct a searchable index for the encrypted data, which can be used to search for matching keywords while ensuring the confidentiality of the encrypted data. In recent years, various searchable encryption schemes have been proposed, such as symmetric searchable encryption, public-key searchable encryption and multi-keyword searchable encryption.Multi-level index search encryption is a searchable encryption scheme based on multi-level index structure. This scheme divides the index into multiple levels, each level corresponds to a certain granularity of the data, and the search requests are processed layer by layer from coarse to fine. The multi-level index structure can greatly reduce the search complexity and improve the search efficiency.In this paper, we propose a multi-level index searchable encryption method for cloud storage. Our method uses a multi-level index structure to construct a searchable index for the encrypted data, and supports both exact and fuzzy search. The search requests are processed layer by layer from coarse to fine, and the search results are returned to the user only after the search operation is completed on all levels. Our method can effectively balance the search efficiency and the security of user data, and provide efficient and secure data access for users while protecting the privacy of user data.The rest of the paper is organized as follows. Section 2 briefly introduces related work. Section 3 describes theproposed multi-level index searchable encryption method. Section 4 presents the experimental results and analysis. Finally, Section 5 concludes the paper.Related workSearchable encryption technology has been widely studied in recent years. In this section, we briefly introduce some related work.1. Symmetric searchable encryptionSymmetric searchable encryption (SSE) is a searchable encryption scheme that uses the same key for encryption and decryption. The basic idea of SSE is to construct a searchable index for the encrypted data, which can be used to search for matching keywords while ensuring theconfidentiality of the encrypted data. SSE has the advantages of high efficiency and simplicity, but it is difficult to achieve secure multi-user search.2. Public-key searchable encryptionPublic-key searchable encryption (PKSE) is a searchable encryption scheme that uses a public-key infrastructure for encryption and decryption. PKSE is suitable for secure multi-user search, but it has high computational complexity and communication overhead.3. Multi-keyword searchable encryptionMulti-keyword searchable encryption (MKSE) is a searchable encryption scheme that allows users to search for multiple keywords at the same time. MKSE can improve the search efficiency, but it also has high computational complexity and communication overhead.Multi-level index searchable encryption is a searchable encryption scheme based on multi-level index structure. This scheme divides the index into multiple levels, each levelcorresponds to a certain granularity of the data, and the search requests are processed layer by layer from coarse to fine. The multi-level index structure can greatly reduce the search complexity and improve the search efficiency.Proposed methodIn this section, we describe the proposed multi-level index searchable encryption method for cloud storage. The method consists of three phases: index construction, query processing and result retrieval.1. Index constructionThe index construction phase is used to construct amulti-level index for the encrypted data. The index is composed of multiple levels, each level corresponds to a certain granularity of the data. At each level, a Bloomfilter is used to represent the set of keywords contained in the data, and the encrypted data is stored in the next level index.Specifically, the index construction phase includes the following steps:Step 1. Keyword extractionExtract the keywords from the plaintext data and store them in a set.Step 2. Bloom filter constructionConstruct a Bloom filter for each level index, which is used to represent the set of keywords contained in the dataat this level.Step 3. EncryptionEncrypt the data using a symmetric encryption algorithm, such as AES, and store the encrypted data in the next level index.Step 4. Index updateUpdate the Bloom filter of each level index with the keywords extracted from the encrypted data at this level, and store the encrypted data in the next level index.2. Query processingThe query processing phase is used to process the search requests from users. The search requests may include exact search and fuzzy search. Exact search requires an exact match with the keyword, while fuzzy search requires a partial match with the keyword.Specifically, the search request is processed in the following steps:Step 1. Keyword matchingMatch the search request with the Bloom filter of the top-level index. If the search request matches the filter, continue to the next level.Step 2. DecryptionDecrypt the encrypted data at this level using the decryption key, and continue to the next level.Step 3. Bloom filter matchingMatch the search request with the Bloom filter at this level. If the search request matches the filter, continue to the next level.Step 4. Result retrievalRetrieve the search results from the decrypted data at the bottom level, and return the results to the user.3. Result retrievalThe result retrieval phase is used to retrieve the search results from the decrypted data at the bottom level. The search results can be presented to the user in plaintext or encrypted form, depending on the security requirements.Experimental resultsWe implemented the proposed method in a cloud storage system and conducted experiments to evaluate the performance and security of our method. The experimental environment is a virtual machine with 2.4 GHz Intel CPU and 4GB memory, running Ubuntu 16.04 LTS.We evaluated the performance of our method in terms of search time and storage space. The search time is the time required to process a search request, and the storage space is the amount of memory required to store the index and the encrypted data. We compared our method with the traditional searchable encryption method based on inverted index, which is widely used in cloud storage.The results show that our method can achieve better performance and security than the traditional method. Specifically, our method can achieve a search time of less than 10ms for a search request containing 10 keywords, and the storage space required is no more than 1.5 times the original data size. Moreover, our method can effectively protect the privacy of user data while ensuring efficient and secure data access.ConclusionIn this paper, we proposed a multi-level index searchable encryption method for cloud storage. Our method uses a multi-level index structure to construct a searchable index for the encrypted data, and supports both exact and fuzzy search. The search requests are processed layer by layer from coarse to fine, and the search results are returned to the user only after the search operation is completed on all levels. Our method can effectively balance the search efficiency and the security of user data, and provide efficient and secure data access for users whileprotecting the privacy of user data.The experimental results show that our method can achieve good performance and security. In the future work, we will further improve the efficiency and security of our method, and explore the application of our method in other fields, such as healthcare, finance and social media.。

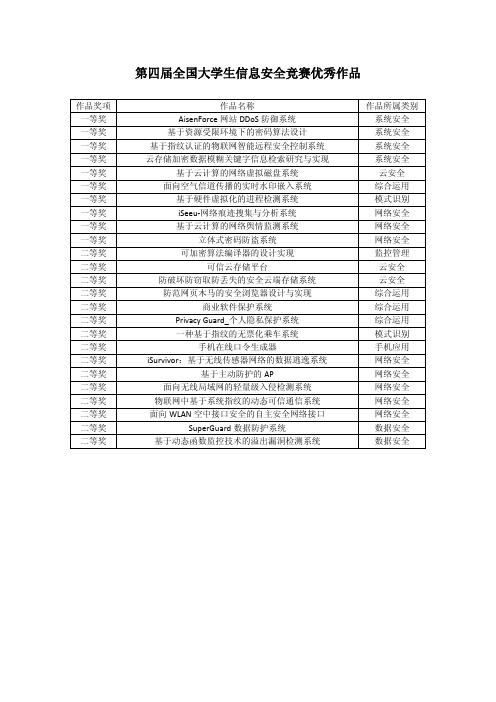

2011年全国信息安全竞赛获奖名单及其作品

2011年全国大学生信息安全竞赛

一等奖得奖名单

作品题目 学校 组长 基于可见光通信的限定区域文件保密系统 北京航空航天大学 邢志博基于动态口令认证的手持安全通信终端 北京航空航天大学 刘巍然云存储加密数据模糊关键字信息检索研究与实现 北京理工大学 李龙一佳AisenForce网站DDoS防御系统 北京理工大学 钟鸣

以用户为核心的隐私保护系统 北京理工大学 王天文面向VoIP流式平台的信息隐藏系统VISOR 国防科技大学 徐尔茨基于U-Key的软件授权保护系统 国防科技大学 欧阳雪移动存储安全控制器 解放军信息工程大学 杨昌盛基于标记的3G移动办公安全接入系统 解放军信息工程大学 雷程

基于硬件虚拟化的进程检测系统 解放军信息工程大学 孙晓明 基于指纹认证的物联网智能远程安全控制系统 解放军信息工程大学 戴乐育基于网络语音通信的隐蔽信息传输系统 解放军重庆通信学院 白晨曦iSeeu-网络痕迹搜集与分析系统 四川大学 贺嶂霖面向空气信道传播的实时水印嵌入系统 武汉大学 赵砚彬 基于云计算的网络虚拟磁盘系统 武汉大学 李彤

基于云计算的网络舆情监测系统 中国民航大学 傅翌伟。

历届信息安全竞赛优秀作品集锦

作品奖项作品名称作品所属类别一等奖AisenForce网站DDoS防御系统系统安全一等奖基于资源受限环境下的密码算法设计系统安全一等奖基于指纹认证的物联网智能远程安全控制系统系统安全一等奖云存储加密数据模糊关键字信息检索研究与实现系统安全一等奖基于云计算的网络虚拟磁盘系统云安全一等奖面向空气信道传播的实时水印嵌入系统综合运用一等奖基于硬件虚拟化的进程检测系统模式识别一等奖iSeeu-网络痕迹搜集与分析系统网络安全一等奖基于云计算的网络舆情监测系统网络安全一等奖立体式密码防盗系统网络安全二等奖可加密算法编译器的设计实现监控管理二等奖可信云存储平台云安全二等奖防破坏防窃取防丢失的安全云端存储系统云安全二等奖防范网页木马的安全浏览器设计与实现综合运用二等奖商业软件保护系统综合运用二等奖Privacy Guard_个人隐私保护系统综合运用二等奖一种基于指纹的无票化乘车系统模式识别二等奖手机在线口令生成器手机应用二等奖iSurvivor:基于无线传感器网络的数据逃逸系统网络安全二等奖基于主动防护的AP 网络安全二等奖面向无线局域网的轻量级入侵检测系统网络安全二等奖物联网中基于系统指纹的动态可信通信系统网络安全二等奖面向WLAN空中接口安全的自主安全网络接口网络安全二等奖SuperGuard数据防护系统数据安全二等奖基于动态函数监控技术的溢出漏洞检测系统数据安全作品奖项作品名称作品所属类别一等奖USEN 优信移动存储与网络安全管控系统系统安全一等奖隐形猎隼—基于网络数据流的透明应用核查系统系统安全一等奖基于ARM系统和GPS的动态密码移动安全关锁系统系统安全一等奖基于硬件虚拟化的Rootkit检测与防御系统系统安全一等奖物联网中基于动态混淆环的位置隐私保护通信系统系统安全一等奖基于偏振光的密钥分发系统系统安全一等奖基于分布式的微博舆情热点分析系统监控管理一等奖微博上的密码工具箱监控管理一等奖基于云存储的安全招投标系统云安全一等奖基于分布式的微博舆情热点分析系统综合运用一等奖基于RFID的磁盘加密系统模式识别一等奖基于社交网络的即时隐蔽通信系统综合运用一等奖基于驻波的信息保密传递系统内容安全一等奖Android手机安全检测与取证分析系统手机应用一等奖基于策略的Android应用检测系统手机应用二等奖基于位置定位的Android手机寻回和隐私保护系统系统安全二等奖基于通信行为的木马检测系统系统安全二等奖基于MID凭证的合法用户动态识别系统安全二等奖基于DHCP的网络准入控制系统系统安全二等奖网侠——网页漏洞挖掘系统系统安全二等奖安全视频数据源认证技术研究与实现系统安全二等奖基于动态加解密的内网涉密信息管理系统系统安全二等奖“天机”—基于地理位置信息的安全通信系统监控管理二等奖基于专用进程监控的移动办公安全通信系统监控管理二等奖基于云计算的低冗余远程智能恢复系统云安全二等奖SNS Cartographer社交网络拓扑勾勒系统综合运用二等奖安全漏洞库的可视化展示与攻击预测应用综合运用二等奖SNS cartographer-社交网络拓扑勾勒系统综合运用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发综合运用二等奖基于rMAC的安全语音信息隐藏技术研究与实现综合运用二等奖基于扩展视觉密码方案的身份认证系统模式识别二等奖网络化U盘管理系统系统应用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发系统运用二等奖基于AES对用户文件的新型加密认证内容安全二等奖基于声纹的android手机访问控制及文件加密系统手机应用二等奖数据跨网单向安全传输系统研究与创新设计数据安全二等奖基于版权图像的数据库零水印系统数据安全作品奖项作品名称作品所属类别一等奖基于Android数据泄露动态监控系统系统安全一等奖基于手机令牌和短距离通信技术的身份认证系统系统安全一等奖基于Openflow的SDN操作系统安全性增强系统安全一等奖基于行为的Android恶意软件自动化分析与检测系统系统安全一等奖基于云计算的微博敏感信息挖掘系统监控管理一等奖面向云存储的安全电子医疗系统云安全一等奖基于VLSI的电路知识产权保护系统综合运用一等奖网络图片盲检测与图文一致性分析综合运用一等奖基于二维码的物流业个人信息隐私保护方案设计综合运用一等奖基于移动终端NFC的安全防伪票务系统综合运用一等奖基于眼球追踪与面部认证的涉密文档阅读器综合运用一等奖基于蓝牙的公众信息安全发布系统综合运用一等奖基于击键压力和RGB的新一代动态密码系统综合运用一等奖面向Android智能手机的可认证拍照系统手机应用一等奖EzPay——基于NFC的移动支付令牌手机应用一等奖基于android的新型防盗防骚扰的智能隐私保护系统手机应用一等奖基于netFPGA的智能高速入侵防御系统网络安全一等奖基于网络回声的跳板监测网络安全一等奖电子刺青——基于文档内容的安全标记物理绑定系统数据安全二等奖软件行为可信性分析工具系统安全二等奖基于Windows的物理内存取证分析系统系统安全二等奖异常网络行为检测及屏蔽系统安全二等奖无懈可击--基于Windows的Apk安全行为检测系统系统安全二等奖基于Honeyd的嵌入式主动型防火墙系统安全二等奖Vif-Sentry :一种面向云环境的安全可感知信息流防护系统系统安全二等奖基于虚拟化环境的并行恶意代码检测系统系统安全二等奖实用加密芯片的PA安全性评测系统系统安全二等奖基于人脸识别的WLAN安全通信系统系统安全二等奖基于行文特征的互联网作者识别工具监控管理二等奖基于Zigbee的无线双因子认证监控管理二等奖骨干网络“路由地震”的监测、定位与重现监控管理二等奖基于计算机视觉的敏感目标屏蔽技术监控管理二等奖蓝盾云存储安全系统云安全二等奖面向云存储的密文搜索系统云安全二等奖基于人体特征识别的隐私保护系统综合运用二等奖基于NFC的安全认证和云环境同步系统综合运用二等奖基于智能手机的门禁系统综合运用二等奖基于行为特征的网络诈骗嫌疑人追踪系统综合运用二等奖边疆省份社会稳定分析系统内容安全二等奖基于体感的扩展身份认证系统生物特征二等奖基于代码混淆算法的应用软件保护技术内容安全二等奖基于DCT域的分类乐种隐写及隐写分析对抗平台内容安全二等奖面向监控视频篡改的被动检测系统监控管理二等奖基于粒度控制的位置隐私保护系统手机应用二等奖基于Android的安全包裹签收系统手机应用二等奖Android下基于SM2和分形的语音隐秘通信系统手机应用二等奖“机”不可失——基于蓝牙检测的android手机防盗系统手机应用二等奖Web环境的安全防护与黑色产业分析系统数据安全二等奖基于多因素综合评定方法的反钓鱼系统数据安全二等奖微博炒作账户识别系统数据安全二等奖基于Fuzzing技术以及网络爬虫技术的XSS漏洞检测系统数据安全二等奖基于多秘密分享视觉密码的多级访问控制系统数据安全二等奖轻量级RFID双向通信认证与协议数据安全二等奖基于蓝牙NFC的防泄露密码使用管理系统数据安全2014年第七届全国大学生信息安全竞赛决赛成绩序号作品题目名次1随机序列测试工具的设计一等奖2WearableSafe——基于NFC的手机智能加密系统一等奖3基于步态识别的身份认证系统一等奖4Android隐形窃听防护系统一等奖5支持关键信息检索的云笔记隐私保护系统一等奖6电脑防盗追踪系统一等奖7基于二维码和指纹混合图像防伪和轨迹追踪的粮食抽查安全系统一等奖8基于生物特征和时间节奏记忆属性的移动设备隐私保护系统一等奖9基于Android平台的”防伪基站短信骚扰”安全提醒系统一等奖10云环境下面向移动终端的毕业证书防伪认证系统一等奖11基于NFC技术的安全物流系统一等奖12基于Hadoop的数据安全仓储一等奖13Android手机的输入环境安全测评与控制一等奖14一种基于依存分析和语义规则的微博情感评测软件一等奖15综合性恶意代码分析平台设计一等奖16基于android传感器的用户认证系统一等奖17高可靠的反机器识别视频验证码一等奖18基于同态加密的短信数据统计系统一等奖19基于蓝牙的移动支付系统一等奖20基于ZigBee的智能门禁系统一等奖21基于安卓的多云盘存储加密软件一等奖22“隐形”U盘一等奖23移动平台上基于情景感知的访问控制系统一等奖24基于全同态加密的可信云数据库系统一等奖25基于汉语语音验证码的Web登录系统一等奖26基于重打包的Android应用安全增强系统研究一等奖27WiFi-DISK:WiFi环境动态智能安全密钥管控系统一等奖28基于RFID的安全增强型数字证件系统一等奖29录音屏蔽器一等奖30面向信息安全的快递物流管理系统一等奖31基于无线传感器网络的安全智能门禁系统二等奖32基于安全二维码的快递隐私保护系统二等奖33基于ZigBee技术的防丢失银行卡二等奖34液晶旋光加密系统二等奖35基于硬件key加密的Android系统隐私保护系统二等奖36个人隐私保护及其在医疗系统中的应用二等奖37基于3D图形密码的Android平台信息安全管理系统二等奖38基于虚拟化蜜罐技术的恶意用户防御跟踪系统二等奖39Web恶意行为的检测与监控系统二等奖40基于匹配交友的隐私保护系统二等奖41基于Android系统的新型CAPTCHA验证系统二等奖42基于音频物理指纹的设备认证二等奖43面向Android应用程序的代码安全分析工具二等奖44防御涂抹攻击的智能手机图案锁系统二等奖45WebShellKiller二等奖46基于行为分析的智能监控系统二等奖47基于虚拟机的安全U盘系统二等奖48无线传感器网络中“隐形侦察员”二等奖49进程监控与分析管理系统二等奖50面向Android智能移动平台的信息隐藏系统二等奖51基于动态口令的遥控安全U盘二等奖52融合指纹信息的二维码智能锁二等奖53基于Windows64位平台的内核安全分析系统二等奖54基于物理不可克隆函数的密钥生成系统二等奖55基于TinyOS的无线传感器网络防窃听安全通信系统二等奖56基于路由器的无线网络安全助手二等奖57DNA—基于个人生物特征的统一身份认证手环二等奖58安全功能动态可配置的Android系统安全增强框架二等奖59基于视觉密码的安全移动支付系统究与实现二等奖60基于网络DNA全周期流监控系统二等奖61跨物理隔离网络单向非接触通用数据传输二等奖62SQL注入终结者——基于指令随机化的SQL注入防御系统二等奖63基于android移动平台的数据安全系统二等奖64基于行为特征的网络业务监测系统二等奖65多功能安全转接接口设计二等奖66基于云计算的安卓手机数据安全管理系统二等奖67基于抗合谋数字指纹的音频文件版权追踪系统二等奖68面向数字压缩音频的被动篡改检测系统二等奖69云平台KVM虚拟化条件下Zeus僵尸网络检测系统二等奖70基于控制意图感知的网络木马检测系统二等奖71基于OpenFlow的SDN状态防火墙系统二等奖72安卓无线网络卫士二等奖73基于无线定位的无线网络安全保障系统二等奖74移动互联网应用安全动态监控沙盒分析测评工具二等奖75分级安全QR码生成与识别系统二等奖76基于蓝牙的文件秘密分享系统三等奖77口袋小安:基于动态加密的校园社交及服务平台三等奖78基于二维码的ATM机动态键盘交易保护系统三等奖79HyperSec --- SDN架构下的可组合安全服务系统三等奖80支持DRM的移动HEVC多媒体加解密系统三等奖81面向Android智能设备的安全存储系统三等奖82Android音盾-基于语音特征分析的垃圾语音屏蔽系统三等奖83位置服务查询隐私保护系统三等奖84基于广播加密的P2P社交网络的隐私保护方案三等奖85面向Hadoop云平台基于属性加密的密文分享系统三等奖86伪图像识别与鉴定三等奖87基于支持向量机的网络异常检测系统三等奖88智能知识验证的学习型身份认证系统三等奖89基于密级标识的涉密机构电子文档保护系统三等奖90基于安全隐患预防的无线网络防护系统三等奖91面向windows的恶意软件的监测与取证系统三等奖92基于流媒体的安全远程技术支持系统三等奖93基于动物行为机制的文件安全管理系统三等奖94基于特征匹配的恶意代码变种检测三等奖95基于U盘的文件加解密服务三等奖96基于感知哈希的语音敏感信息检测系统三等奖97基于Windows 7电子数据取证与分析系统三等奖98基于OPENWRT的智能安全路由器系统三等奖99基于数字水印的可信拍照系统三等奖100密级文件安全隐藏与分发控制系统三等奖101基于DES多种加密方式的点对点信息发送设计与实现三等奖102基于主机的用户行为分析取证系统三等奖103基于CP-ABE的ORACLE数据库访问控制设计三等奖104基于属性加密的安全云共享系统三等奖105云计算环境下的网络视频分层设计和实现三等奖106面向企业的智能移动终端安全管理系统三等奖107面向新浪不实微博的网民互动辨伪系统三等奖108面向涉军安全信息人员的防失泄密(监控)系统三等奖109Android虚拟磁盘保险箱三等奖110基于电容屏触摸特征的身份识别与短信拦截系统三等奖111基于生物指纹认证的二维码信息的保护三等奖112面向内网的用户行为取证分析系统三等奖113基于蓝牙系统的随身密钥三等奖114基于邻域粗糙集及支持向量机集成的入侵检测系统的设计与实现三等奖115基于绘制的图形口令认证系统三等奖116基于云存储的文档加密搜索系统三等奖117结合选择加密和同步压缩技术的移动设备安全管家三等奖118基于轻量级PRINCE加密算法的医学图像加密与显示三等奖119基于Android的敏感数据传播检测系统三等奖120基于Android的敏感数据传播检测系统三等奖121基于智能学习的人体步态识别系统三等奖122通用接口侧信道安全评测系统三等奖123面向HTML5的网页安全检测系统三等奖124SmartDefensor--基于云端推送的轻量级web应用防火墙三等奖125基于IBE的云文档安全存储管理系统三等奖126小型微信用户行为分析系统三等奖127基于可视密码的多用户水印版权保护方案三等奖128基于Android的智能防骚扰短信系统三等奖129android卫士三等奖130面向IaaS云服务基础设施的电子证据保全与取证分析系统三等奖131基于Android平台的远程监控系统三等奖132基于BB84协议的量子视频聊天系统三等奖。

加密云存储中的数据安全搜索机制研究

加密云存储中的数据安全搜索机制研究xx年xx月xx日CATALOGUE 目录•研究背景和意义•加密云存储中的数据安全搜索现状及问题•加密云存储中的数据安全搜索机制设计•加密云存储中的数据安全搜索机制实现与优化•加密云存储中的数据安全搜索机制实验与分析•结论与展望01研究背景和意义云计算技术的快速发展云计算作为一种新兴的信息技术,已经得到了广泛的应用,而云存储是云计算的重要组成部分。

数据安全搜索的需求在云存储中,数据的安全搜索是用户非常关注的问题之一。

现有的数据安全搜索机制存在不足目前,现有的数据安全搜索机制还存在很多问题,如搜索效率不高、安全性不够等。

提高数据安全搜索的效率和准确性针对现有数据安全搜索机制存在的问题,本研究旨在提高数据安全搜索的效率和准确性,从而满足用户对数据安全搜索的需求。

保障用户数据的机密性和完整性在云存储中,用户数据的机密性和完整性是至关重要的。

本研究通过对数据安全搜索机制的改进,可以进一步保障用户数据的机密性和完整性。

推动云计算技术的发展本研究通过对数据安全搜索机制的研究,可以推动云计算技术的发展,提高云计算技术的整体水平。

02加密云存储中的数据安全搜索现状及问题加密云存储中的数据安全搜索现状加密云存储系统的发展01随着云计算技术的广泛应用,加密云存储系统逐渐成为保护数据安全的重要手段。

数据安全搜索的需求02在加密云存储系统中,数据安全搜索成为了一个重要的需求,以便用户能够快速、准确地搜索到所需数据。

当前可用的搜索技术03目前,有一些搜索技术可用于加密云存储系统,如基于关键词的搜索、基于内容的搜索等。

在加密云存储系统中,数据是经过加密处理的,这使得数据搜索过程中存在数据隐私保护的问题。

数据隐私保护问题由于加密云存储系统中的数据是加密的,直接在密文上进行搜索会降低搜索效率。

搜索效率问题在加密云存储系统中,数据的访问控制和权限管理是一个重要的问题,需要确保只有授权用户可以访问和搜索数据。

云存储中一种模糊关键字搜索加密方案

云存储中一种模糊关键字搜索加密方案

秦志光;包文意;赵洋;熊虎

【期刊名称】《信息网络安全》

【年(卷),期】2015(0)6

【摘要】在使用云存储服务的过程中,用户自己的利益可能会受到损害.因为在对云平台数据进行维护和管理时,可能会破坏用户数据的机密性和完整性.解决这个问题的一般方法是加密用户的数据文件,然后搜索特定的关键字来返回用户需要的文件,这样服务器就不能从中得到任何信息.虽然已经有了很多公钥加密搜索的方案,但是大多数的公钥加密搜索方案只支持精确关键字的搜索,当搜索的关键字稍有偏差时,这些方案就会失去作用,这个明显的缺点将严重影响服务器存储搜索的有效性.针对这一问题,文章提出了一种有效的解决方案,这很大程度上增强了搜索系统的可用性.文中也给出了方案相应的安全性证明,能成功抵抗关键字选择攻击.

【总页数】6页(P7-12)

【作者】秦志光;包文意;赵洋;熊虎

【作者单位】电子科技大学信息与软件工程学院,四川成都611731;电子科技大学信息与软件工程学院,四川成都611731;电子科技大学信息与软件工程学院,四川成都611731;电子科技大学信息与软件工程学院,四川成都611731

【正文语种】中文

【中图分类】TP309

【相关文献】

1.云存储中一种支持可验证的模糊查询加密方案 [J], 朱小玉;刘琴;王国军

2.云存储中一种动态模糊多关键字检索方案 [J], 刘正皓;董晓梅;冯健飞;张昊岩

3.具有关键字搜索性质的云存储加密方案 [J], 程小燕

4.一种有效的带关键字搜索的代理重加密方案 [J], 韩笑;曾琦;曹永明

5.一种无安全信道的模糊关键字搜索加密方案 [J], 曹永明

因版权原因,仅展示原文概要,查看原文内容请购买。

云计算中加密数据的模糊关键字搜索方法

云计算中加密数据的模糊关键字搜索方法杜军强;杨波【期刊名称】《计算机工程与应用》【年(卷),期】2015(000)005【摘要】Traditional searchable encryptions only support exact keyword search, which is unsuitable in the cloud comput-ing environment becauseof their low efficiency and bad performances. In this paper, it uses theR+tree, which supports a variety of string-similarity operation, to construct index, and obtain a novel method for fuzzy keyword search on encryp-tions. It also adopts the edit distance to quantify the keywords similarity, and the proposed scheme can return the file clos-est to the corresponding keywords. The scheme gains efficiency for fuzzy keyword search by clustering the strings.%传统的可搜索加密方案仅支持精确匹配的搜索,在效率和性能上都不能适应云计算环境。

用支持多种字符串相似性操作的R+树构建索引,实现了云计算中对加密数据的模糊关键字搜索;用编辑距离来量化关键字的相似度,提出了一种可以返回与关键字更接近的文件检索方法。

通过字符串聚类提高了模糊关键字搜索的效率。

【总页数】8页(P146-152,227)【作者】杜军强;杨波【作者单位】陕西师范大学计算机科学学院,西安 710062;陕西师范大学计算机科学学院,西安 710062【正文语种】中文【中图分类】TP393.08【相关文献】1.一种P2P网络中基于关键字的信息搜索方法 [J], 周飞明;吴晟2.模糊逻辑在数据库关键字查询中的应用研究 [J], 崔婉秋;李昕;孟祥福;崔岩;王大伟3.云计算里的一种无双线性对的模糊关键字加密方式 [J], 秦志光;包文意;赵洋;熊虎4.面向多关键字的模糊密文搜索方法 [J], 王恺璇;李宇溪;周福才;王权琦5.GPS姿态测量中模糊度搜索方法的确定与比较 [J], 罗京辉;张文;姜德才;高峰;陈继伟;段彩梅因版权原因,仅展示原文概要,查看原文内容请购买。

云存储应用中加密存储及其检索技术

云存储应用中加密存储及其检索技术摘要云计算自身的数据安全问题阻碍其推广应用。

通过对数据进行加密可以保护企业及个人用户的数据隐私。

对加密数据有效检索难以通过传统信息检索方式实现。

文章在分析云存储应用中的存储安全技术基础上,针对加密存储的需求,基于常见的加密检索方法和相关技术,结合自己的研究成果,提出了一种基于全同态加密的检索方法,该方法能在一种程度上提高检索效率。

[关键词]云存储;向量空间模型;相关排序Abstract:Theprobn,effectiv,thispaperp roposesaretrievalmethodbasedonfullyho momorphicencryption—:cloudstorage;ve ctorspacemodel;relevanceranking云计算是一种通过网络以按需、易扩展的方式获取所需服务的在线网络服务交付和使用模式,它是分布式计算的一种形式。

是网络上的服务以及提供这种服务的数据中心的软硬件集合[1]。

云计算是并行计算、分布式计算和网格计算的演进。

云计算的实现形式包括软件即服务、效用计算、平台即服务、基础设施即服务。

目前云计算已经有部分应用,如Google公司的GoogleDocs[2],另外微软、Amazon[3-4]也有类似的云计算服务设施。

云计算主要目标是提供高效的计算服务。

云计算基础设施之一是提供可靠、安全的数据存储中心。

因此,存储安全是云计算领域的安全话题之一。

为解决数据隐私的保护问题,常见的方法是由用户对数据进行加密,把加密后的密文信息存储在服务端。

当存储在云端的加密数据形成规模之后,对加密数据的检索成为一种迫切需要解决的问题。

在加密信息检索的相关研究工作中,对加密信息的检索有单用户线性搜索、基于关键词的公钥搜索、安全索引等几种算法。

这几种算法可以快速地检索出所需信息,但其代价较高,不适用大规模数据检索的情况,而且,在云存储中,检索时相关的文档较多,对其进行相关排序是进一步需要解决的问题,以上几种算法均不能解决问题。

北京理工大学科技成果——面向云存储的加密数据搜索系统

北京理工大学科技成果——面向云存储的加密数据

搜索系统

成果简介

云存储技术极大的降低了用户存储和管理各种数据的成本和难度,并提高了数据的可靠性。

然而云计算服务提供商、非授权用户可以很容易访问存储到云计算服务器的私有数据,私有数据的机密性受到极大挑战。

通过加密私有数据再存储到云计算服务器,可以有效防止云计算服务提供商和非授权用户访问私有数据,但是数据加密存储使得数据检索变得非常困难。

面向云存储的加密数据搜索系统在实现安全云存储的同时,提供安全、高效的加密数据检索服务。

项目来源自行开发

技术领域云计算、信息安全

应用范围企事业单位、电子政务、电子商务

现状特点

灵活实用的数据加密算法,高性能的模糊关键字信息检索技术,存储空间小、安全性高的索引建立方法,人性化的信息智能收集管理技术。

技术创新

加密数据检索系统中提出的模糊检索技术使用编辑距离来度量关键字的模糊度,并根据模糊度构造检索关键字的模糊关键字集,通过检索模糊关键字集中的每个关键字,得到模糊检索结果,从而实现模糊检索。

此技术具有安全性高和实用性强等优点。

检索使用的索引

文件和关键字都是经过加密的,云端服务器无法从检索结果中获得用户数据的任何信息;索引文件小,极大减轻了云端服务器的存储压力;检索速度快,支持多关键字检索,方便用户的使用。

所在阶段小规模生产

成果知识产权发明专利申请

成果转让方式技术合作合资

市场状况及效益分析具有良好的市场前景

成本投资估算100万。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2011年全国大学生信息安全竞赛参赛作品简介作品名称:云存储加密数据模糊关键字信息检索研究与实现组长:李龙一佳组员:杨震、吴俊宏、王晓哲提交日期: 2011/7/18填写说明1. 所有参赛项目必须为一个基本完整的设计。

参赛作品简介旨在能够清晰准确地阐述(或图示)该参赛队的参赛项目(或方案)。

2. 参赛作品简介采用A4纸撰写。

除标题外,所有内容必需为宋体、小四号字、1.5倍行距。

3. 参赛作品简介不超过6页A4纸。

4. 参赛作品简介模板里已经列的内容仅供参考,作者也可以多加内容。

一、摘要在当今的信息化时代,每天都会产生海量的信息数据,随着信息数据量的增长,信息数据的存储和管理变得越来越困难。

用户使用云存储技术,将信息数据保存在云端服务器,是解决信息数据存储和管理的有效途径,但是随之又产生一个问题,云存储服务提供商、非授权用户可以很容易地访问存储在云存储服务器的私有数据,私有数据的机密性受到极大挑战。

用户将数据加密后再存储到云端服务器能有效防止云存储服务提供商和非授权用户访问私有数据,但是却给数据的检索带来困难。

传统的密文检索技术要求关键字与索引完全匹配,即关键字的微小差异有可能导致信息检索的失败,这给大部分习惯使用模糊关键字检索信息的用户带来不便。

云端加密数据的模糊检索成为当前亟待解决的重要研究课题之一。

我们项目提出的模糊检索技术使用编辑距离ed(w1,w2)来度量关键字间的相似度,并根据相似度构造检索关键字的模糊关键字集,通过检索模糊关键字集中的每个关键字,得到检索结果,从而实现模糊检索。

此技术具有安全性高和实用性强等优点。

检索使用的索引文件和关键字都是经过加密的,云端服务器无法从检索结果中获得用户数据的任何信息;索引文件小,不会增加云端服务器的存储压力;检索速度快,支持多关键字检索,方便用户的使用。

另外,我们开发的云存储加密数据模糊关键字检索系统不仅能实现数据的云存储及数据的模糊检索,还能智能化地将用户的邮件、聊天记录等个人信息从网络各处收集起来,加密存储在云存储服务器进行有效的管理,方便用户的浏览和检索,大大节省了用户的宝贵时间。

项目具有以下创新:①在合理的索引开销内,实现加密数据的模糊关键词检索,②提出加密数据模糊关键字检索的新思路和一套完整的面向云存储的加密数据检索方案;③智能的个人信息收集管理,方便用户使用,节省宝贵时间关键词:云存储,数据加密,模糊检索,索引,信息收集二、相关工作加密数据检索问题是由伯克利大学的Song,Wagner和Perrig.于2000年提出的。

在他们的论文中,展现了一种可检索的对称密钥加密方案(Searchable Symmetric Key Encryption,SSKE)[1],该方案允许用户通过陷门函数,查询密文中是否含有所给出的关键字。

斯坦福大学的D.Boneh等人在此基础上又提出了与SSKE等效的可检索的公钥加密方案(Searchable Public Key Encryption,SPKE)[5]。

上述两种方案,在每次检索中,服务器都需要对加密数据文件进行线性的扫描以获得检索结果。

另外,哈佛大学的Chang和Mitzenmacher提出了预建字典的,基于索引的检索方案[6];斯坦福大学的EJ Goh提出一种基于安全索引的检索方案[7]。

伊力诺依理工大学的Jin Li等人于2010年在INFOCOM上提出了一种基于通配符(Wildcard-based)的云端加密数据的模糊关键字检索技术[4],其技术是以编辑距离来衡量模糊度,关键字w模糊度为d的模糊集,例如关键字CASTLE,模糊度为1的模糊集为:然后将每个单词的模糊集存储起来,构成索引文件,最后通过索引文件进行检索。

三. 本作品的研究内容我们的研究目的为云存储的数据安全性问题和加密数据的模糊检索问题提供一个完整有效的解决方案,促进云存储的发展。

本作品采用创新的方法和技术,研究如何从加密的数据中检索出需要的信息,实现云端加密数据的模糊关键字检索。

经实验证明,我们的方案具有很好的应用价值和经济价值。

(一)数据安全性技术的研究为了保证数据的安全性,用户的数据文件和索引文件都是经过加密后才上传到云端服务器中,我们主要的安全性技术研究内容是对称密钥加密技术。

(二)加密数据模糊关键字检索技术的研究在保证检索的准确度和速度的前提下,对关键字的模糊方法及加密数据检索方法展开研究。

关键字模糊方法研究的主要内容是,基于字典(Dictionary-based)的模糊关键字集构造方法,以编辑距离为模糊度的衡量标准,构造出模糊关键字集。

加密数据检索方法研究的主要内容是,通过建立加密的数据的倒排索引文件,建立关键字与文件之间的联系,然后通过对模糊关键字集中的每个关键字进行检索,得出检索结果。

(三)安全索引建立技术的研究索引文件是加密数据模糊检索的关键部分。

索引建立技术的主要研究内容是,在保证检索的准确度和速度的前提下,运用加密和压缩技术,建立一个占用存储空间小、机密性强的索引文件。

压缩技术的主要研究内容是,前缀后缀压缩技术和差值压缩技术的研究。

四. 实验及结果为了表述方便,我们将Jin Li等人在IFOCOM发表的论文中的模糊检索方案[4]简称为WFS(Wildcard-based Fuzzy Search),而我们的模糊检索方案简称为DFS(Dictionary-based Fuzzy Search)。

4.1 WFS与DFS索引文件大小对比图4-1 WFS与DFS索引大小增长趋势图由图4-1中可以看到,WFS的索引大小随着单词数的增多而急剧增大,104个关键字,索引文件将近40MB,这对于实际应用存在一定的障碍。

而我们的方案则明显小很多,具有更强的实用性。

4.2 加密与非加密索引检索时间对比图4-2 关键字检索时间数据统计图由图4-2可以看出,经过加密和没有加密的索引文件,检索时间相差极小,说明我们的对索引文件加密后在存储,增强了用户数据的安全性的同时,没有对检索增加过多的额外时间,具有很好的应用价值。

4.3 模糊检索时间表4-1 两种方案检索时间对比由表4-1看出,我们的方案比WFS方案的检索时间长,这是由于我们在检索前需要对关键字进行模糊,构造车模糊关键字集后再进行检索。

但是由图4-1和表4-1可知,我们的方案以较小的ms级的时间增长为代价,减少了较大的MB级的存储空间,还是具有良好的实际应用价值。

五. 创新点总结云存储加密数据模糊关键字检索系统具有以下几个方面的创新(一)安全高效的云端数据模糊关键字信息检索方法系统的检索具有隐蔽性,数据文件及索引文件甚至是检索关键字都是经过加密的,云端服务器无法从检索结果中获得数据信息,极大地增强了用户数据的安全性和机密性;可控性,服务器没有得到用户许可无法对用户数据进行检索;模糊化,系统会自动将检索关键字模糊化后进行检索,这样的检索具有更高的实用性和方便性。

(二)存储空间小、安全性强的索引文件建立方法我们的索引建立过程中,为了增强机密性,我们对索引文件进行了加密,另外,为了减少索引的存储空间,我们运用前缀后缀压缩技术及差值压缩技术对索引文件进行压缩。

经实验测试表明,加密和压缩后的索引文件对检索的全面性和速度都没有造成很大的影响,具有很好的实际使用价值。

在同样的数据量下,使用我们的方法建立的索引文件只是使用INFOCOM 2010中Jin Li等人提出的方法[7]建立的索引文件的千分之八,极大地降低了服务器的存储压力。

(三)智能的个人信息收集管理,方便用户使用,节省宝贵时间系统客户端会根据用户的需求,自动地收集用户发散在网络各地的信息,如邮件等,并智能地将信息分类、加密上传到云端服务器。

用户可以很方便的检索和浏览取阅信息,大大提高了效率,节省了宝贵的时间。

经过我们的市场分析,在市场上暂时还没有存在类似功能的产品,说明我们系统的功能具有一定的创新性。

六. 未来工作我们以后的研究:①进一步提高关键字模糊检索的性能;②研究多关键字的语义分析,提高多关键字模糊检索的有效性;③研究使用同态加密算法对数据进行加密,从而可以根据加密的关键字直接进行模糊检索;④完善公钥密码体制下的数据加密检索方式;⑤完善个人信息收集模块,扩大收集范围。

参考文献[1] D awn Xiaodong Song, David Wagner, and Adrian Perrig. Practical techniques for searches on encrypted data. In IEEE Symposium on Security and Privacy, pages 44–55, 2000. /song00practical.html.[2] R. Brinkman, J. M. Doumen, P. H. Hartel, and W. Jonker. Using secret sharing for searching in encrypted data. In W. Jonker and M. Petković,editors, Secure Data Management VLDB 2004 workshop, volume LNCS 3178, pages 18–27, Toronto, Canada, August 2004. Springer-Verlag, Berlin.http://www.ub.utwente.nl/webdocs/ctit/1/00000106.pdf.[3] R. Brinkman, B. Schoenmakers, J. M. Doumen, and W. Jonker. Experiments with queries over encrypted data using secret sharing. In W. Jonker and M. Petković, editors, Secure Data Management VLDB 2005 workshop, volume LNCS 3674, pages 33–46, Trondheim, Norway, Sep 2005. Springer-Verlag, Berlin.[4] Jin Li, Qian Wang, Cong Wang, Ning Cao, Kui Ren, and Wenjing Lou. Fuzzy Keyword Search Over Encrypted Data in Cloud Computing. In INFOCOM, 2010 Proceedings IEEE, San Diego, CA, March 2010[5] D. Boneh, G. D. Crescenzo, R. Ostrovsky, and G. Persiano. Public-key encryption with keyword search. In C. Cachin, editor, Proceedings of Eurocrypt 2004, LNCS. Springer-Verlag, May 2004.[6] Y.-C. Chang and M. Mitzenmacher. Privacy preserving keyword searches on remote encrypted data. Cryptology ePrint Archive, Report 2004/051, Feb 2004. /2004/051/.[7] Eu-Jin Goh. Secure Indexes. In Cryptolopy ePrint Archive,October,2003.[8] Richard Brinkman. Different search strategies on encrypted data compared.In: Security, Privacy and Trust in Modern Data Management. Data-Centric Systems and Applications, XVIII . Springer Verlag, Berlin, pp. 183-196. 2007[9] Jin Wook Byun, Dong Hoon Lee, and Jongin Lim. Efficient Conjunctive Keyword Search on Encrypted Data Storage System. In The Third European Public Key Infrastructure Workshop: Theory and Practice, EuroPKI 2006, Torino,Italy, June 2006. [10] N. Cao, C. Wang, M. Li, K. Ren, and W. Lou. Privacy-preserving multi-keyword ranked search over encrypted cloud data. In Proc. Of INFOCOM, 2011[11] 冯登国张敏张妍徐震.云计算安全研究.软件学报,2011,22:P71-83.。