GRE OVER IPSEC

实训12大量分支GREoverIPSec接入的简易配置实训指导书(精)

实训指导书所在系别:计算机技术系所属专业:计算机网络技术指导教师:董科鹏专业负责人:孙志成指导书填写要求1.实训设计指导书由指导教师根据课题的具体情况进行设计填写,经学生所在专业的负责人审查、系领导签字后生效。

此指导书应在课程设计开始前一周内填好并发给学生;2.指导书填写的内容,必须具有指导学生课程设计的要求。

若有变更,应当经过所在专业教研室及系主管领导审批后方可重新填写;3.本指导书内有关“系”、“专业”等名称的填写,应写中文全称,学生的“学号”要写全,不能只写最后2位或1位数字;4.有关年月日等日期的填写,一律用阿拉伯数字书写。

如“2015年3月2日”或“2015-03-02”。

1.目录一.实训的目的与要求: (4)二.实训的前期准备(设备、用具与软件环境) (4)三.实训的设计步骤 (5)四.实训的设计要点及主要技术分析 (18)五.实训的设计进度安排 (18)六.主要参考文献及资源 (18)一.实训的目的与要求:客户的网络拓扑比较大,一个中心网点和N个分支网点,且每个分支网点都需要利用GRE OVER IPSec与中心网点建立VPN连接。

由于GRE隧道有一定的局限性,Tunnel接口过多,造成配置的复杂,而Tunnel 接口的最大数目为4096个,那么,分支数目超过此数就无法继续建立GRE隧道,且还没有算上有些是备份的链路。

采用P2MP将大大简化Tunnel接口的配置,且也解决了Tunnel接口数目不足带来的问题。

同样,设备的公网出接口数目是有限的,我们不可能在N个出接口上建立IPSec 隧道。

采用IPsec的模板配置,解决相应配置的问题。

实验所用设备:中心设备为SecBlade防火墙插卡;软件版本Feature 3171P11;公网出接口G0/3:172.16.10.1。

分部一设备为SecBlade防火墙插卡;软件版本Feature 3171P11;公网出接口G0/3:172.16.30.1。

H3C MSR系列路由器IPsec典型配置举例(V7)

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

思科Cisco-华三H3C-GRE-Over-IPsec-SVTI-VPN

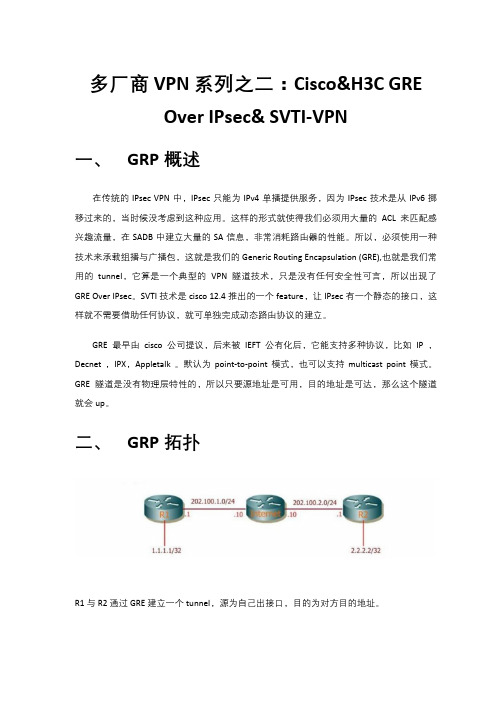

多厂商 VPN 系列之二:Cisco&H3C GREOver IPsec& SVTI-VPN一、GRP概述在传统的 IPsec VPN 中,IPsec 只能为 IPv4 单播提供服务,因为 IPsec 技术是从 IPv6 挪移过来的,当时候没考虑到这种应用。

这样的形式就使得我们必须用大量的ACL 来匹配感兴趣流量,在 SADB 中建立大量的 SA 信息,非常消耗路由器的性能。

所以,必须使用一种技术来承载组播与广播包,这就是我们的 Generic Routing Encapsulation (GRE),也就是我们常用的tunnel,它算是一个典型的VPN 隧道技术,只是没有任何安全性可言,所以出现了GRE Over IPsec。

SVTI 技术是 cisco 12.4推出的一个 feature,让 IPsec 有一个静态的接口,这样就不需要借助任何协议,就可单独完成动态路由协议的建立。

GRE 最早由cisco 公司提议,后来被IEFT 公有化后,它能支持多种协议,比如IP ,Decnet ,IPX,Appletalk 。

默认为point-to-point 模式,也可以支持multicast point 模式。

GRE 隧道是没有物理层特性的,所以只要源地址是可用,目的地址是可达,那么这个隧道就会 up。

二、GRP拓扑R1 与 R2 通过 GRE 建立一个 tunnel,源为自己出接口,目的为对方目的地址。

三、配置过程R1Interface tunnel0tunnel source f0/0 (这里可以为源接口,或者一个具体的地址,如果为动态IP的话,定义源接口最有效)tunnel destination202.100.2.1ip address172.16.1.1255.255.255.0这里 R2 没有起 tunnel,R1 的 tunnel 已经 UP 了,之前提到 tunnel 是没有物理层特性的,所以只要源地址是可用,目的地址路由可达,那么就会自动 up。

vpn全部(Site-to-site ,Easy VPN,GRE over Ipsec VPN,DMVPN)

一、Ipsec VPN由于Internet宽带接入的普及,它的带宽与价格非常的便宜(相对于专线而言).8M的ADSL价位不到两千元/年.越来越多的企业开始发掘基于宽带接入的增值应用.由于VPN技术的成熟,如对数据的加密技术与VPN Qos技术的发展,使得基于Internet接入的VPN应用日趋增多.VPN技术可用于远程用户的接入(用于取代传统拨号接入技术)访问,用于对主线路的备份作为备份链路,甚至可以取代传统的专线地位用于企业各分支机构的专有网络互联.用于取代专线或备份线路接入的Site-to-Site VPN接入技术,用于远程终端用户接入访问的Remote-VPN(也叫Easy VPN,取代传统拨号接入).基于WEB页面访问的WEB VPN技术.又叫SSL VPN.1.Site-to-site vpn(三种类型)站点间的VPN技术.IKE使用UDP端口500,Ipsec ESP和AH使用协议号50和51.因此如果要实现VPN 穿越,必须在相应接口上配置访问列表以允许VPN流量通过。

Site-to-Site VPN的配置通常可分为四个步骤:1.传统路由及需互访的流量定义定义路由设置感兴趣的流量(即定义互访的内网主机流量以触发VPN参数协商)2.定义IKE参数(IKE第一阶段安全关联协商)定义ISAKMP策略定义ISAKMP对等体和验证密钥3.定义Ipsec参数(IKE第二阶段安全关联协商)定义Ipsec的转换集Transform定义Ipsec的加密映射(crypto map)。

4.将加密映射应用到相应接口。

当路由器收到一个数据包时,它将检查安全策略(即所定义的感兴趣的流量)以决定是否为此数据包提供保护。

如果匹配访问列表所定义的流量,则路由器决定采用何种安全服务,并决定IPSEC端点所使用的地址,并检查是否存在一个安全关联(security association).如果没有安全关联,则路由器将与对等体协商建立。

基于GRE over IPSec的多区域分布式网络互联

D C F W 1 ( c o n f i g — r o u t e r ) #e x i t

/ / 指定 G R E隧道 源地 址

D C F W1 ( c o n f i g - t u n n e l - g r e ) #d e s t i n a t i o n 2 . 2 . 2 . 2

置G R E隧道

/ / 仓 0 建 或配

D C F W1 f c o n i f g ' r o u t e r ) #n e t w o r k 1 9 2 . 1 6 8 . 1 3 . 0 /

2 4 a r e a 0

D C F W 1( c o n i f g— t u n n e l — g r e ) #s o u r c e 1 . 1 . 1 . 1

o s p f 协 议

D C F W1( c o n i f g — r o u t e r ) #r o u t e r — i d 1 0 . 1 0 . 1 . 1

/ / 设置 i d

的t 3 1 参照 以上方法配置 ,注意每个隧道两端 的 P 1 、 P 2 提议及预共享密钥必须相同。

v r o u t e r 配置 防火墙 的路 由器 功 能

D C F W1 ( 、 c o n i f g - v r o u t e r ) #r o u t e r o s p f

p r o p o s a l p 2

/ / 指定 P 2提议

D C F W1 ( c o n i f g — — t u n n e l — - i p s e c — - a u t o ) #e x i t D C F W1上 的 t 1 3 、 DC F W2上 的 t 2 1 、 D C F W3 上

L2TP,GRE二三层隧道协议解说

二三层隧道协议

一直知道L2TP是第二层隧道协议,GRE是第三层隧道协议,可是一直不是太明白,今天总结一下自己理解的。

L2TP是用于三层网络上承载二层协议报文的隧道协议,是用于在三层网络上跑PPP 的。

GRE是通用路由封装协议,内部能封装二层,三层,MPLS……它能封装的报文类型很多,但一般都用于封装三层报文,所以也有叫三层隧道协议的,但这个说法也不严谨。

例如:GRE能封装MPLS,ISIS等,这些都不是三层报文。

Gre over ipsec就是通过GRE将广播,组播,非IP报文通过GRE封装变成单播IP报文,然后再用IPSEC封装加密,IPSEC是个标准的三层隧道协议,它只能承载单播IP报文。

工程应用之方案二 IPSEC over GRE

工程应用——方案二:IPSEC over GRE一、网络需求:●为缓解FW压力,在DMZ区放置一台VPN集中器●在总部边界FW上为VPN集中器做NAT转换●分部与总部业务网段需要动态路由学习,业务数据需要使用IPSEC进行保护二、拓扑图:三、配置与分析:实验分析:方案一:IPSEC over GREIP递送头部:202.103.12.10—202.103.23.3(该头部在共网上路由,做NAT转换)在FW上将GRE递送头部源IP转换成202.103.12.10;而数据返回时FW 又将GRE递送头部中的目标202.103.12.10转换成10.1.12.1该IP头部在公网上路由,必然是个公网的地址(私网地址不能再公网路由)RT1:10.1.12.1—202.103.23.3RT3:202.103.23.3—202.103.12.10新IP头部: 1.1.1.1—3.3.3.3(该头部在公网上看不到,不做NAT)用loopback接口做IPSEC对等体原IP头部:10.1.1.1—10.1.3.1通过OSPF使到达该网段的路由下一跳是Tunnel接口,撞上crypto map ACL:10.1.1.0/24—10.1.3.0/24IPSEC匹配的是原始的数据路由配置:RT1(config)#ip route 0.0.0.0 0.0.0.0 10.1.12.2RT3(config)#ip route 0.0.0.0 0.0.0.0 202.103.23.2FW(config)# route outside 0.0.0.0 0.0.0.0 202.103.12.2 1FW配置NAT,放行GRE流量:FW(config)#access-list 100 permit gre host 202.103.23.3 host 202.103.12.10 GRE流量access-group 100 in interface outsideStatic (inside,outside) 202.103.12.10 10.1.12.1 netmask 255.255.255.255GRE配置:RT1(config)#interface Tunnel0ip address 10.1.13.1 255.255.255.0tunnel source Ethernet1/0 RT1GER源,10.1.12.1tunnel destination 202.103.23.3 RT1GRE目标,公网地址RT3(config)#interface Tunnel0ip address 10.1.13.3 255.255.255.0tunnel source Serial0/0tunnel destination 202.103.12.10 RT3GRE目标,对方NAT转换后的IPRT1#ping 10.1.3.1 source 10.1.1.1 测试GRE隧道是否建立成功Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.3.1, timeout is 2 seconds:Packet sent with a source address of 10.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 28/63/152 msOSPF配置:●公布Tunnel接口网段,通过Tunnel接口建立OSPF邻居●公布业务网段,通过OSPF实现到达对端业务网段的下一跳是Tunnel接口,以便撞上crypto map●公布IPSEC对等体网段,下一跳是Tunnel接口,以便进行GRE封装RT1(config)#router ospf 1router-id 1.1.1.1network 1.1.1.0 0.0.0.255 area 0 IPSEC对等体network 10.1.1.0 0.0.0.255 area 0 业务网段network 10.1.13.0 0.0.0.255 area 0 Tunnel接口RT3(config)#router ospf 1router-id 3.3.3.3network 3.3.3.0 0.0.0.255 area 0network 10.1.3.0 0.0.0.255 area 0network 10.1.13.0 0.0.0.255 area 0RT1#show ip route1.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback13.0.0.0/32 is subnetted, 1 subnetsO 3.3.3.3 [110/11112] via 10.1.13.3, 01:09:55, Tunnel0 IPSEC对等体路由10.0.0.0/8 is variably subnetted, 4 subnets, 2 masksC 10.1.13.0/24 is directly connected, Tunnel0C 10.1.12.0/24 is directly connected, Ethernet1/0O 10.1.3.1/32 [110/11112] via 10.1.13.3, 01:09:55, Tunnel0 业务网段路由C 10.1.1.0/24 is directly connected, Loopback0S* 0.0.0.0/0 [1/0] via 10.1.12.2RT3#show ip routeC 202.103.23.0/24 is directly connected, Serial0/01.0.0.0/32 is subnetted, 1 subnetsO 1.1.1.1 [110/11112] via 10.1.13.1, 01:10:26, Tunnel03.0.0.0/24 is subnetted, 1 subnetsC 3.3.3.0 is directly connected, Loopback110.0.0.0/8 is variably subnetted, 3 subnets, 2 masksC 10.1.13.0/24 is directly connected, Tunnel0C 10.1.3.0/24 is directly connected, Loopback0O 10.1.1.1/32 [110/11112] via 10.1.13.1, 01:10:26, Tunnel0S* 0.0.0.0/0 [1/0] via 202.103.23.2RT1#ping 3.3.3.3 source 1.1.1.1 测试IPSEC对等体路由可达Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds:Packet sent with a source address of 1.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 24/61/100 msIPSEC配置RT1(config)#crypto isakmp policy 10 IKE阶段传输集encryption deshash md5authentication pre-sharegroup 2crypto isakmp key 6 allen address 3.3.3.3 共享密钥crypto ipsec transform-set laodong esp-des esp-md5-hmac IPSEC阶段传输集access-list 100 permit ip host 10.1.1.1 host 10.1.3.1 IPSEC流量crypto map bluefox local-address Loopback1 loopback接口作为IPSEC源crypto map bluefox 10 ipsec-isakmpset peer 3.3.3.3 对等体IP为对端的loopback接口set transform-set laodongmatch address 100interface Tunnel0crypto map bluefox crypto map应用于Tunnel接口RT3(config)#crypto isakmp policy 10encryption deshash md5authentication pre-sharegroup 2crypto isakmp key 6 allen address 1.1.1.1crypto ipsec transform-set laodong esp-des esp-md5-hmacaccess-list 100 permit ip host 10.1.3.1 host 10.1.1.1crypto map bluefox local-address Loopback1crypto map bluefox 10 ipsec-isakmpset peer 1.1.1.1set transform-set laodongmatch address 100interface Tunnel0crypto map bluefox测试:RT1#ping 10.1.3.1 source 10.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.3.1, timeout is 2 seconds:Packet sent with a source address of 10.1.1.1.!!!!Success rate is 80 percent (4/5), round-trip min/avg/max = 68/93/128 msFW# show xlate1 in use,2 most usedPAT Global 202.103.12.10(1024) Local 10.1.12.1(4500)RT1#show crypto isakmp sadst src state conn-id slot status3.3.3.3 1.1.1.1 QM_IDLE 1 0 ACTIVE RT1#show crypto ipsec sainterface: Tunnel0Crypto map tag: bluefox, local addr 1.1.1.1protected vrf: (none)local ident (addr/mask/prot/port): (10.1.1.1/255.255.255.255/0/0)remote ident (addr/mask/prot/port): (10.1.3.1/255.255.255.255/0/0)current_peer 3.3.3.3 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 9, #pkts encrypt: 9, #pkts digest: 9#pkts decaps: 9, #pkts decrypt: 9, #pkts verify: 9#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 1, #recv errors 0local crypto endpt.: 1.1.1.1, remote crypto endpt.: 3.3.3.3path mtu 1476, ip mtu 1476, ip mtu idb Tunnel0current outbound spi: 0x2043C509(541312265)inbound esp sas:spi: 0x1B1667DD(454453213)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: bluefoxsa timing: remaining key lifetime (k/sec): (4417317/2393)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound esp sas:spi: 0x2043C509(541312265)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: bluefoxsa timing: remaining key lifetime (k/sec): (4417317/2392)IV size: 8 bytesreplay detection support: YStatus: ACTIVE四、总结:由数据包的封装结构分析,IPSEC对等体,GRE源目,IPSEC流量是什么CRYPTO-6-IKMP_MODE_FAILURE: Processing of Quick mode failed with peer at 3.3.3.3快速模式协商失败可能的原因:set peer 对等体错误已经建立数据连接后再次建立,SPI可能错误。

基于GRE over IPSec VPN技术实现异地网络互连

基于GRE over IPSec VPN技术实现异地网络互连唐灯平【摘要】As companies continue to expand,many companies have set up a branch.In order to share resources,we need to research the network interconnection between headquarters and the branch.It can achieve the offsite network interconnection by using GRE over IPSec VPN technology,and it can ensure internal confidential data securely for transmission in the network%随着公司规模的不断扩大,很多公司成立了分支机构,为了实现网络资源共享,需要对公司总部与分公司局域网之间的网络互连进行研究。

利用GRE over IPSec VPN技术既可以实现异地网络互连,同时又可保证内部保密数据安全地在网络中进行传输。

【期刊名称】《张家口职业技术学院学报》【年(卷),期】2011(024)004【总页数】4页(P59-62)【关键词】GRE;隧道;IPSec;VPN;异地网络;互连【作者】唐灯平【作者单位】南京铁道职业技术学院苏州校区,江苏苏州215137【正文语种】中文【中图分类】TP393.21 引言在信息化带动工业化、工业化促进信息化的大潮下,各企事业单位越来越重视信息化水平的建设。

随着公司规模不断扩大以及自身发展的需要,越来越多的单位在异地组建了分公司。

为了将总公司和分公司的网络统一起来以达到资源共享的目的,需要将异地的局域网络进行互连,互连时需要共享路由信息,可通过GRE隧道技术实现。

在进行异地网络互连时,同样需要考虑数据传输的安全问题。

IPSec上的GRE隧道

14 IPSec上的GRE隧道GRE(Generic Routing Encapsulation,通用路由封装)隧道已经广泛应用了很长一段时间,GRE首先由Cisco公司提出,目的是提供IP网络承载其他被路由协议。

某些网络管理员为了降低其网络核心的管理开销,将除IP外所有传送协议都删除了,因而IPX和AppleTalk等非IP协议只能通过GRE来穿越IP核心网络。

GRE需要在已有的数据包上增加一个新的GRE头部,这个概念与IPSec隧道模式相似。

原始数据包通过IP网络进行承载,而只有新增加的外层头部用于转发操作,当GRE 包到达GRE隧道终点时,外层头部将被剥离,还原出原始的内部数据包。

目前,多协议网络基本上都消失了,已经很难再看见企业和核心网络基础设施中出现曾经丰富多样的多种协议。

对纯IP网络来说,GRE刚开始被视为无用的传统协议,但随着IPSec的应用增多,IP网络中又重新出现了GRE的身影。

本章将详细描述IPSec环境下的GRE应用问题。

14.1 “我已经知道了吗?”测验“我已经知道了吗?”测验的目的是帮助读者确定是否需要完整的学习本章知识,如果打算完整地阅读本章全部内容,那么就无需在此刻回答本节的问题。

根据本章主要知识点提炼出来的15道测验题可以帮助读者有效地利用有限的学习时间。

表14-1列出了本章的主要内容以及与这些内容相关联的“我已经知道了吗?”测验题。

表14-1 “我已经知道了吗?”基本主题章节与所对应的测验题260第14章IPSec GRE注意1.GRE给数据包增加的额外头部最小多少字节?a.16字节;b.20字节;c.24字节;d.36字节;e.48字节。

2.下面哪些是GRE头部中的有线选项(请选出所有正确答案)?a.GRE头部长度;b.校验和存在;c.密钥存在;d.外部加密;e.协议。

3.GRE隧道接口的作用是什么?a.GRE隧道接口总是隧道源接口;b.GRE隧道接口总是隧道目的接口;c.GRE隧道接口是配置穿越隧道的协议的地方;d.GRE隧道接口是映射到物理隧道端口的接口;e.当前未用。

IPsec与GRE隧道协议

IPsec与GRE隧道协议IPsec(Internet Protocol Security)和GRE(Generic Routing Encapsulation)隧道协议是计算机网络中常用的安全通信和隧道技术。

本文将介绍IPsec和GRE隧道协议的基本原理、应用场景以及其在网络通信中的作用。

一、IPsec协议IPsec是一种用于保护网络通信安全的协议套件,它通过对IP数据包进行加密、认证和完整性校验,确保数据在网络传输过程中不被窃听、篡改或伪造。

IPsec协议可以运行在IP层和传输层,具有灵活的部署方式。

1. IPsec的主要组成部分IPsec协议包括两个主要组成部分:认证头(Authentication Header,AH)和封装安全载荷(Encapsulating Security Payload,ESP)。

AH提供数据完整性和源认证,而ESP则提供数据加密、数据完整性和可选的源认证。

2. IPsec的工作原理IPsec通过对IP数据包进行加密、认证和完整性校验来保护通信安全。

发送方在发送数据包之前,将要发送的数据进行封装,添加AH或ESP头部,并通过密钥将数据进行加密。

接收方在接收到数据包后,根据头部信息对数据进行解密和校验,确保数据的完整性和可靠性。

3. IPsec的应用场景IPsec广泛应用于VPN(Virtual Private Network)网络,远程办公等场景中,为用户提供安全的、加密的通信环境。

此外,IPsec还可用于保护网络服务器、防止DDoS攻击等安全需求。

二、GRE隧道协议GRE隧道协议是一种通过在IP包中封装其他协议数据包并在网络间进行传输的协议。

GRE通过封装数据包使其在网络中伪装成其他协议的数据包,实现远程通信和网络扩展的功能。

1. GRE的基本原理GRE协议将要传输的数据包封装为IP数据包的负载部分,并在头部添加GRE协议的相关信息。

接收方通过解析GRE头部信息,将负载数据还原成原始的数据包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

公司内部的网络并不是很复杂,典型的星型结构。总部与多个分支建立了VPN,同时还需

要跑一些组播以及OSPF的东西,所以采用了比较经典的 GRE OVER IPSEC 的配置。之

前的H3C设备上配置没有发现什么问题,但最近基于设备性能的考虑准备换用华为的AR

系列产品。相对而言华为的设备较H3C价格稍贵,但性能上要强不少。此次使用的设备主

要是华为AR2220以及AR151。

华为设备在配置ipsec vpn的时候如果采用传统的方式配置则每个2220路由器只能和16

个分支建立vpn连接,超过16个变无法配置成功。对于这个问题华为提出了在核心网一侧

的路由器上采用策略模板的方式来建立多个ipsec vpn,这种方式在核心网一侧不需要配置

ACL,在分支一侧需要指定acl。另外如果华为跟其他厂商的设备配置IPSEC VPN 则应该

选择配置v1版本的ike peer。以下是我核心网采用2220 分支采用151的配置。

网络结构比较简单

XX_CR_1

XX_BR_1

Gre over ipsec vpn

G0/0/0

20.0.29.1/30

G0/0/1

202.96.1.1/30

Tunnel 0

20.0.1.1/29

Ethernet0/0

20.0.0.1/29

E0/0/4

202.96.1.5/30

202.96.1.2/30202.96.1.6/30

[V200R002C01SPC200]

#

sysname SZ_CR_1

#

snmp-agent local-engineid 800007DB03E0247F20C08B

snmp-agent

#

drop illegal-mac alarm

#

acl number 3000

#

ipsec proposal 1

#

ike peer br v1

pre-shared-key simple 123

local-address 202.96.1.9

#

ipsec policy-template br 1

ike-peer br

proposal 1

#

ipsec policy cr 1 isakmp template br

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%${*|FV4WA)E/|SkH9I0I7gulc%$%$

local-user admin privilege level 3

local-user admin service-type telnet ssh

#

interface GigabitEthernet0/0/0

description connect to sz_cs_1/0/0/48

ip address 20.0.29.1 255.255.255.252

#

interface GigabitEthernet0/0/1

description connect to internet

ip address 202.96.1.1 255.255.255.252

ipsec policy cr

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface Tunnel0/0/0

description connect to sz_brr_1

ip address 20.0.1.1 255.255.255.248

tunnel-protocol gre

source 202.96.1.9

destination 202.96.1.1

#

ip route-static 20.0.0.0 255.255.255.248 Tunnel0/0/0

ip route-static 202.96.0.0 255.255.0.0 202.96.1.2

#

user-interface con 0

authentication-mode password

set authentication password

cipher %$%$}vVu=u!Vr.+&il)6m3#',"vm+Mx[TaM\W!+abu=@)VPR#(|w%$%$

user-interface vty 0 4

authentication-mode aaa

user-interface vty 16 20

#

voice

#

diagnose

#

Return

[V200R002C01SPC200]

#

sysname sz_br_1

#

snmp-agent local-engineid 800007DB03CCCC8174F532

snmp-agent

#

drop illegal-mac alarm

#

acl number 3000

rule 0 permit ip source 202.96.1.9 0.0.0.0 destination 202.96.1.1 0.0.0.0

#

ipsec proposal 1

#

ike peer cr v1

pre-shared-key simple 123

local-address 202.96.1.9

remote-address 202.96.1.1

#

ipsec policy br 1 isakmp

security acl 3000

ike-peer cr

proposal 1

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$Z'#iOA:^$!]-{U(C97{XhH~6%$%$

local-user admin privilege level 3

local-user admin service-type telnet ssh

#

interface Vlanif1

ip address 20.0.0.1 255.255.255.248

#

interface Ethernet0/0/0

port link-type access

#

interface Ethernet0/0/1

#

interface Ethernet0/0/2

#

interface Ethernet0/0/3

#

interface Ethernet0/0/4

description connect to internet

ip address 202.96.1.9 255.255.255.252

ipsec policy br

#

interface NULL0

#

interface Tunnel0/0/0

description connect to sz_cr_1

ip address 20.0.1.2 255.255.255.248

tunnel-protocol gre

source 202.96.1.1

destination 202.96.1.9

#

ip route-static 20.0.0.0 255.255.0.0 Tunnel0/0/0

ip route-static 202.96.0.0 255.255.0.0 202.96.1.10

#

user-interface con 0

authentication-mode password

set authentication password

cipher %$%$n~z&;^8SvD+%tH'4{pn0,md[".Y^'ppeO$Ut&ZSQb*73*sje%$%$

user-interface vty 0

authentication-mode aaa

user privilege level 15

user-interface vty 1 4

authentication-mode aaa

user-interface vty 16 20

#

voice

#

diagnose

#

return