信息安全数学基础课后答案完整版

信息安全数学基础第一章-第一章第4-5节

p2 2

L

ps s

,

b

p1 1

p2 2

L

ps s

,

其中 i i 0, (i 1, 2,L , t);

i i 0, (i t 1, 2,L , s).

取

a'

p1 1

p2 2

于是 (120,150, 210, 35) 5.

同样 [120,150, 210, 35] 23 3 52 7 4200.

23

例5 设a, b是两个正整数,则存在整数a ' | a, b' | b,使得

a 'b' [a, b], (a ', b') 1.

证 设a, b有分解式:

a

p1 1

b p1 ' p2 'L pu ', c pu1 ' p2 'L ps ' 于是 n bc p1 ' p2 'L pu ' pu1 ' p2 'L ps '

15

适当改变pi '的次序,即得(1)式.

由归纳法原理, 对于所有n 1的整数,(1)式成立.

再证表达式的唯一性. 假设还有

n q1q2 L qt , q1 q2 L qt

所以[a, b] | m.

此定理表明:任意两个正整数的乘积等于这两个数的 最小公倍数与最大公因数的乘积.这两个数的最小公 倍数不但是最小的正倍数,且是另外的公倍数的因数.

10

推论 设m, a, b是正整数,则[ma, mb] m[a, b].

证

[ma, mb]

m 2 ab (ma, mb)

m2ab m ab m(a,b) (a,b)

信息安全数学基础ch10环

第九章 环

定义 设R是至少含有两个元素的环, 1如果R中每个非零元均可逆,则称R是一个除环。 2交换的除环称为域。 除环中所有非零元素构成的集合在乘法下构成一个群。

第九章 环

例 设p是一个素数,则(Zp,+,.)是一个域。 1假定[a]≠[0],有(a,p)=1; 2存在s,t∈Z使得 as+pt=1; 3as≡1(modp); 4[as]=[1]=>[a].[s]=[1]。

第九章 理想商环

定义 设(R,+,.)是一个环,S是R的非空子集,如果S关于R的 运算也构成环,则称S是R的子环. 例 整数环Z是有理数环Q的子环。 例 (mZ,+,.)={mk|k∈Z}是整数环Z的子环; mZ在Z的加法和乘法下封闭; 容易看出mZ在Z的加法和乘法下构成一个环; mZ是Z的子环。

第九章 理想商环

定义 设(R,+,.)是环,I是R的一个子环,如果对任意的a∈I 和任意r∈R,均有ra∈I;ar∈I,则称I是R的一个理想。 一个环至少有两个理想,即环R本身及{0},这两个理 想称为环R的平凡理想。

第九章 理想商环

定理 设I是环R的理想,在加法商群R=I上定义如下的乘法 (x+I)+(y+I)=(x+y)+I (x+I).(y+I)=(xy)+I 则上述定义是R/I上一个乘法运算,且R/I关于加法, 乘法构成一个环。 1根据前面的讨论,这里的加、乘运算定义是自恰的。 2环R=I称为R关于理想I的商环。 3在讨论商环时,我们一般把x+I记为x。

f(x)g(x)的m+n次项的系数为anbm; 由于R无零因子,所以anbm≠0; f(x)g(x)≠0。

第2章 信息安全数学基础new(数论)

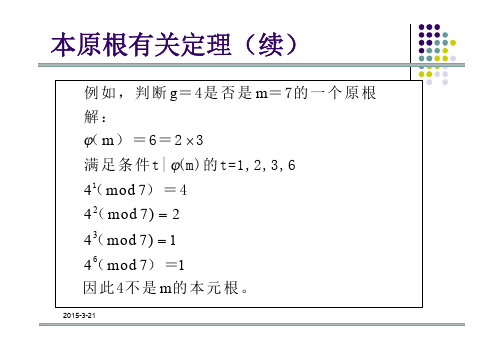

2015-3-21本原根有关定理(续)23g m m 4mod 74mod 7)24mod 7)14mod 71m ϕϕ×==16例如,判断=4是否是=7的一个原根解:()=6=23满足条件t|(m)的t=1,2,3,6()=4((()=因此4不是的本元根。

2015-3-21本原根有关定理(续)定理(原根的计算):12()2...11(mod )(1,2,...,)i sm q m m q q q g m g m gm i s ϕϕ>≠=设,()的所有不同的素因子是,,,,(,)=,则是的一个原根的充要条件是:3121220812412525))20,812mod4140112mod411811241g m m q q m m q q m ϕϕϕ×====≠≠例如,证明=是=的原根。

证明:()=,((()=()=由定理是=的一个原根。

2015-3-21本原根有关定理(续)12g m 6232,33;2mod7mod763m 7m q q m m ϕϕϕ×====≠≠1223例如,判断=3是否是=7的原根。

解:()==所以()()q q 3()=213()=1因此是=的原根。

2015-3-21本原根有关定理(续)12g m m 2,33;2mod7mod7m=7q q m m ϕϕϕ×====≠1223例如,判断=4是否是=7的一个原根解:()=6=23所以()()q q 4()=214()=1因此4不是的本元根。

2015-3-21定理(原根的计算):1 ,1,2,...,p a p d d p dλλ<=设对模数奇素数的次数是(-),则:a 都不是的原根。

12...1,12...d a d p d d d p a d p d λλλλλλ≤<−证明:因为(=,,,)对模数的次数为,而(,)所以(=,,,)都不是的原根。

(,)2015-3-21一个计算原根的算法:2112 (122111)2,2,...,2(3)1111d p p pp a a p d d p p d p p ϕ<<><><>()列出数,,,-()取=,计算对的次数,如果=-,2就是的原根,算法结束;如果-,在步骤中列出的数中除去以下各数:在步骤()列出的数中再取一个,重复步骤(),直到步骤()缩列出的数仅剩下(-)个。

信息安全技术基础课后答案第四章

信息安全技术基础课后答案第四章一、选择题1.当前普遍使用的WEB服务器和浏览器的主要协议是:A. HTTPB. HTTPSC. SMTPD. TCP正确答案:A. HTTP2.对于非对称加密算法,以下描述正确的是:A. 加密和解密密钥相同B. 加密和解密密钥不同C. 加密过程只有一个密钥D. 加密过程不存在密钥正确答案:B. 加密和解密密钥不同3.在信息安全领域,安全漏洞是指:A. 不存在的威胁B. 信息系统中存在的弱点或缺陷C. 无法被攻击的系统D. 信息安全技术的核心正确答案:B. 信息系统中存在的弱点或缺陷4.在网站安全漏洞中,SQL注入是指:A. 利用用户输入构造特定的SQL查询语句,从而对数据库进行非法操作B. 利用用户密码泄露漏洞进行拦截C. 对网站进行DDoS攻击D. 从网站服务器系统入手,获取管理员权限进行攻击正确答案:A. 利用用户输入构造特定的SQL查询语句,从而对数据库进行非法操作5.加密算法中,对称加密算法和非对称加密算法的区别在于:A. 对称加密算法使用相同的密钥进行加密和解密,非对称加密算法使用不同的密钥B. 对称加密算法比非对称加密算法更安全C. 对称加密算法速度更快D. 非对称加密算法只能用于数字签名正确答案:A. 对称加密算法使用相同的密钥进行加密和解密,非对称加密算法使用不同的密钥二、判断题1.信息安全的三要素是机密性、完整性和可用性。

正确答案:正确2.信息安全管理体系(ISMS)是指一套包含组织、人员、技术等维度的信息安全管理制度。

正确答案:正确3.单向散列函数是一种不可逆的加密算法。

正确答案:正确4.公钥加密算法是一种非对称加密算法。

正确答案:正确5.SQL注入漏洞主要是通过合理构造恶意SQL查询语句实现的。

正确答案:正确三、简答题1.请简述对称加密算法和非对称加密算法的原理和应用场景。

对称加密算法使用相同的密钥进行加密和解密。

加密和解密的速度较快,但密钥的传递和管理比较困难。

网络信息安全课后习题答案

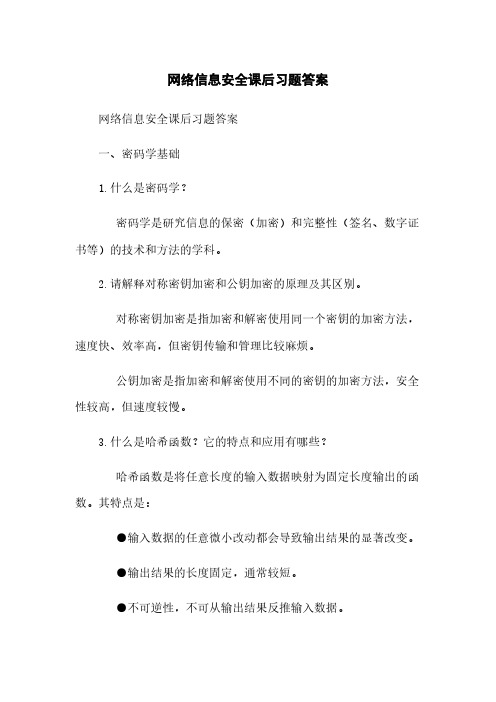

网络信息安全课后习题答案网络信息安全课后习题答案一、密码学基础1.什么是密码学?密码学是研究信息的保密(加密)和完整性(签名、数字证书等)的技术和方法的学科。

2.请解释对称密钥加密和公钥加密的原理及其区别。

对称密钥加密是指加密和解密使用同一个密钥的加密方法,速度快、效率高,但密钥传输和管理比较麻烦。

公钥加密是指加密和解密使用不同的密钥的加密方法,安全性较高,但速度较慢。

3.什么是哈希函数?它的特点和应用有哪些?哈希函数是将任意长度的输入数据映射为固定长度输出的函数。

其特点是:●输入数据的任意微小改动都会导致输出结果的显著改变。

●输出结果的长度固定,通常较短。

●不可逆性,不可从输出结果反推输入数据。

哈希函数常用于数据完整性验证、数字签名等场景。

二、网络安全技术1.什么是防火墙?防火墙有哪些常见的工作模式?防火墙是一种用于保护网络安全的安全设备,通过控制网络流量的进出,实施访问控制、攻击防范等功能。

常见的工作模式包括包过滤、状态检测、代理服务和网络地质转换等。

2.描述一下常见的网络攻击类型,包括但不限于网络钓鱼、拒绝服务攻击、中间人攻击等。

●网络钓鱼:通过伪造合法的网站、电子邮件等手段,诱骗用户输入敏感信息。

●拒绝服务攻击:通过发送大量的请求,占用目标系统的资源,使其无法提供正常的服务。

●中间人攻击:攻击者劫持网络通信流量,窃取或篡改通信内容。

3.请解释什么是入侵检测系统(IDS)和入侵防御系统(IPS),它们有何区别和作用?入侵检测系统(IDS)是用于监测网络中的异常行为和攻击行为的设备或软件,能够及时发现潜在的威胁并发出警报。

入侵防御系统(IPS)则是在入侵检测的基础上,具备主动防御功能,能够自动对异常和攻击进行相应的防御和响应措施。

三、网络安全管理1.请并解释一下网络安全管理中常见的几个环节,包括但不限于安全策略制定、安全培训、漏洞修复等。

●安全策略制定:制定明确的网络安全策略和政策,明确安全目标和实施措施。

信息安全数学基础习题集一

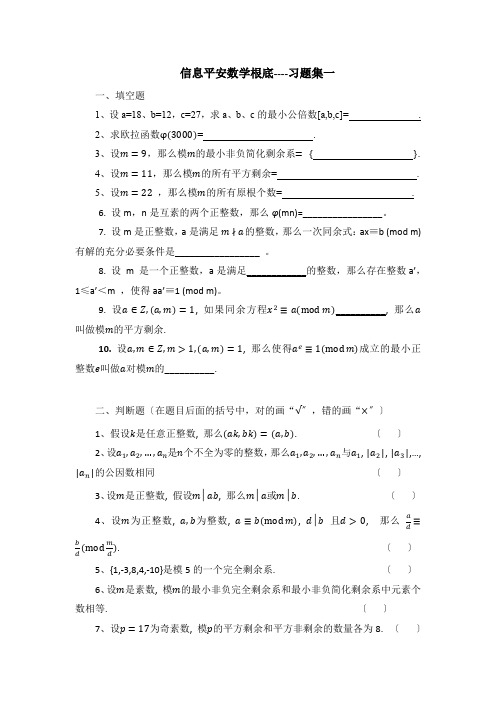

信息平安数学根底----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数φ(3000)= .3、设m=9,那么模m的最小非负简化剩余系={ }.4、设m=11,那么模m的所有平方剩余= .5、设m=22,那么模m的所有原根个数= .6. 设m,n是互素的两个正整数,那么φ(mn)=________________。

7. 设m是正整数,a是满足 m∤a的整数,那么一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设m 是一个正整数,a是满足____________的整数,那么存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设a∈Z,(a,m)=1, 如果同余方程x2≡a(mod m)__________, 那么a 叫做模m的平方剩余.10. 设a,m∈Z,m>1,(a,m)=1, 那么使得a e≡1(mod m)成立的最小正整数e叫做a对模m的__________.二、判断题〔在题目后面的括号中,对的画“√〞,错的画“×〞〕1、假设k是任意正整数, 那么(ak,bk)=(a,b). 〔〕2、设a1,a2,…,a n是n个不全为零的整数,那么a1,a2,…,a n与a1, |a2|, |a3|,…, |a n|的公因数相同〔〕3、设m是正整数, 假设m│ab, 那么m│a或m│b. 〔〕4、设m为正整数, a,b为整数, a≡b(mod m), d│b且d>0, 那么ad≡b d (mod md). 〔〕5、{1,-3,8,4,-10}是模5的一个完全剩余系. 〔〕6、设m是素数, 模m的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. 〔〕7、设p=17为奇素数, 模p的平方剩余和平方非剩余的数量各为8.〔〕8、一次同余方程9x≡1(mod 24)有解.〔〕9、设p是素数, g是模p的原根, 假设g x≡1(mod p), 那么x是p−1的整数倍.〔〕10、设m>1,(a,m)=1, 那么1=a0,a,a2, …, a ord m(a)−1构成模m的简化剩余系. 〔〕11. b≠0, 那么(0,b)=|b|. 〔〕12. 设a,b是两个互素正整数, 那么a│m,b│m, 那么ab│m. 〔〕13. 设m是一个正整数, a,b,d都不为0,假设ad≡bd(modm)。

信息安全习题答案2-4章

第2章习题及答案 1.设a-z的编码为1-26,空格编码为27,采用密码算法12CkMk,取123,5kk,设明文为“cryptography is an applied science”,计算相应的密文。

解:明文: cryptography is an applied science 35CM 加密: c:335(mod28)14 对应得到字母n;

r:1835(mod28)3 对应得到字母c; y:2535(mod28)24对应得到字母x; 其余字母的解密运算类似,略. 通过计算相应的密文为:ncxyivzchyaxbdfbhsbhyymdtqbfndtsnt

2.用Vigenere算法加密明文“The meeting will be held at afternoon”,设密钥为:hello。

解:起始密钥串是:hello,根据编码规则25,,1,0ZBA,密钥

串的数字表 为(7,4,11,11,14),明文串The meeting will be held at afternoon进行维吉尼亚加密和解密运算。加密运算如下表: 明文 Theme eting willb eheld ataft ernoo n

明文编码 19,7,4,12,4 4,19,8,13,6 22,8,11,11,1 4,7,4,11,3 7,4,11,11,14 4,17,13,14,14 13 密钥编码 7,4,11,11,14 7,4,11,11,14 7,4,11,11,14 7,4,11,11,14 7,4,11,11,14 7,4,11,11,14 7 密文编码 0,11,15,23,18 11,23,19,24,20 3,12,22,22,15 11,11,15,22,17 7,23,11,16,7 11,21,24,25,2 20

密文 alpxs lxtyu dmwwp llpwr hxlqh lvyzc u 3.利用穷举搜索法编写程序破译如下利用移位密码加密的密文:BEEAKFYDJXUQYHYJQRYHTYJIQFBQDUYJIIKFUHCQD 解:根据移位密码的特点,密钥k的取值有26种可能,即就是1,2…26, 当k=1时,将输入的密文所对应的码向前移一位,即就是各位所对应的码减去1,然后输出消息,…当k=25时,各位所对应的码减去25,然后输出消息,当k=26时,不变,输出的文明和密文相同。 程序如下: #include void main() { int i,k,t; char j,temp[26],m[41]; char c[41]={'B','E','E','E','A','K','F','Y','D','J', 'X','U','Q','Y','H','Y','J','Q','R','Y', 'H' , 'T','Y','J','I','Q','F','B','Q','D','U', 'Y','J','I','I','K','F','U','H','C','Q', 'D'};

信息安全技术基础课后答案

信息安全技术基础课后答案第一章:信息安全概论1. 信息安全的定义是什么?信息安全是指在计算机系统中,保护信息不受未经授权访问、使用、披露、干扰、破坏、修改、伪造等威胁的一系列措施的总称。

2. 信息安全的目标是什么?信息安全的主要目标包括保密性、完整性和可用性。

保密性指保护信息不被未经授权的个人或实体所访问;完整性指保证信息不被非法篡改;可用性指确保信息资源能够及时可靠地得到使用。

3. 信息安全的基本要素有哪些?信息安全的基本要素包括:机密性、完整性、可用性、不可抵赖性、可控制性和身份认证。

4. 请列举常见的信息安全攻击类型。

常见的信息安全攻击包括:密码攻击、网络攻击(如拒绝服务攻击、入侵攻击)、恶意软件(如病毒、蠕虫、木马)、社会工程学攻击(如钓鱼、假冒身份)和数据泄露等。

5. 请说明防火墙的作用。

防火墙是一种位于计算机网络与外部网络之间的安全设备,它可以通过控制数据包的进出来保护内部网络的安全。

防火墙可以实施访问控制、数据包过滤、网络地址转换等功能,提高网络的安全性。

第二章:密码学基础1. 什么是对称密码学?请举例说明。

对称密码学是一种使用相同密钥进行加密和解密的密码学方法。

例如,DES (Data Encryption Standard)就是一种对称密码算法,在加密和解密过程中使用相同的密钥。

2. 什么是公钥密码学?请举例说明。

公钥密码学是一种使用公钥和私钥进行加密和解密的密码学方法。

例如,RSA (Rivest, Shamir, Adleman)算法就是一种公钥密码算法,发送方使用接收方的公钥进行加密,接收方使用自己的私钥进行解密。

3. 对称密码学和公钥密码学有什么区别?对称密码学使用相同的密钥进行加密和解密,安全性依赖于密钥的保密性;而公钥密码学使用不同的密钥进行加密和解密,安全性依赖于数学难题的求解。

4. 什么是哈希函数?请举例说明。

哈希函数是一种将任意长度数据(输入)转换为固定长度(输出)的函数。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第一章参考答案(1)5,4,1,5.(2)100=22*52, 3288=23*3*137.(4)a,b可以表示成多个素因子的乘积a=p1p2––p r, b=q1q2––q s,又因为(a, b)=1,表明a, b没有公共(相同)素因子. 同样可以将a n, b n表示为多个素因子相乘a n=(p1p2––p r)n, b n=(q1q2––q s)n明显a n, b n也没有公共(相同)素因子.(5)同样将a, b可以表示成多个素因子的乘积a=p1p2––p r, b=q1q2––q s,a n=(p1p2––p r)n,b n=(q1q2––q s)n,因为a n| b n所以对任意的i有, p i的n次方| b n, 所以b n中必然含有a的所有素因子, 所以b中必然含有a的所有素因子, 所以a|b. (6)因为非零a, b, c互素,所以(a, b)=(a, c)=1,又因为a=p1p2––p r, b=q1q2––q s, ab=p1p2––p r q1q2––q s, 又因为a, b, c互素, 所以a, b, c中没有公共(相同)素因子, 明显ab和c也没有公共(相同)素因子.所以(ab, c)= (a, b)(a, c).(7)2,3,5,7,11,13,17,19,23,29,31,37,41,43,47,53,59,61,67,71,73,79,83,89,97,101,103,107, 109, 113, 127,131,137,139,149,151,157,163,167,173,179,181,191,193,197,199. (11)对两式进行变形有21=0(mod m), 1001=0(mod m),可以看出要求满足的m 即使求21和1001的公约数, 为7和1.(12)(70!)/(61!)= 62*63*––*70=(-9)*(-8)*––*(-1)=-9!=-362880=1(mod 71). 明显61!与71互素, 所以两边同乘以61!, 所以70!=61!(mod 71).(13)当n为奇数时2n=(-1)n=-1=2(mod 3), 两边同时加上1有2n+1=0(mod 3), 所以结论成立.当n为偶数时2n=(-1)n=1(mod 3), 两边同时加上1有2n+1=2(mod 3), 所以结论成立.(14)第一个问:因为(c,m)=d, m/d为整数.假设ac=k1m+r, bc=k2m+r,有ac=k1d(m/d)+r, bc=k2d(m/d)+r所以ac=bc(mod m/d),因为(c,m/d)=1,所以两边可以同除以一个c, 所以结论成立.第二个问题:因为a=b(mod m), 所以a-b=k i*m i,a-b是任意m i的倍数,所以a-b是m i公倍数,所以[m i]|a-b.(利用式子:最小公倍数=每个数的乘积/最大公约数, 是错误的, 该式子在两个数时才成立)(15)将整数每位数的值相加, 和能被3整除则整数能被3整除, 和能被9整除则整数能被9整除, (1)能被3整除, 不能被9整除,(2)都不能,(3)都不能,(4)都不能第二章答案(5)证明:显然在群中单位元e满足方程x2=x, 假设存在一个元素a满足方程x2=x, 则有a2=a, 两边同乘以a-1有a=e. 所以在群中只有单位元满足方程x2=x. (6)证明:因为群G中每个元素都满足方程x2=e, 所以对群中任意元素a,b 有aa=e, bb=e, (ab)2=abab=e. 对abab=e, 方程两边左乘以a, 右乘以b有aababb=(aa)ba(bb)=ba=aeb=ab, 有ab=ba, 所以G是交换群.(7)证明:充分性:因为在群中对任意元素a,b有(ab)2=a2b2即abab=aabb, 方程两边左乘以a的逆元右乘以b的逆元, 有a-1ababb-1= a-1aabbb-1, 有ab=ba, 所以G是交换群.必要性:因为群G是交换群, 所以对任意元素a,b有ab=ba, 方程两边左乘以a右乘以b有abab=aabb, 有(ab)2=a2b2.(8)证明:因为xaaba=xbc,所以x-1xaxbaa-1b-1=x-1xbca-1b-1,所以存在唯一解x=a-1bca-1b-1使得方程成立。

(9)证明:对群中任意元素a,b有ab(ab)-1=e, 方程两边先左乘以a的逆元有b(ab)-1=a-1, 在左乘以b的逆元有(ab)-1=b-1a-1, 所以结论成立.(13)证明:设群G的两个子群为G1, G2, 则对任意a,b∈G1∩G2有ab-1∈G1, ab-1∈G2, 所以ab-1∈G1∩G2, 所以G1∩G2也是G的子群.(14)证明:设G是一个群, 对任意a,b∈G, 存在一个G到H的映射f,并且f(ab)=f(a)f(b).对任意f(a),f(b)∈H有f(a)f(b)=f(ab)∈H, 所以H满足运算的封闭性. 对任意f(a),f(b),f(c)有(f(a)f(b))f(c)=f(ab)f(c)=f((ab)c), f(a)(f(b)f(c))=f(a)f(bc)=f(a(bc)), 又因为(ab)c=a(bc), 所以(f(a)f(b))f(c)=f(a)(f(b)f(c)), 所以H满足结合律. 对任意f(a)∈H, 有f(ae)=f(a)=f(a)f(e), 所以f(e)是H的单位元, 对任意的f(a)∈H, 有f(aa-1)=f(e)=f(a)f(a-1), 所以f(a)的逆元为f(a-1). 所以H 是一个群.(16)证明:设a到a-1的一一映射为f.充分性:对任意G中a,b有f(a)=a-1, f(b)=b-1, f(ab)=(ab)-1又因为f 同构, 所以f(ab)=f(a)f(b)=(ab)-1=a-1b-1=(ba)-1, 由(ab)-1=(ba)-1有ba=ab, 所以G是交换群.必要性由上反推可得.第三章(2)第一个问题:设该有限群为G, 对任意阶大于2的元素a∈G, 有a n=e, n 为使得上式成立的最小正整数且n>2. 明显在群中存在一个a-1, 且a≠a-1(若相等则a2=e, 与a的阶大于2矛盾), 有(a-1)n=e, 所以a-1的阶也大于2. 综上对任意阶大于2的元素a, 存在a-1的阶也大于2. 所以结论成立.第二个问题:因为在群G中只有e的阶为1, 在由上个结论有阶大于2的元素个数为偶数, 由已知条件G的阶为偶数可知结论成立.(5)对a生成一个阶为n的循环群G, a m生成的循环群的阶为n/(n,m)=n. 又因为a m∈G所以a m也生成G.(6)设G的阶为n, 由已知可得G'为一个群, 有由G与G'同态可知f(e)为G'的单位元,f(g)∈G', 且对任意g k∈G, 有f(g k)=(f(g))k, 所以G'中任意元素都可以由f(g)生成表示成(f(g))k, 当k=n时有(f(g))n=f(g n)=f(e), 所以G'也是也是一个循环群.(8)13阶:e的阶为1, 其他元素阶为13, 生成元g1到g12.16阶:e的阶为1, g2阶为8, g4阶为4, g6阶为8, g8阶为2,g10的阶为8, g12的阶为4, g14的阶为8, 其余的g到g15的阶为16且是生成元.(9)先分别求出15阶和20阶的正因子为3,5和2,4,5,10所以15阶的生成元为g3, g5, 20阶的生成元为g2, g4, g5, g10.(10)略(11)因为p是素数, 所以阶为p的群为循环群(3.3推论3), 又因为任意同阶的有限循环群同构(3.2定理2), 所以结论成立.(12)因为p是p m的因子,p是一个素数,由有限群G的子群H中,H阶是G 阶因子可知,p m阶群一定有阶为P的子群。

(13)由题意可知a m=e, b n=e, m,n为使得上式成立的最小正整数, 又因为ab=ba, 所以(ab)mn=a mn b mn=e, 又因为(m,n)=1, 假设存在i使得(ab)i=e,有(ab)mi=e,有b mi=e,有mi|n,有i|n,同理i|m,所以i|mn,所以mn是使得(ab)i=e成立的最小整数,结论成立。

(15)设H1, H2是群G的两个正规子群, H= H1∩H2, 所以有对任意的a∈G, h1∈H1有ah1a-1∈H1, 同样对任意的h2∈H2有ah2a-1∈H2, 所以对任意的h∈H1∩H2有, aha-1∈H1∩H2, 所以结论成立. (先要证明H是G的子群, 略)(16)由题意设eH, aH是H的唯一两个左陪集, 仿照3.4定理2可证. (另证:G=H∪aH, G=H∪Ha, 又因为H∩aH=空, H∩Ha=空, 所以有aH=Ha).(17)由题意有HN=NH即对任意的hn∈HN有hn=n'h, 对任意的h1n1∈HN, h2n2∈HN, (h1n1)(h2n2)-1= h1n1n2-1h2-1=h1h2-1n1'n2'∈HN, 所以结论成立.第四章(3)明显单位元为1, 设c+di是a+bi的逆元, 有(a+bi)(c+di)=1,有c+di=(a-bi)/(a2+b2),所以a+bi的逆元为(a-bi)/(a2+b2).(6)按书上要求分别判断是否满足加法交换群,乘法封闭,乘法结合律,分配律。

第一个:是环,没有单位元,是交换环第二个:是环,有单位元1,是交换环第三个:是环,有单位元1,是交换环第四个:不是环(不是加法交换群)(11)证明:对任意的x,y∈S,有ax=0,ay=0,有ax-ay=a(x-y)=0,所以x-y∈S,又axy=(ax)y=a(xy)=0,所以xy∈S,所以S是R的子环(20)证明:设有限整环是S,要证明S是域,需证对全体非零元,都有逆元.设S={a1,a2….a n},有1∈S,对任意非零a i有a i S={a i a1, a i a2…. a i a n},因为乘法封闭有a i S=S所以1∈a i S,所以存在a j使得a i a i=1,即a i的逆元存在.所以结论成立(23)显然S是一个交换环,单位元为1(具体过程略),且无零因子(设对任意S1=a1+b1i,S2=a2+b2i,假设S1S2=0,若S2不等于0,建立方程a1a2-b1b2=0,a1b2+a2b1=0,变形为a1a2b2=b1b2b2, a1a2b2=-a2a2b1,有因为S2不等于0,可知a2,b2不为0,所以b1=0,推出a1=0,所以S1=0,同理当S1不等于0,S2=0),所以S是一个整环.然而由3题有对于非零元a+bi,逆元为(a-bi)/(a2+b2)不属于S.所以S不是域(28)证明:I是环R的加法子群(具体过程略),对任意的i∈R,j∈I,设j=4r, r∈R, 有ij=ji=4ir, ir∈R, 所以ij=ji∈I,所以I是R的理想. I不等于(4),因为(4)={4x+4n,x ∈R,n∈Z},x取2,n取1有12∈(4),但是12不属于I,所以不相等.(30)第一个:证明:整数环中既有单位元,又是交换环,所以(s)={xs,x∈Z},(t)={yt,y∈Z},又因为xs+yt=xk1d+yk2d=(xk1+yk2)d,所以(s)+(t)∈(d),又因为d=(s,t),所以存在整数u,v使得d=us+vt,所以rd=rus+rvt,所以(d)∈(s)+(t),所以(s)+(t) =(d).第二个:(s)={xs,x∈Z},(t)={yt,y∈Z},那么(s)∩(t)表示既要是s的倍数又要是t的倍数,m是s,t的最小公倍数,明显(s)∩(t)=(m).(37)对任意的x∈R,有xI1∈I1,I1x∈I1, xI2∈I2,I2x∈I2.有x(I1+I2)=x(a+b)=xa+xb ∈I1+I2,(I1+I2)x=(a+b)x=ax+bx∈I1+I2,所以I1+I2也是R的理想第五章(1)对任意非零多项式f(x),g(x)∈F(x),设f(x)=a n x n+….a1x+a0,a n≠0,a i∈F g(x)=b m x m+….b1x+b0,b m≠0, b i∈F有f(x)g(x)=a n b m x m+n+….+a0b0, 因为a i,b i∈F,且都不为0,所以a n b m≠0,所以f(x)g(x)≠0,所以结论成立.(2)f(x)+g(x)=x7+x6+5x4+x2+2x+2f(x)g(x)=x13+5x11+x9+6x8+4x7+x6+x5+5x4+3x3+5x2+2x+1(3)明显GF(2)[x]满足交换律,(f(x)+g(x))2=(f(x)+g(x))(f(x)+g(x))=(f(x))2+f(x)g(x)+g(x)f(x)+ (g(x))2=(f(x))2+2f(x)g(x)+(g(x))2=(f(x))2+(g(x))2(4)分别用这两个除以2阶及以下的不可约多项式,都除不尽即可.(5)x6+x3+1=(x4+2x3+2x+1)(x2+x+1),所以最大公因子为x2+x+1(7)x5+x4+x3+x2+x+1=(x2+x)(x3+x+1)+x2+1,所以f(x)modg(x)=x2+1(8)略第六章(1){9,1,11,3,13,5,15,7,17} {0,10,2,12,4,14,6,16,8} 不能(2)一定不是(3)证明:在是模m的简化剩余系中任取c i,可知(c i, m)=1,可证(m-c i, m)=1(反证法证明),所以对任意c i有m-c i也是模m的简化剩余系,c i和m-c i是成对出现的,所以结论成立(4)证明:因为p,q是两个素数,由欧拉定理有:p q-1=1(mod q),q p-1=1(mod p),即q|p q-1-1,p|q p-1-1,设p q-1-1=nq,q p-1-1=mp(m,n是正整数),两式相乘有(p q-1-1)(q p-1-1)=p q-1q p-1-q p-1-p q-1+1=nmpq,由条件之p,q≥2,所以p q-1q p-1必有因子pq,上式两边同时模pq有:-q p-1-p q-1+1=0(mod pq),所以p q-1+q p-1=1(mod pq). (5)证明同4题(6)第一个:x=1,5(mod7),第四个:x=3,5,17,19mod(28),第八个:无解(7)第一个:x=3(mod 7),第八个:x=31+35k(mod105)k=0,1,2,第九个:x=836(mod999)(8)x=200+551k(mod2755)k=0,1,2,3,4(11)x=2101(mod2310)(12)略(13)第一个x=67(mod 140),第二个x=557(mod 1540)(16)构造同余式组x=1(mod a1)…….x=k(mod a k),根据中国剩余定理由已知条件只x有解.所以x-1……x-k满足题目要求的连续整数(19)证明:充分性:同余式组x=b1(mod m1),x=b2(mod m2),由条件(m1,m2)|(b1-b2),有b1-b2=k1m1+k2m2,所以b1-k1m1=b2+k2m2,所以同余式组有解为x=b1-k1m1=b2+k2m2,必要性:同余式组有解即存在k1, k2使得b1+k1m1=b2+k2m2,b1-b2=k2m2-k1m1,(m1,m2)| k2m2-k1m1= b1-b2(20)第一个x=0,6(mod7),第二个x=184(mod243)第七章(1)证明第一个:设a,b是模p的两个平方剩余,那么(ab/p)=(a/p)(b/p)=1,所以ab也是模p的平方剩余证明第二个:设a是模p的平方剩余,(1/p)=(aa-1/p)=(a/p)(a-1/p)=(a-1/p)=1,所以a-1也是模p的平方剩余证明第三个:设a是模p的平方剩余,b是模p的平方非剩余,(ab/p)=(a/p)(b/p)=-1,所以ab是模p的平方非剩余证明第四个:设a,b是模p的两个平方剩余,那么(ab/p)=(a/p)(b/p)=1,所以ab是模p的平方剩余(2)求模13的平方剩余和平方非剩余12=1(mod 13),22=4(mod 13),32=9(mod 13),42=3(mod 13),52=12(mod 13),62=10(mod 13)所以1,4,9,3,12,10是模13的平方剩余2,5,6,7,8,11是模13的平方非剩余(4)第一个:(-8/53)=(-1/53)(2/53)(2/53)(2/53),又因为(-1/53)=1,(2/53)=1,所以(-8/53)=1,所以-8是模53的平方剩余(6)证明:充分性:由-a是模p的平方剩余,所以存在b2=-a(mod p),又因为b总可以表示成两个数的乘积uv-1,所以存在u,v使得(u/v)2=-a(mod p),所以结论成立。