信息安全数学基础试题

信息安全数学基础习题答案 2

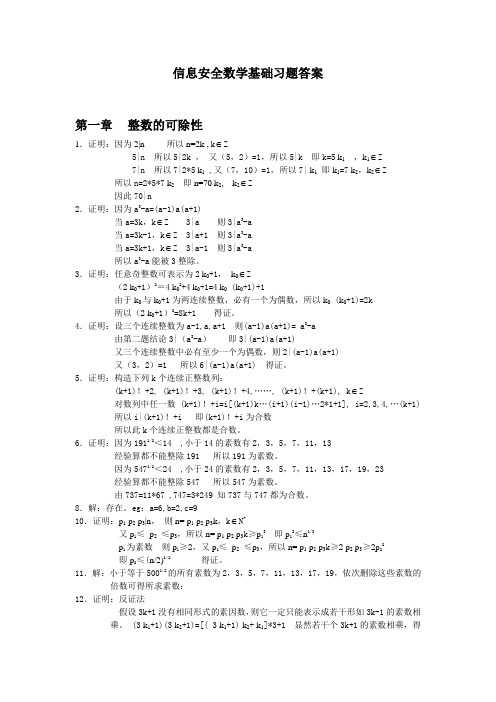

信息安全数学基础习题答案第一章整数的可除性1.证明:因为2|n 所以n=2k , k∈Z5|n 所以5|2k ,又(5,2)=1,所以5|k 即k=5 k1,k1∈Z7|n 所以7|2*5 k1 ,又(7,10)=1,所以7| k1即k1=7 k2,k2∈Z 所以n=2*5*7 k2即n=70 k2, k2∈Z因此70|n2.证明:因为a3-a=(a-1)a(a+1)当a=3k,k∈Z 3|a 则3|a3-a当a=3k-1,k∈Z 3|a+1 则3|a3-a当a=3k+1,k∈Z 3|a-1 则3|a3-a所以a3-a能被3整除。

3.证明:任意奇整数可表示为2 k0+1,k0∈Z(2 k0+1)2=4 k02+4 k0+1=4 k0 (k0+1)+1由于k0与k0+1为两连续整数,必有一个为偶数,所以k0 (k0+1)=2k所以(2 k0+1)2=8k+1 得证。

4.证明:设三个连续整数为a-1,a,a+1 则(a-1)a(a+1)= a3-a由第二题结论3|(a3-a)即3|(a-1)a(a+1)又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1)又(3,2)=1 所以6|(a-1)a(a+1) 得证。

5.证明:构造下列k个连续正整数列:(k+1)!+2, (k+1)!+3, (k+1)!+4,……, (k+1)!+(k+1), k∈Z对数列中任一数 (k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1], i=2,3,4,…(k+1)所以i|(k+1)!+i 即(k+1)!+i为合数所以此k个连续正整数都是合数。

6.证明:因为1911/2<14 ,小于14的素数有2,3,5,7,11,13经验算都不能整除191 所以191为素数。

因为5471/2<24 ,小于24的素数有2,3,5,7,11,13,17,19,23经验算都不能整除547 所以547为素数。

由737=11*67 ,747=3*249 知737与747都为合数。

信息安全数学基础习题答案 2

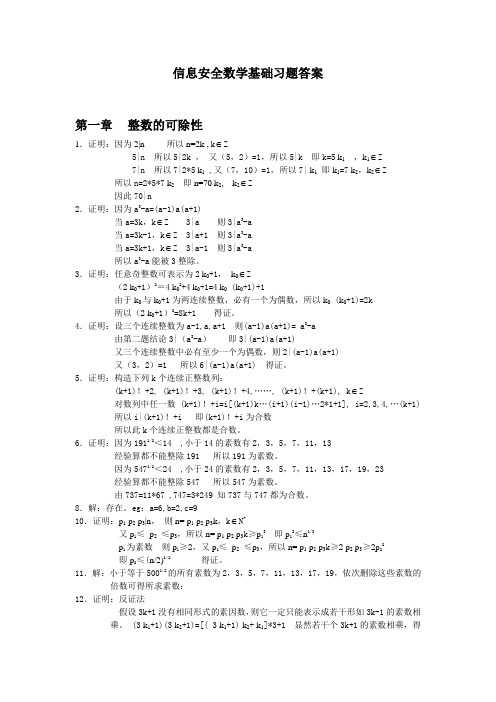

信息安全数学基础习题答案第一章整数的可除性1.证明:因为2|n 所以n=2k , k∈Z5|n 所以5|2k ,又(5,2)=1,所以5|k 即k=5 k1,k1∈Z7|n 所以7|2*5 k1 ,又(7,10)=1,所以7| k1即k1=7 k2,k2∈Z 所以n=2*5*7 k2即n=70 k2, k2∈Z因此70|n2.证明:因为a3-a=(a-1)a(a+1)当a=3k,k∈Z 3|a 则3|a3-a当a=3k-1,k∈Z 3|a+1 则3|a3-a当a=3k+1,k∈Z 3|a-1 则3|a3-a所以a3-a能被3整除。

3.证明:任意奇整数可表示为2 k0+1,k0∈Z(2 k0+1)2=4 k02+4 k0+1=4 k0 (k0+1)+1由于k0与k0+1为两连续整数,必有一个为偶数,所以k0 (k0+1)=2k所以(2 k0+1)2=8k+1 得证。

4.证明:设三个连续整数为a-1,a,a+1 则(a-1)a(a+1)= a3-a由第二题结论3|(a3-a)即3|(a-1)a(a+1)又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1)又(3,2)=1 所以6|(a-1)a(a+1) 得证。

5.证明:构造下列k个连续正整数列:(k+1)!+2, (k+1)!+3, (k+1)!+4,……, (k+1)!+(k+1), k∈Z对数列中任一数 (k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1], i=2,3,4,…(k+1)所以i|(k+1)!+i 即(k+1)!+i为合数所以此k个连续正整数都是合数。

6.证明:因为1911/2<14 ,小于14的素数有2,3,5,7,11,13经验算都不能整除191 所以191为素数。

因为5471/2<24 ,小于24的素数有2,3,5,7,11,13,17,19,23经验算都不能整除547 所以547为素数。

由737=11*67 ,747=3*249 知737与747都为合数。

信息安全数学基础习题集一

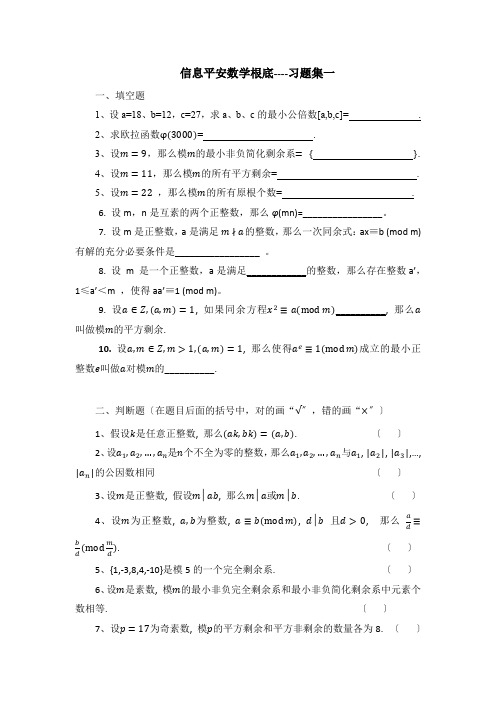

信息平安数学根底----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数φ(3000)= .3、设m=9,那么模m的最小非负简化剩余系={ }.4、设m=11,那么模m的所有平方剩余= .5、设m=22,那么模m的所有原根个数= .6. 设m,n是互素的两个正整数,那么φ(mn)=________________。

7. 设m是正整数,a是满足 m∤a的整数,那么一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设m 是一个正整数,a是满足____________的整数,那么存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设a∈Z,(a,m)=1, 如果同余方程x2≡a(mod m)__________, 那么a 叫做模m的平方剩余.10. 设a,m∈Z,m>1,(a,m)=1, 那么使得a e≡1(mod m)成立的最小正整数e叫做a对模m的__________.二、判断题〔在题目后面的括号中,对的画“√〞,错的画“×〞〕1、假设k是任意正整数, 那么(ak,bk)=(a,b). 〔〕2、设a1,a2,…,a n是n个不全为零的整数,那么a1,a2,…,a n与a1, |a2|, |a3|,…, |a n|的公因数相同〔〕3、设m是正整数, 假设m│ab, 那么m│a或m│b. 〔〕4、设m为正整数, a,b为整数, a≡b(mod m), d│b且d>0, 那么ad≡b d (mod md). 〔〕5、{1,-3,8,4,-10}是模5的一个完全剩余系. 〔〕6、设m是素数, 模m的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. 〔〕7、设p=17为奇素数, 模p的平方剩余和平方非剩余的数量各为8.〔〕8、一次同余方程9x≡1(mod 24)有解.〔〕9、设p是素数, g是模p的原根, 假设g x≡1(mod p), 那么x是p−1的整数倍.〔〕10、设m>1,(a,m)=1, 那么1=a0,a,a2, …, a ord m(a)−1构成模m的简化剩余系. 〔〕11. b≠0, 那么(0,b)=|b|. 〔〕12. 设a,b是两个互素正整数, 那么a│m,b│m, 那么ab│m. 〔〕13. 设m是一个正整数, a,b,d都不为0,假设ad≡bd(modm)。

信息安全数学基础习题答案.pdf

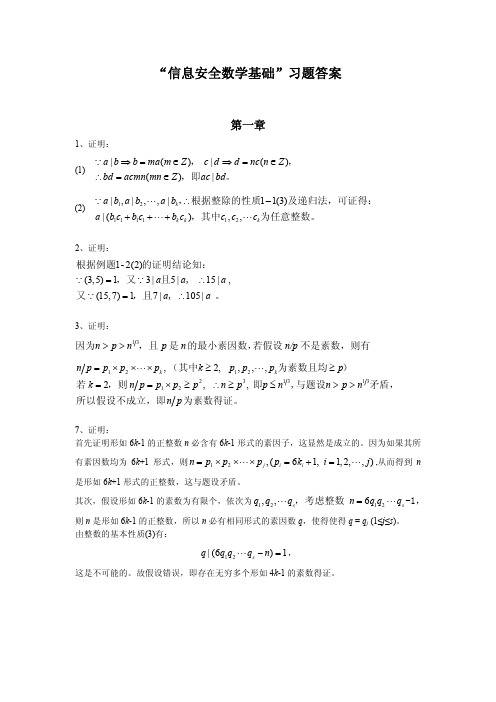

“信息安全数学基础”习题答案第一章1、证明: (1)|()|()()|a b b ma m Z c d d nc n Z bd acmn mn Z ac bd ⇒=∈⇒=∈∴=∈∵,,,即。

(2)12111112|,|,,|11(3)|(),,k k k k a b a b a b a b c b c b c c c c ∴−+++∵ ,根据整除的性质及递归法,可证得:,其中为任意整数。

2、证明:1-2(2)(3,5)13|5|15|,(15,7)17|105|a a a a a =∴=∴∵∵∵根据例题的证明结论知:,又且,又,且,。

3、证明:1n p n p n >>因为,且是的最小素因数,若假设n/p 不是素数,则有121223131312,2,,,,2,,k k n p p p p k p p p p k n p p p p n p p n n p n n p =×××≥≥==×≥∴≥≤>> (其中为素数且均)若,则即,与题设矛盾,所以假设不成立,即为素数得证。

7、证明:首先证明形如6k -1的正整数n 必含有6k -1形式的素因子,这显然是成立的。

因为如果其所有素因数均为6k +1形式,则12,(61,1,2,,)j i i n p p p p k i j =×××=+= ,从而得到n 是形如6k +1形式的正整数,这与题设矛盾。

其次,假设形如6k -1的素数为有限个,依次为1212,,6s s q q q n q q q = ,考虑整数-1, 则n 是形如6k -1的正整数,所以n 必有相同形式的素因数q ,使得使得q = q j (1≤j ≤s )。

由整数的基本性质(3)有:12|(6)1s q q q q n −= ,这是不可能的。

故假设错误,即存在无穷多个形如4k -1的素数得证。

2n3n最小非负余数最小正余数绝对值最小余数最小非负余数最小正余数绝对值最小余数3 0、1 1、3 0、1 0、1、2 1、2、3 -1、0、14 0、1 1、4 0、1 0、1、3 1、3、4 -1、0、1 8 0、1、4 1、4、8 1,0 0、1、3、5、7 1、3、5、7、8 3、1、-3、-1、0 10 0、1、4、5、6、9 1、4、5、6、9、10 -4、-1、0、1、4、5 0,1,2,3,4,5,6,7,8,9 1,2,3,4,5,6,7,8,10-5,-4,-3,-2,-1,0,1,2,3,413、解: (1)259222137222376(222,259)37372592221,1,1s t =×+=×⇒==−×∴==−(2)139571316827136821316823122(1395,713)31317136821713(13957131)2713(1)1395,1,2s t =×+=×+=×⇒==−×=−−×=×+−×∴=−=16、解: (1)(112,56)5611256[112,56]112(112,56)=×== (2)(67,335)6767335[67,335]335(67,335)=×== (3)(1124,1368)411241368[1124,1368]384408(1124,1368)=×==(7,4)1,0,7(1)4211,24410,1,2,771||1000142||100040,1,1427c s t k x k k k y k x k y x kk y k ==∴×−+×=∴=−=⎧=−=−⎪⎪=±±⎨⎪==⎪⎩≤⎧∴≤⎨≤⎩=−⎧∴=±±⎨=⎩∵ 而不定方程的一切解为: 其中,又方程的全部解为 ,其中 ,第二章1、解:(1) 错误。

信息安全数学基础A

广 东 金 融 学 院2011/2012学年第一学期考试试题A 卷课程名称: 信息安全数学基础 课程代码: 16140042 考试方式: 闭卷 考试时间: 120 分钟系别____________ 班 级__________ 学号___________ 姓名___________一、填空题(本题共5小题,每题2分,共10分)1、如果a 对模m 的指数是 ,则a 叫做模m 的原根。

2、3288的素因数分解式是 。

3、=⎪⎭⎫ ⎝⎛257163 。

4、2006年1月18日是星期三,第220060118天是星期 。

5、7222的个位数是 。

二、选择题:(本题共5小题,每题2分,共10分)1、大于20且小于70的素数有 ( ) 个 。

A 9,B 10,C 11,D 15 。

2、模17的平方剩余是 ( )。

A 3,B 10,C 12,D 153、整数5模17的指数ord 17(5)=( )。

A 16,B 8,C 3,D 324、设a , b 都是非零整数。

若a |b ,b |a ,则 ( )。

A a =b ,B a =± b ,C a =-b ,D a > b 5、模30的简化剩余系是 ( )。

A -1, 0, 5, 7, 9, 19, 20, 29,B -1, -7, 10, 13, 17, 25, 23, 29,C 1, 7, 11, 13, 17, 19, 23, 29,D -1, 7, 11, 15, 17, 19, 23, 29三、证明题 (写出详细证明过程:本题共4小题,共36分)1、(1)12-n 和12+n (n>2且Z n ∈),证明其中必有一个是合数。

(6分) (2)若2|n ,5|n ,7|n ,那么70|n 。

(6分)2、证明:如果p 是奇素数,那么)(m od )1()2()4(312/)1(2222p p p p +-≡-- ;(8分)3、证明:设p 和q 是两个不相等的素数,证明:111(mod )q p p q pq --+=。

信息安全数学基础习题集一

信息安全数学基础习题集一信息安全数学基础----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数φ(3000)= .3、设m=9,则模m的最小非负简化剩余系={ }.4、设m=11,则模m的所有平方剩余= .5、设m=22,则模m的所有原根个数= .6. 设m,n是互素的两个正整数,则φ(mn)=________________。

7. 设m是正整数,a是满足 m∤a的整数,则一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设 m 是一个正整数,a是满足____________的整数,则存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设a∈Z,(a,m)=1, 如果同余方程x2≡a(mod m)__________, 则a 叫做模m的平方剩余.10. 设a,m∈Z,m>1,(a,m)=1, 则使得a e≡1(mod m)成立的最小正整数e叫做a对模m的__________.二、判断题(在题目后面的括号中,对的画“√”,错的画“×”)1、若k是任意正整数, 则(ak,bk)=(a,b). ()2、设a1,a2,…,a n是n个不全为零的整数,则a1,a2,…,a n与a1, |a2|, |a3|,…, |a n|的公因数相同()3、设m是正整数, 若m│ab, 则m│a或m│b. ()4、设m为正整数, a,b为整数, a≡b(mod m), d│b且d>0, 则ad≡b d (mod md). ()5、{1,-3,8,4,-10}是模5的一个完全剩余系. ()6、设m是素数, 模m的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. ( )7、设p =17为奇素数, 模p 的平方剩余和平方非剩余的数量各为8.( ) 8、一次同余方程9x ≡1(mod 24)有解. ( )9、设p 是素数, g 是模p 的原根, 若g x ≡1(mod p), 则x 是p −1的整数倍.()10、设m >1,(a,m)=1, 则1=a 0,a,a 2, …, a ord m (a )−1构成模m 的简化剩余系. ( )11. b ≠0, 则(0,b)=|b|. ( )12. 设a,b 是两个互素正整数, 那么a│m,b│m , 则 ab│m . ( )13. 设m 是一个正整数, a,b,d 都不为0,若ad ≡bd(modm)。

信息安全数学基础习题第三章答案.doc

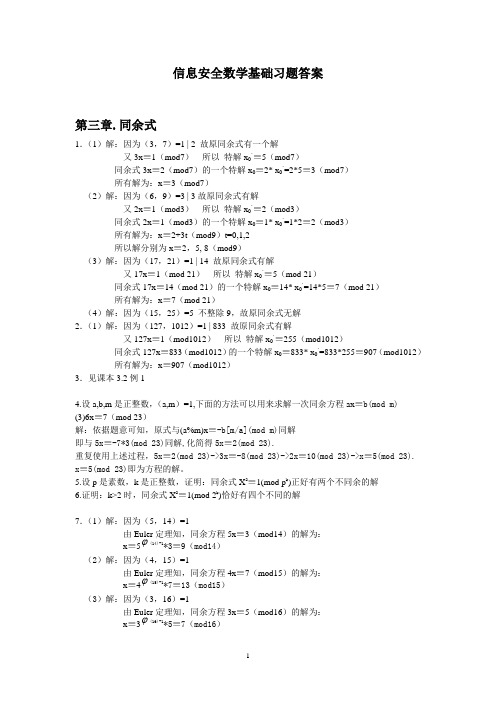

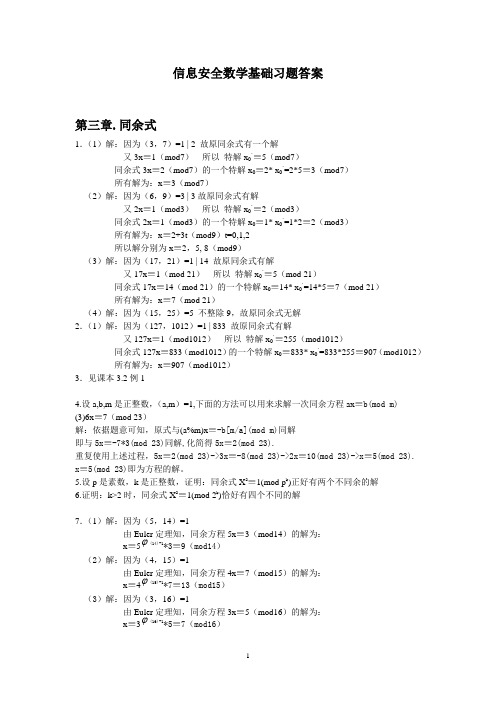

信息安全数学基础习题答案第三章.同余式1.(1)解:因为(3,7)=1 | 2 故原同余式有一个解又3x ≡1(mod7) 所以 特解x 0`≡5(mod7)同余式3x ≡2(mod7)的一个特解x 0≡2* x 0`=2*5≡3(mod7)所有解为:x ≡3(mod7)(2)解:因为(6,9)=3 | 3故原同余式有解又2x ≡1(mod3) 所以 特解x 0`≡2(mod3)同余式2x ≡1(mod3)的一个特解x 0≡1* x 0`=1*2≡2(mod3)所有解为:x ≡2+3t (mod9)t=0,1,2所以解分别为x ≡2,5, 8(mod9)(3)解:因为(17,21)=1 | 14 故原同余式有解又17x ≡1(mod 21) 所以 特解x 0`≡5(mod 21)同余式17x ≡14(mod 21)的一个特解x 0≡14* x 0`=14*5≡7(mod 21) 所有解为:x ≡7(mod 21)(4)解:因为(15,25)=5 不整除9,故原同余式无解2.(1)解:因为(127,1012)=1 | 833 故原同余式有解又127x ≡1(mod1012) 所以 特解x 0`≡255(mod1012)同余式127x ≡833(mod1012)的一个特解x 0≡833* x 0`=833*255≡907(mod1012) 所有解为:x ≡907(mod1012)3.见课本3.2例14.设a,b,m 是正整数,(a,m )=1,下面的方法可以用来求解一次同余方程ax ≡b(mod m)(3)6x ≡7(mod 23)解:依据题意可知,原式与(a%m)x ≡-b[m/a](mod m)同解即与5x ≡-7*3(mod 23)同解,化简得5x ≡2(mod 23).重复使用上述过程,5x ≡2(mod 23)->3x ≡-8(mod 23)->2x ≡10(mod 23)->x ≡5(mod 23). x ≡5(mod 23)即为方程的解。

信息安全数学基础习题第三章答案.doc

信息安全数学基础习题答案第三章.同余式1.(1)解:因为(3,7)=1 | 2 故原同余式有一个解又3x ≡1(mod7) 所以 特解x 0`≡5(mod7)同余式3x ≡2(mod7)的一个特解x 0≡2* x 0`=2*5≡3(mod7)所有解为:x ≡3(mod7)(2)解:因为(6,9)=3 | 3故原同余式有解又2x ≡1(mod3) 所以 特解x 0`≡2(mod3)同余式2x ≡1(mod3)的一个特解x 0≡1* x 0`=1*2≡2(mod3)所有解为:x ≡2+3t (mod9)t=0,1,2所以解分别为x ≡2,5, 8(mod9)(3)解:因为(17,21)=1 | 14 故原同余式有解又17x ≡1(mod 21) 所以 特解x 0`≡5(mod 21)同余式17x ≡14(mod 21)的一个特解x 0≡14* x 0`=14*5≡7(mod 21) 所有解为:x ≡7(mod 21)(4)解:因为(15,25)=5 不整除9,故原同余式无解2.(1)解:因为(127,1012)=1 | 833 故原同余式有解又127x ≡1(mod1012) 所以 特解x 0`≡255(mod1012)同余式127x ≡833(mod1012)的一个特解x 0≡833* x 0`=833*255≡907(mod1012) 所有解为:x ≡907(mod1012)3.见课本3.2例14.设a,b,m 是正整数,(a,m )=1,下面的方法可以用来求解一次同余方程ax ≡b(mod m)(3)6x ≡7(mod 23)解:依据题意可知,原式与(a%m)x ≡-b[m/a](mod m)同解即与5x ≡-7*3(mod 23)同解,化简得5x ≡2(mod 23).重复使用上述过程,5x ≡2(mod 23)->3x ≡-8(mod 23)->2x ≡10(mod 23)->x ≡5(mod 23). x ≡5(mod 23)即为方程的解。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息安全数学基础试题

1. 题目:对称加密与非对称加密的区别是什么?请举例说明。

对称加密和非对称加密是信息安全中常用的两种加密方式,它们的

区别主要体现在密钥的管理和使用方式上。

(1)对称加密:对称加密也被称为共享密钥加密。

它使用相同的

密钥进行加密和解密操作。

加密和解密过程都使用相同的密钥,因此

速度较快,但密钥的管理相对困难。

举例:最常见的对称加密算法是DES(数据加密标准)。

例如,Alice想要将一份秘密文件发送给Bob,她需要事先与Bob共享DES密钥。

当Alice加密文件时,她使用这个密钥对文件进行加密,然后将加

密后的文件发送给Bob。

Bob接收到文件后,使用相同的密钥进行解密操作,以获取原始文件。

(2)非对称加密:非对称加密也被称为公钥加密。

它使用一对密钥,其中一个是公钥,另一个是私钥。

公钥用于加密操作,私钥用于

解密操作。

非对称加密相对安全,但速度较慢。

举例:非对称加密算法中最常见的是RSA算法。

假设Alice想要将

一份秘密文件发送给Bob,Bob首先生成一对密钥(公钥和私钥)。

Bob将公钥发送给Alice,而私钥则保留在自己手中。

Alice使用Bob的公钥对文件进行加密后,将加密后的文件发送给Bob。

Bob收到文件后,使用自己的私钥进行解密操作,以获取原始文件。

2. 题目:什么是哈希函数?请简要介绍哈希函数的概念和应用。

哈希函数是一种将输入转换为固定长度输出的函数。

它将任意长度的输入数据映射到固定长度的哈希值,并具有以下特点:(1)唯一性:不同的输入数据会产生不同的哈希值。

(2)定长输出:无论输入数据的长度是多少,哈希函数始终输出固定长度的哈希值。

(3)不可逆性:从哈希值无法还原得到原始的输入数据。

(4)散列性:输入数据发生轻微改变,哈希值会发生巨大变化。

应用领域:

(1)数据完整性验证:哈希函数可以用于验证数据的完整性,通过比对哈希值判断数据是否被篡改。

(2)数字签名:哈希函数与非对称加密算法结合使用,利用私钥对数据的哈希值进行签名,保证签名的真实性和完整性。

(3)密码存储与验证:在用户登录验证场景中,将用户密码进行哈希后存储在数据库中,对输入密码进行哈希后与数据库中的哈希值进行比对,确保密码的安全性。

3. 题目:请解释什么是公钥基础设施(PKI)? PKI的工作原理是什么?

公钥基础设施(PKI)是一套用于公钥加密的安全体系,主要用于数字证书的管理与应用。

PKI系统依赖于一系列互相关联的组件和流程来提供身份验证和数据传输的安全性。

PKI的工作原理如下:

(1)密钥对生成:用户通过生成一对密钥(公钥和私钥)来注册

入PKI系统。

(2)证书申请:用户向证书颁发机构(CA)提出证书申请,并提

供身份验证资料。

(3)证书颁发:CA对用户申请进行验证,并生成用户的数字证书。

该证书包含用户的公钥和其他相关信息,并由CA的私钥进行签名。

(4)证书发布:CA将数字证书发布到证书库中,可供其他用户使用。

(5)证书验证与使用:当用户需要验证其他用户的身份时,可以

使用证书库获取对方的数字证书,并验证其真实性。

同时,可以使用

对方的公钥进行加密通信。

PKI系统通过数字证书和公钥加密技术,为用户提供了安全的身份

认证和数据传输手段。

它广泛应用于电子商务、电子邮件、虚拟私有

网络等领域,确保通信的机密性、完整性和真实性。

4. 题目:请简述Diffie-Hellman密钥交换协议的原理及步骤。

Diffie-Hellman密钥交换协议是一种用于在不安全的信道上协商密

钥的方法,其原理如下:

(1)密钥生成:参与协议的双方,比如Alice和Bob,先各自生成

一对密钥。

这些密钥包括一个私钥和对应的公钥。

(2)公开参数:双方公开各自的公钥,并交换给对方。

(3)本地计算:Alice和Bob同时使用自己的私钥和对方的公钥,

进行本地计算,得到一个共享的密钥。

(4)共享密钥:双方得到的共享密钥完全相同,可以用于后续的

加密通信。

步骤:

1. Alice和Bob各自生成密钥对(私钥和公钥)。

2. Alice将自己的公钥发送给Bob,Bob将自己的公钥发送给Alice。

3. Alice使用自己的私钥和来自Bob的公钥,计算出共享密钥。

4. Bob使用自己的私钥和来自Alice的公钥,计算出共享密钥。

5. Alice和Bob得到的共享密钥相同,可用于加密通信。

Diffie-Hellman密钥交换协议的核心思想是,通过公开交换公钥和

私密计算,实现在不安全信道上协商出一个相同的共享密钥,从而保

障通信的安全性。