第2讲 穷举

密码学——精选推荐

密码学密码学(第⼆讲)古典密码古典密码张焕国武汉⼤学计算机学院⽬录1 , 密码学的基本概念密码学的基本概念古典密码2 , 古典密码3 ,数据加密标准(DES) ,数据加密标准(DES )4 , ⾼级数据加密标准(AES) ⾼级数据加密标准(AES)5 ,中国商⽤密码(SMS4) ,中国商⽤密码(SMS4)6 ,分组密码的应⽤技术7 , 序列密码8 ,习题课:复习对称密码9 ,公开密钥密码(1) ,公开密钥密码(1⽬录10, 公开密钥密码(2 10 , 公开密钥密码(2) 11, 数字签名(1 11, 数字签名(1) 12,数字签名(2 12,数字签名(2) 13, HASH函数 13 , HASH 函数 14, 14 , 认证 15, 15 , 密钥管理 16, PKI技术 16 , PKI技术17,习题课:复习公钥密码 17 ,习题课:复习公钥密码 18,总复习/ 18 ,总复习/检查:综合实验⼀,古典密码⼀,古典密码虽然⽤近代密码学的观点来看,许多古典密码是很不安全的,或者说是极易破译的.但是我们不能忘记古典密码在破译的.但是我们不能忘记古典密码在历史上发挥的巨⼤作⽤. 历史上发挥的巨⼤作⽤. 另外,编制古典密码的基本⽅法对于另外,编制古典密码的基本⽅法对于编制近代密码仍然有效. 编制近代密码仍然有效⼀,古典密码⼀,古典密码C. D. Shannon:采⽤混淆,扩散和乘积的⽅法来设计密码混淆:使密⽂和明⽂,密钥之间的关系复杂化扩散:将每⼀位明⽂和密钥的影响扩⼤到尽可能多的密⽂位中. 乘积和迭代:多种加密⽅法混合使⽤对⼀个加密函数多次迭代古典密码编码⽅法: 置换,代替,加法⼀,古典密码⼀,古典密码1,置换密码把明⽂中的字母重新排列,字母本⾝不变, 但其位置改变了,这样编成的密码称为置换密码.最简单的置换密码是把明⽂中的字母顺序倒过来 , 最简单的置换密码是把明⽂中的字母顺序倒过来, 然后截成固定长度的字母组作为密⽂. 然后截成固定长度的字母组作为密⽂. 明⽂:明晨 5点发动反攻. 明⽂:明晨5点发动反攻. MING CHEN WU DIAN FA DONG FAN GONG 密⽂:GNOGN 密⽂:GNOGN AFGNO DAFNA IDUWN EHCGN IM把明⽂按某⼀顺序排成⼀个矩阵, 然后按另⼀顺序选出矩阵中的字母以形成密⽂,最后截成固定长度的字母组作为密⽂.例如: 明⽂:MING 明⽂:MING CHEN WU DIAN FA DONG FAN GONG 矩阵:MINGCH 矩阵:MINGCH 选出顺序:按列 ENWUDI ANFADO 改变矩阵⼤⼩和取出序列 NGFANG 可得到不同的密码 ONG 密⽂:MEANO 密⽂:MEANO INNGN NWFFG GUAA CDDN HIOG⼀,古典密码⼀,古典密码理论上: ① , 置换密码的加密钥是置换矩阵 p , 解密钥是置换矩阵p-1 .P= 1 2 3 a1 a2 a3 … … n an② , 置换密码经不起已知明⽂攻击.⼀,古典密码⼀,古典密码2, 代替密码⾸先构造⼀个或多个密⽂字母表, ⾸先构造⼀个或多个密⽂字母表 , 然后⽤密⽂字母表中的字母或字母组来代替明⽂字母或字母组,各字母或字母组的相对位置不变, 或字母组,各字母或字母组的相对位置不变 , 但其本⾝改变了. 但其本⾝改变了. 这样编成的密码称为代替密码.①单表代替密码②多表代替密码③多名代替密码⼀,古典密码⼀,古典密码⑴ . 单表代替密码只使⽤⼀个密⽂字母表, 只使⽤⼀个密⽂字母表,并且⽤密⽂字母表中的⼀个字母来代替明⽂字母表中的⼀个字母. 个字母来代替明⽂字母表中的⼀个字母. 明⽂字母表:A = { a 0 , a 1 , ... , a n - 1 } ...,密⽂字母表:B 密⽂字母表:B = { b 0 , b 1 , ... , b n - 1 } ..., 定义⼀个由A 定义⼀个由A到 B 的映射: f:A→B 的映射:f f(a i )= b i 设明⽂:M 设明⽂: M = ( m 0 , m 1 , ... , m n - 1 ) , ..., 则密⽂: C =(f(m0 ),f(m1 ), ...,f(mn-1 )) . 则密⽂:C ),...,f(m )). 简单代替密码的密钥就是映射函数 f 简单代替密码的密钥就是映射函数f或密⽂字母表 B.⼀,古典密码⼀,古典密码⑴单表代替密码①,加法密码 A 和 B 是有 n个字母的字母表. 定义⼀个由A到B的映射: f:A→B 定义⼀个由A 的映射:f:A→Bf(a i )= b i =a j j=i+k mod n 加法密码是⽤明⽂字母在字母表中后⾯第 k 个字母来代替. K=3 时是著名的凯撒密码.⼀,古典密码⼀,古典密码⑴单表代替密码②,乘法密码 A 和 B 是有n个字母的字母表. 定义⼀个由A到B的映射: f:A→B 定义⼀个由A 的映射:f:A→Bf(a i )= b i = a j j=ik mod n 其中,( n,k)=1. 其中, ( n,k)=1. 注意: 只有(n,k)=1 ,才能正确解密. 只有(n,k)=1,⼀,古典密码⼀,古典密码⑴单表代替密码③密钥词组代替密码:随机选⼀个词语,去掉其中的重复字母, 写到矩阵的第⼀⾏,从明⽂字母表中去掉这第⼀⾏的字母,其余字母顺序写⼊矩阵.然后按列取出字母构成密⽂字母表.⼀,古典密码⼀,古典密码举例:密钥: HONG YE 选出顺序:按列矩阵: HONGYE 选出顺序:按列 ABCDFI JKLMPQ 改变密钥,矩阵⼤⼩ RSTUVW 和取出序列,得到不同的 XZ 密⽂字母表. 密⽂字母表 : B={ HAJRXOBKSZNCLTGDMUYFPVEIQW }⑵,多表代替密码单表代替密码的安全性不⾼,⼀个原因是⼀个明⽂字母只由⼀个密⽂字母代替.构造多个密⽂字母表, 在密钥的控制下⽤相应密⽂字母表中的⼀个字母来代替明⽂字母表中的⼀个字母.⼀个明⽂母来代替明⽂字母表中的⼀个字母.⼀个明⽂字母有多种代替.Vigenere密码: 著名的多表代替密码密码:著名的多表代替密码⼀,古典密码⼀,古典密码Vigenre⽅阵 Vigenre⽅阵A B 密C ⽂H 明⽂字母 AB C D E F G H I J K LM N O P Q R S TU V WX YZAB C D E F G H I J K LM N O PQ R S T UV WX YZ BCDE FG HIJ KLMNO PQ RSTUVWXYZA CDE FG HIJ KLMNO PQ RSTUVWXYZAB H I J K LM N O P Q R S TU V WXY ZAB C D EF G字 X X YZAB C D E F G H I J K LM N O P Q R S TU V W 母 Y YZAB CDEFGHIJKLMNOPQRSTUVW X Z ZAB C D E F G H I J K LM N O PQ R S TU VWX Y⼀,古典密码⼀,古典密码Vigenre密码的代替规则是⽤明⽂字母在 Vigenre ⽅阵中的列和密钥字母在 Vigenre⽅阵中的⾏的交点处的字母来代替该明⽂字母. 例如, 点处的字母来代替该明⽂字母 . 例如 , 设明⽂字母为 P, 密钥字母为 Y , 则⽤字母 N来代替明⽂字母 P.明⽂: 明⽂ : MING CHEN WU DIAN FA DONG FAN GONG 密钥: 密钥 : XING CHUI PING YE KUO YUE YONG DA JIANG LIU 密⽂: 密⽂ : JQAME OYVLC QOYRP URMHK DOAMR NP解密就是利⽤Vigenre⽅阵进⾏反代替. ⽅阵进⾏反代替.⼀,古典密码⼀,古典密码3,代数密码:① Vernam密码 Vernam密码明⽂,密⽂,密钥都表⽰为⼆进制位:M=m1,m2,… ,mn K =k1,k2,… ,kn C =c1,c2,… ,cn ②加密: c1= mi⊕ ki ,i=1,2,… ,n 解密: m1= ci⊕ ki ,i=1,2,… ,n ③因为加解密算法是模2加,所以称为代数密码. 因为加解密算法是模2 ④对合运算:f=f-1, 模 2加运算是对合运算. 对合运算:密码算法是对和运算,则加密算法=解密算法,⼯程实现⼯作量减半.⑤ Vernam密码经不起已知明⽂攻击. Vernam密码经不起已知明⽂攻击.⼀,古典密码⼀,古典密码⑥如果密钥序列有重复,则Vernam密码是不安全如果密钥序列有重复,则 Vernam密码是不安全的. ⼀种极端情况:⼀次⼀密⑦⼀种极端情况:⼀次⼀密密钥是随机序列. 密钥⾄少和明⽂⼀样长. ⼀个密钥只⽤⼀次. ⑧⼀次⼀密是绝对不可破译的,但它是不实⽤的. ⑨⼀次⼀密给密码设计指出⼀个⽅向,⼈们⽤序列密码逼近⼀次⼀密.⼆,古典密码的穷举分析1 ,单表代替密码分析①加法密码因为 f(ai )= b i =aj 因为f(a j=i+k mod n所以k=1,2,... ,n - 1,共n- 1种可能,密钥空所以 k=1,2, ,n- 1,共间太⼩.以英⽂为例,只有25种密钥. 间太⼩.以英⽂为例,只有 25种密钥. 经不起穷举攻击.⼆,古典密码的穷举分析1 ,单表代替密码分析②乘法密码因为 f(ai )= b i =aj 因为f(a j=ik mod n , 且( k,n)=1 . n, 且(k,n)=1. 所以 k 共有φ(n)种可能,密钥空间更⼩. 所以k 对于英⽂字母表,n=26, 对于英⽂字母表,n=26 , k=1,3,5,7,9,11,15,17,19,21,23,25 取掉1 ,共11种,⽐加法密码更弱.取掉 1 ,共 11种,⽐加法密码更弱. 经不起穷举攻击.⼆,古典密码的穷举分析1 ,单表代替密码分析③密钥词语代替密码因为密钥词语的选取是随机的,所以密⽂字母因为密钥词语的选取是随机的,所以密⽂字母表完全可能穷尽明⽂字母表的全排列.以英⽂字母表为例,n=26,所以共有26!种可以英⽂字母表为例,n=26,所以共有26 !种可能的密⽂字母表. 26! ≈4× 26 ! ≈4 ×1026⽤计算机也不可能穷举攻击. 注意: 穷举不是攻击密钥词语代替密码的唯⼀注意:穷举不是攻击密钥词语代替密码的唯⼀⽅法.三,古典密码的统计分析2 ,密钥词组单表代替密码的统计分析任何⾃然语⾔都有⾃⼰的统计规律. 如果密⽂中保留了明⽂的统计特征,就可⽤如果密⽂中保留了明⽂的统计特征,就可⽤统计⽅法攻击密码. 由于单表代替密码只使⽤⼀个密⽂字母表, ⼀个明⽂字母固定的⽤⼀个密⽂字母来代替, ⼀个明⽂字母固定的⽤⼀个密⽂字母来代替, 所以密⽂的统计规律与明⽂相同. 所以密⽂的统计规律与明⽂相同.因此,单表代替密码可⽤统计分析攻破.三,古典密码的统计分析英语的统计规律每个单字母出现的频率稳定. 最⾼频率字母 E 次⾼频率字母 T A O I N S H R 中⾼频率字母 D L 低频率字母 C U M W F G Y P B 最低频率字母 V K J X Q Z三,古典密码的统计分析英语的统计规律频率最⾼的双字母组: TH HE IN ER AN RE ED ON ESST EN AT TO NT HA ND OU EA NG AS OR TI IS ET IT AR TE SE HI OF 三,古典密码的统计分析英语的统计规律频率最⾼的三字母组: THE ING AND HER ERE ENT THA WAS ETH FOR DHT HAT SHE ION HIS ERS VER其中THE的频率是ING的其中THE的频率是ING的3倍!三,古典密码的统计分析英语的统计规律英⽂单词以E,S,D,T 为结尾的超过⼀半. 英⽂单词以E 英⽂单词以T,A,S,W 为起始字母的约占⼀英⽂单词以T 半.还有其它统计规律! 还有其它统计规律! 教科书上有⼀个完整的统计分析例⼦.三,古典密码的统计分析经得起统计分析是对近代密码的基本要求!复习题①已知置换如下: 1 2 3 4 5 6 P= 3 5 1 6 4 2 明⽂=642135 ,密⽂= 明⽂= 642135 ,密⽂= 密⽂=214365 密⽂= 214365 , 明⽂= ②使加法密码算法称为对合运算的密钥k ②使加法密码算法称为对合运算的密钥k称为对合密钥, 以英⽂为例求出其对合密钥.复习题③已知⼀个加法密码的密⽂如下: BEEAKFYDJXUQYHYJIQRYHTYJIQFBQDUYJIIKF UHCQD ⽤穷举法求出明⽂.④以英⽂为例,⽤加法密码,取密钥常数 k= 7,对明⽂ 7, 对明⽂INFORMATION SECURITY, 进⾏加密,求出密⽂. SECURITY, ⑤证明,在置换密码中,置换p是对合的,当且仅当对任意证明,在置换密码中,置换p 的 i和j(i, j=1,2,3,…,n), 若 p(i)=j, 则必有p(j)=i . j=1,2,3,…,n), p(i)=j, 则必有p(j)=i ⑥编程实现Vigenre密码. 编程实现Vigenre密码. ⑦分析仿射密码的安全性.谢谢!单字母替换密码及实例通过把信息隐藏起来的这种秘密通信称为Staganography(隐⽂术),由希腊词Steganos(意为“覆盖”)和Graphein(意为“写”)派⽣⽽来。

NOIP普与讲座7图基本知识C版

31

2021/4/13

样例

mouse

malform

acm

32

2021/4/13

样例

m acm

m

m

malform

m mouse

33

2021/4/13

模型1

将每个盘子看作一个顶点。 如果盘子B能连接在盘子A后面,那么从A向B连一条有向边。

34

2021/4/13

模型1

问题转化为在图中寻找一条不重复地经过所有顶点的路径,即哈密尔顿路。 但是,求哈密尔顿路是一个十分困难的问题,这样的建模没有给解题带来任何便利。我们必须另辟蹊径。

0 反之

13

2021/4/13

邻接矩阵表示为:

∞ 2 12 10 ∞

2∞8 ∞ 9

12 8 ∞ 6 3

A1=

10 ∞ 6 ∞ 7

∞93 7∞

1

4

2

5

邻接矩阵表示为=

01100

00000

14

2021/4/13

建立带权无向图的领接矩阵

输入样式: 8 1 22 1 3 12 1 4 10 2 38 259 346 353 457

7

2021/4/13

相关概念 哈密尔顿图

周游世界游戏问题

8

2021/4/13

1)定义: 哈密尔顿通路——通过图中每个顶点一次且仅一次的通路。 哈密尔顿回路——通过图中每个顶点一次且仅一次的回路。 哈密尔顿图——存在哈密尔顿回路的图。

2)判定: 遗憾的是至今尚未找到一个判别哈密尔顿回路和通路的充分必要条件。

输入数据: 第一行为n,p(1≤p≤n≤100)。 接下来为n*n的矩阵A,A[i,j]=1表示i区和j区有路相连,反之为0。

无线网络安全技术XXXX-第二讲

✓ 数据完整性,未被未授权篡改或者损坏。 ✓ 系统完整性,系统未被非授权操纵,按既定的功能运行。

▪ 可鉴别性(Authentication):使一定能确认数据的来源就是他。

✓ 实体鉴别 ✓ 数据源鉴别

▪ 抗抵赖性(Nonrepudiation):收发双方在事后都不能抵赖进 行了本次通信活动。

▪ 可用性(Availability);保证信息和信息系统随时为授权者提 供服务,而不要出现非授权者滥用却对授权者拒绝服务的情况。

Page ▪ 19

二、古典密码学

Page ▪ 20

2.1 古典密码术(Cryptography) ▪代换

– 明文的字母由其他字母或数字或符号代替

▪置换

– 改变明文字母排列顺序

– 选择文本攻击(Chosen text):

• 分析者同时拥有加密机和解密机,因此可以选择明文输入观察输出密 文,也可选择密文输入观察输出明文,尝试推导出密钥。

Page ▪ 13

密码算法的安全性

Page ▪ 14

无条件安全和计算上安全

▪无条件安全:一次一密。 ▪计算上安全:

– 破译的代价超出信息本身的代价。 – 破译的时间超出信息自身的生命周期。

Page ▪ 21

2.1.1 置换 ▪Skytle加密法

Page ▪ 22

▪栅栏技术:按照对角线的顺序写入明文,而 按行的顺序读出作为密文。

▪明文: meet me after the party

▪写为: m e m a t r h p r y

▪

e t e feteat

▪密文:mematrhpryetefeteat

Page ▪ 11

密码分析

穷举法

本节课任务: 1.了解枚举法 2.学会使用枚举 3.使用枚举解决虫食问题和求最大公约数问题

ห้องสมุดไป่ตู้

C语言程序设计

穷举算法是程序设计中使用得最为普遍、大家必须熟练把 握和正确运用的一种算法。它利用计算机运算速度快、精 确度高的特点,对要解决问题的所有可能情况,一个不漏 地进行检查,从中找出符合要求的答案。 用穷举算法解决问题,通常可以从两个方面进行分析: 一、问题所涉及的情况:问题所涉及的情况有哪些,情况 的种数可不可以确定。把它描述出来。 二、答案需要满足的条件:分析出来的这些情况,需要满 足什么条件,才成为问题的答案。把这些条件描述出来。 只要把这两个方面分析好了,问题自然会迎刃而解

求出所有满足□1+□3□=□5□且每个数不 能重复的式子,并输出。 例如:21+436=457。

上机操作:

1 : 36 块砖, 36 人搬。男搬 4 ,女搬 3 , 两个小儿抬一砖。要求一次全搬完。问需 男、女、小儿各若干? 2:求 112 与126的最大公约数。

谢谢!

不等式的性质(二)

不等式的性质(二)第二课时教学目标1.理解同向不等式,异向不等式概念;2.掌握并会证明定理1,2,3;3.理解定理3的推论是同向不等式相加法则的依据,定理3是移项法则的依据;4.初步理解证明不等式的逻辑推理方法.教学重点:定理1,2,3的证明的证明思路和推导过程教学难点:理解证明不等式的逻辑推理方法教学方法:引导式教学过程一、复习回顾上一节课,我们一起学习了比较两实数大小的方法,主要根据的是实数运算的符号法则,而这也是推证不等式性质的主要依据,因此,我们来作一下回顾:这一节课,我们将利用比较实数的方法,来推证不等式的性质.二、讲授新课在证明不等式的性质之前,我们先明确一下同向不等式与异向不等式的概念.1.同向不等式:两个不等号方向相同的不等式,例如:是同向不等式.异向不等式:两个不等号方向相反的不等式.例如:是异向不等式.2.不等式的性质:定理1:若,则定理1说明,把不等式的左边和右边交换,所得不等式与原不等式异向.在证明时,既要证明充分性,也要证明必要性.证明:∵,∴由正数的相反数是负数,得说明:定理1的后半部分可引导学生仿照前半部分推证,注意向学生强调实数运算的符号法则的应用.定理2:若,且,则.证明:∵∴根据两个正数的和仍是正数,得∴说明:此定理证明的主要依据是实数运算的符号法则及两正数之和仍是正数.定理3:若,则定理3说明,不等式的两边都加上同一个实数,所得不等式与原不等式同向.证明:∵∴说明:(1)定理3的证明相当于比较与的大小,采用的是求差比较法;(2)不等式中任何一项改变符号后,可以把它从一边移到另一边,理由是:根据定理3可得出:若,则即.定理3推论:若.证明:∵,∴①∵∴②由①、②得说明:(1)推论的证明连续两次运用定理3然后由定理2证出;(2)这一推论可以推广到任意有限个同向不等式两边分别相加,即:两个或者更多个同向不等式两边分别相加,所得不等式与原不等式同向;(3)两个同向不等式的两边分别相减时,就不能作出一般的结论;(4)定理3的逆命题也成立.(可让学生自证)三、课堂练习1.证明定理1后半部分;2.证明定理3的逆定理.说明:本节主要目的是掌握定理1,2,3的证明思路与推证过程,练习穿插在定理的证明过程中进行.课堂小结通过本节学习,要求大家熟悉定理1,2,3的证明思路,并掌握其推导过程,初步理解证明不等式的逻辑推理方法.课后作业1.求证:若2.证明:若板书设计§6.1.2 不等式的性质1.同向不等式 3.定理2 4.定理3 5.定理3异向不等式证明证明推论2.定理1 证明说明说明证明第三课时教学目标1.熟练掌握定理1,2,3的应用;2.掌握并会证明定理4及其推论1,2;3.掌握反证法证明定理5.教学重点:定理4,5的证明.教学难点:定理4的应用.教学方法:引导式教学过程:一、复习回顾上一节课,我们一起学习了不等式的三个性质,即定理1,2,3,并初步认识了证明不等式的逻辑推理方法,首先,让我们来回顾一下三个定理的基本内容.(学生回答)好,我们这一节课将继续推论定理4、5及其推论,并进一步熟悉不等式性质的应用.二、讲授新课定理4:若若证明:根据同号相乘得正,异号相乘得负,得当说明:(1)证明过程中的关键步骤是根据“同号相乘得正,异号相乘得负”来完成的;(2)定理4证明在一个不等式两端乘以同一个正数,不等号方向不变;乘以同一个负数,不等号方向改变.推论1:若证明:①又∴②由①、②可得.说明:(1)上述证明是两次运用定理4,再用定理2证出的;(2)所有的字母都表示正数,如果仅有,就推不出的结论.(3)这一推论可以推广到任意有限个两边都是正数的同向不等式两边分别相乘.这就是说,两个或者更多个两边都是正数的同向不等式两边分别相乘,所得不等式与原不等式同向.推论2:若说明:(1)推论2是推论1的特殊情形;(2)应强调学生注意n∈N的条件.定理5:若我们用反证法来证明定理5,因为反面有两种情形,即,所以不能仅仅否定了,就“归谬”了事,而必须进行“穷举”.说明:假定不大于,这有两种情况:或者,或者.由推论2和定理1,当时,有;当时,显然有这些都同已知条件矛盾所以.接下来,我们通过具体的例题来熟悉不等式性质的应用.例2已知证明:由例3已知证明:∵两边同乘以正数说明:通过例3,例4的学习,使学生初步接触不等式的证明,为以后学习不等式的证明打下基础.在应用定理4时,应注意题目条件,即在一个等式两端乘以同一个数时,其正负将影响结论.接下来,我们通过练习来进一步熟悉不等式性质的应用.三、课堂练习课本P7练习1,2,3.课堂小结通过本节学习,大家要掌握不等式性质的应用及反证法证明思路,为以后不等式的证明打下一定的基础.课后作业课本习题6.1 4,5.。

基本算法枚举法(精选优秀)PPT

执行次数n*(n-1)*(n-2)次,时间复杂度O(n^3)

❖ 5.for i:=1 to n do begin for j:=1 to n do s[i,j,0]:=0; for j:=1 to n do for k:=1 to n do s[i,j,k]:=1; end;

❖ 执行次数n*(n+n*n)次,时间复杂度O(n^3)

基本思想:

穷举也叫枚举,它的基本思想是先依据题目的部分条件将 所有可能解列举出来,然后用其余的条件对所有可能解进行一 一验证,删去那些不符合条件的解,剩下符合条件的解就是整 个问题的解。

按数量级递增排列,常见的时间复杂度有:

常数阶O(1) 对数阶O(logn)

线性阶O(n),

线性对数阶O(nlogn)

平方阶O(n^2)

立方阶O(n^3) ... k次方阶O(n^k),

指数阶O(2^n)

用例子说明一下改进算法对降低时间复杂度的好处。

例:求N!所产生的数后面有多少个0(中间的0不计)

时间复杂度怎么算?

❖ 1.for i:=1 to 100 do

for j:=1 to 100 do

writeln(t:6);

s[i,j]:=0;

for i:=1 to n do 执行次数100*100次,时间复杂度O(1)

for i:=1 to 9 do

end;

❖ 2.for i:=1 to n do

例我如们:不三可个能三对位1数4个19格❖2,子38中43,的5.7f数6o满都r足进i:以行=上1枚条举t件o,.本n题d的o关键在于找出适当的元素进行枚举。

s[i,j]:=0;

for j:=1 to n div 2 do

b[2]:=b2;b[4]:=b4;b[5]:=b5;b[7]:=b7;

2022届高考物理二轮复习做题技巧第二讲:假设法

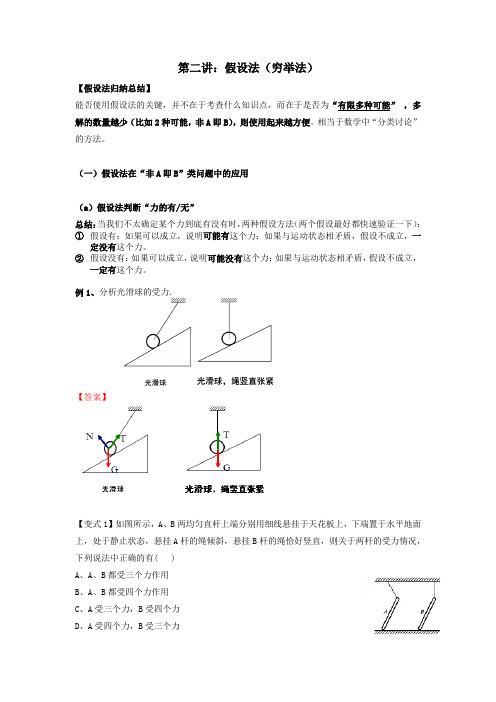

第二讲:假设法(穷举法)【假设法归纳总结】能否使用假设法的关键,并不在于考查什么知识点,而在于是否为“有限多种可能”,多解的数量越少(比如2种可能,非A即B),则使用起来越方便。

相当于数学中“分类讨论”的方法。

(一)假设法在“非A即B”类问题中的应用(a)假设法判断“力的有/无”总结:当我们不太确定某个力到底有没有时,两种假设方法(两个假设最好都快速验证一下):①假设有:如果可以成立,说明可能有这个力;如果与运动状态相矛盾,假设不成立,一定没有这个力。

②假设没有:如果可以成立,说明可能没有这个力;如果与运动状态相矛盾,假设不成立,一定有这个力。

例1、分析光滑球的受力.【答案】【变式1】如图所示,A、B两均匀直杆上端分别用细线悬挂于天花板上,下端置于水平地面上,处于静止状态,悬挂A杆的绳倾斜,悬挂B杆的绳恰好竖直,则关于两杆的受力情况,下列说法中正确的有( )A、A、B都受三个力作用B、A、B都受四个力作用C、A受三个力,B受四个力D、A受四个力,B受三个力【答案】D【变式2】如图所示,C是水平地面,A、B是两长方体物块,F是作用在物块B上沿水平方向的力,物块A和B以相同的速度匀速运动,由此可知,A、B间摩擦力F1和B、C间摩擦力F2的值为( )A.F1=0,F2=0 B.F1=F,F2=0 C.F1=0,F2=F D.F1≠0,F2≠0【答案】C【解析】本题首先要判断A、B间是否有静摩擦力存在,现在已知A、B间有正压力作用,若接触面光滑,则F1=0.若接触面粗糙,则关键的问题是分析判断A、B间有无相对运动趋势,“趋势”是如果没有静摩擦力存在,它们要怎样相对运动,因为有静摩擦力存在,这个相对运动被阻止了,这种想要动而没有动起来的状态就叫“趋势”.因此,分析相对运动趋势就要先假定A、B间无静摩擦力,这样A在水平方向就不受任何外力了,A应该用原来的速度匀速前进,由题意知B也在匀速前进,谁也不超前,谁也不落后,也就是说,如果A、B间无静摩擦力它们也不会发生相对运动,即没有相对运动趋势,所以A、B间不存在静摩擦力,F1=0.故正确选项为C.(b)假设法判断“两物体是/否为整体”(包含“是/否分离”、“静/滑动摩擦”的判断)总结:在动力学中,可用整体法的前提条件是加速度a相同。

反证法在中学数学中的应用

1引言有一个故事讲的是奸臣弹劾贤能的大臣,最后贤能的大臣被陷害要被皇上处死,可是皇上觉得这位大臣罪不该死,就把生死两个字分别写在两纸条上,让这个大臣自己选择其中一纸条,是生便生,是死便死。

但是,奸臣却在纸条上做了手脚,让他抽出的任何一纸条上面写的都是死字。

这个阴谋被贤能之臣的好友发现了,并且告知了他,想要和他一起在皇上面前揭发奸臣的诡计。

但是这个快要被处死的大臣却没让好友这么做,而是很快乐的告诉好友:"不要有任何举动,当我拿到纸条以后,就快速吃进嘴里,则监斩官就不得不看剩下的那纸条了,这样监斩官可以推断出我吃进去的纸条上面写的是生字,则我不就得救了[1]〞。

通过这个故事,我们能够看出这个即将走上死路的大臣是通过什么方法挽救了自己的生命,贤臣是利用了"生相对于死〞的反证法,这样就轻松解决了自己被杀掉的危机。

哈代是一位非常优秀的英国数学家,他说出过这样的言论:"反证法对于数学家来说,就是最强有力的一件武器,比起象棋开局让子以取得优势的方法还要高明很多,象棋对弈最多牺牲一子,而数学家在运用反证法的时候索性全盘否认,拱手相让,最终却取得了胜利错误!未找到引用源。

这些表达了反证法的神奇之处和不可动摇的地位。

反证法是如此神奇,反证法即可以应用到生活当中去解决危机,又可以解决数学中的难题。

本文就是具体分析反证法在数学中是如何应用的,希望能为大家学习和运用反证法提供帮助。

2反证法的介绍2.1反证法的概念要证明一个命题成立,有时候不容易直接证明,就可以考虑从反向思考证明。

则先提出与求证的结论相反的假设,然后推导出和证明的定理或公理、定义、原题设相矛盾的结果,这样就证明了跟求证的结论相反的假设是不能成立,从而肯定了原来求证的结论是成立的,这种间接证明的方法叫反证法[3]。

2.2反证法的证明步骤大概能够把运用反证法证明命题的方式分为以下三步:〔1〕反设——假设命题的结论的反面是成立的。

〔2〕归谬——通过假设的结论去证明,从而推出一些相矛盾的结论。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

程序设计竞赛系列讲座杨克昌第1讲程序设计竞赛引论第2讲穷举第3讲递推第4讲递归第5讲回溯第6讲动态规划第7讲综合训练第2讲穷举穷举是计算机程序设计引导入门的基础算法,也是在数量较小的问题求解中应用广泛的算法。

应用穷举设计可以非常简明地解决许多实际问题。

本章介绍统计求和、解方程、解不等式、求最值以及涉及素数的基础案例的穷举求解,并由整币兑零、完美综合式与和积三角形三个安全的求解说明穷举设计的改进与优化。

2.1穷举概述1. 穷举的概念穷举法又称列举法、枚举法,是蛮力策略的具体体现,是一种简单而直接地解决问题的方法。

其基本思想是逐一列举问题所涉及的所有情形,并根据问题提出的条件检验哪些是问题的解,哪些应予排除。

通常程序设计入门都是从穷举设计开始的。

今天,计算机的运算速度非常快,应用穷举设计程序可快捷地解决一般数量的许多实际应用问题。

穷举法的特点是算法设计比较简单,解的可能为有限种,一一列举问题所涉及的所有情形。

穷举法常用于解决“是否存在”或“有多少种可能”等问题。

其中许多实际应用问题靠人工推算求解是不可想象的,而应用计算机来求解,充分发挥计算机运算速度快、擅长重复操作的特点,穷举判断,快速简便。

应用穷举时应注意对问题所涉及的有限种情形须一一列举,既不能重复,又不能遗漏。

重复列举直接引发增解,影响解的准确性;而列举的遗漏可能导致问题解的遗漏。

2. 穷举的框架描述穷举通常应用循环结构来实现。

在循环体中,根据所求解的具体条件,应用选择结构实施判断筛选,求得所要求的解。

穷举法的框架描述:n=0;for(k=<区间下限>;k<=<区间上限>;k++) // 根据指定范围实施穷举if(<约束条件>) // 根据约束条件实施筛选{ printf(<满足要求的解>); // 输出满足要求的解n++; // 统计解的个数}有些问题没有明确的区间限制,可根据问题的具体实际试探性的从某个数开始,增值穷举,对每一个数作一判断,若满足条件即输出结果,结束穷举。

尽管穷举比较简单,在应用穷举设计求解实际问题时要认真分析,准确选定穷举范围与约束条件。

3. 穷举的实施步骤应用穷举设计求解,通常分以下几个步骤:(1)根据问题的具体情况确定穷举量(简单变量或数组);(2)根据确定的范围设置穷举循环;(3)根据问题的具体要求确定筛选约束条件;(4)设计穷举程序并运行、调试,对运行结果进行分析与讨论。

当问题所涉及数量非常大时,穷举的工作量也就相应较大,程序运行时间也就相应较长。

为此,应用穷举求解时,应根据问题的具体情况分析归纳,寻找简化规律,精简穷举循环,优化穷举策略。

4. 穷举设计的意义虽然巧妙和高效的算法很少来自穷举,但穷举设计作为一种常用的基础算法不能受到冷漠与轻视:(1)理论上,穷举可以解决可计算领域中的各种问题。

尤其处在计算机计算速度非常高的今天,穷举的应用领域是非常广阔的。

(2)在实际应用中,通常要解决的问题规模不大,用穷举设计的算法其运算速度是可以接受的。

此时,设计一个更高效率的算法代价不值得。

(3)穷举可作为某类问题时间性能的底限,用来衡量同样问题的更高效率的算法。

本章将通过若干典型案例的求解,说明穷举的实际应用。

2.2 统计与求和统计与求和是程序设计最基本的课题,通常只要合理运用穷举即可简捷地解决问题。

本节介绍最简真分数与数字有特殊要求的整数这两个典型案例的穷举求解,提高对运用穷举实施统计与求和技巧的认识。

2.2.1 最简真分数统计求和1. 案例提出统计分母在指定区间[a,b]的最简真分数(分子小于分母,且分子分母无公因数)共有多少个,并求这些最简真分数的和(正整数a,b从键盘输入)。

2.算法设计设分数为分子为i,分母为j,最简真分数的和为s。

在指定范围内[a,b]穷举分数的分母j:a——b;同时对每一个分母j穷举分子i:1——j-1。

对每一分数i/j,置t=0,然后进行是否存在公因数的检测。

如果分子i与分母j•存在大于1的公因数u,说明i/j非最简真分数,应予舍略。

因为分子分母同时约去u后,分母可能不在[a,b],即使在[a,b]时前面已作了统计求和。

注意到公因数u的取值范围为[2,i],因而设置u循环在[2,i]中穷举u,若满足条件 j%u==0 && i%u==0说明分子分母存在公因数,标记t=1后退出,不予统计与求和。

否则保持原t=0,说明分子分母无公因数,用n实施迭代“n=n+1或n++”统计个数,应用s实施迭代求和。

为操作方便分子分母等变量设置为整型,和可能存在小数,和变量s设置为双精度double 型,因而求和时要注意把分数i/j转变为double型。

3.求最简真分数程序设计// 求分母在[a,b]的最简真分数的个数及其和#include <stdio.h>#include <math.h>void main(){int a,b,n,i,j,t,u;double s;printf(" 最简真分数分母在[a,b]内,请确定a,b: ");scanf("%d,%d",&a,&b); // 输入区间的上下限n=0;s=0;for(j=a;j<=b;j++) // 穷举分母for(i=1;i<=j-1;i++) // 穷举分子{ for(t=0,u=2;u<=i;u++) // 穷举因数if(j%u==0 && i%u==0){ t=1;break; // 分子分母有公因数舍去}if(t==0){ n++; // 统计最简真分数个数s+=(double)i/j; // 求最简真分数和}}printf(" 最简真分数个数 n=%d \n",n);printf(" 其和 s=%.5f \n",s);}4. 程序运行示例最简真分数分母在[a,b]内, 请确定a,b: 10,99最简真分数个数 n=2976其和 s=1488.000002.2.2 特殊整数统计求和1. 案例提出试求含有数字7且不能被7整除的5位整数的个数,并求这些整数的和。

同时,求这些整数中恰含2个数字7的整数的个数,以及这些整数的和。

2. 设计要点一般地,设m,n为一位正整数,含有数字m且不能被m整除的n位整数的个数g1,这些整数的和s1。

其中恰含2个数字m的整数的个数g2及其和s2。

这里m,n(n>2)是从键盘输入的一位正整数。

首先,通过循环n-1次相乘求出最小的n位整数t。

然后通过k从t至10*t-1循环,穷举所有n位整数。

为了检测k是否含有数字m,是否恰含2个数字m,每个n位整数k赋给d(为了保持k 不变)。

然后通过n次求余先后分离出k的数字c,并用f(c)=f(c)+1统计数字c 的个数。

例如f(7)=2,说明整数k中恰含2个数字7;若f(3)>0,说明整数k中含有数字3.然后据f(m)>0 && k%m>0检测含有数字m且不能被m整除,g1与s1作相应统计求和。

据f(m)=2 && k%m>0检测恰含2个数字m且不能被m整除,g2与s2作相应统计求和。

3. 程序设计// 含数字m且不能被m整除的n位整数的个数、和#include <stdio.h>void main(){ int c,j,m,n,f[10];long d,k,g1,g2,s1,s2,t;printf(" 请输入一位整数m,n: ");scanf("%d,%d",&m,&n);t=1;for(k=1;k<=n-1;k++)t=t*10; // 求最小的n位整数tg1=0;s1=0;g2=0;s2=0;for(k=t;k<=10*t-1;k++) // 穷举每一个n位数{ d=k;for(j=0;j<=9;j++) f[j]=0;for(j=1;j<=n;j++){ c=d%10;f[c]+=1; // 统计n位整数k中各数字的个数d=d/10;}if(f[m]>0 && k%m>0) // k含数字m且不能被m整除{g1++;s1+=k;}if(f[m]==2 && k%m>0) // k恰含2个数字m且不能被m整除{g2++;s2+=k;}}printf(" 含数字%d且不能被%d整除的%d位整数的个数 g1=%ld \n",m,m,n,g1);printf(" 这些整数的和为 s1=%ld \n",s1);printf(" 恰含2个数字%d且不能被%d整除的%d位整数个数 g2=%ld \n",m,m,n,g2);printf(" 这些整数的和为 s2=%ld \n",s2);}4. 程序运行示例请输入一位整数m,n: 7,5含数字7且不能被7整除的5位整数的个数 g1=32152这些整数的和为 s1=1894711910恰含2个数字7且不能被7整除的5位整数个数 g2=5837这些整数的和为 s2=3680027942.3 解方程解方程(组)是程序设计的应用课题之一。

有些较为复杂的方程用常规方法是难以胜任的,运用程序设计可望有效求解,得到相应的准确解或近似解。

2.3.1 韩信点兵1. 案例提出在中国数学史上,广泛流传着一个“韩信点兵”的故事。

韩信是汉高祖刘邦手下的大将,他英勇善战,智谋超群,为汉朝建立了卓绝的功劳。

据说韩信的数学水平也非常高超,他在点兵的时候,为了知道有多少个兵,同时又能保住军事机密,便让士兵排队报数: 按从1至5报数,记下最末一个士兵报的数为1;再按从1至6报数,记下最末一个士兵报的数为5;再按1至7报数,记下最末一个报的数为4;最后按1至11报数,最末一个士兵报的数为10。

你知道韩信至少有多少兵?2. 求解要点设兵数为x,则x满足下述的不定方程组:x=5y+1 即 x=1 (mod 5)x=6z+5 x=5 (mod 6)x=7u+4 x=4 (mod 7)x=11v+10 x=10 (mod 11)其中y,z,u,v都为正整数。

试求满足以上方程组的最小正整数x。

应用穷举可得到至少的兵数。

x从1开始递增1取值穷举当然可以,但不必要。

事实上穷举次数可联系问题的具体实际大大缩减。

(1) 注意到x除11余10,于是可设置x从21开始,以步长11递增。

此时,只要判别前三个条件即可。

(2) 由以上第2,4两方程知x+1为11的倍数,也为6的倍数。