病毒颗粒提取

病毒颗粒的分离与纯化技术研究

病毒颗粒的分离与纯化技术研究自从人类意识到病毒的存在以来,对于病毒颗粒的分离与纯化技术的研究就在不断进行中。

作为生物学领域的重要组成部分,对于研究病毒病的发病机制、疫苗的研制以及医学诊断等方面都有着重要的作用。

本文将对病毒颗粒的分离与纯化技术进行介绍和探讨。

一、病毒的基本结构在病毒颗粒的分离与纯化技术研究中,了解病毒的基本结构是至关重要的。

病毒在基本结构上分为两部分:外壳和内核。

外壳,也称包膜,是由糖蛋白复合物组成的。

不同种类的病毒外壳的成分不同,有的是单层膜,有的是双层膜。

外壳的主要作用是保护病毒和在寄主细胞中实现侵染。

内核由核酸和蛋白质组成,核酸在内核中是紧密包裹在蛋白质中的。

不同种类的病毒核酸的形态、数量和长度各不相同。

二、病毒颗粒的分离技术1、细胞培养病毒实验分离的过程中,需要一种可供病毒复制和扩增的细胞系。

现如今,在市场上已有多种适用于病毒分离和传代的细胞系,例如Hela、MDCK、Vero等。

2、离心法离心法是最常用的病毒颗粒分离技术之一。

离心法依靠对分子量大于小于病毒的物质的密度分离。

病毒和病毒感染的细胞机体通过高速离心后,会分成不同的层次,其中含有病毒的层可以被收集用于之后的纯化工作。

3、凝胶层析凝胶层析是基于分子大小的原理进行病毒分离的技术。

在凝胶层析过程中,样品通过固相填料(玻璃珠、琼脂等),分子大小不同的病毒会被填料区分开来,从而实现病毒分离。

三、病毒颗粒的纯化技术在经过分离之后,病毒的颗粒虽然已经被获得,但是其中仍然存在着大量的杂质,这时就需要使用纯化技术进行进一步的强化和精确纯化。

1、超速离心超速离心是分离和纯化大分子生物学分子的基础技术之一。

病毒分离后,使用超速离心能够有效地将病毒颗粒、残余细胞碎片等异种蛋白分离,从而获得高纯度的病毒制品。

2、薄层电泳薄层电泳是实现病毒纯化和分析的重要技术手段。

其原理是依靠对病毒颗粒电荷和分子量的区别进行分离。

具体操作是将样品加在电泳板上,使之随着电场移动。

慢病毒颗粒RNA提取试剂盒

● 制品内容(50 次量)

本试剂盒分 Part I 和 Part II 两部分。 ■ Part I 部分(-20℃保存)

Proteinase K(20 mg/ml) Carrier RNA

■ Part II 部分(请于室温 15~25℃保存) Buffer VGB*1 Buffer RWA*1 Buffer RWB*2 RNase free dH2O Spin Columns Collection tubes RNase free collection tubes (1.5 ml)

10~100 μl 的全血,如果起始量不足 200 μl,用 PBS 溶液 或 RNase free dH2O 补足至 200 μl。 ② 加入 200 μl 的 Buffer VGB、20 μl 的 Proteinase K 和 1.0 μl 的 Carrier RNA,充分混匀于 56℃水浴温浴 10 分钟。 ③ 向裂解液中加入 200 μl 无水乙醇,充分吸打混匀。

回收率,并保护提取得到的微量 RNA 不被降解。但一旦待检样品引物与 Carrier RNA 同源性较高时, 偶尔会产生假阳性检出(假阳性判断标准:不添加检测样品,使用 dH2O 替代样品提取核酸后,经过 PCR 反应也得到明显扩增)。如果产生假阳性检出时,可重新设计引物,或选择不使用 Carrier RNA, 不使用 Carrier RNA 时,微量 DNA/RNA 的收率会有所降低,导致病毒的检出感度会略有下降。

◆ 感染病毒的组织的裂解: ① 取 10 mg 感染病毒的组织进行液氮研磨,研磨后的组织加入

200 μl PBS 溶液或 RNase free dH2O。 ② 加入 200 μl 的 Buffer VGB、20 μl 的 Proteinase K 和 1.0 μl

病毒颗粒的功能主治与用途

病毒颗粒的功能主治与用途概述病毒颗粒是一种微小而复杂的生物粒子,由核酸和蛋白质构成。

它们主要存在于细菌、植物、动物等生物体内,并能引发相关疾病和感染。

尽管病毒颗粒常常被认为是引发疾病的元凶,但它们也具有一些功能主治和用途。

功能主治病毒颗粒具有以下功能主治:1. 生物学研究•病毒颗粒在生物学研究中被广泛用作模型生物。

科学家们可以利用病毒颗粒来研究基因组、蛋白质互作以及细胞内的相关生物过程。

2. 基因治疗•病毒颗粒可以被利用作为基因治疗的载体。

病毒可以通过携带目标基因进入宿主细胞,并将目标基因导入细胞核,从而实现基因治疗的目的。

3. 癌症治疗•部分病毒颗粒可以被用于癌症治疗。

通过修改病毒基因组,使其具有选择性地感染和破坏癌细胞,病毒颗粒可以作为一种潜在的癌症治疗手段。

4. 疫苗研发•病毒颗粒可以作为疫苗研发的关键工具。

科学家可以通过提取并纯化病毒颗粒,使其具有辨识能力,从而研发出能够引起免疫反应的疫苗。

用途病毒颗粒的用途非常广泛,包括但不限于以下几个方面:1. 合成生物学•病毒颗粒在合成生物学领域发挥着关键作用。

科学家们可以利用病毒颗粒来构建和优化合成生物学系统,进一步研究和改造生物体的基因组。

2. 疾病诊断•病毒颗粒可以用于疾病的诊断。

通过检测人体中的病毒感染情况,可以迅速、准确地确定疾病类型,并采取相应的治疗措施。

3. 农业保护•某些病毒颗粒可被应用于植物保护。

这些病毒颗粒能够感染进入植物细胞,使植物产生耐受力并提高抗病性,从而保护作物免受疾病和害虫的侵袭。

4. 污水处理•病毒颗粒在污水处理中也有应用价值。

科学家们可以利用病毒颗粒来降解污水中的有机污染物,从而改善水质。

结论尽管病毒颗粒被视为致病因素,但它们也具有一些功能主治和用途。

从生物学研究、基因治疗到疫苗研发和合成生物学,病毒颗粒在各个领域发挥着重要作用。

未来,随着科学技术的不断发展,病毒颗粒的功能和用途也将得到进一步拓展和应用。

病毒的分离培养方法

病毒的分离培养方法病毒的分离培养是研究病毒性疾病、病毒结构和功能、病毒生物学特性的重要手段。

病毒是一种非细胞微生物,无法在无细胞环境中生长和繁殖,必须依赖于寄主细胞来完成其生命周期。

因此,病毒的分离培养方法主要是利用其对特定细胞的感染能力,通过培养和增殖来获取纯净的病毒制备。

首先,病毒的分离培养需要获得感染病毒的组织或细胞,这些组织或细胞通常是患者的血液、组织样本或培养细胞。

在获得样本后,需要进行样本的处理和制备。

通常的处理方法包括离心、滤过、稀释等步骤,以去除细胞碎片、细菌等杂质,获得纯净的病毒颗粒。

其次,病毒的分离培养需要选择合适的寄主细胞进行培养。

不同的病毒对细胞有不同的选择性,因此需要根据病毒的特性选择合适的细胞系。

常用的细胞系包括Vero细胞、MDCK细胞、A549细胞等。

将处理后的样本接种到寄主细胞上,让病毒感染细胞并进行增殖。

接着,病毒的分离培养需要进行病毒的纯化和扩增。

通过离心、超速离心、密度梯度离心等方法,可以将病毒颗粒从细胞碎片、蛋白质等杂质中分离出来,获得纯净的病毒制备。

然后,将纯净的病毒制备接种到新的寄主细胞中,进行扩增和增殖。

最后,病毒的分离培养需要对病毒进行鉴定和检测。

通过电镜观察病毒的形态特征,利用免疫学方法检测病毒的抗原,进行核酸检测等手段,可以对病毒进行鉴定和检测,确定其种属和特性。

总之,病毒的分离培养是一项复杂而重要的实验技术,对于病毒学研究和病毒性疾病的防控具有重要意义。

掌握病毒的分离培养方法,可以为病毒学研究提供纯净的病毒制备,为病毒性疾病的诊断和防控提供重要的实验支持。

希望本文介绍的病毒的分离培养方法对您有所帮助。

慢病毒纯化

慢病毒纯化

慢病毒纯化是指从慢病毒病毒培养物中分离和纯化出慢病毒颗粒的过程。

这个过程通常包括以下步骤:

1.细胞培养:首先,需要将慢病毒所感染的细胞系培养到适

当的细胞密度和病毒扩增时间,以确保足够的病毒产量。

2.细胞裂解:将培养的细胞收集并经过离心等方法分离,然

后使用裂解缓冲液裂解细胞,释放出细胞内的慢病毒。

3.离心和过滤:经过细胞裂解后,样品需要进行离心,以去

除细胞碎片和核酸残余物。

然后,可以使用过滤器对澄清

的上清液进行过滤以去除大颗粒物质。

4.病毒浓缩:慢病毒通常是低浓度的,因此需要进行浓缩。

可以使用超滤、离心和沉淀等方法,将病毒颗粒从大量液

体中浓缩到较小的容量中。

5.梯度离心:为了进一步纯化病毒,可以使用梯度离心技术,

如葡聚糖梯度离心或离心浓缩。

这个过程可将纯化的病毒

与细胞碎片、蛋白质和其他污染物分离开来。

6.病毒沉淀:经过梯度离心后,可以进行病毒的最终沉淀。

使用离心来将病毒沉淀到盘底或在离心管底端形成浓缩的

沉淀。

7.再悬浮:将病毒沉淀用缓冲液再悬浮,以便进行后续实验

应用。

在整个慢病毒纯化的过程中,必须遵守基本的生物安全措施,

并使用无菌操作、合适的缓冲液和处理设备。

每一步之间的温度、离心速度和离心时间等参数也需要根据具体的实验条件和病毒类型进行优化和调整。

HBV核心颗粒提取

HBV核心颗粒的提取(All rights reserve JLB 2009-8-26)1.细胞培养板中,每孔加1ml 1×PBS轻洗一次,吸弃上清,加500μl含0.5% NP-40的PBS 裂解细胞(涡旋振荡后室温静置5 min)。

2.将裂解液转移到新的EP管中,1 0000rpm,5min。

3.转移450μl上清至新的EP管中,加5μl 1M MgC12,使终浓度达到10m mol/L。

后加1μl DNase(10U)和0.5μl RNase(20U),37℃至少1h。

4.(选做)吸取50μl消化后的液体至新EP管中做鉴定。

5.将以下四种溶液配成蛋白酶K混合液,再加到样品中:60μl0.5M EDTA (终浓度50 m mol/L),总体积按600 μl计算。

60μl1M Tris-HCl (pH 8.0,终浓度50 m mol/L)。

30μl10% SDS (终浓度0.5%)。

15μl20mg/ml Proteinase K (终浓度50 m mol/L)。

6.37℃至少消化1.5h。

7.加等体积酚/氯仿(如600μl溶液中各加300μ酚及氯仿),上下颠倒混匀。

1 0000rpm,5min。

8.吸取上层均匀相转移新的EP管中,注意不要吸到中间相。

9.加上述溶液1/10体积的3M NaAc,加等体积的异丙醇。

混匀后4℃,1 2500rpm,30min。

10.吸弃上清,沉淀用75%的乙醇漂洗一次,4℃,1 2500rpm,15min。

11.吸弃上清,开盖让乙醇挥发后加50μl TE溶解DNA。

HBV DNA的提取1.取病毒DNA-OUT 300μl,加血清100μl。

2.涡旋振荡30s,室温静置10 min,再涡旋振荡30s。

1 5000rpm,10s。

3.双手开盖,加入350μl异丙醇,涡旋振荡30s。

1 5000rpm,15min。

4.用1 000μl加样枪吸弃上清液,1 5000rpm,1min,再用200μl加样枪将液体吸干净。

概述病毒样颗粒的制备,看这一篇就够了!

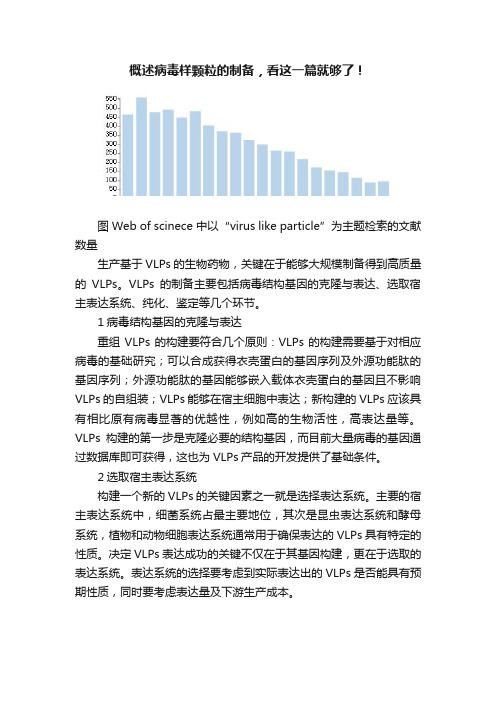

概述病毒样颗粒的制备,看这一篇就够了!图 Web of scinece 中以“virus like particle”为主题检索的文献数量生产基于VLPs的生物药物,关键在于能够大规模制备得到高质量的VLPs。

VLPs的制备主要包括病毒结构基因的克隆与表达、选取宿主表达系统、纯化、鉴定等几个环节。

1病毒结构基因的克隆与表达重组VLPs的构建要符合几个原则:VLPs的构建需要基于对相应病毒的基础研究;可以合成获得衣壳蛋白的基因序列及外源功能肽的基因序列;外源功能肽的基因能够嵌入载体衣壳蛋白的基因且不影响VLPs的自组装;VLPs能够在宿主细胞中表达;新构建的VLPs应该具有相比原有病毒显著的优越性,例如高的生物活性,高表达量等。

VLPs构建的第一步是克隆必要的结构基因,而目前大量病毒的基因通过数据库即可获得,这也为VLPs产品的开发提供了基础条件。

2选取宿主表达系统构建一个新的VLPs的关键因素之一就是选择表达系统。

主要的宿主表达系统中,细菌系统占最主要地位,其次是昆虫表达系统和酵母系统,植物和动物细胞表达系统通常用于确保表达的VLPs具有特定的性质。

决定VLPs表达成功的关键不仅在于其基因构建,更在于选取的表达系统。

表达系统的选择要考虑到实际表达出的VLPs是否能具有预期性质,同时要考虑表达量及下游生产成本。

图现有主要表达系统的比较3 纯化为了保证构建与合成的VLPs保持颗粒的完整性以用于下游的应用,选择合适的纯化方法同样重要。

VLPs的纯度、效力、一致性对最终VLPs产品质量至关重要。

对于大规模生产,要求整个工艺具有产量高、时间短、收率高、可放大性和稳定性。

由于VLPs的颗粒性质的挑战,纯化步骤一般越简单越好。

通常VLPs的纯化步骤包括:(1)破碎细胞以释放VLPs破碎的方法包括高压匀浆、超声破碎、反复冻融、酶处理等。

对于稳定性未知的VLPs,其细胞破碎步骤所使用的条件往往需要进行优化,以避免对VLPs颗粒结构的破坏。

猪场病毒性疾病疫苗制备主要流程

猪场病毒性疾病疫苗制备主要流程

一、病毒培养与扩增

1.病毒接种

(1)将病毒接种到培养宿主中

2.培养

(1)在适宜的培养条件下,促进病毒扩增

3.病毒收集

(1)收集培养液中的病毒颗粒

二、病毒灭活与提取

1.灭活

(1)使用适当的方法(如热处理、化学处理)灭活病毒2.提取

(1)从灭活的病毒颗粒中提取病毒蛋白或核酸

三、疫苗制备

1.混合配制

(1)将病毒蛋白或核酸与适宜的辅料混合配制

2.滤过

(1)将混合物通过过滤器进行过滤,去除杂质

3.灭菌

(1)对制备好的疫苗进行灭菌处理,确保无细菌污染

四、疫苗质检与包装

1.质检

(1)对制备好的疫苗进行质量检测,确保符合标准

2.包装

(1)将合格的疫苗进行分装和包装,便于储存和运输

五、储存与配送

1.储存

(1)将包装好的疫苗存放在适宜的温度和湿度条件下

2.配送

(1)安排专业的配送渠道,将疫苗送达猪场或养殖场

六、疫苗使用

1.接种

(1)按照疫苗说明书指导,将疫苗注射给猪只

2.监测

(1)监测接种效果和疫苗安全性,及时反馈并调整使用策略

七、安全管理

1.实验室安全

(1)严格遵守实验室安全操作规程,防止病毒泄漏

2.生产安全

(1)在疫苗生产过程中,严格控制交叉污染和其他安全风险

八、法律法规

1.遵守规定

(1)遵守相关疫苗生产和使用的法律法规

2.审批

(1)提交申请并获得相关部门的审批批准,确保合法生产和使用。