网络协议分析课程设计-流量分析报告模板-http

网络流量分析实验报告

网络流量分析实验报告一、引言在当今信息技术高度发达的时代,网络已经成为人们生活和工作中不可或缺的一部分。

网络流量分析作为网络安全领域的重要研究内容,对于保障网络的稳定运行和数据的安全性具有重要意义。

本实验旨在通过对网络流量数据的分析,探讨其中隐藏的规律和特征,为进一步的网络安全研究提供参考和基础。

二、实验目的通过对网络流量数据的采集和分析,了解网络流量的组成结构、特征以及可能存在的风险因素,为网络安全管理提供依据和参考。

三、实验环境本次实验采用Wireshark作为网络流量分析的主要工具,通过在实验室内部的网络环境中进行数据包捕获和分析,获取真实的网络流量数据,并对其进行深入分析。

四、实验步骤1. 数据包捕获:使用Wireshark工具对实验室内部网络环境进行数据包捕获,记录网络中的通信流量数据。

2. 数据包过滤:根据需要的分析对象和目的,对捕获到的数据包进行过滤,筛选出感兴趣的流量数据。

3. 数据包解析:分析数据包中的源地址、目的地址、协议类型、数据长度等关键信息,了解数据包的基本属性。

4. 流量统计:统计捕获到的数据包数量、占用带宽、传输速率等指标,对网络流量进行整体评估。

5. 协议分析:针对不同的网络协议,对其在数据包中的表现进行分析,了解不同协议的特点和应用场景。

6. 安全分析:识别异常流量和潜在的网络攻击行为,分析可能存在的安全隐患,并提出相应的解决方案。

五、实验结果与分析1. 数据包分布:经过捕获和分析,我们发现在实验室内部网络环境中,大部分流量集中在局域网内部通信和对外访问的过程中。

2. 协议统计:分析数据包中不同协议的比例,发现HTTP、TCP、UDP等协议占据了大部分的网络流量,说明网站访问、文件传输和即时通讯等活动是网络流量的主要来源。

3. 异常流量:在数据包中发现了一些异常的流量现象,如大量的UDP数据包传输、频繁的端口扫描行为等,这可能是网络中存在的安全隐患和潜在攻击行为的表现。

网络实验--分析HTTP,DNS协议

实验七利用分组嗅探器(ethereal)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

主要协议分析实验报告(3篇)

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

http协议分析实验报告

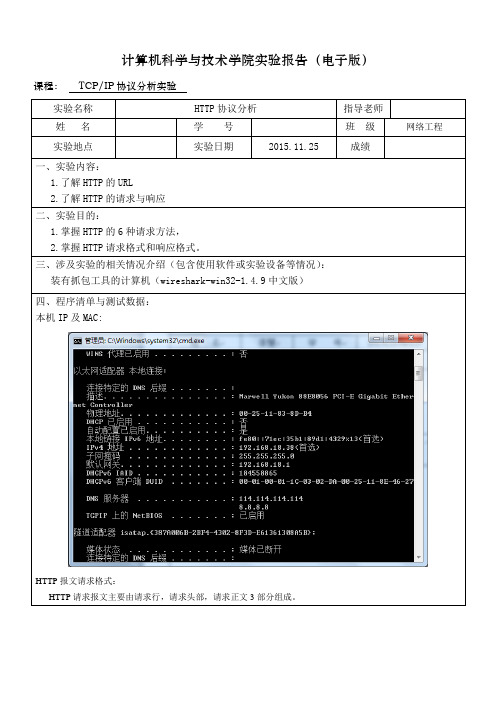

课程:TCP/IP协议分析实验

实验名称

HTTP协议分析

指导老师

姓名

学号

班级

网络工程

实验地点

实验日期

2015.11.25

成绩

一、实验内容:

1.了解HTTP的URL

2.了解HTTP的请求与响应

二、实验目的:

1.掌握HTTP的6种请求方法,

2.掌握HTTP请求格式和响应格式。

三、涉及实验的相关情况介绍(包含使用软件或实验设备等情况):

装有抓包工具的计算机(wireshark-win32-1.4.9中文版)

四、程序清单与测试数据:

本机IP及MAC:

HTTP报文请求格式:

HTTP请求报文主要由请求行,请求头部,请求正文3部分组成。

HTTP响应报文格式:

HTTP响应报文主要由状态行,响应头部,响应正文3部分组成。

TRACE请求服务器回送收到的请求信息,主要用于测试或诊断

CONNECT保留将来使用

OPTIONS请求查询服务器的性能,或者查询与资源相关的选项和需求

1.首先是TCP的三次握手:

客户向服务器发送请求,SYN=1;

服务器向客户回应一个ACK包,SYN=1;ACK=1;

客户向服务器发送ACK,三次握手结束。

2.三次握手结束之后,客户向服务器发送http请求,

3.客户发送应答报文:

http响应状态码是响应中最主要的部分:

状态代码有三位数字组成,第一个数字定义了响应的类别,且有五种可能取值:

1xx:指示信息--表示请求已接收,继续处理

2xx:成功--表示请求已被成功接收、理解、接受

3xx:重定向--要完成请求必须进行更进一步的操作

HTTP协议原理分析课程设计

HTTP协议原理分析课程设计一、课程目标知识目标:1. 学生理解HTTP协议的基本原理和功能,掌握HTTP请求与响应的结构;2. 学生了解HTTP协议的发展历程,掌握HTTP/1.1和HTTP/2的主要区别;3. 学生掌握常见的HTTP状态码及其含义。

技能目标:1. 学生能运用所学知识分析网络请求,理解浏览器与服务器之间的通信过程;2. 学生能够使用抓包工具,对HTTP请求和响应进行实际操作和分析;3. 学生具备运用HTTP协议进行简单网站搭建的能力。

情感态度价值观目标:1. 培养学生对计算机网络通信的兴趣,激发他们探索网络技术奥秘的欲望;2. 培养学生团队协作意识,学会在分组讨论和实践中共同解决问题;3. 增强学生的网络安全意识,了解HTTP协议在安全方面的重要性。

课程性质:本课程为计算机网络通信领域的入门课程,旨在让学生掌握HTTP 协议的基本原理和实际应用。

学生特点:学生处于高年级阶段,具备一定的计算机和网络基础,对新技术充满好奇心,具备一定的自主学习能力。

教学要求:教师应采用理论教学与实际操作相结合的方式,引导学生通过实例分析、分组讨论等途径,深入理解HTTP协议原理,培养实际操作能力。

同时,注重培养学生的网络安全意识和团队协作精神。

在教学过程中,关注学生的学习成果,及时调整教学策略,确保课程目标的实现。

二、教学内容1. HTTP协议概述- HTTP协议的发展历程- HTTP协议的作用和功能2. HTTP协议工作原理- HTTP请求与响应的结构- HTTP请求方法及其用途- URL的组成与解析3. HTTP状态码- 常见的HTTP状态码分类- 典型状态码及其含义4. HTTP协议版本比较- HTTP/1.1与HTTP/2的主要区别- 新版HTTP协议的优势与应用场景5. 网络抓包工具使用- 常用抓包工具介绍- 抓包操作实践:捕获HTTP请求与响应数据6. 网站搭建实践- 使用HTTP协议搭建简单网站- 部署服务器与客户端通信7. HTTP协议安全- HTTP协议的安全隐患- HTTPS协议及其优势教学内容安排和进度:第1-2周:HTTP协议概述、工作原理第3-4周:HTTP状态码、HTTP协议版本比较第5-6周:网络抓包工具使用、网站搭建实践第7-8周:HTTP协议安全、总结与拓展本教学内容基于教材相关章节,结合课程目标进行选择和组织,确保内容的科学性和系统性。

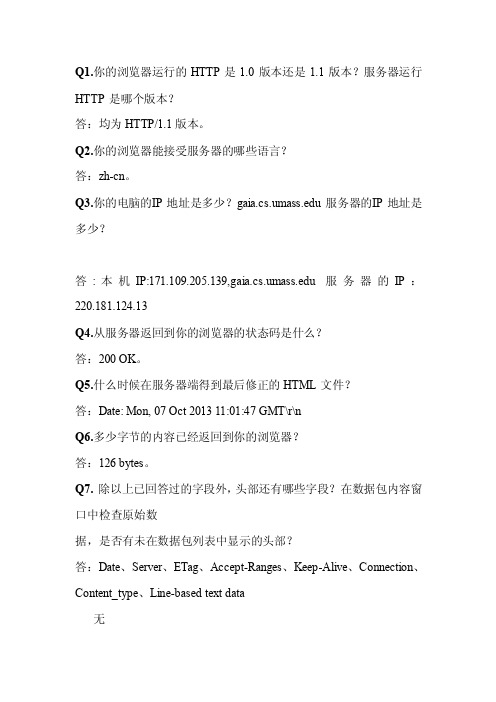

实验二_HTTP_协议分析

Q1.你的浏览器运行的HTTP 是1.0 版本还是1.1 版本?服务器运行HTTP 是哪个版本?答:均为HTTP/1.1版本。

Q2.你的浏览器能接受服务器的哪些语言?答:zh-cn。

Q3.你的电脑的IP 地址是多少? 服务器的IP 地址是多少?答:本机IP:171.109.205.139, 服务器的IP:220.181.124.13Q4.从服务器返回到你的浏览器的状态码是什么?答:200 OK。

Q5.什么时候在服务器端得到最后修正的HTML 文件?答:Date: Mon, 07 Oct 2013 11:01:47 GMT\r\nQ6.多少字节的内容已经返回到你的浏览器?答:126 bytes。

Q7. 除以上已回答过的字段外,头部还有哪些字段?在数据包内容窗口中检查原始数据,是否有未在数据包列表中显示的头部?答:Date、Server、ETag、Accept-Ranges、Keep-Alive、Connection、Content_type、Line-based text data无Q8.从你的浏览器到服务器得到的请求中检查第一个HTTP GET 的内容。

在HTTP GET中你有没有看到一行“IF-MODIFIED-SINCE”?为什么?答:第一个HTTP GET中没有“IF-MODIFIED-SINCE”,因为浏览器缓存文件已经被清空,不会有该网页的缓存,而If-Modified-Since是标准的HTTP请求头标签,在发送HTTP请求时,把浏览器端缓存页面的最后修改时间一起发到服务器去,服务器会把这个时间与服务器上实际文件的最后修改时间进行比较。

没有缓存网页,就不会有“IF-MODIFIED-SI NCE”。

Q9.检查服务器回应内容,服务器明确地返回了文件的内容吗?你怎样断定?答:返回了,因为Line-based text data:text/html中的内容与网页内容一样。

Q10.现在从你的浏览器到服务器得到的请求中检查第二个HTTP GET的内容。

计算机网络实验三:协议分析

天津理工大学实验报告学院(系)名称:计算机与通信工程学院6.列举出你所抓到数据包的种类(协议名称)。

列表写出客户端、网关、web服务器的IP地址和MAC地址。

HTTP客户端和服务器段的端口号。

答:数据包的种类TCP、UDP、DNS、DHCP、ARP、OSPF、LLDP、SSL、TLS、NBNS、BROWSER=等。

客户端网关Web服务器IP地址101.4.60.122 202.113.78.31 202.113.78.39MAC地址58:6a:b1:5d:be:33 44:37:e6:04:08:9f 44:37:e6:04:09:c5HTTP客户端的端口号:80,服务器端口号:2518。

7.将TCP、IP、ARP、DNS、HTTP和Ethernet的首部字段的名字和值按照协议的格式(参见附录2)分别记录下来。

(任意打开一个消息)答:IP:版本:4 首部长度:20bytes 区分服务:0x00 总长度:40 标识:0x41c6 标志:0x02 片偏移:0生存时间:51 协议:TCP(6)首部校验和:0x4bfb源地址:101.4.60.122目的地址:202.113.78.31可选字段: 填充TCP:源端口:80 目的端口:2518序号:1确认号:716数据偏移保留URG0 ACK1PSHRSISYNFIN窗口:16128检验和0xf2e5 紧急指针: 无效选项:空填充:空ARP:以太网目的地址:HonHaiPr_04:08:9f (44:37:e6:04:08:9f) 以太网源地址:HonHaiPr_04:09:c5(44:37:e6:04:09:c5)帧类型:ARP(0x0806)DNS:标识:0xa632 标志:0x8180问题数:1 资源记录数:3授权资源记录数:0 额外资源记录数:0 查询问题::type A,class IN回答::type CNAME,class IN,cname :type A,class IN, addr 101.4.60.122:type A,class IN, addr 101.4.60.121额外授权:0记录信息:0HTTP:版本:1.1 空格状态码:200 空格原因短语:OK回车符换行符首部:nginx :阈值:0.6.39回车符换行符实体:Date:Sat, 09 May 2015 07:58:02 GMT \r\nEthernet:目的地址:(58:6a:b1:5d:be:33 ) 源地址:(44:37:e6:04:08:9f)类型:IP 数据:769bytes FCS:0x08008.在wireshark界面上,设置抓包后的过滤条件为只显示IP地址包括web服务器地址的包(筛选格式类似“ip.addr eq 202.113.78.39”)。

http协议实验报告

实验作业:

一、Web服务器的配置

Web服务器的配置与教程上给的过程完全相同,这里不再赘述;

二、抓包分析

利用wireshark进行抓包,观察抓到的包,可以看到有很多tcp和http的包。

1.tcp建立连接

其中第28,29,30个包是tcp的三次握手,在tcp层建立连接。

第一个是客户端发送SYN报文段,指明打算连接的端口为http。

第二个是服务器发送包含服务器初始序号ISN的SYN进行应答,源端口是http。

第三个是客户端将确认序列号设置为服务器的ISN+1,以对服务器的SYN进行确认(ACK)。

可以看到源端口为客户端,目的端口为http。

2. http包

2.1请求报文

第一个http包是用GET方式请求一个页面。

下面是该包的一部分信息,其中目的端口为http,flags显示为PSH,表明使用GET的操作时TCP协议使用PSH推操作来强迫数据发送。

再分析HTTP协议报文,其中版本为HTTP1.1,请求方式为GET,页面URI为/%25LOGo_...

http协议

首部行的

一些内容

2.2应答报文

第二个HTTP包,其中状态行中的三个字段分别为“HTTP/1.0”、“200”以及“OK”,表示服务器的HTTP版本为1.0,请求处理没有发生错误。

状态行

服务器为

Serv-U

页面最近的

修改时间。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

西安邮电大学(计算机学院)网络协议分析设计报告题目:Web流量分析专业名称:网络工程班级:1201学生姓名:司联波学号(8位):04122007指导教师:孙韩林设计起止时间:2014年12月15日—2014年12月19日网络协议分析与仿真课程设计报告网络流量分析一、课程设计目的加深对IP、DSN 、TCP、UDP、HTTP等协议的理解;掌握流量分析工具的使用,学习基本的流量分析方法。

二、课程设计内容流量分析工具:Wireshark(Windows或Linux),tcpdump(Linux)要求:使用过滤器捕获特定分组;用脚本分析大量流量数据(建议用perl)。

内容:Web流量分析清除本机DNS缓存,访问某一网页(/),捕获访问过程中的所有分组,分析并回答下列问题(以下除1、3、8、11外,要求配合截图回答):(1)简述访问web页面的过程(2)找出DNS解析请求、应答相关分组,传输层使用了何种协议,端口号是多少?所请求域名的IP地址是什么(3)统计访问该页面共有多少请求IP分组,多少响应IP分组?(提示:用脚本编程实现)(4)找到TCP连接建立的三次握手过程,并结合数据,绘出TCP连接建立的完整过程,注明每个TCP报文段的序号、确认号、以及SYN\ACK的设置。

(5)针对(4)中的TCP连接,该TCP连接的四元组是什么?双方协商的起始序号是什么?TCP连接建立的过程中,第三次握手是否带有数据?是否消耗了一个序号?(6)找到TCP连接的释放过程,绘出TCP连接释放的完整过程,注明每个TCP报文段的序号、确认号、以及FIN\ACK的设置。

(7)针对(5)中的TCP连接释放,请问释放请求由服务器还是客户发起?FIN报文段是否携带数据,是否消耗一个序号?FIN报文段的序号是什么?为什么是这个值?(8)在该TCP连接的数据传输过程中,找出每一个(客户)发送的报文段与其ACK 报文段的对应关系,计算这些数据报文段的往返时延RTT(即RTT样本值)。

根据课本200页5.6.2节内容,给每一个数据报文段估算超时时间RTO。

(提示:用脚本编程实现(9)分别找出一个HTTP请求和响应分组,分析其报文格式。

参照课本243页图6-12,在截图中标明各个字段。

(10)访问同一网站的不同网页,本次访问中的TCP连接是否和上次访问相同?(与上次页面访问时间间隔不能过长,可连续访问,分别分析。

(11)请描述HTTP协议的持续连接的两种工作方式。

访问这些页面(同一网站的不同页面)的过程中,采用了哪种方式?(参考课本241页)三、设计与实现过程(1)简述访问web页面的过程答:主要分为三个大的方面:连接当我们输入这样一个请求时,首先要建立一个socket连接,因为socket是通过ip和端口建立的,所以之前还有一个DNS解析过程,把/变成ip,使用UDP协议的默认端口号(53)。

DNS的过程是这样的:首先我们知道我们本地的机器上在配置网络时都会填写DNS,这样本机就会把这个url发给这个配置的DNS服务器,如果能够找到相应的url则返回其ip,否则该DNS将继续将该解析请求发送给上级DNS,整个DNS可以看做是一个树状结构,该请求将一直发送到根直到得到结果。

现在已经拥有了目标ip和端口号,这样我们就可以打开socket连接了。

请求连接成功建立后,开始向web服务器发送请求,这个请求一般是GET或POST命令(POST用于FORM参数的传递)。

GET命令的格式为:GET 路径/文件名HTTP/1.0 文件名指出所访问的文件,HTTP/1.0指出Web浏览器使用的HTTP版本。

现在可以发送GET命令:GET /zhihu/index.html HTTP/1.0,应答web服务器收到这个请求,进行处理。

从它的文档空间中搜索子目录mytest的文件index.html。

如果找到该文件,Web服务器把该文件内容传送给相应的Web浏览器。

为了告知浏览器,,Web服务器首先传送一些HTTP头信息,然后传送具体内容(即HTTP 体信息),HTTP头信息和HTTP体信息之间用一个空行分开。

常用的HTTP头信息有:① HTTP 1.0 200 OK 这是Web服务器应答的第一行,列出服务器正在运行的HTTP 版本号和应答代码。

代码"200 OK"表示请求完成。

② MIME_Version:1.0它指示MIME类型的版本。

③ content_type:类型这个头信息非常重要,它指示HTTP体信息的MIME类型。

如:content_type:text/html指示传送的数据是HTML文档。

④ content_length:长度值它指示HTTP体信息的长度(字节)。

关闭连接:当应答结束后,Web浏览器与Web服务器必须断开,以保证其它Web浏览器能够与Web服务器建立连接。

(2)找出DNS解析请求、应答相关分组,传输层使用了何种协议,端口号是多少?所请求域名的IP地址是什么?试验中访问,抓到dns 数据包,找到的请求分组,查看使用相关的四元组,和使用的协议,然后使用过滤规则(ip.addr= 192.168.1.111 &&ip.addr == 221.11.1.67) &&(udp.port ==62369 and udp.port== 53)找到其相应的DNS的解析请求的和应答的相关分组。

结果如下图:第9行的DNS的请求分组,第18行为DNS的响应分组。

分别展开如下:下面为DNS的请求分组,使用的协议为UDP 源端口为:62369 目的端口为:53下面为DNS的应答分组,使用的协议为UPD 源端口为:53 目的端口为:62369可以看出来所请求域名的IP 为两个(60.28.215.70和60.28.215.71)产生两个ip的主要原因是服务器采用了负载均衡!DNS负载均衡技术是在DNS服务器中为同一个主机名配置多个IP地址,在应答DNS查询时,DNS服务器对每个查询将以DNS文件中主机记录的IP地址按顺序返回不同的解析结果,将客户端的访问引导到不同的机器上去,使得不同的客户端访问不同的服务器,从而达到负载均衡的目的。

DNS负载均衡的优点:一旦某个服务器出现故障,即使及时修改了DNS设置,还是要等待足够的时间(刷新时间)才能发挥作用,在此期间,保存了故障服务器地址的客户计算机将不能正常访问服务器。

DNS负载均衡采用的是简单的轮循负载算法,不能区分服务器的差异,不能反映服务器的当前运行状态,不能做到为性能较好的服务器多分配请求,甚至会出现客户请求集中在某一台服务器上的情况。

(3)统计访问该页面共有多少请求IP分组,多少响应IP分组?(提示:用脚本编程实现)用wireshare工具分析可知道请求分组为29个响应为9个;讲数据导出之后用脚本分析:结果与工具分析一致(4)找到TCP连接建立的三次握手过程,并结合数据,绘出TCP连接建立的完整过程,注明每个TCP报文段的序号、确认号、以及SYN\ACK的设置。

第一次握手:序号:seq=0;无确认号:ACK=0(not set);SYN=1第二次握手:序号:seq=0;确认号:ack=1;ACK=1;SYN=1第三次握手:序号seq=1;确认号:ack=1;ACK=1;SYN=0(not set)(5)针对(4)中的TCP连接,该TCP连接的四元组是什么?双方协商的起始序号是什么?TCP连接建立的过程中,第三次握手是否带有数据?是否消耗了一个序号?答:源IP地址:192.168.1.111目的IP地址:60.28.215.71源端口:52617目的端口80,起始的序列号:0,TCP在连接建立的过程中,在第三次握手的时候不携带数据,只有三次连接建立了之后才开始传输数据!同时也没有消耗序列号。

(6)找到TCP连接的释放过程,绘出TCP连接释放的完整过程,注明每个TCP报文段的序号、确认号、以及FIN\ACK的设置。

(7)针对(5)中的TCP连接释放,请问释放请求由服务器还是客户发起?FIN报文段是否携带数据,是否消耗一个序号?FIN报文段的序号是什么?为什么是这个值?答:请求释放是由客户端发起的,FIN报文没有携带数据因为确认号还是1但是消耗了一个序列号,因为tcp规定即使不携带数据也需要消耗一个序号!Fin的报文段的序号是1。

(8)在该TCP连接的数据传输过程中,找出每一个(客户)发送的报文段与其ACK报文段的对应关系,计算这些数据报文段的往返时延RTT(即RTT样本值)。

根据课本200页5.6.2节内容,给每一个数据报文段估算超时时间RTO。

(提示:用脚本编程实现答:报文段的往返时间RTT(Round-Trip Time)新的RTTs =(1-a)*(旧的RTTs)+ a*(新的RTT样本值)新的RTTD = (1-b)*(旧的RTTD) + b*|RTTs –新的RTT样本|超时重传时间RTO = RTTs + 4 * RTTD;使用tcp.port==52617过滤!使用perl脚本结果为:(9)分别找出一个HTTP请求和响应分组,分析其报文格式。

参照课本243页图6-12,在截图中标明各个字段。

答:以下为HTTP的请求分组(75):Request Method:GET(请求的方法)Request URL:/(URL)Request Version:HTTP/1.1(http版本)首部行:Host:\r\n(主机的域名)Connection:keep-alive\r\n(告诉服务器发送完请求文档后哦不释放链接)User-Agent:Mozilla/5.0(windows NT 6.1) AppleWebkit/537.6(KHTML,like Gecko) chrome/23.0.1243.2 Safari/537.6(用户代理使用的基于Mozilla内核的浏览器)Accept:text/html(希望接受的文档格式)以下为HTTP的响应分组(85):开始行:Request version:HTTP/1.1(版本)Status code:200(状态码,2xx表示成功)Reponse Phrase:OK首部行:Server:Tengine(web 服务器是Tengine)Date:Thu,06 Dec 2012 02:57:57 GMTConnection:keep-aliveVary:Accept-Encoding (11)HTTP/1.1协议的持续连接有两种工作方式,即非流水线方式(without pipelining)和流水线方式(with pipelining)非流水线方式的特点,是客户端在收到前一个响应后才能发出下一个请求。