抗功耗攻击的密码芯片电路级防护关键技术研究

ECC专用密码芯片的功耗分析研究

摘 要 文章在分析一款 E C专 用密码芯 片内部 实现 算法的基础 上 , C 采用简单功耗 分析 (ipe Pw rA a s ,P Sm l o e n l i S A) ys

手段 对 该 芯 片进 行 了功耗 攻 击和 抗 攻 击 研 究 。 结 果表 明 , 内部 结 构 复 杂 于智 能卡 的 A I 密码 芯 片也 很 容 易 受到 简单 功 SC 耗 分析 的攻 击 。 针 对 该 E C 专 用芯 片 , 需要 采 集 一 条 功耗 曲线 即可 以恢 复 出该 密 码 芯 片 中长 度 大 于 12 b 的 密 钥 。 C 只 9-i t 最后 。 对该 芯 片 的 内部 算 法 , 出 了抗 简单 功耗 分析 的措 施 和仿 真 结 果 。 针 给 关键 词 专 用集 成 电 路 椭 圆 曲线 密码 简单 功 耗 分 析

cu tr au e i p p sd b sd o te o gn l ag r h o neme s r s r oe ae n h r ia lo tm i te c i a d te smuain s o ta te o i i n h hp n h i lt h ws h t h o

的一 种 方 法t 该 方 法 可 以在 不 损 坏 芯 片本 身 的前 提 下 , 过 监 。 通 测 和 分 析 芯 片 运行 时 消耗 的能 量 与 芯 片 内 部 密码 算 法 、 行 指 执

令 之 间 的 关 系 , 终 推 导 出芯 片运 算 时 的密 钥 。简 单 功 耗 分 析 最 方 法 的 提 出 给 硬件 加 密 系统 带 来 了巨 大 威 胁 。 在硬 件设 计 时 ,

c un e e s e s s c e n ug o t r a ur i e ur e o h. m

清华大学微电子系工硕课题介绍

课题介绍微电子与纳电子学系2013级工程硕士双选专用清华大学微电子与纳电子学系2013年12月有招生需求导师名单-------------------------------------------------------白国强(设计室)蔡坚、王谦(器件室)陈虹(设计室)陈炜(器件室)池保勇(设计室)邓宁(器件室)方华军(器件室)付军(集成室)姜汉钧(设计室)李福乐(设计室)李树国(设计室)李翔宇(设计室)李宇根(设计室)李兆麟(信研院)梁仁荣(集成室)刘雷波(CAD室)刘振宇(信研院)麦宋平(深研院)潘立阳(集成室)钱鹤(CAD室)任天令、杨轶(器件室)王敬(集成室)王晓红(器件室)王燕(CAD室)王喆垚(器件室)王志华、王自强(设计室)魏少军(CAD室)乌力吉(设计室)吴华强(工艺平台)伍冬(集成室)伍晓明(工艺平台)谢丹(器件室)谢翔(设计室)许军(集成室)叶佐昌(CAD室)尹首一(CAD室)岳瑞峰(器件室)张春(设计室)张进宇(CAD室)张雷(CAD室)刘泽文(器件室)何虎(设计室)北京朗波芯微技术有限公司课题介绍白国强一、招生老师联系信息E-mail: baigq@电话:62794391(O),136********办公室:主楼9区104二、招生人数:2-3名三、课题介绍课题一:(1)课题名称:面向低资源移动终端应用的新型公钥密码算法的集成电路实现技术研究。

(2)课题来源:国家自然科学基金重点项目“面向低资源移动终端的高效新型公钥密码芯片的理论与关键技术研究”。

(3)课题简介:受移动终端(如手机)硬件资源十分有限的限制,现有公钥密码算法,包括RSA算法和ECC算法很难直接应用于移动终端。

为解决这一问题,近年来多变量公钥密码学受到广泛关注,成为研究热点之一。

本课题研究内容是“面向低资源移动终端的高效新型公钥密码芯片的理论与关键技术研究”项目中的一部分内容,将以集成电路方式设计、实现基于多变量的新型公钥密码芯片。

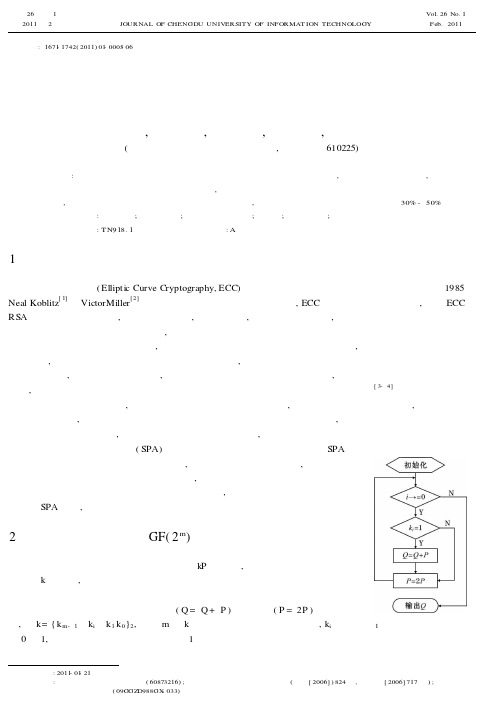

一种抗简单功耗分析攻击的椭圆曲线标量乘快速实现算法

文章编号:1671-1742(2011)01-0005-06一种抗简单功耗分析攻击的椭圆曲线标量乘快速实现算法朱冰,陈运,吴震,陈俊,刘鹤(成都信息工程学院信息安全研究所,四川成都610225)摘要:针对添加伪点加法在抵抗简单功耗分析攻击的同时效率损失过大的问题,为更好兼顾效率与安全,提出一种新的标量乘快速实现算法随机伪操作法,通过以单片机为核心运算控制芯片的功耗分析平台进行实测分析验证,随机伪操作法不但能够很好抵抗简单功耗分析攻击,而且相对于添加伪点加法运算效率提高30%-50%。

关键词:信息安全;边信道攻防;简单功耗分析攻击;标量乘;随机伪操作;单片机中图分类号:TN918.1文献标识码:A 收稿日期基金项目国家自然科学基金资助项目(636);电子信息产业发展基金资助项目(财建[6])号,信部运[6]号);成都市十一五重大科技专项(GGZD GX 33)1引言椭圆曲线密码学(Elliptic Curve Cryptography,ECC)是基于椭圆曲线数学的一种公钥密码方法。

从1985年Neal Koblitz [1]和VictorMiller [2]首次将椭圆曲线应用于密码系统之后,ECC 受到了越来越多的关注,由于ECC 与RSA 等公钥密码体制相比,具有比特强度高,计算速度快,存储空间小等特点,使椭圆曲线密码算法在一些芯片资源比较有限的领域表现出优异特性,已成为广泛应用的公钥密码算法。

伴随着电路等分析技术的发展,密码破解已经不再单纯的停留在数学手段之上,而是从密码电路的功耗信息泄露入手,通过对密码芯片加解密过程的功耗分析发现,密码芯片在进行加解密时的功耗波形与其所使用密钥有着一定的联系,攻击者利用这种联系,对密码芯片加解密过程的功耗进行分析,猜测出密码芯片加解密所使用的密钥,这种利用密钥和功耗间的这种相关性来对密钥进行猜测的手段称为功耗分析攻击[3-4]。

功耗分析攻击提出以后,对于信息的安全性提出了很大的挑战,对于如何抵抗功耗分析攻击,密码学者提出了很多防御方法,但是大多数防御功耗分析攻击方法往往使运算效率大大降低,如何在抵抗攻击提高信息安全性的前提下更好的兼顾效率,更好的平衡安全与效率间的关系,成为密码学研究的一个重点。

AES加密算法差分功耗攻击研究

AES加密算法差分功耗攻击研究作者:李梦竹,臧丽,郑帅来源:《电脑知识与技术》2021年第20期摘要:文章从AES加密算法介绍入手,分别从功耗模型、自触发模式下的功耗攻击以及参数影响等方面,对AES加密算法差分功耗攻击进行研究。

结果表明,以单片机作为载体时,在自触发模式下进行功耗攻击分析时,应当对相关的参数进行合理确定,以此来达到最佳的攻击效果。

關键词:AES加密算法;功耗;攻击效果中图分类号:TP393 文献标识码:A文章编号:1009-3044(2021)20-0050-02在密码学中,AES是高级加密标准的简称,是对称密钥加密中较为先进的一种算法,在全球范围内得到广泛应用。

差分功耗攻击是目前最为流行的攻击手段之一,它的特点是对噪声水平具有较高的容忍度。

下面本文重点对AES加密算法差分功耗攻击展开研究。

1 AES加密算法AES的分组长度为固定值,即128bit,而密钥长度有三个,分别为128bit、192bit和256bit。

从本质的角度上讲,AES为密钥迭代分组密码,在进行加密时,要完成多次轮变换,轮数主要与密钥长度有关,当密钥长度为128bit时,轮数Nr为10,256bit时,Nr为14[1]。

轮数会随着密钥长度的长度增加而增多,二者之间呈正比关系,不同的轮数对应不同的加密长度,采用的加密扩展算法有所差别,虽然如此,但每一轮的具体操作过程却完全相同。

AES的加密长度尽管数值不同,但本质却并无差别,所以为使研究进一步简化,本文仅以128bit这个加密长度作为研究对象。

AES每一轮的操作步骤相同,即AK(轮密钥加)、SB(字节替换)、SR(行移位变换)以及MC(列混淆变换)。

1.1 AKAK代表的是轮密钥加,实质上就是密钥扩展,也被称之为密钥编排,主要作用是生成轮密钥。

经扩展后,可以得到11个长度128bit的扩展密钥,这些密钥能够参与11次AK操作。

需要着重阐明的一点是,原始密钥为首次参与AK操作的扩展密钥。

分组密码算法抗功耗攻击和故障攻击的方法

分组密码算法抗功耗攻击和故障攻击的方法摘要:为同时抵御差分功耗攻击和故障攻击,提出了一种有效的防护方法,采用流水线技术增加了正常加解密运算的噪声,比较同一输入依次进入不同级的流水线的运算结果是否一致,可以抗故障攻击。

通过仿真实验分析,该方法具有良好的抗攻击性能。

关键词:差分功耗攻击;故障攻击;流水线;防护0 引言随着计算机技术的发展、社会信息化程度的不断提高,安全问题越来越受到人们的广泛重现,因此各种形式的专用密码电路和密码算法处理器被广泛地应用于各类产品中。

分组密码算法是一种最常用的加密手段,具有速度快、易于标准化和便于软硬件实现等特点。

目前比较流行的分组密码算法有DES算法、AES算法等,其中DES[1]是目前使用非常广泛的数据加密方法,它于1977年被美国国家标准局作为第46号联邦信息处理标准而采用。

传统的密码分析方法是采用数学的分析手段。

近年来随着测量分析方法的进步,各种分析攻击方法也不断发展,差分功耗攻击和故障攻击是具有代表性且对智能卡芯片威胁性较强的两种攻击方法。

差分功耗攻击是1998年由Paul Kocher等[2]提出,它利用了密码设备运行期间泄露的侧信息与密码算法的中间值有一定的相关性,通过多次测量侧信息后进行统计分析,进而获得密钥信息。

故障攻击的基本原理是将密码芯片置于强磁场中,或者改变芯片的电源电压、工作频率、温度等,使密码芯片中的寄存器、存储器在加解密过程中产生随机错误,某些输出比特从原来的0变成1或1变成0。

通过对正确密文输出和错误密文输出的比较,经过理论分析得到芯片内部的秘密数据信息。

国内外对于差分功耗攻击和故障攻击防御方面的研究和技术方法也不断涌现,防御差分功耗攻击的方法包括:随机掩码、动态双轨电路技术、随机伪操作等,防御故障攻击的方法主要包括对相同的数据计算多次后比较运算结果是否一致。

但有的防御方法往往会增加实现代价,而计算多次比较运算结果又会降低算法运算效率。

本文以DES算法为例,提出了分组密码算法的一种有效防护方法,可以同时抵御差分功耗攻击和故障攻击。

PCI-E 密码卡 SM2 算法侧信道攻击缓解技术设计与研究

近年来,随着市场对高安全性的愈发重视,国家密码管理局颁布了安全三级密码模块相关标准,增加了对物理安全、环境失效性检测、抗侧信道攻击3 个方面的要求。

其中,抗侧信道攻击涉及对国密算法的研究和改造,因而难度较大,而国密算法中,又以非对称算法SM2 的原理和实现最为复杂。

行业内典型设计架构的外设组件互联高速总线(Peripheral Component Interconnect Express,PCI-E)密码卡一般采用多芯片设计架构,即采用一颗专用安全一级算法芯片来负责SM2 算法加速,一颗主控芯片来负责任务调度和敏感数据管理。

该架构下,多数算法专用芯片没有针对侧信道攻击进行加固,且密码卡在进行密码算法运算时,存在关键安全参数在芯片间传输等问题。

因此,研究缓解侧信道攻击的典型架构PCI-E 密码卡的SM2 算法设计,可使得现存的典型架构的PCI-E 密码卡在未来的市场应用上继续发挥作用。

本文首先简要地介绍PCI-E 密码卡的典型设计架构以及架构面临侧信道攻击时可能存在的风险;其次分别从SM2 算法的攻击原理[2]、抗侧信道攻击的针对性改造方法、Inspetor 工具验证3 个方面详细说明缓解技术的设计。

通过本文的介绍,可以填补典型架构的PCI-E密码卡在抗侧信道攻击方面的设计空缺,也可以指导安全二级PCI-E 密码卡的升级改造,使其具有安全三级的实用价值,满足国密检测规范和市场需求。

1典型PCI-E 密码卡设计架构因此,典型PCI-E 密码卡在更高级别安全要求下存在架构上的缺陷,可能导致关键安全参数在跨芯片传输时存在泄露的风险。

2SM2 算法攻击原理分析标准SM2 数字签名算法流程如图3 所示。

在签名过程中,设待签名的消息为M,它的数字签名(r,s),签名者A 的公私钥分别为为长度为v 比特的密码杂凑算法,G 为椭圆曲线的一个基点,其阶为素数,k 为临时私钥。

同时,攻击者也可以通过计时攻击,构建不同比特序列的伪密钥k' 对相同的消息M 进行签名运算,由于点乘运算中的点加运算次数与k 中比特1的位数相关,所以可以通过统计k'p 与kp 运算的时间来推测k 中1 的比特位,进而推断出密钥k。

一种高吞吐率低功耗的AES-CCM硬件实现

the power consumption, to reduce the delay of the critical path, and to improve the speed of data processing. The implementation supports half-duplex communication and full-duplex communication. Under full-duplex communication, and 5 cores are involved in the computation, the throughput is up to 4.23 Gbps. At the same time, the redundant circuits in the algorithm are effectively reduced by using subkeys sharing scheme. Compared with other traditional implementations, the area and power consumption of AES-CCM are reduced by 14.88% and 20.00% respectively.

此外, 无线终端设备诸如可穿戴设备、智能报警设备等普遍为低功耗设备, 链路层数据加解密以及认 证产生的功耗会成为设备的主要功耗. 很多 IP 设计者会在数据发送前或接收后, 对数据加解密, 以降低峰 值功耗, 这就产生额外的存储和速度开销. 因此 AES-CCM 加密协议的低功耗、小面积硬件实现成为无线 终端设备在实际应用场景中的另一个技术瓶颈.

嵌入式加密芯片功耗分析攻击与防御的研究

网络 、信 息 时代 的迅 猛发 展对 计 算机 技术 的广 泛应 用 提 出 了更高 的要 求 , 即在 有 序 、 安 全 的 网络 、运 行 环 境 中 开展 高 效 、高 科 技 含 量 的信 息 化 、数字 化 工 作进 程 。也就 是 说 ,安 全 的运 行环 境才 是 计算 机 强 大管 理功

程分 为数 据 采集 及 数据 分析 两个 步 骤 。攻击 者 通过 大 量的 采集 功耗 波 形进

行数 据分 析和 加 密运 算 ,得 到 功耗 样本 ,利 用 区分 函 数猜 测密 钥 的相 关信 息和 结果 并计算 均值 偏差 ,从而根 据偏 差结 果确 定密 钥 的准确 性 。 另外 功耗 分析 方法 还包 括 高阶 差分 功耗 分析 攻击 ,它 是 差分 功耗 分析 攻 击 的推 广 ,不 同之 处 在于 前者 只 对单 独 时 间点进 行 采样 分析 ,而 后 者则 是对 两个 及 以上 时 间点 的联 合统 计 、采 样分 析 ,具 有 攻击 更复 杂 、精度 更 高等特 点 ,同 时, 因其具 有 的复杂 性对 防御 措施 的要 求也 更加 高 3抗功耗 分析 攻击 研 究进展 通 过对 上 述有 关嵌 入式 密码 芯 片利 用功 耗分 析进 行攻 击 的原 理 、方法 的科 学分 析使 我 们对 密码 攻 击有 了 全新 的认 识 。不 难看 出 ,面 对攻 击 的防

【 术研发 】 l 技 蕤嚣

VLEL ALj Y _

嵌 入 式 加 密 芯 片 功 耗 分 析 攻 击 与 防 御 的 研 究

栾 岚

贵州 贵阳 502) 5 0 5

( 贵州大学< 花溪北校 区> 计算机科学与信息技术学院 信 息安全系

摘 要 : 功耗 分析攻击模 式是 当今 嵌入 式加密芯 片防御 的主要对象 ,也是 对其安全性 、保密性 的最大威 胁方式 ,相 比穷举 法等机械 方式 ,他 有着破解密 码芯 片密钥算法 成熟、种类 繁多、成效 高等特 点,因此成 为密钥 攻击方法 的主流 ,也 成为人们近 年来研 究的主要对象和重 点问题 。通 过对功耗分析模 型的研究 ,抄书其 进展过程 中的特点及 防御 的有效方式 ,通过对 简单功耗分 析攻击 、差 分功耗 分析 攻击和 高阶 差分功耗 分析攻击等方法 的分析 ,从 而有针对性 的提 出 了防御措 施,对 提高嵌入式加 密芯片防 御功 耗分析攻击 的能力 ,使之更科学 、更安全的 实施 加密手段 有着重要 的发展意义和科 学导向作用 。

密码算法芯片抗功耗攻击能力量化模型研究

摘 要 : 出了一 种 密码 算 法部 件 功 耗 信 噪 比模 型 , 模 型 进 行 了形 式 化 证 明, 提 对 并在 DE S密码 算 法部件 上进行 了 实验验 证. 论 和 实验证 明 了该 模 型 的有 效 性 , 过 该模 型可 理 通 以量化 评估 密码 算法 的抗功 耗攻 击能 力. 比其他 同类模型 , 相 此模 型更 简化 , 计算性 能更 高, 同时对 信噪 比模 型进行 了相 关拓展 , 可以扩展 到 功耗 攻 击 的输 入 明文样 本 数 来量 化评 估 密

文章 编 号 :6 4 2 7 ( 0 0 0 —0 3 0 1 7 — 9 4 2 1 ) 30 7 — 4

密 码 算 法 芯 片 抗 功 耗 攻 击 能 力 量 化 模 型 研 究

李 浪 , 李仁 发 ,邹 袜 , 肯 立 李

( 南 大 学 计算 机 与 通信 学 院 ,湖 南 长 沙 湖 4 08 ) 10 2

Ci e — h p Po r Co s m p i n ph r c i we n u to

LILa g,LIRe — a n n f ,ZOU ,LIKe —i Yi nl

( .C l g f o ue n o 1 ol eo mp tr dC mmu i t n e C a nc i ,Hu a i , h n s a ao n nUnv C a g h ,Hu a 4 0 8 , hn ) n n 10 2 C i a Ab t a t S s r c : NR ( i n l No s t ) mo e f a c y t g a h c a g rt m o p n n s wa r p s d S g a ie Ra i o d lo r p o r p i l o ih c m o e t s p o o e .

近红外激光故障注入系统在密码芯片攻击中的应用

近红外激光故障注入系统在密码芯片攻击中的应用刘辉志赵东艳张海峰唐晓柯胡晓波【摘要】摘要首先概括了当前流行的密码芯片攻击方法及优缺点,然后介绍了近红外激光故障注入系统,并详细描述了近红外激光故障注入理论、系统组成、工作原理,及实验设备与参数。

以DES(data encryption standard)算法为例,通过数学推导,采用DFA(differential fault analysis)方法恢复密钥。

最后,根据实验室搭建的近红外激光故障注入系统对芯片背面进行了故障攻击实验,在无任何防御措施下获取了DES算法密钥。

通过实验,以及结合对有关防御方法的深入分析,展示了近红外激光故障注入攻击对密码芯片的具大威胁。

【期刊名称】科学技术与工程【年(卷),期】2014(014)022【总页数】6【关键词】关键词近红外激光密码芯片故障注入攻击 DFA DES算法密码芯片作为密码设备的核心部件,具有强大的认证与存储机要信息的功能,广泛应用于电信、金融、社保、交通等方面。

传统意义上,密码设备的安全性取决于所采用的密码算法、认证方式以及安全协议的数学复杂度[1]。

然而,密码芯片的安全性是由整个芯片中最薄弱的环节决定的,不恰当的物理实现可能会导致安全信息泄露。

通过分析密码芯片中执行的密码算法来评估其安全性,属于侧信道攻击。

一般侧信道攻击可分为三类,有时间攻击,能量攻击,故障攻击。

其中时间攻击,在1996年由Paul Kocher提出[2],根据加密运算时间不同,获取了RSA算法密钥;1999年他又提出了能量攻击[3],根据芯片执行加密运算时功耗随加密数据变化,获取了DES算法密钥。

故障攻击,由 Boneh等人[4]提出,利用故障信息来破解密码系统。

该方法经过Biham和Shamir改进后成功应用于对称算法体制,并提出了“差分故障分析”概念[5]。

近年来,由于能量攻击效果明显,对实验设备要求相对不高,在国内研究较为流行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

抗功耗攻击的密码芯片电路级防护关键技术研究密码芯片在信息系统中往往作为安全控制的核心和信任根源,因此密码芯片自身的安全性对整个系统而言起着关键作用。

传统意义上,密码芯片的安全性主要基于所采用的密码算法、认证方式以及安全协议的数学复杂度。

然而,信息系统的安全性是由系统中最弱的组成部件决定的,这使得即使数学理论上安全的密码算法也可能由于不恰当的物理实现而不安全。

旁路攻击和物理攻击正是这种针对密码算法的执行载体——密码芯片而实施的有效攻击技术。

在众多的旁路攻击技术中功耗攻击是最有威胁的一种攻击技术,其利用密码芯片运算过程中所泄漏的功耗信息来破解算法密钥。

与传统密钥分析方法相比,功耗攻击技术具有较小的密钥搜索空间和较好的分析效率。

而且如果功耗攻击与物理攻击或者其他旁路攻击技术相结合,还可以大大提高对密码芯片的安全威胁。

成功的功耗攻击取决于三个因素:首先是执行密码算法的芯片电路所消耗的功耗与其内部数据具有一定的相关性,这是功耗攻击能够实施的基础;其次是攻击者能够准确的选择功耗数据,并使用统计分析方法对其进行相关性检验,这是功耗攻击能够实施的前提;最后是攻击者对密码算法实现细节的掌握程度,这是功耗攻击强度的重要决定因素。

本文以密码芯片抗功耗攻击为目标,首先深入分析集成电路的功耗产生机理和功耗攻击所能实施的理论基础,然后围绕决定功耗攻击的三个因素,从消除电路功耗与内部数据的相关性、干扰攻击者相关性统计分析的过程以及保护密码算法实现细节三个方面展开了抗功耗攻击的芯片电路设计和实现技术研究。

在本文的研究过程中,主要取得了以下研究成果:1、提出一种新型的双轨预充电逻辑LBDL:通过详细分析逻辑单元信号翻转概率以及信号翻转时刻对电路功耗特征的

影响,论证了传统逻辑结构中电路功耗与内部数据之间的相关性产生机理,以及现有抗功耗攻击逻辑的安全漏洞。

提出一种新型的基于查找表的双轨预充电逻辑LBDL。

LBDL能够有效地避免逻辑单元的提前传播效应,彻底实现逻辑单元功耗特征的完全恒定。

与现有典型的功耗恒定逻辑相比,LBDL具有相似的性能、面积和功耗开销,而其抗功耗攻击能力则提高了数十倍。

2、提出完整的双轨预充电逻辑电路设计方法:新型的电路结构与动态工作模式导致双轨预充电逻辑难以适用于现有的自动化设计流程,这也是制约双轨预充电逻辑实用性的主要原因。

本文基于逻辑单元替换的思想提出了一套完整的双轨预充电逻辑电路半定制设计方法,最大程度的利用商用EDA工具完成设计流程中的逻辑综合、布局和布线等操作。

并且针对设计流程国防科学技术大学研究生院博士学位论文早期阶段的电路时序分析,布局布线阶段的双轨信号电容负载对称需求等问题提出了创新的解决方案。

实验表明,所提出的双轨预充电逻辑电路半定制设计方法能够有效的应用于密码算法的电路设计,在实现双轨预充电逻辑抗功耗攻击优势的同时降低了密码芯片电路的设计复杂性。

3、提出一种基于时间随机化的抗功耗攻击技术:针对功耗相关性检验过程中需要将功耗样本按照目标信号产生时间对齐的特点,提出一种基于寄存器翻转时刻随机化的抗功耗攻击技术,实现时间随机化程度与电路设计复杂度的有效平衡。

建立了针对FPGA芯片的功耗攻击分析平台,对提出的防护技术与常规实现进行了功耗攻击对比实验。

实验结果表明,FPGA芯片功耗攻击平台能够成功的对常规实现的密码算法进行攻击,而寄存器翻转时刻随机化技术则能够实现对功耗

攻击的防护。

4、提出同时针对功耗攻击和版图逆向分析的防护技术:版图逆向分析可以帮助攻击者最大程度的窃取密码算法实现细节,从而提高功耗攻击效率。

本文同时从功耗攻击防护和密码算法实现细节保护两个角度出发,提出一种具有功耗恒定特性的双端输出可编程逻辑结构DRCL。

一方面,DRCL具有结构均一性的特点,能够阻止攻击者采用版图逆向分析的方式窃取密码算法的电路实现细节;另一方面,DRCL能够实现电路功耗特征的恒定,消除了可编程逻辑电路的功耗攻击隐患。

在实验验证了DRCL的抗功耗攻击能力后,以DRCL作为核心逻辑单元完成了功耗恒定FPGA阵列的完整设计,实现了配套的可编程布线结构、时钟分布网络和编程配置电路。