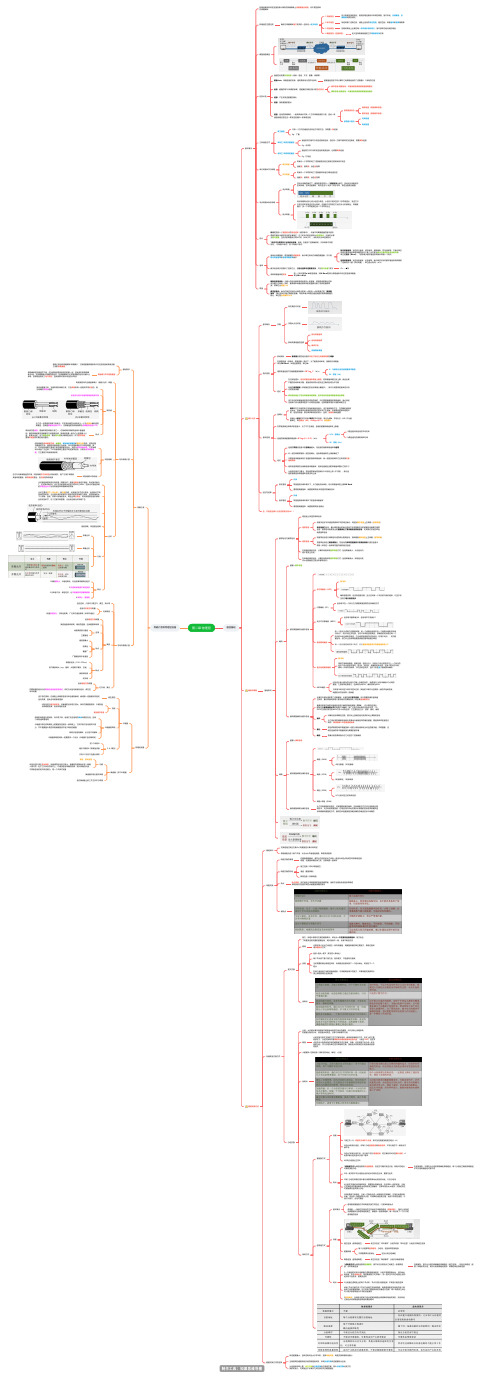

计网第二章

王道计算机网络第二章物理层思维导图脑图

通信双方可以同时发送信和接受信息,也需要两条信道 Eg:打电话

串行传输&并行传输

串行传输 并行传输

将表示一个字符的8位二进制数按由低位到高位的顺序依次发送 速度慢,费用低,适合远距离 将表示一个字符的8位二进制数同时通过8条信道发送 速度快,费用高,适合近距离

同步传输

在同步传输的模式下,数据的传送是以一个数据区块为单位,因此同步传输又称 区块传输,在传送数据时,需先送出1个或多个同步字符,再送出整批的数据

多模光纤

光纤

单模光纤

分类

1.传输损耗小,中继距离长,对远距离传输特别经济

2.抗雷电和电磁干扰性能好 3.无串音干扰,保密性好,也不易被窃听或截取数据

特点

4.体积小,重量轻

自由空间,介质可以是空气、真空、海水等

信号向所有方向传播 较强穿透能力,可传远距离,广泛用于通信领域(如手机通信)

无线电波

信号固定方向传播

基带信号与宽带信号

宽带信号

将基带信号进行调制后形成的频分复用信号,再传输到模拟信道上去传输(宽带传输)

把基带信号经过载波调制后,把信号的频率范围搬移到较高的频段以便在信道中 传输(即仅在一段频率范围内能够通过信道)

在传输距离较近时,计算机网络采用基带传输方式(近距离衰减小,从而信号内 容不易发生变化)

再生,放大信号

对信号进行再生放大转发,对衰减的信号进行放大,接着转发到其他所有(除输 入端口外)处于工作状态的端口上,以增加信号传输的距离,延长网络的长度, 不具备信号的定向传送能力,是一个共享式设备

功能

集线器不能分割冲突域

集线器(多口中继器)

连在集线器上的工作主机平分带宽

物理层设备

传输介质和物理层设备

计算机网络技术基础教程章 (2)

第2章 数据通信基础

2.1.3 数据通信的主要技术指标 数据通信系统的技术指标主要从数据传输的质量和数量来

体现。质量指信息传输的可靠性,一般用误码率来衡量。而数 量指标包括两方面:一方面是信道的传输能力,用信道容量来 衡量;另一方面指信道上传输信息的速度,相应的指标是数据 传输速率。

第2章 数据通信基础 1.数据传输速率 数据传输速率是指每秒能传输构成代码(码元)的比特数, 单位为位/秒或比特/秒,记作b/s或bps,计算公式为

第2章 数据通信基础

1924年,奈奎斯特发现了有限带宽的极限波特率,即信道

带宽为W的最大码元速率为B=2W。此发现被人们称为奈奎斯特

定理,它告诉我们要提高波特率必须增加信道带宽。 总之,信道的容量、传输速率和抗干扰性等均与带宽有密

切的联系。通常,信道的带宽大,信道的容量也大,其传输速 率相应也高。

第2章 数据通信基础

2) 曼彻斯特(Manchester)编码 曼彻斯特编码是目前应用最广泛的编码方法之一。典型的 曼彻斯特编码波形如图2-4(b)所示。曼彻斯特编码的每个比特 的中间有一次电平跳变,可以把“0”定义为由高电平到低电 平的跳变,把“1”定义为由低电平到高电平的跳变。 曼彻斯特编码信号利用电平跳变可以产生收发双方的同步 信号,属于自(内)同步方式,发送曼彻斯特编码信号时无需另 发同步信号。由于曼彻斯特编码信号中“1”与“0”的个数相 等,所以不含直流分量。 曼彻斯特编码的缺点是效率较低,如果信号传输速率是10 Mb/s,那么发送时钟的信号频率应为20 MHz。

第2章 数据通信基础

信息总是与一定的形式相联系,这种形式实体就是数据。 可以说,数据是传递信息的实体,而信息是数据的内容或解释。 数据又分为模拟数据和数字数据,模拟数据的取值是连续的, 如人的语音强度、电压高低。数字数据的取值只在有限个离散 的点上取值,如计算机输出的二进制数据。数字数据比较容易 存储、处理和传输,模拟数据经过处理也很容易变成数字数据。 当然,数字数据传输也有它的缺点,比如系统庞大、设备复杂, 所以在某些需要简化设备的情况下,模拟数据传输还会被采用。 总体说来,现在大多数的数据传输都是数字数据传输。

计算机网络技术第2章习题参考答案

A. 必须使用直通 UTP 电缆

B. 必须使用交叉 UTP 电缆

C. 必须使用同一种速率的集线器

D. 可以使用不同速率的集线器

⑾ 下列哪种说法是正确的?[ A ]

A. 集线器可以对接收到的信号进行放大 B. 集线器具有信息过滤功能

C. 集线器具有路径检测功能

D. 集线器具有交换功能

⑿ 以太网交换机的 100Mbps 全双工端口的带宽是[ D ]。

2

络中常用的双绞电缆是由 4 对线(8 芯制,RJ-45 接头)按一定密度相互扭绞在一起的。 按照其外部包裹的是金属编织层还是塑橡外皮,可分为屏蔽双绞线和非屏蔽双绞线。 同轴电缆由一根内导体铜质芯线、外加绝缘层、密集网状编织导电金属屏蔽层以及外

包装保护塑橡材料组成。 同轴电缆分为两类:基带同轴电缆和宽带同轴电缆。 光纤是光导纤维的简称,它由能传导的石英玻璃纤维外加保护层和塑料屏蔽层构成,

⑹ 网卡作用是什么?它是怎样分类的?安装网卡时,应注意配置什么参数?

3

答: 网卡的作用为:代表固定的网络地址、转换数据并将数据送到网线上、接收数据并转 换数据格式。 网卡的分类:按工作方式可分为半双工和全双工的网卡,按工作对象可分为普通工作 站网卡和服务器专用网卡,按总线类型可分为 ISA 网卡、EISA 网卡和 PCI 网卡,按接口 类型可分为 BNC 接口、AUI 接口、RJ-45 接口及光纤接口,按传输速率可分为 10Mb/s 网 卡、100Mb/s 网卡、10/100Mb/s 自适应网卡、1000Mb/s。 安装网卡时,应注意配置 IRQ 参数。

相对于金属导线来说具有重量轻、线径细的特点。

⑵ 用双绞线进行两台计算机互连时,其接线方法是怎样的?为什么不能“一一对应” 接线?

《计算机网络技术教程》课件第2章

信息传输

包括电子邮件、网页浏览、文件传 输、远程登录等各种形式的信息交 换和传输。

计算机网络发展历程

01

02

03

第一阶段

面向终端的计算机网络, 20世纪50年代,单个计算 机与多个终端相连,实现 数据传输。

双绞线

由两根绝缘铜导线相互缠绕而成,常用作电话线等低速、短距离的 传输介质。

同轴电缆

由内导体、绝缘层和外部金属屏蔽层组成,常用于电视信号和宽带 网络的传输。

光纤电缆

由光导纤维和保护套组成,具有传输容量大、传输距离长、抗电磁干 扰等优点,是高速、长距离的网络传输首选线缆。

05

网络操作系统与服务器

网络操作系统概述

模型作用

TCP/IP模型是互联网的核心协议,广泛应用于各种计算机 网络中,为全球范围内的数据传输和通信提供了基础。

应用层协议

1 2 3

协议概念

应用层协议是计算机网络中用于特定应用服务的 协议,如HTTP、FTP、SMTP等。

协议功能

应用层协议规定了应用程序之间的通信方式和数 据交换规则,以确保不同应用程序之间能够进行 可靠、有效的信息交互。

THANKS

感谢观看

模型作用

OSI参考模型为不同厂商和不同系统之间的互操作性提供了统一的 框架,促进了计算机网络的发展。

TCP/IP模型

模型概述

TCP/IP(Transmission Control Protocol/Internet Protocol)模型是互联网协议簇的简称,它是一种网络协 议分层模型。

层次功能

TCP/IP模型包括四个层次,分别是网络接口层、网络层、 传输层和应用层。其中,传输层包含TCP和UDP两种协议。

计算机网络技术基础教程(第2章)

图2-5 OSI参考模型中的数据传输

2.3 TCP/IP参考模型 TCP/IP是Internet采用的协议标准,是一种异构网络互联的 通信协议,也适用于在一个局域网中实现异种机的互联通信。 2.3.1 TCP/IP参考模型描述 TCP/IP最早起源于1969年美国国防部赞助研究的网络ARP ANET-世界上第一个采用分组交换技术的计算机通信网。 TCP协议用来为应用程序提供端到端的通信和控制功能, IP协议用来给各种不同的通信子网或局域网提供一个统一的互 联平台,这两者的结合被称为TCP/IP(传输控制协议/网际协议) 协议模型。 TCP/IP协议模型从更实用出发,形成了具有高效的四层体系 结构,与OSI模型的对应关系如图2-6所示。

2.1.3 协议分层 计算机网络的整套协议是一个庞大复杂的体系,为了便 于对协议的描述、设计和实现,目前都采用分层的体系结构。 如图2-2所示: 所谓层次结构就是 指把一个复杂的系统设 计问题分解成多个层次 分明的局部问题,并规 定每层次必须完成的功 能。

图2-2 网络的层次结构

同一体系结构中各相邻层之间的关系是:下层为上层提供 服务,上层利用下层提供的服务完成自己的功能,同时再向更 上一层提供服务。 同一系统相邻层之间都 有一个接口,接口定义了下 层向上层提供的原语操作和 服务。 例:如图2-3所示

第2章 计算机网络体系结构与协议

计算机网络中不同的计算机之间进行通信时, 计算机网络中不同的计算机之间进行通信时,必须遵守 一定的约定,这些约定即为网络协议。 一定的约定,这些约定即为网络协议。 网络协议依赖于网络体系结构, 网络协议依赖于网络体系结构,协议和协议分层是网络 体系结构的基础。 体系结构的基础。

IPX协议与IP协议功能相似,是N0vell NetWare操作系统 的底层协议,负责网络中数据的传输。如果数据在同一网段 内传输,则直接找目的目的计算机的MAC地址,然后将数据 传送到目的计算机;若目的和源计算机不在同一网段内或位于 不同的局域网中,则数据包通过NetWare服务器或路由器中的 网络号,被传输到下一个结点。 SPX协议与TCP协议的功能相似,负责对传输的数据进行 无差错处理,它在发送数据之前需要与接收点建立连接,并检 测数据包是否被正确和完整的传输到了接收方,如果检测到数 据包在传输中被丢失,或被破坏,则SPX会重新发送损坏或丢 失的数据包。因此,SPX是一个面向连接的协议。

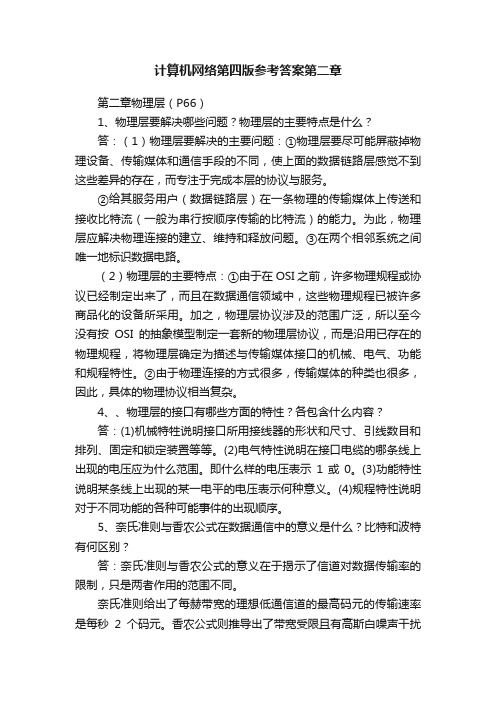

计算机网络第四版参考答案第二章

计算机网络第四版参考答案第二章第二章物理层(P66)1、物理层要解决哪些问题?物理层的主要特点是什么?答:(1)物理层要解决的主要问题:①物理层要尽可能屏蔽掉物理设备、传输媒体和通信手段的不同,使上面的数据链路层感觉不到这些差异的存在,而专注于完成本层的协议与服务。

②给其服务用户(数据链路层)在一条物理的传输媒体上传送和接收比特流(一般为串行按顺序传输的比特流)的能力。

为此,物理层应解决物理连接的建立、维持和释放问题。

③在两个相邻系统之间唯一地标识数据电路。

(2)物理层的主要特点:①由于在OSI之前,许多物理规程或协议已经制定出来了,而且在数据通信领域中,这些物理规程已被许多商品化的设备所采用。

加之,物理层协议涉及的范围广泛,所以至今没有按OSI的抽象模型制定一套新的物理层协议,而是沿用已存在的物理规程,将物理层确定为描述与传输媒体接口的机械、电气、功能和规程特性。

②由于物理连接的方式很多,传输媒体的种类也很多,因此,具体的物理协议相当复杂。

4、、物理层的接口有哪些方面的特性?各包含什么内容?答:(1)机械特牲说明接口所用接线器的形状和尺寸、引线数目和排列、固定和锁定装置等等。

(2)电气特性说明在接口电缆的哪条线上出现的电压应为什么范围。

即什么样的电压表示1或0。

(3)功能特性说明某条线上出现的某一电平的电压表示何种意义。

(4)规程特性说明对于不同功能的各种可能事件的出现顺序。

5、奈氏准则与香农公式在数据通信中的意义是什么?比特和波特有何区别?答:奈氏准则与香农公式的意义在于揭示了信道对数据传输率的限制,只是两者作用的范围不同。

奈氏准则给出了每赫带宽的理想低通信道的最高码元的传输速率是每秒2个码元。

香农公式则推导出了带宽受限且有高斯白噪声干扰的信道的极限信息传输速率C=Wlog2(1+S/N),其中W为信道的带宽(以赫兹为单位),S为信道内所传信号的平均功率,N为信道内部的高斯噪声功率。

比特和波特是两个完全不同的概念,比特是信息量的单位,波特是码元传输的速率单位。

计网-第二章作业

Chapter 2注:括弧之中红色标注为与课本习题对应的编号2.1,2.2节后作业:1.(R2)For a communication session between a pair of processes, which process is the client andwhich is the server?答:The process is always-on host called the server.The process which initiates the communication is the client.2.(R3)What is the difference between network architecture and application architecture?答:Network architecture refers to the organization of the communication process into layers.Application architecture, on the other hand, is designed by an application developer and dicates the broad structure of the application.3.(R4)What information is used by a process running on one host to identify a process runningon another host?答:The IP address of the destination host and the port number of the destination socket.4.(R7)Suppose you wanted to do a transaction from a remote client to a server as fast aspossible. Would you use UDP or TCP? Why?答:We would use UDP. With UDP, the transaction can be completed in one roundtrip time – the client sends the transaction request into a UDP socket, and the server sends the reply back to the client’s UDP socket. With TCP, a minimum of two RTTs are needed – one to set-up the TCP connection, and another for the client to send the request, and for the server to send back the reply.5.(R8)List the four broad classes of services that a transport protocol can provide. For each ofthe service classes, indicate if either UDP or TCP (or both) provides such a service.答:(1)Reliable Data Transfer: TCP provides a reliable byte-stream between client and server butUDP does not.(2)Throughput: A guarantee that a certain value for throughput will be maintained; Neither.(3)Timing: A guarantee that data will be delivered within a specified amount of time;Neither.(4)Security: Neither.6.(R9)Why do HTTP, FTP, SMTP, and POP3 run on top of TCP rather than on UDP?答:The applications associated with those protocols require that all application data be received in the correct order and without gaps. TCP provides this service whereas UDP does not.7.(R11)What is meant by a handshaking protocol?答:A protocol uses handshaking if the two communicating entities first exchange control packetsbefore sending data to each other. SMTP uses handshaking at the application layer whereas HTTP does not.2.3,2.4节后作业8.(R15)Suppose Alice, with a Web-based e-mail account (such as Hotmail or gmail), sends amessage to Bob, who accesses his mail from his mail server using POP3. Discuss how the message gets from Alice's host to Bob's host. Be sure to list the series of application-layer protocols that are used to move the message between the two hosts.答:Message is sent from Alice’s host to her mail server over HTTP. Alice’s mail server then sends the message to Bob’s mail server over SMTP. Bob then transfers the message from his mail server to his host over POP3.9.(R17)From a user's perspective, what is the difference between the download-and-deletemode and the download-and-keep mode in POP3?答:With download and delete, after a user retrieves its messages from a POP server, the messages are deleted. This poses a problem for the nomadic user, who may want to access the messages from many different machines. In the download and keep configuration, messages are not deleted after the user retrieves the messages. This can also be inconvenient, as each time the user retrieves the stored messages from a new machine, all of non-deleted messages will be transferred to the new machine.10.(R18)Is it possible for an organization's Web server and mail server to have exactly the samealias for a hostname (for example,foo. com)? What would be the type for the RR that contains the hostname of the mail server?答:Yes, an organization’s mail server and Web server can have the same alias for a host name.The MX record is used to map the mail server’s host name to its IP address.11.(R19)Why is it said that FTP sends control information "out-of-band"?答:FTP uses two parallel TCP connections, one connection for sending control information and another connection for actually transferring the file. Because the control information is not sent over the same connection that the file is sent over, FTP sends control information out of band.2.5,2.6节后作业12.(P1)True or false?a. A user requests a Web page that consists of some text and three images. For this page, the client will send one request message and receive four response messages.b. Two distinct Web pages (for example, /research.Html and /students. html) can be sent over the same persistent connection.c. With nonpersistent connections between browser and origin server, it is possible for a single TCP segment to carry two distinct HTTP request messages.d. The Date: header in the HTTP response message indicates when the object in the response was last modified.答:a. Fb. Tc. Fd. F13. (P7)Suppose within your Web browser you click on a link to obtain a Web page. The IPaddress for the associated URL is not cached in your local host, so a DNS lookup is necessary to obtain the IP address. Suppose that n DNS servers are visited before your host receives the IP address from DNS; the successive visits incur an RTT of n RTT RTT ,...,1. Further suppose that the Web page associated with the link contains exactly one object, consisting of a small amount of HTML text. Let 0RTT denote the RTT between the local host and the server containing the object. Assuming zero transmission time of the object, how much time elapses from when the client clicks on the link until the client receives the object?答:The time to get IP address is RTT 1+RTT 2+……+RTT n , once the IP address is known, the response time is 2RTT 0+RTT 1+……+RTT n .14. (P8)Referring to Problem P7, suppose the HTML file references three very small objects onthe same server. Neglecting transmission times, how much time elapses witha. Non-persistent HTTP with no parallel TCP connections?b. Non-persistent HTTP with parallel connections?c. Persistent HTTP (with pipelining)?答:a. RTT 1+RTT 2+……+RTT n +2RTT 0+3×2RTT 0=8RTT 0+RTT 1+……+RTT n .b. RTT 1+RTT 2+……+RTT n +2RTT 0+2RTT 0=4RTT 0+RTT 1+……+RTT n .c. RTT 1+RTT 2+……+RTT n +2RTT 0+RTT 0=3RTT 0+RTT 1+……+RTT n .2.7,2.8节后作业15.(P9)Consider Figure2.12, for which there is an institutional network connected to the Internet.Suppose that the average object size is 900,000 bits and that the average request rate from the institution’s browsers to the origin servers is 10 requests per second. Also suppose that the amount of time it takes from when the routers on the Internet side of the access link forwards an HTTP request until it receives the response is two seconds on average (see Section 2.2.5).Model the total average response time as the sum of the average access delay (that is, the delay from Internet router to institution router) and the average Internet delay. For the average access delay, use△/(1-△β), where △is the average time required to send an object over the access link andβis the arrival rate of objects to the access link.a.Find the total average response time.b.Now suppose a cache is installed in institution LAN. Suppose the hit rate is 0.6. Find thetotal response time.答:a.The time to transmit an object of size L over a link or rate R is L/R.The average time is the average size of the object divided by R : △=(900000 bits)/(15000000bits/sec)=0.06secThe traffic intensity on the link is ( 10 requests/sec)(0.06msec/request )=0.6The average access delay is ( 0.06sec )/( 1-0.6 )=0.15secThe total average response time is therefore 0.6sec+2sec=2.15sec.b.The average access delay is ( 0.06sec )/( 1-0.6×0.4 )=0.0456secWith cache and the hit rate is 0.6 , when miss the cache the average response time is0.0456sec+2sec=2.0456secThe average response time is (1-0.6)×2.0456sec=0.832sec16.(P20)In our coverage of an overlay network using query flooding in Section 2.6, we describein some detail how a new peer joins the overlay network. In this problem we want to explore what happens when a peer leaves the overlay network. Suppose every participating peer maintains TCP connections to at least four distinct peers at all times. Suppose Peer X, which has five TCP connections to other peers, wants to leave.a.First consider the case of a graceful departure, that is, Peer X explicitly close itsapplication, thereby graceful closing its five TCP connections. What actions would each of the five formerly connected peers take?b.Now suppose that Peer X abruptly disconnects from the Internet without notifying itsfive neighbors that is closing the TCP connections. What would happen?答:a.Each of the five Gnutella clients immediately learns that it has one less neighbor. Theone of these five clients called A. Suppose A has only three neighbors after X drops out .Then A needs to establish a TCP connection with another peer . A should have a fresh list of active peers; he sequentially contacts peers on this list until one accepts his TCP connection attempt.b.We still use A. A doesn’t immediately know that X has departed. A will only learn aboutX’s departure when it attempts to send a message (query or ping) to X. When A attempts to send a message, A’s TCP will make several unsuccessful attempts to send the message to B. A’s TCP will then inform the Gnutella client that X is down. A will try to establish a TCP connection with a new peer to rebuild a fifth connection.17.(P21)Consider query flooding, as discussed in Section 2.6. Suppose that each peer isconnected to at most N neighbors in the overlay network. Also suppose that the node-count field is initially set to K. Suppose Alice makes a query. Find an upper bound on the number of query messages that are sent into the overlay network.答:The maximum number of query messages is N+NM+NM2+……+NM(K-1=N[(N-1)K-1]/(N-2))附加选做题18.在TCP协议中,为了使通信不致发生混乱,引入了所谓套接字的概念,这里,套接字由( )和IP地址两部分组成。

计算机网络技术第二章知识点

计算机网络技术第二章知识点在计算机网络技术的学习中,第二章通常会涵盖一些关键的概念和技术,这些知识对于我们深入理解网络的运行原理和工作方式至关重要。

首先,我们来谈谈数据通信基础。

数据在网络中传输,就像是货物在运输线上流动。

数据通信的基本任务就是要将这些“货物”准确、快速地从源点传送到目的地。

这涉及到信号的类型,比如模拟信号和数字信号。

模拟信号就像连续的波浪,是平滑变化的;而数字信号则是离散的,像一个个台阶。

在数据传输中,还有一个重要的概念是带宽。

带宽可以理解为信息公路的宽度,它决定了在单位时间内能够传输的数据量。

带宽越大,就像公路越宽,能同时通过的车辆越多,数据传输速度也就越快。

数据传输方式也有多种。

比如串行传输和并行传输。

串行传输是一位一位地依次传输数据,就像单人依次通过狭窄的通道;并行传输则是多位数据同时传输,如同多人同时通过宽敞的大门。

但并行传输在距离较长时,由于信号同步等问题,成本较高,所以在长距离传输中,串行传输更为常见。

接着,我们说一说信道复用技术。

这就好比在一条道路上,通过巧妙的安排,让多个用户能够同时使用,提高道路的利用率。

常见的信道复用技术有时分复用、频分复用和波分复用。

时分复用是按照时间划分,不同用户在不同的时间段使用信道;频分复用则是根据频率来划分,每个用户使用不同的频率范围;波分复用主要用于光通信,是按照光的波长来划分信道。

差错控制也是第二章的一个重要知识点。

在数据传输过程中,由于各种干扰和噪声,可能会出现错误。

差错控制技术的目的就是检测和纠正这些错误,确保数据的准确性。

常见的差错控制方法有检错码和纠错码。

检错码只能检测出错误,但不能纠正;而纠错码不仅能检测错误,还能纠正错误,但实现起来通常更加复杂。

然后是数据交换技术。

这类似于在不同的地点之间传递物品,有不同的传递方式。

电路交换就像是建立一条专用的通道,在通信期间一直占用;报文交换则是把要发送的信息整体作为一个报文,通过存储转发的方式进行传输;分组交换则是把报文分成一个个较小的分组进行传输,提高了传输效率和灵活性。

《计算机网络技术》电子教案 2第二章

数据帧可把接收自己的计算机地址写入帧头中,方便转发者和 接收者阅读确认。这种数据链路层中的地址称为MAC地址,物理地址 或硬件地址。一个计算机只有一个物理地址,它被固化到该计算机 的网卡上,而且这个物理地址是全球唯一的,因此在世界上所有的 MAC地址与计算机是一一对应的关系。在计算机网络中要想找到某一 台电脑,只要知道它的MAC地址,就可以了,就好像开会时要想找一 个人谈话只要知道他的姓名,就可以很轻松的找到他。以太网的MAC 地址长度为48bit即六个字节,如一个用16进制表示的MAC地址为ACDE-48-00-00-80。要想查一查某个计算机的硬件地址,我们可以进 入DOS系统,键入“ipconfig /all”命令来查看。如下图2.9所示, 此计算机的MAC地址为00-06-1B-DE-48-BF。

上一页 下一页 返回

2.1 局域网的标准

那么这些信息将会相互干扰,任何节点接收到的将是干扰变形 的错误信息。 怎样才能使局域网里的计算机有序可靠的进行高速数据通信呢? 这里我们向局域网里添加了一个中心节点来让网络通讯有序进行, 这是硬件的方式,但在现实生活当中我们所有的并不一定都是星型 网络,它们很多都是总线型的或者总线型与星型混合网络。在这样 的网络里我们必须制订出有效的协议来规范通讯过程。这个协议就 是DIX Ethernet V2标准里著名的CSMA/CD(Carrier Sense Multiple Access with Collision Delection)协议,即载波监听 多点接入/碰撞检测协议。

上一页 下一页 返回

2.1 局域网的标准

总线型拓扑结构 总线型结构是指各工作站和服务器均连接在一条总线上,各工 作站地位平等,无中心节点控制,公用总线上的信息多以基带形式 串行传递,其传递方向总是从发送信息的节点开始向两端扩散,如 同广播电台发射的信息一样,因此又称广播式计算机网络。各节点 在接收信息时都进行地址检查,看是否与自己的工作站地址相符, 相符则接收网上的信息。 星型拓扑结构 星型结构是指各工作站以星型方式连接成网。网络有中央节点, 其他节点(工作站、服务器)都与中央节点直接相连,

计算机网络第2章培训讲稿.ppt

⑵ 同步传输

同步传输不是以字符为单位而是以数据块(帧,一组字符或比特流) 为单位进行传输的。同步传输不再为数据块内的每个字符添加起始 位和停止位,而是在数据块之前加上一个或多个同步字符SYN。接 收端接收到SYN字符,并根据SYN来实现二进制位的同步和确定数 据块的起始位。

3.信道的通信方式

按照信号传送方向和时间的关系,信道的通信方式可以分为三种:单 工、半双工和全双工通信。

3 了解:传输介质种类及性能。

2.1 数据通信和数据通信系统 2.1.1 信息、数据和信号 2.1.2 数据通信系统的基本组成 2.1.3 通信信道的分类 2.1.4 数据通信的技术指标

1.信息、数据及信号的概念

⑴信息与数据

数据是信息的载体,它是信息的表示形式,可以是数字、字符、 符号等。单独的数据没有实际的含义。数据和信息既有区别又有联 系,数据是独立的,虽然数据本身并没有含义,但把数据按一定规 则、形式组织起来时,就可以传达某种意义,这种具有某种意义的 数据集合就是信息。

4.数据通信的技术指标

⑴.信道带宽: 信道带宽是描述信道传输能力的技术指标,它的大小 是由信道的物理特性决定的。信道上传输的是电磁波信号,信道能够 传送电磁波的有效频率范围就是该信道的带宽,带宽的单位为赫兹 (Hz)。

⑵.数据传输速率:数据传输速率也称为比特率,是指信道每秒所传 输的二进制比特数,记为bps。 ⑶.信道的容量:信道传输数据速率的上限,称为信道的容量。信道

⑵信号

信号是数据在传输过程中的具体物理表示形式,具有确定的物 理描述,如电压、磁场强度等。

信号一般有模拟信号和数字信号两种表示方式。

2.数据通信系统的基本组成

⑴.数据终端设备(DTE):可以是计算机、数据输入/输出设备及数据终 端。通信控制器负责和通信线路的连接,并完成数据缓冲、流量控制、差错 检验等功能,计算机网络中使用的网卡就是通信控制器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2: Application Layer

6

Client-server architecture

server: always-on host permanent IP address server farms for scaling clients:

client/server

SMTP, POP3, IMAP

2.5 DNS

2: Application Layer

3

Chapter 2: Application layer

2.1 Principles of

network applications 2.2 Web and HTTP 2.3 FTP 2.4 Electronic Mail

Note: applications with

P2P architectures have client processes & server processes

2: Application Layer 10

Sockets: process/network interface

process sends/receives

Pure P2P architecture

no always-on server

arbitrary end systems

directly communicate peer-peer peers are intermittently connected and change IP addresses example: BitTorrent Highly scalable but difficult to manage (security)

2.6 P2P file sharing 2.7 Socket programming

SMTP, POP3, IMAP

2.5 DNS

with TCP 2.8 Socket programming with UDP 2.9 Building a Web server

2: Application Layer

little software written for devices in network core

application transport network data link physical

network core devices do not run user applications applications on end systems allows for rapid app development, propagation

P2P file sharing

games streaming stored video clips voice over IP real-time video conferencing grid computing

2: Application Layer

2

Chapter 2: Application layer

2.1 Principles of

network applications 2.2 Web and HTTP 2.3 FTP 2.4 Electronic Mail

2.6 P2P Applications 2.7 Socket programming

with TCP 2.8 Socket programming with UDP

application transport network data link physical

2: Application Layer

5

Network Application architectures

How to structure application over various

end systems (vs. network architecture) Client-server Peer-to-peer (P2P) Hybrid of client-server and P2P

Internet

TCP with buffers, variables

controlled by OS

API: (1) choice of transport protocol; (2) ability to fix

a few parameters (lots more on this later)

2: Application Layer

11

Processes Addressing

to receive messages,

process must have

identifier

host device has unique

32-bit IP address Q: does IP address of host on which process runs suffice for identifying the process? A: No, many processes can be running on same host analogy

IP address and port numbers associated with process on host. Example port numbers:

identifier includes both

HTTP server: 80 Mail server: 25

to send HTTP message to

eg: Web app.

communicate with server may be intermittently connected may have dynamic IP addresses do not communicate directly with each other

2: Application Layer 7

Computer Networking: A Top Down Approach,

4th edition. Jim Kurose, Keith Ross Addison-Wesley, July 2007.

2: Application Layer

1

Some network apps

e-mail remote login ftp web search engine electronic commerce instant messaging multi-user network

2: Application Layer 9

Processes communicating

Process: program running within a host. within same host, two processes communicate using inter-process communication (defined by OS). processes in different hosts communicate by exchanging messages Net. App.: pairs of processesж, eg. Web, P2P Client process: process that initiates communication Server process: process that waits to be contacted

web server:

IP address: 202.112.144.31 Port number: 80

Chapter 2 Application Layer

A note on the use of these ppt slides:

We’re making these slides freely available to all (faculty, students, readers). They’re in PowerPoint form so you can add, modify, and delete slides (including this one) and slide content to suit your needs. They obviously represent a lot of work on our part. In return for use, we only ask the following: If you use these slides (e.g., in a class) in substantially unaltered form, that you mention their source (after all, we’d like people to use our book!) If you post any slides in substantially unaltered form on a www site, that you note that they are adapted from (or perhaps identical to) our slides, and note our copyright of this mateR All material copyright 1996-2007 J.F Kurose and K.W. Ross, All Rights Reserved

4

Creating a network app

write programs that

application transport network data link physical

run on (different) end