操作系统审计检查表

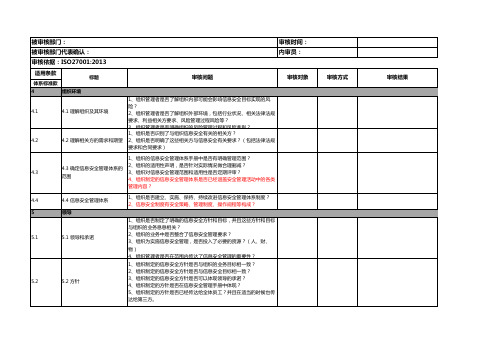

ISO27001内审检查表(ISO27001 2013 )

6.2 信息安全目标和规划实现

1、组织是否建立了信息安全目标? 2、信息安全目标与管理方针是否存在关联? 3、信息安全目标是否可测量? 4、组织建立信息安全目标时,是否考虑了信息安全要求、风险评估和 风险处置结果? 5、信息安全目标是否在组织内被传达? 6、信息安全目标是否定期更新?

7

支持

7.1 资源

1、随机抽样部分雇员和承包方人员,询问其是否明确自己的安全角色 和职责?

信息安全意识,教育和培训

1、组织是否编制有员工培训管理程序? 2、组织是否编制年度的培训计划? 3、组织是否按照不同的岗位制定不同的培训计划? 4、检查年度培训计划中是否包含了信息安全意识培训、岗位技能培训 、相关安全技术培训和组织策略及规程的更新培训? 5、获取当年度信息安全培训和组织策略及规程的更新培训的签到表、 培训记录等,查看当年的信息安全意识培训覆盖率是否达到100%?并 且在必要时,是否将承包方人员加入到其中?

5.2

5.2 方针

1、组织制定的信息安全方针是否与组织的业务目标相一致? 2、组织制定的信息安全方针是否与信息安全目标相一致? 3、组织制定的信息安全方针是否可以体现领导的承诺? 4、组织制定的方针是否在信息安全管理手册中体现? 5、组织制定的方针是否已经传达给全体员工?并且在适当的时候也传 达给第三方。

7.4 沟通 7.5 文件记录信息

1、组织是否明确有关信息安全体系在内部和外部沟通的需求?(对象 、时间、频率等方面) 2、组织对于定期和不定期召开的协调会议,是否会形成会议纪要?

7.5.1 总则 7.5.2 创建和更新 7.5.3 文件记录信息的控制

1、组织定义的文件和记录是否包含了信息安全管理体系所要求的文件 和记录? 2、组织定义的文件和记录是否包括组织为有效实施信息安全管理体系 所必要的文件和记录? 3、金融机构总部科技部门制定的安全管理制度是否适用于全机构范 围?分支行科技部门制定的安全管理制度是否仅适用于辖内?

操作系统审计检查表

操作系统审计检查表

操作系统审计检查表是用于进行操作系统审计的一种工具,用于记录和检查操作系统的安全性和合规性。

以下是一个操作系统审计检查表的示例,包括一些常见的检查项目:

1. 系统设置和配置:

- 操作系统版本和补丁是否是最新的?

- 是否使用合适的账户和密码策略?

- 是否启用了必要的安全功能,如防火墙、安全日志等?

2. 用户权限和访问控制:

- 是否有强制的身份验证机制?

- 是否限制了用户的访问权限?

- 是否及时删除不再需要的用户账户?

3. 安全日志和事件监控:

- 是否启用了安全日志记录?

- 安全日志是否进行定期审查和监控?

- 是否实施了事件响应和应急处理机制?

4. 文件和目录权限控制:

- 文件和目录的访问权限是否正确设置?

- 关键系统文件是否受到适当的保护?

5. 网络安全配置:

- 是否实施了网络隔离和流量监测?

- 是否对网络通信进行加密和认证?

6. 病毒和恶意软件防护:

- 是否安装了有效的防病毒软件并及时更新?

- 是否有病毒扫描日志和恶意软件检测报告?

以上仅是一个示例,实际的操作系统审计检查表应根据具体的操作系统类型和安全要求进行调整和定制。

重要的是根据组织的需求和相关的法规标准,制定出适合自己的检查项目和操作系统审计控制目标。

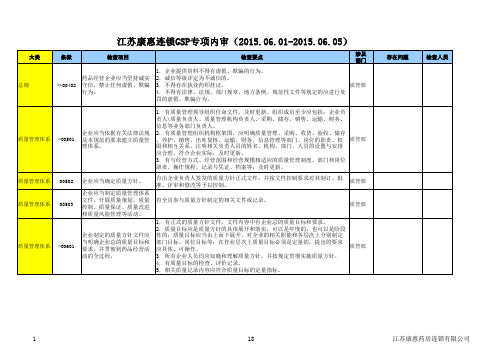

GSP内审检查表(专项)

质管部

质管部

质管部

质管部

质管部

质管部

4

18

江苏康惠药房连锁有限公司

大类 组织机构与质 量职责 组织机构与质 量职责

条款

检查项目

检查要点

涉及 部门 质管部

存在问题

检查人员

01701

01702

组织机构与质 量职责

*01703

组织机构与质 量职责

01704

组织机构与质 量职责

江苏康惠连锁GSP专项内审(2015.06.01-2015.06.05)

大类 条款 检查项目 检查要点 涉及 部门 存在问题 检查人员

总则

**00402

药品经营企业应当坚持诚实 守信,禁止任何虚假、欺骗 行为。

1.企业提供资料不得有虚假、欺骗的行为。 2.诚信等级评定为不诚信的。 质管部 3.不得存在执业药师挂证。 4.不得有法律、法规、部门规章、地方条例、规范性文件等规定的应进行处 罚的虚假、欺骗行为。 1.有质量管理领导组织任命文件,及时更新。组织成员至少应包括:企业负 责人\质量负责人、质量管理机构负责人、采购、储存、销售、运输、财务、 信息等业务部门负责人。 2.有质量管理组织机构框架图,应明确质量管理、采购、收货、验收、储存 、养护、销售、出库复核、运输、财务、信息管理等部门、岗位的职责、权 质管部 限和相互关系,注明相关负责人员的姓名,机构、部门、人员的设置与安排 应合理,符合企业实际,及时更新。 3.有与经营方式、经营范围和经营规模相适应的质量管理制度、部门和岗位 职责、操作规程、记录与凭证、档案等,及时更新。 有由企业负责人签发的质量方针正式文件,并按文件控制要求对其制订、批 准、评审和修改等予以控制。 有全员参与质量方针制定的相关文件或记录。

财务审计内容及例行检查表

序 号 检查项目 检查 方法 抽样检查 检查 是/否/ 负责人 检查日期 对象 不适用 抽样总数 抽样单位 合规 个数 现状及初 合规百 底稿索引号 责任人 步的检查 方案 分比

(一)资金安全方面:(重点)

1.1销售确认和销售回款 1.1.1销售现场管理 1 2 3 4 5 6 7 8 9 负责销售收款业务的财务人员开盘至今是否有变动? 如有,是否通过交接表等进行书面交接确认? 如交接,是否有财务部负责人监交确认? 是否有销售现场现金保管管理制度? 是否有销售收款相关制度? 询问 检查 检查 回款 回款 回款 回款 回款

询问/观察 回款

抽样检查 回款 抽样检查 回款 抽样检查 回款 抽样检查 回款 抽样检查 回款 抽样检查 回款

第 1 页,共 24 页

序 号

检查项目

检查 方法

抽样检查 检查 是/否/ 负责人 检查日期 对象 不适用 抽样总数 抽样单位 合规 个数

现状及初 合规百 底稿索引号 责任人 步的检查 方案 分比

抽样检查 回款 抽样检查 回款 抽样检查 回款 抽样检查 回款

36 <退房审批单>是否存在且审批流程符合公司制度规定? 抽样检查 回款 37 应退房款是否得到财务部签字确认? 38 开出的收据是否收回? 39 诚意金或定金是否在<预售许可证>取得后收取? 40 <诚意金或定金台帐>是否存在? 41 <诚意金或定金台帐>余额是否与相应银行账户余额一 致?

抽样检查 回款 抽样检查 回款

询问/检查 回款 询问/检查 回款

观察 观察

回款 回款

抽样检查 回款 抽样检查 回款 抽样检查 回款

29 收付款资金日报表是否得到销售后台书面或邮件确认反 抽样检查 回款 馈? 抽样检查 回款 30 从第三方收款,是否取得第三方与购买方的书面承诺 书? 抽样检查 回款 31 已办理完毕的收款单据转交会计岗是否有登记签字? 1.1.2销售现场的特殊业务管理 32 收取面积补差款是否依据<面积补差明细单>? 33 <面积补差明细单>是否至少经过工程或客服部门的审 核? 34 收取装修款是否依据<装修房号明细单>? 35 <装修房号明细单>是否经过工程、客服部门的审核? 回款

sop标准化作业检查表

sop标准化作业检查表Standard Operating Procedures (SOPs) are crucial for ensuring smooth and efficient operations in any organization. These standardized procedures help employees understand their roles and tasks, ensuring consistency in performance and quality. Therefore, having a standardized SOP checklist is essential for conducting regular audits and inspections to identify any deviations and areas for improvement.规范操作程序(SOP)对于确保任何组织的运营顺利高效至关重要。

这些标准化程序帮助员工理解自己的角色和任务,确保绩效和质量一致。

因此,拥有标准化的SOP检查表对于定期进行审计和检查以识别任何偏差和改进空间至关重要。

A well-designed SOP checklist should cover all essential tasks and procedures that need to be followed in a particular process or operation. It should be comprehensive enough to ensure that no crucial steps are missed, yet not so overwhelming that employees feel burdened by its complexity. The checklist should be easy tounderstand, with clear instructions and requirements for each task, making it user-friendly for all employees involved.一个设计良好的SOP检查表应涵盖在特定过程或操作中需要遵循的所有重要任务和程序。

操作系统安全基线检查表

启用NTP服务,配置统一服务器时钟,应开启NTP服 务向网络内指定的NTP server同步时钟。

27

SNMP Community String设 置

如需启用SNMP服务,修改默认的SNMP Community String设置。 关闭不必要的启动项,优化系统资源,同时减少引 入 不必要的系统漏洞。

按照用户角色分配不同权限 按照用户角色分配不同权限的帐号,保证用户权限 的帐号 最小化。 将用户账号分配到相应的帐 建立多帐户组,将用户账号分配到相应的帐户组, 户组 不同的账户组拥有不同的系统访问和管理权限。 administrator、guest等默认帐户使用默认用户 不使用系统默认用户名 名,当攻击者发起穷举攻击时,使用默认用户名, 会大大降低攻击者的攻击难度。 口令策略设置不符合复杂度 口令策略设置不符合复杂度要求,口令过于简单, 要求 易被黑客破译。 设定不能重复使用最近5次(含5次)内已使用的口 设定不能重复使用口令 令。 口令生存期不得长于90天 口令生存期不得长于90天,应定期更改用户口令。

检查结果

开始->运行->net share 或我的电脑右击->管理->共享文件夹->共享 检查共享文件夹中的授权用户。

开始->运行->services.msc telnet 关闭 Automatic Updates 关闭 Background Intelligent Transfer Service 关闭 DHCP Client 关闭 Messenger 关闭 Remote Registry 关闭 Print Spooler 关闭 Server 关闭 SNMP Service 关闭 Task Schedule 关闭 TCP/IP NetBIOS Helper 关闭 对于已加入域的服务器,系统将自动与域控服务器同步时钟; 对于未加入域的服务器,需按以下步骤 点击桌面右下角时钟栏,开启“更改日期和时钟 设置”-“internet时间” 开启“自动与internet时间服务器同步”选型, 在服务器栏中填写NTP server的 IP地址,然后点 击“立即更新”。 进入“控制面板->管理工具->计算机管理”,进入“服务和应用程序”,检查“ SNMP Service”, “属性”面板中的“安全”选项卡的community strings设置。 修改默认“public” “开始->运行->MSconfig”启动菜单中检查启动项。

日常操作系统检查记录

日常操作系统检查记录检查日期:2023-11-08

系统概述

- 操作系统:Windows 10 Pro

- 版本号:10.0.19041.1526

- 处理器:Intel Core i7-8700

- 内存:16 GB

- 硬盘:1 TB SSD

系统性能

- CPU 使用率:正常范围内波动,平均约为 30% - 内存使用率:正常范围内波动,平均约为 50% - 磁盘空间:剩余 600 GB

系统更新与安全

- 最新的系统更新:已安装 2023 年 10 月的月度更新

- 安全软件:已安装并更新到最新版本的 Microsoft Defender 网络连接

- 无线网络:连接正常,信号稳定

- 有线网络:连接正常,速度稳定

应用程序与服务

- 所有主要应用程序均运行正常

- 服务:所有必要的服务都已启动并运行正常

系统问题与异常

- 未发现任何系统问题或异常

系统维护与优化

- 清理磁盘:已执行磁盘清理任务,删除不必要的文件和临时数据

- 优化磁盘:已执行磁盘碎片整理任务

- 检查病毒:已使用 Microsoft Defender 进行病毒扫描,未发现任何威胁

用户反馈与支持

- 用户满意度:高

- 用户反馈:无

- 技术支持:随时待命

结论

根据今天的日常操作系统检查,我们的系统表现良好,所有关键指标都在正常范围内。

系统性能稳定,网络连接正常,应用程序和服务均运行正常。

我们已经执行了必要的维护和优化任务,以确保系统的最佳性能。

如果您有任何问题或需要支持,请随时联系我们的技术支持团队。

ISMS内审检查表-综合管理部

A.16.1.1

A.16.1.2

A.16.1.3

A.16.1.4

A.16.1.5

A.16.1.6

A.16.1.7

职责和规程

报告信息安全事态

报告信息安全弱点

评估和确定信息安全事态

信息安全事件响应

对信息安全事件的总结

证据的收集

安全事情、事故一经发生,事情、事故发现者、责任者应立即向网管报告,网管应及时对事情、事故进行反应处理。所有员工有报告安全事故、事情的义务。

√

A.15.2.1

A.15.2.2

供应商服务的监视和评审

供应商服务的变更管理

——提供第三方评审记录表。

——查《采购合同书》,规定了对于服务方所提供服务的要求细则重要事项条款:规定了对于服务方违约的处理办法 符合。第三方服务的更改,包括更改和加强网络,使用新技术,更改服务设施的物理位置,更改供应商。

——目前没有第三方服务的变更。

内审检查表

被审核部门

综合管理部

审核成员:

陪同人员:

审核日期

2023年3月10日

审核主题

6.1、7.2、7.3、7.4、7.5、8.1、8.2、8.3、9.1、9.2、A.6.1.1、A.6.1.2、A.7、A.8、A.9、A.11、A.12、A.13、A.15.A.16、A.17、A.18

核查

要素/条款

用户注册及注销

用户访问开通

特殊访问权限管理

用户秘密鉴别信息管理

用户访问权限的复查

撤销或调整访问权限

对于任何权限的改变(包括权限的创建、变更以及注销),须由管理员操作。

提供金蝶K3系统用户列表1份。

特权分配仅以它们的功能角色的最低要求为据,有些特权在完成特定的任务后应被收回,确保特权拥有者的特权是工作需要的且不存在富裕的特权。

信息安全_风险评估_检查流程_操作系统评估检查表_Solaris_free

查看系统的版本信息、主机名及配置信息检查网卡数目与状态检查系统端口开放情况及路由查看系统已经安装了哪些程序包以root权限,执行:以root 权限,执行:查看网卡数目、网络配置、是否开启混杂监听模式。

以root 权限,执行:以root 权限,执行:了解系统备份情况、备份机制审核补丁安装情况检查passwd 、shadow 及group 文件检查有无对于login 进行口令认证检查是否问询相关的管理员。

重点了解备份介质,方式,人员,是否有应急恢复制度等状况。

# patchadd -p 检查系统的补丁情况# showrev -p 查看所有已经安装的patch或者# ls /var/sadm/patch 或者ls /var/adm/patchcat /etc/passwdcat /etc/shadowcat /etc/group保存后检查文件执行:执行:设置了口令最短长度要求检查是否设置了口令过期策略无用帐号审核为新增用户配置安全模板执行:查看/etc/passwd 中是否存在uucp,news 等帐号以及确认拥有shell 权限的帐号是否合理确认/usr/sadm/defadduser 有以下类似配置内容:检查是否设置登录超时检查root 的搜索路径检查/tmp 目录的属性检查查看/etc/default/login 文件,确认其中存在合理的设置,下面的举例为30 秒执行:检查root 的$PATH环境变量中是否浮现当前目录“. ”。

执行:查看执行结果是否如下:drwxrwxrwt 7 sys sys 496 6 月8 15:41 /tmp/确认有“t”的粘合位/var/adm/utmp、/var/adm/utmpx、/etc/group、/var/adm /utmp 、/var/adm /utmpx 、/etc/gro up 、/var/adm /wtmp 文件的权限检查是否有属主非有效用户的文件/ 目录检查是否有属组非有效组的文件/目录检查/var/adm 目/var/adm/wtmp 文件的权限应该是 644执行:(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:(检查风险:/var/adm 目录下目录及文件数量非常大,执录下是否存在所有人可写文件检查/var/cron 目录的属性检查是否存在所有人可写的目录检查属性为777 的文件/目录检查属性为666 的文件/目录检查移动介质上的文件系统行时间会很长,建议采用系统利用率比较底的时间执行) 检查/var/cron 目录权限是否为:root:sys 755执行:(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:find / -type f -perm 777 | xargs ls -las(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:find / -type f -perm 666 | xargs ls -las(检查风险:根目录下目录及文件数量非常大,执行时间会很长,建议采用系统利用率比较底的时间执行)执行:,查看是否做了如下设置执行:(检查风险:如果/etc 目录下目录及文件数量非常大,执 行时间会很长,建议采用系统利用率比较底的时间执行) 执行: (检查风险:如果/etc 目录下目录及文件数量非常大,执 行时间会很长,建议采用系统利用率比较底的时间执行) 查看/etc/default/login 文件中是否有如下配置: 查看 root 的掩码设置,确认/etc/profile 文件中将 umask 设 为 077 或者 027 执行:安全配置检查/etc 目 录 下 所 有 文 件 的 组 可写权限检查/etc 目 录 下 所 有 文 件 的 其 他 用 户 可 写权限检 查 初 始 文 件 权 限 掩码配置检 查 Root 的 文 件 权 限 掩 码 设置查 看 磁 盘 分区情况检查/etc/inetd.c onf 中的各项服务配置检查telnet & SSH 服务状况审核root 用户远程telnet\ftp 登录检查是否限制telnet 或者ssh 等的登录IP 执行:more /etc/inetd.conf查看是否禁止了部份不必要的、危(wei)险的服务。

内部审计检查表Internal audit checklist form

Factory Name:

Address:

Date of Visit:

Supplier Representative (s):

Name

Position

Sign

1

COC Controller

Factory Representative (s) 1

2

Manpower:

Female:

Male:

6

Discrimination

Yes/ No/ N/A/

Unable to verify

Description of Non-Compliance

Corrective Action Plan

Responsible Person

Target Completion Date

6.1

Does employment record show any evidence of discrimination?(e.g., discrimination in hiring, access to training, promotion, compensation, benefits etc., based on race, religion, tribe, cast, gender, sexual or political orientation, national/ethnic/social origin, union membership etc.).

Building Inspection Report 3

Building Inspection Report 4

1.16

Fire Safety Inspection Report 1

Fire Safety Inspection Report 2

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(REG_SZ) 0

隐藏键盘输入星号实际字符:HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Network\

禁止从任何驱动器上自动运行任何应用程序:HKLM\Software\Microsoft\Windows\CurrentVersion\

Policies\Explorer\NoDriveTypeAutoRun (REG_DWORD) 255

禁止现在的用户自动运行:HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

禁止Dr. Watson创建DUMPS文件:HKLM\Software\Microsoft\DrWatson\CreateCrashDump (REG_DWORD) 0

禁止系统的自动诊断自动运行:HKLM\ Software\Microsoft\Windows NT\CurrentVersion\

AEDebug\Auto (REG_DWORD) 0

操作系统审计检查表

WINDOWS安全审核

被审核部门

审核人员

审核日期

陪同人员

序号

审核项目

审核步骤/方法

审核结果

补充说明

改进建议

1

补丁安装情况

2

主要帐户策略审查

密码长度最少8位,密码周期最长为90天

3

审核策略

对所有帐户登录事件进行审核

对所有的帐户管理事件进行审核

对所有登录事件进行审核

审核失败访问的组件

对策略更改事件进行审核

EnableDeadGWDetect (REG_DWORD) 0

Ensure ICMP Routing via shortest path first:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

EnableICMPRedirect (REG_DWORD) 0

智能卡移除操作:“锁定工作站”

3.2.1.36 Strengthen Default Permissions of Global System Objects (e.g. Symbolic Links):Enabled

对未经过签名的驱动安装行为:“警告,但允许安装”或者“不允许安装”.

9

注册表安全设置审核

Tcpip\Parameters\TcpMaxHalfOpen (REG_DWORD) 100 or 500

SYN攻击保护–管理e TCP最大half-open保留sockets:HKLM\System\CurrentControlSet\

Services\Tcpip\Parameters\TcpMaxHalfOpenRetired (REG_DWORD) 80 or 400

更改系统时间:Administrators

创建页面文件:Administrators

创建全局对象:None

创建永久共享对象:None

诊断程序:None

拒绝从网络访问此计算机:Guests

拒绝作为批处理进行登录:

None by default (others allowable as appropriate) Not Defined

帮助阻止包碎片攻击:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

EnablePMTUDiscovery (REG_DWORD) 0

管理Keep-alive时间:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\KeepAliveTime

保护阻止source-routing spoofing攻击:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

DisableIPSourceRouting (REG_DWORD) 2

保护默认网关网络设置:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

CrashControl\AutoReboot (REG_DWORD) 0

禁止CD自动播放:HKLM\System\CurrentControlSet\Services\CDrom\Autorun (REG_DWORD) 0

在服务器上清除管理共享:HKLM\System\CurrentControlSet\Services\

11

用户权利审核

从网络访问此计算机:Users, Administrators (or none)

4.2.2 Act as part of the operating system:None

增加工作站到域:Not applicable

备份文件和目录:Administrators

4.2.5Bypass traverse checking:Users

HideSharePwds (REG_DWORD) 1

禁止拨号访问:HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Network\

NoDialIn (REG_DWORD) 1

禁止在蓝屏死机后自动重启:HKLM\System\CurrentControlSet\Control\

LanmanServer\Parameters\AutoShareServer (REG_DWORD) 0

保护阻止Computer Browser Spoofing攻击:HKLM\System\CurrentControlSet\Services\MrxSmb\

Parameters\RefuseReset (REG_DWORD)

启用IPSec保护Kerberos RSVP传输:HKLM\System\CurrentControlSet\Services\IPSEC\

NoDefaultExempt (REG_DWORD) 1

10

审核服务

Alerter –Disabled

Clipbook –Disabled

Computer Browser –Disabled

允许格式化和弹出可移动媒体:Administrators

Amount of Idle Time Required Before Disconnecting Session:30 Minutes(maximum)

在超过登录时间后强制注销:Enabled

系统关闭时清除虚存页面文件:Enabled

数字签名客户端通信(如可能):Enabled

数字签名服务器端通信(如可能):Enabled

不需要按CTRL+ALT+Delete登录取:Disabled

不显示上次登录的用户名:Enabled

LAN Manager Authentication标准l:“Send NTLMv2 response only”(最少)

用户登录时显示的消息文字:Custom Messageor “This system is for the use of authorized users only.

复位时间:15 Minutes(minimum)

6

事件日志审核

对于系统、安全、应用系统日志,审核下面的项目:最大日志容量:80 Mb(minimum)

限制GUEST帐户访问日志:Enabled

日志保持方法:“必要时候重写日志”

7

主要安全设置审核

对外在的匿名用户禁止访问。

8

安全选项

允许系统在未登录前关闭计算机:Disabled

Fax Service –Disabled

FTP Publishing Service –Disabled – Warning:将禁止FTP服务

IIS Admin Service –Disabled – Warning: This will disable Internet Information Services!

PerformRouterDiscovery (REG_DWORD) 0

保护阻止SYN Flood攻击:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

SynAttackProtect (REG_DWORD) 2

SYN攻击保护–管理TCP最大half-open sockets:HKLM\System\CurrentControlSet\Services\

Internet Connection Sharing –Disabled

Messenger –Disabled

NetMeeting Remote Desktop Sharing –Disabled

Remote Registry Servห้องสมุดไป่ตู้ce –Disabled

Routing and Remote Access –Disabled

(REG_DWORD) 300000

保护阻止恶意的Name-Release攻击:HKLM\System\CurrentControlSet\Services\Netbt\Parameters\

NoNameReleaseOnDemand (REG_DWORD) 1

确保路由发现被禁止:HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

Telnet –Disabled