数字图像置乱

图像置乱

数字图像置乱技术研究6.3.1图像置乱原理图像置乱技术属于图像加密技术,它通过对图像像素矩阵的重排,破坏了图像矩阵的相关性,以此实现信息的加密,达到安全传输图像的目的。

图像置乱的实质是破坏相邻像素点间的相关性,使图像“面目全非”,看上去如同一幅没有意义的噪声图像。

单纯使用位置空间的变换来置乱图像,像素的灰度值不会改变,直方图不变,只是几何位置发生了变换。

置乱算法的实现过程可以看做是构造映射的过程,该映射是原图的置乱图像的一一映射,如果重复使用此映射,就构成了多次迭代置乱。

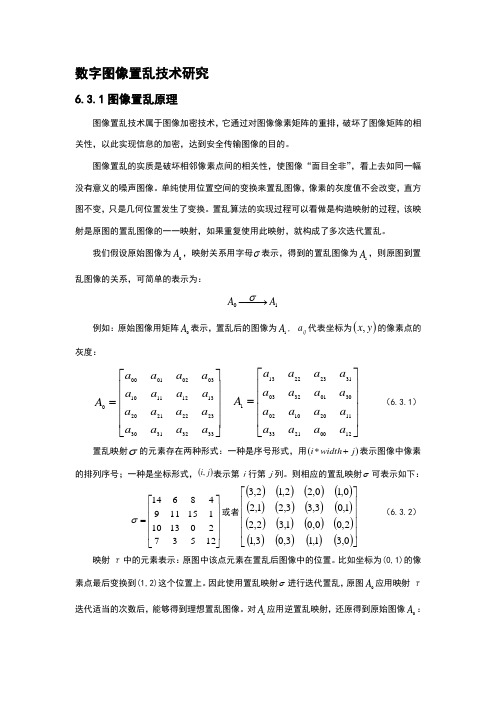

我们假设原始图像为0A ,映射关系用字母σ表示,得到的置乱图像为1A ,则原图到置乱图像的关系,可简单的表示为:10A A −→−σ例如:原始图像用矩阵0A 表示,置乱后的图像为1A , ij a 代表坐标为(),x y 的像素点的灰度:⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡=333231302322212013121110030201000a a a a a a a a a a a a a a a a A ⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡=12002133112010023*******312322131a a a a a a a a a a a aa a a a A (6.3.1) 置乱映射σ的元素存在两种形式:一种是序号形式,用()j width i +*表示图像中像素的排列序号;一种是坐标形式,()j i ,表示第i 行第j 列。

则相应的置乱映射σ可表示如下:⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡=1253720131011511948614σ或者()()()()()()()()()()()()()()()()⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡0,31,13,03,12,00,01,32,21,03,33,21,20,10,22,12,3 (6.3.2) 映射τ中的元素表示:原图中该点元素在置乱后图像中的位置。

比如坐标为(0,1)的像素点最后变换到(1,2)这个位置上。

一种新的基于混沌序列数字水印的图像置乱技术

一种新的基于混沌序列数字水印的图像置乱技术图像置乱的主要目标是将一个有含义的图像转换为一个无意义或者无序的图像,从而增强该图像抵抗攻击的能力和安全性。

本文提出了一种新的基于混沌猫映射的图像置乱方法。

首先我们使用混沌猫映射来打乱数字图像的像素坐标值,然后在原数字图像的像素值和一些基于加密参数、迭代次数、坐标的混沌值之间进行异或运算。

这是一个新的用与统计加密图像统计特性的传播技术。

此方法易于实现、满足置乱效果且可以作为数字图像加密与伪装的预处理过程。

关键词:图像置乱,数字水印,混沌序列,混沌猫映射1.简介数字图像置乱的主要目的是作为数字图像加密隐藏的预处理或后期处理而将一个有含义的图像转换为一个无意义或者无序的图像从而增强该图像抵抗攻击的能力和安全性。

[1]这种数字图像加密置换方式需要申请“置换”和“扩散”机制。

置换是用于转换数字图像的像素坐标值,而扩散是用于转换数字图像的像素值,这两种方式用于统一加密图像的统计特性和使加密图像的明文、密文关系更加复杂。

但是,所有显存的方法都存在下面提出的一些问题。

在本文,我们首先使用混沌猫映射打乱数字图像的像素坐标值。

基于混沌猫映射,我们使用一种新的扩散技术来统一加密图像的统计特性。

基于加密参数、迭代次数、坐标的混沌值将会和数字图像原先的像素值进行异或运算。

从而我们获得加密信息,为了恢复加密图像,我们需要对加密图像使用逆异或运算和逆混沌猫映射。

混沌猫映射对于初始值非常敏感,从而确保了无序过程的唯一性和不可破性。

我们提出的该项技术可以直接用于数字水印,数据加密,信息隐藏等等技术。

最后,实验结果显示该项新的扩散技术可以解决很多问题,这种方式对于统一加密图像的统计特性非常有效,并且该方法的有效性很高。

2.相关工作和问题据参考[3,4],猫混沌映射是一种由Arnold和Avez提出的混沌模型。

数字图像可以被置换和映射定义为如下:为了对混沌猫图申请加密,我们需要一些加密参数。

基于三维Arnold变换的数字图像置乱技术及其周期性

命题 #" 对于 -./012 变换 (!) 的矩阵 /, 如果代替以其逆

0 &"

{

{

!3 % !5 #3 % #5

( +! & ! +" ) ’ ! * # * ( +" & ! +! * +’ ) ’ $ * ( +! & +’ ) ’

( $%& ’) H2 -0 % " ( $%& ’) /0 % " ( $%& " # # % # " " " " "

证明( 由题设 - 0 % " , 根据矩阵 , 的结构得 ( $%& ’)

{

!" ! 所以 ) & " #"( $%& ’ ) % 证毕。 # , $" $ 为给出三维 ()*%+& 变换的周期的估值定理, 做准备工 作: 设矩阵 # # " " " " ! , % # " " , ) % " ! ! , ." 则 ) % , 。记 -" % " , " " " " ! ’ % ", /" % " , -! % " , .! % ! , /! % ’ , 有 .0 & -0 -0 /0 & .0

图像置乱在水印中的应用

PDF 文件使用 "pdfFactory Pro" 试用版本创建

PDF 文件使用 "pdfFactory Pro" 试用版本创建

PDF 文件使用 "pdfFactory Pro" 试用版本创建

n

PDF 文件使用 "pdfFactory Pro" 试用版本创建

一种载体图像置乱的LSB算法

n

n

n

LSB算法简单实现容易,同时可以保证数字水印的不可见 性,由于可以在最低位的每个像素上都插入数字水印信 息,因此有较大的信息嵌入量。 但是由于数字水印位于图像的不重要像素位上,因此很容 易被图像过滤、量化和几何型变等操作破坏,以致无法恢 复数字水印。 针对基本的LSB算法的缺点,在嵌入水印之前,对原始图 像进行置乱变换,使图像变得混乱不堪,然后再利用SLB 数字水印算法将水印图像嵌入变换后的原始图像,嵌入水 印的图像在遭受用户修改和恶意攻击时,由于Amold变换 将遭受损坏的比特分散开了,减少了对人视觉的影响,相应 就提高了数字水印的鲁棒性.

PDF 文件使用 "pdfFactory Pro" 试用版本创建

n

5 基于生命游戏的图像置乱技术 本世纪70 年代,人们曾疯迷于一种被称作“生命游戏”的小 游戏,这种游戏相当简单。假设有一个象棋盘一样的方格 网,每个方格中放置一个生命细胞,生命细胞只有两种状 态:“生”或“死”。由英国数学家John Conway 确定的游戏规 则如下:如果一个细胞周围有3 个细胞为生(一个细胞周围 共有8 个细胞) ,则该细胞为生,即该细胞若原先为死,则转为 生,若原先为生,则保持不变;如果一个细胞周围有2 个细胞 为生,则该细胞的生死状态保持不变;在其它情况下,该细胞 为死,即该细胞若原先为生,则转为死,若原先为死,则保持不 变。依此规则进行迭代变化,使细胞生生死死,会得到一些 有趣的结果。该游戏之所以被称为生命游戏,是因为其简 单的游戏规则反映了自然界中这样的生存规律:如果一个 生命,其周围的同类生命太少的话,会因为得不到帮助而死 亡,如果太多,则会因为得不到足够的生命资源而死亡。基 于生命游戏的数字图像位置置乱技术详见参考文献[3 ] 。

基于三维亚仿射变换的数字图像置乱技术

置乱的效果 ; 对其周期性进行 了研究 , 并提 出了奇异 点与伪 周期 的概念 。经实验验证 , 算法置乱 效果 良好 , 该 具有密钥

空 间较 大 、 密灵 活 、 加 扩散 性 和扰 乱 性 比较 理 想 、 全 性 较 高的 优 点 。 安

关键词 : 息安全 ; 信 数字图像置乱 ; 三维亚仿射 变换 ; 周期性 ; 奇异点

c mp n n so a h px l n t e oo p c c o e d f rn a s t r n f r o c iv n ma e s r mb i g a d t o o e t fe c ie i h c l r s a e h s i ee t w y o ta so m fr a he i g i g c a l , n i n s p r d ct sd s u s d o r p s gt e c n e t fs g lr y p i t n a e p r d h e e p r n a n y i s o s ta e o ii wa ic se ,frp o o i h o c p i ua i on d f k e o .T x e me tla a ss h w h t i y n o n t a i i l t e a g r h h s g o fe to c a l g lr e e p c , f x b e e c y t n a d h g e u t .An t i u in a d h o t m a o d e c fs r mbi , ag r k y s a e l i l n r p i , n ih s c r y l i n e o 【 i d i df s n s o dsu b c r d a . itr a e a e ie n 1 Ke r s if r ai n s c rt; dg tl i g ca l g t r e d me so a u - f n a so ai n p r d ct ; y wo d : n o m t e u y o i ii ma e s r mb i ; h e i n in l s b af e t n f r t ; e o i i a n i r m o i y

基于AES的数字图像置乱方法

第11卷 第8期2006年8月中国图象图形学报Journal of I m age and GraphicsVol .11,No .8Aug .,2006基金项目:国家自然科学基金项目(10226028);福建省泉州市科技重点项目(2004g27)收稿日期:2005206205;改回日期:2005209213第一作者简介:陈燕梅(1981~ ),女。

福建师范大学数学与计算机科学学院硕士研究生。

主要研究方向为密码学与信息安全。

E 2mail:happygirlcy m@基于AES 的数字图像置乱方法陈燕梅 张胜元(福建师范大学数学与计算机科学学院,福州 350007)摘 要 以图像信息安全问题为背景,介绍了高级加密标准(AES ):R ijndael 算法,并在此对称分组密码算法的基础上,提出了密钥控制下采用AES 算法进行图像置乱与恢复的方法。

该方法既安全又简便。

实验结果显示了图像置乱的效果,通过直方图的比较对此进行一定的分析,结果表明,这种方法能达到较好的加密与解密效果,而且易于实现。

关键词 高级加密标准(AES ) 数字图像 数字图像置乱 信息安全中图法分类号:T N911 文献标识码:A 文章编号:100628961(2006)0821076205A M ethod for D i g ita l I mage Scram bli n g Ba sed on AESCHE N Yan 2mei,ZHANG Sheng 2yuan(School of M athe m atics and Co m puter Science,Fujian N or m al U niversity,Fuzhou 350007)Abstract W ith the security p r oble m of i m age inf or mati on as research backgr ound,this paper intr oduces the AdvancedEncry p ti on Standard (AES ):R ijndael algorith m.Base on the sy mmetry bl ock ci pher alg orith m,a method for scra mbling and rest oring digital i m ages is p r oposed,which uses the AES alg orith m under the contr ol of secret key .Thismethod is safe aswell as si m p le .A si m ulati on sho ws the effect of i m age scra mbling,and it is analyzed by co mparis on of hist ogra m s .The results sho w that:this method can reach p referable effect of encry p ti on and decry p ti on,and further more,it ’s easy t o realize .Keywords advanced encryp ti on standard (AES ),digital i m age,digital i m age scra mbling,inf or mati on security1 引 言数字图像信息安全,是伴随着计算机网络和多媒体技术的迅速发展而产生的新问题。

基于位置与色彩空间的数字图像混合置乱方法

基于位置与色彩空间的数字图像混合置乱方法作者:仇李良来源:《电脑知识与技术》2019年第09期摘要:【目的】数字图像置乱算法是图像信息隐藏中常用的技术,其性能好快对信息隐藏往往产生重要影响。

传统的基于位置空间置乱方法具有一定鲁棒性,但不能变换图像像素值,保密性不高。

基于色彩空间的置乱方法虽然能改变图像像素值,但鲁棒性不强。

【方法】为此,本文提出了一种基于位置与色彩空间的混合置乱方法,通过把Arnold变换与二维数论变换结合。

【结果】可以保证算法的鲁棒性并增强安全性。

【结论】实验结果表明,提出的方法恢复图像完全无损,在受到攻击时鲁棒性较强。

关键词:信息隐藏; Arnold变换;数论变换中图法分类号:TN911.73 文献标识码:A文章编号:1009-3044(2019)09-0173-03Abstract: Image scrambling approaches are common used techniques in image information hiding which has an important impact on the performance of information hiding. Traditional location space based scrambling approaches have strong robustness, but they cannot transform the values of image pixels and have to face with severe security problems. Color space based scrambling approaches can modify the values of image pixels, but they generally have weak robustness against attacks. To solve these issues, this paper presents a novel scrambling method based on location and color space. By combining Arnold and 2-D number theoretic transformation, the proposed method has strong robustness and can enhance the safety performance. Experimental results show that our method can not only restore the lossless original image, but has strong robustness against attacks.Keywords: information hiding;Arnold transformation; number theoretic transformation1引言在图像信息隐藏研究领域,数字图像置乱技术是实现有效隐藏的重要组成部分。

基于图像镜像变换的数字图像置乱方法

基于图像镜像变换的数字图像置乱方法摘要针对近年来兴起的数字图像信息安全问题,分析了基于二叉树遍历的数字图像置乱方法存在的不足,提出了基于图像镜像变换的数字图像置乱方法。

图像镜像原理是将图片看成一个M×N的二维矩阵,将像素点看成矩阵中的元素,以矩阵中间为界,左半部分的元素与右半部分的元素相互交换位置。

图像镜像变换的数字图像置乱方法1是在图像镜像原理的基础之上进一步细分的镜像变换。

图像镜像变换的数字图像置乱方法2是在图像镜像原理的基础之上重新编译了新的算法和新的对应关系的变换。

此两种方法简单易操作,并且有一定置乱效果,计算时间复杂度低。

关键词:图像镜像变换,数字图像Transform-based Mirror Image Digital ImageScrambling MethodZHAO Xin(The school of Mathematics and Statistics, Tianshui Normal University ,Tianshui ,741000)Abstract:As to the foucs of digital image information security question in recent years, digital image scrambling method based on the binary tree traversal existence insufficiency is analyzed and digital image scrambling method based on the mirror image transformation is proposed in this paper. The mirror image regards the picture as a M×N two-dimensional matrix, and the picture element spot as the element of the matrix. The left half part's element and the other part's element exchange the position mutually. The mirror image transformation's digital image scrambling method 1 is the mirror transformation which further is subdivided in the foundation of the mirror image theory. Another method translates the new algorithm and corresponding relationships transformation based on the mirror theory foundation. The two methods are easy to operate and have a certain scrambling effect. The complexity of computing time is also low. Key Words:Mirror Image Transform , Digital image scramble基于图像镜像变换的数字图像置乱方法1.引言随着多媒体技术的迅速发展和网络带宽限制的放松,越来越多的数字图像在网络上传输,这些图像信息有些无关紧要,有些却至关重要,它们有可能涉及到个人的隐私、公司的利益、国家的安全,其价值无法衡量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

全国大学生数学建模竞赛承诺书我们仔细阅读了中国大学生数学建模竞赛的竞赛规则.我们完全明白,在竞赛开始后参赛队员不能以任何方式(包括电话、电子邮件、网上咨询等)与队外的任何人(包括指导教师)研究、讨论与赛题有关的问题。

我们知道,抄袭别人的成果是违反竞赛规则的, 如果引用别人的成果或其他公开的资料(包括网上查到的资料),必须按照规定的参考文献的表述方式在正文引用处和参考文献中明确列出。

我们郑重承诺,严格遵守竞赛规则,以保证竞赛的公正、公平性。

如有违反竞赛规则的行为,我们将受到严肃处理。

我们参赛选择的题号是(从A/B/C/D中选择一项填写):A我们的参赛报名号为(如果赛区设置报名号的话):所属学校(请填写完整的全名):福州大学参赛队员 (打印并签名) : 1. 詹小青 02. 郑雅娟 03. 陈丹凡 0指导教师或指导教师组负责人 (打印并签名):王宏健日期: 2014 年 4 月 26 日数字图像置乱[摘要]把一幅数字图像变换为一幅杂乱无章的加密图像的过程就是数字图像的置乱。

把置乱后的图像恢复为原始图像的过程为图像复原。

这是一个加密———解密过程。

加密过程可以描述如下:明文→加密器→密文,我们采用HILL 密码,因为所提供图像为256*256的,所以可以用MATLAB 将其转化成在模256下的矩阵256256G ⨯ ,为了计算方便把它分割成32个8*8的小矩阵88G ⨯ 。

然后选取可逆整数矩阵88112012110011210221103012021300222031221132132122320012012211A ⨯⎡⎤⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥=⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎣⎦为加密过程的密钥,其中239A = 与256互质。

再将32个八阶方阵分别左乘“密钥”88A ⨯ ,则8888mod(256)B AG ⨯⨯=,再将32个88B ⨯ 整合在一起即可得到B (其中B 为置乱后图像的明文信息)。

用MATLAB 编程后就可以得到置乱后的图像。

解密过程可以描述如下:密文→普通信道→解密器→明文,解密过程是加密过程的逆过程。

先将B 分割成32个8*8的小矩阵88Q ⨯,用MATLAB 计算出矩阵A 的逆1 -0.1172 -0.3389 0.2762 0.0502 0.1506 -0.2050 0.0753 0.3264 -0.8577 0.0544 -0.1925 0.5105 0.5314 -0.2510 0.7657 -0.6820 -0.8661 -0.1841 0.1130 0.A -=6569 0.9707 -0.7657 0.4854 -0.2301 -0.6067 0.2092 -0.3556 0.1172 0.3515 0.1883 0.1757 -0.2385 -0.2678 0.3682 -0.2259 -0.3138 0.0586 0.5314 0.0293 -0.5397 0.8870 0.2803 -0.3766 -0.5230 -0.5690 0.5523 -0.2845 0.1004 1.6402 -0.2552 0.1339 -0.7029 -1.1088 0.8703 -1.0544 0.4310 0.5607 -0.0209 0.5356 0.1883 -0.4351 -0.5188 -0.2176 0.7238⎡⎤⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎣⎦ 。

然后由8888mod(256)B AG ⨯⨯=可得:18888mod(256)G A B -⨯⨯=,根据该公式可以用MATLAB 计算出88G ⨯ 。

再将解出来的32个88G ⨯ 整合起来得到数字矩阵256256G ⨯即为复原后图像的明文信息。

关键词:矩阵,置乱与复原,加密与解密,HILL 密码, MATLAB一、问题重述随着网络技术的高速发展,大量的个人信息和公众信息在网上传播,使得信息安全显得日趋重要。

图像信息生动形象,是我们表达信息的常用手段之一,因此图像信息安全十分重要。

通常我们在计算机或者网络上存储或者传输的图像都是数字图像(Digital Image)。

一幅数字图像P 可以看作是一个矩阵P ,矩阵的元素所在的行与列,就是图像显示在计算机屏幕上的诸像素点的坐标,元素的数值就是像素的灰度(通常有256个等级,用整数0至255表示)。

如有的卫星图片大小为2340×3240,约758万像素。

针对数字图像的安全保密问题,信息隐藏与伪装技术是其主要手段,其中包括如下几个重要课题:(1)数字图像的置乱技术;(2)数字图像的分存技术;(3)数字图像的隐藏技术;(4)数字图像的水印技术。

让我们考虑数字图像的置乱问题。

把一幅数字图像变换为一幅杂乱无章的加密图像的过程就是数字图像的置乱(Digital Image Scrambling )。

把置乱后的图像恢复为原始图像的过程为图像复原。

这是一个加密——解密过程。

考虑以下问题:(1)设计一种数字图像的置乱算法(包括复原)。

(2)在计算机上编程实现算法,并用题目所附的图像()给出置乱后的图像。

(3)分析置乱算法的优缺点。

二、问题分析该问题我们小组经讨论后决定用HILL 密码进行加密。

Hill 密码是一种传统的密码体系,它的加密过程可以描述如下:明文→加密器→密文→普通信道→解密器→明文。

该图片的加密过程可利用HILL 密码来实现。

先用MATLAB 软件将256256⨯ 的图片的信息转化为明文信息,即采集成数字矩阵256256G ⨯ 来表示。

然后选择一个在模256下的可逆整数方阵88A ⨯作为Hill 密码的加密矩阵,它是这个加密体制的“密钥”。

由于数字矩阵256256G ⨯太过庞大,我们采用矩阵分块的方式分为32个可逆的八阶方阵88Q ⨯ 。

再将32个八阶方阵分别左乘“密钥”88A ⨯ ,则8888mod(256)B AG ⨯⨯=,再将32个88B ⨯ 整合在一起得到B 。

用MATLAB 编程后便可以得到置乱后的图像。

这就是图片的置乱算法的思路。

解密过程即为上述过程的逆过程。

同样将B 分成32个八阶矩阵,在模256运算下解方程组18888mod(256)G A B -⨯⨯=的问题,同样用MATLAB 计算出矩阵A 的逆,再将解出来的32个88G ⨯ 整合起来得到数字矩阵G 。

这就是图片的复原算法的思路。

三、模型假设(1)程序中使用的图形为题目所提供,无损坏; (2)图像规格大小为256*256 ; (3)图像为灰度图片,非彩色图片。

四、 模型的建立和求解问题一:数字图像置乱原理的具体框图如下:数字图像的置乱算法:(具体程序详见附录二)用MATLAB 软件将256256⨯ 的图片的信息转化为明文信息,即采集成数字矩阵256256G ⨯ 来表示,采用矩阵分块的方式分为32个可逆的八阶方阵88G ⨯。

(具体矩阵和过程详见附录一)选择可逆整数方阵8811201211001121022110301202130022203122113213212232001201202101A ⨯⎡⎤⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥=⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎣⎦作为加密矩阵,用MATLAB 可以计算出239A =(程序见附录三) 与256互质,所以A 是这个加密体制的“密钥”。

将32个八阶方阵分别左乘“密钥”88A ⨯ ,则8888mod(256)B AG ⨯⨯=,再将32个88B ⨯ 整合在一起即可得到B (其中B 为置乱后图像的明文信息)。

用MATLAB 编程后就可以得到置乱后的图像。

数字图像的复原算法:(具体程序同样详见附录二)同样将B 分成32个八阶矩阵,因为B 是在模256下的矩阵,所以问题转化成在模256的运算下解方程组18888mod(256)G A B -⨯⨯=的问题,同样用MATLAB 计算出矩阵A 的逆:(程序见附录三)1 -0.1172 -0.3389 0.2762 0.0502 0.1506 -0.2050 0.0753 0.3264 -0.8577 0.0544 -0.1925 0.5105 0.5314 -0.2510 0.7657 -0.6820 -0.8661 -0.1841 0.1130 0.A -=6569 0.9707 -0.7657 0.4854 -0.2301 -0.6067 0.2092 -0.3556 0.1172 0.3515 0.1883 0.1757 -0.2385 -0.2678 0.3682 -0.2259 -0.3138 0.0586 0.5314 0.0293 -0.5397 0.8870 0.2803 -0.3766 -0.5230 -0.5690 0.5523 -0.2845 0.1004 1.6402 -0.2552 0.1339 -0.7029 -1.1088 0.8703 -1.0544 0.4310 0.5607 -0.0209 0.5356 0.1883 -0.4351 -0.5188 -0.2176 0.7238⎡⎤⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎣⎦,然后解方程组18888mod(256)G A B -⨯⨯=,再将解出来的32个小方阵88G ⨯ 整合起来得到数字矩阵256256G ⨯,即为置乱前图像的明文信息,图像就得到复原。

问题二: 算法的实现:置乱前的图像置乱后的图像复原后的图像问题三:算法的优缺点详见“模型的评价”六、模型的评价(1) 此方法原理简单,容易实现,运算量小;(2)置乱后的图像不够加密,置乱度不够高,安全性仍需加强;(3)方程变换过于简单,容易找到逆运算,安全性不高;(4)本方法只适用于256*256规格的图片。

七、模型改进方向本方法利用HILL密码原理简单,容易实现,但加密过于简单,置乱效果较好。

如有必要,可对图像进行多次加密和相应的多次解密,安全性会更强。

但是由于图像规格是256*256的,对其他规格的图像无法加密与解密,在实用性方面还有许多需要改善的地方。

今后数字图像置乱技术的研究方向将侧重于完善图像置乱理论,提高置乱算法的安全性、稳健性,研究其在实际网络中的应用,建立相关标准等。

附件matlab程序:附录一(只截取部分)附录二(加密和复原程序)>> %加密>> G=imread('E:\数学模型讲义\题目\附图');>> w0=double(G);>> [m,n]=size(w0);>> B=mat2cell(w0,ones(256/8,1)*8,ones(256/8,1)*8);%将256*256矩阵分成32个8*8的小矩阵>> A=[1 1 2 0 1 2 1 1;0 0 1 1 2 1 0 2;2 1 1 0 3 0 1 2;0 2 1 3 0 0 2 2;2 0 3 1 2 2 1 1;3 2 1 3 2 1 2 2;3 2 0 0 1 2 0 1;2 0 0 2 0 1 0 1];>> for i=1:32*32;B{i}=mod(A*B{i},n);%B{i}为加密一次后的32个小矩阵X=cell2mat(B);%将32个小矩阵合成256*256矩阵end>> P=uint8(X);%P为置乱后图像的矩阵>> imshow(P)>> %复原>> X=double(P);>> B=mat2cell(X,ones(256/8,1)*8,ones(256/8,1)*8);%将256*256矩阵分成32个8*8的小矩阵>> a=round(det(A));%取整数>> n=256;>> c=mod_daoshu(a,n);>> C=a*inv(A);>> invA=c*C;>> for i=1:32*32;B{i}=mod(invA*B{i},n);%B{i}为加密一次后的32个小矩阵Y=cell2mat(B);%将32个小矩阵合成256*256矩阵end>> Q=uint8(Y);%Q为复原后图像的矩阵>> imshow(Q)定义函数mod_daoshu(a,n)的程序如下:function b=mod_daoshu(a,m)if gcd(a,m)~=1disp('Error');else for i=1:m-1if mod(i*a,m)==1;b=i;breakend;endend附录三。