《计算机网络应用基础》——期末复习题及答案_85601468373641667

《计算机网络应用基础》——期末复习题及答案

中国石油大学(北京)远程教育学院《计算机网络应用基础》期末复习题一、选择题1.属于计算机网络安全的特征的是(A)A.保密性、完整性、可控性B.可用性、可控性、可选性C.真实性、保密性、机密性D.完整性、真正性、可控性2.数据完整性指的是( A )A.保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密B.提供连接实体身份的鉴别C.防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致D.确保数据数据是由合法实体发出的3. PPDR模型由四个主要部分组成:( C)、保护、检测和响应。

A.安全机制B.身份认证C.安全策略D.加密4. ISO/OSI参考模型共有(D)层。

A.4B.5C.6D.75.以下关于对称密钥加密说法正确的是:( C )A.加密方和解密方可以使用不同的算法B.加密密钥和解密密钥可以是不同的C.加密密钥和解密密钥必须是相同的D.密钥的管理非常简单6.以下关于非对称密钥加密说法正确的是:( B )A.加密方和解密方使用的是不同的算法B.加密密钥和解密密钥是不同的C.加密密钥和解密密钥匙相同的D.加密密钥和解密密钥没有任何关系7. 不属于数据流加密的常用方法的是(D)。

A.链路加密B.节点加密C.端对端加密D.网络加密8. 以下算法中属于非对称算法的是( B )。

A.DESB.RSA算法C.IDEAD.三重DES9.以下选项中属于常见的身份认证形式的是(A)。

A.动态口令牌B.IP卡C.物理识别技术D.单因素身份认证10. 数字签名利用的是(A)的公钥密码机制。

A. PKIB.SSLC.TCPD.IDS11. (B)机制的本质特征是:该签名只有使用签名者的私有信息才能产生出来。

A.标记B.签名C.完整性D.检测12.以下关于数字签名说法正确的是:(D )A.数字签名是在所传输的数据后附加上一段和传输数据毫无关系的数字信息B.数字签名能够解决数据的加密传输,即安全传输问题C.数字签名一般采用对称加密机制D.数字签名能够解决篡改、伪造等安全性问题13.数字签名常用的算法有( B )。

计算机网络技术期末考试题及答案

计算机网络技术期末考试题及答案考试题一:计算机网络概述1. 简述计算机网络的定义。

2. 论述计算机网络的分类。

3. 解释OSI参考模型和TCP/IP参考模型,并指出两者之间的关系。

答案一:计算机网络是指将地理位置不同的计算机通过通信设备互联起来,实现资源共享和信息传递的系统。

计算机网络按照规模和功能可分为以下几类:1. 局域网(Local Area Network,LAN):覆盖范围较小,一般在某一楼层、某一办公区域等局部范围内使用。

2. 城域网(Metropolitan Area Network,MAN):覆盖范围较LAN 广,一般覆盖整个城市或其它较大的地理范围。

3. 广域网(Wide Area Network,WAN):覆盖范围最广,一般跨越多个城市、多个国家甚至全球范围。

4. 互联网(Internet):由多个WAN和LAN通过协议连接而成,全球最大的计算机网络系统。

OSI参考模型和TCP/IP参考模型是计算机网络的两种基本参考模型,它们都用于描述计算机网络的工作原理和协议堆栈。

OSI参考模型包括七层,分别是物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

而TCP/IP参考模型则包括四层,分别是网络接口层、网络层、传输层和应用层。

TCP/IP参考模型是OSI参考模型的一种简化实现,并且是互联网的基础模型。

考试题二:IP地址和子网划分1. 定义IP地址和子网掩码。

2. 论述IP地址的分类以及各类IP地址的范围。

3. 解释子网划分的目的和方法。

答案二:IP地址是互联网协议(Internet Protocol)中用于唯一标识计算机或网络设备的一组数字或字母。

IP地址分为IPv4地址和IPv6地址两种类型,其中IPv4地址由32位二进制数组成,以点分十进制表示;IPv6地址由128位十六进制数组成,并以冒号分隔。

IP地址通常被分为网络号和主机号两部分,其中网络号用于标识网络,主机号用于标识网络中的具体设备。

计算机网络期末考试试题及答案

计算机网络期末考试试题及答案计算机网络期末考试试题卷填空题(每空分,共分)、在计算机网络的定义中,一个计算机网络包含多台具有自治功能的计算机;把众多计算机有机连接起来要遵循规定的约定和规则,即通信协议;计算机网络的最基本特征是资源共享。

、常见的计算机网络拓扑结构有:总线型、星型和网状、常用的传输介质有两类:有线和无线。

有线介质有双绞线、同轴电缆、光纤。

、网络按覆盖的范围可分为广域网、城域网、局域网。

、协议参考模型共分了层,其中、层是传输层、应用层。

、电子邮件系统提供的是一种存储转发式服务,服务模式为、类地址的范围是—、目前无线局域网采用的拓扑结构主要有点对点方式、多点方式、中继方式。

、计算机网络的基本分类方法主要有:根据网络所覆盖的范围、根据网络上主机的组网方式,另一种是根据信息交换方式。

、数据传输的同步技术有两种:同步传输和异步传输。

、用双绞线连接两台交换机,采用交叉线。

的标准线序是橙白、橙、白绿、蓝、蓝白、绿、棕白、棕。

、多路复用技术是使多路信号共同使用一条线路进行传输,或者将多路信号组合在一条物理信道上传输,以充分利用信道的容量。

多路复用分为:频分多路复用、波分多路复用、时分多路复用和码分多路复用、(虚拟局域网)是一种将局域网从逻辑划分网段,而不是从物理上划分网段,从而实现虚拟工作组的新兴数据交换技术。

二、选择题(每题分,共分)、计算机网络拓扑是通过网中结点与通信线路之间的几何关系表示网络中各实体间的。

、联机关系、结构关系、主次关系、层次关系、双绞线由两根相互绝缘的、绞合成均匀的螺纹状的导线组成,下列关于双绞线的叙述,不正确的是。

、它的传输速率达,甚至更高,传输距离可达几十公里甚至更远、它既可以传输模拟信号,也可以传输数字信号、与同轴电缆相比,双绞线易受外部电磁波的干扰,线路本身也产生噪声,误码率较高、通常只用作局域网通信介质、网络采用固定长度的信元传送数据,信元长度为。

、、、、、属于哪一类特殊地址()。

计算机网络应用基础期末测试习题

第一章网络基础知识(附答案)一、选择题1.计算机网络是主要的功能在于( D )。

A.扩充存储容量B.提高运算速度C.传输文件D.共享资源2.根据计算机网络覆盖的范围的大小、网络可分为局域网和( A )。

A.WAN B.LAN C.Internet网D.互联网3.开放系统互联参考模型的基本结构分为( D )。

A.4层B.5层C.6层D.7层4.在网络的各个结点上,为了顺利实现OSI模型中同一层次的功能,必须共同遵守的规则,叫做(A )。

A.协议B.TCP/IP C.Internet D.以太网5.数据链路层的数据单位是( C)。

A.比特B.字节C.帧D.分组6.对等层实体之间采用( C )进行通信。

A.服务B.服务访问点C.协议D.上述三者7.区分局域网(LAN)和广域网(WAN)的依据是( D )。

A.网络用户 B.传输协议C.联网设备 D.联网范围8.学校的校园网络属于( A )。

A.局域网B.广域网 C.城域网 D.电话网9.在TCP/IP 参考模型中TCP协议工作在:( B )。

A.应用层B.传输层C.互连层D.主机-网络层10.为网络数据交换而制定的规则、约定和标准称为(B )。

A.体系结构B.协议C.网络拓扑D.模型11.网络系统以通信子网为中心,通信子网处于网络的( A ),由网络中的通信控制处理机、其他通信设备、通令线路和只用作信息交换的计算机组成。

A.内层 B.外层C.中层D.任意位置12.网络体系结构可以定义为(A )。

A.网络层次结构模型与各层协议的集合B.由国际标准化组织制定的一个协议标准C.执行计算机数据处理的软件模块D.一种计算机网络的具体实现方法13.早期的计算机网络是由( C )组成系统。

A.计算机—通信线路—计算机B.PC机—通信线路—PC机C.终端—通信线路—终端D.计算机—通信线路—终端二、填空题1.从计算机网络系统组成的角度看,计算机网络可以分为资源子网和通信子网。

计算机网络应用基础-习题集(含答案).doc

- 习题集计算机网络应用基础(含答案)《计算机网络应用基础》课程习题集【说明】:本课程《计算机网络应用基础》(编号为 03009)共有单选题 , 判断改错题 , 简答题 , 计算题 1, 计算题 2,填空题等多种试题类型,其中,本习题集中有 [ 简答题 ] 等试题类型未进入。

一、单选题1.计算机网络中可以共享的资源包括 ( )A. 硬件、软件、数据B.主机、外设、软件C.硬件、程序、数据D.主机、程序、数据2.在 TCP/IP 体系结构中,与 OSI 参考模型的网络层对应的是 ( )A. 网络接口层B. 互联层C. 传输层D.应用层3.完成路径选择功能是在 OSI 模型的 ( )A. 物理层B. 数据链路层C. 网络层D.运输层4.在以太网中,冲突 ( )第2页共34页A.是由于介质访问控制方法的错误使用造成的B.是由于网络管理员的失误造成的C.是一种正常现象D.是一种不正常现象5.下面关于以太网的描述哪个是正确的 ( ) A.数据是以广播方式发送的。

B.所有节点可以同时发送和接受数据。

C.两个节点相互通信时,第 3 个节点不检测总线上的信号。

D.网络中有一个控制中心,用于控制所有节点的发送和接受。

6.为局域网上各工作站提供完整数据、目录等信息共享的服务器是()服务器。

A.磁盘B.终端C.打印D.文件7.接收端发现有差错时,设法通知发送端重发,直到正确的码字收到为止,这种差错控制方法称为()。

A.前向纠错B.自动请求重发第3页共34页C.冗余检验D.混合差错控制8. HDLC是()。

A.面向字符型的同步协议B.面向比特型的同步协议C.异步协议D.面向字计数的同步协议9.一般认为决定局域网特性的主要技术有三个,它们是()。

A.传输媒体、差错检测方法和网络操作系统B.通信方式、同步方式和拓朴结构C.传输媒体、拓扑结构和媒体访问控制方法D.数据编码技术、媒体访问控制方法和数据交换技术10.字符问的同步定时是指()。

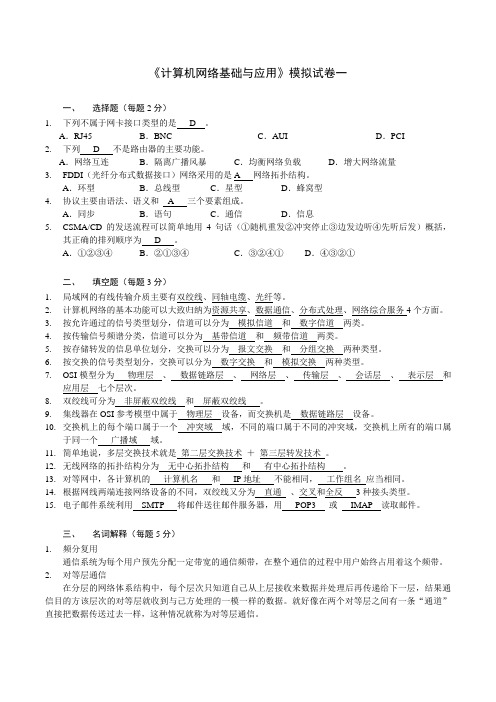

《计算机网络基础与应用》2套期末考试卷AB卷带答案模拟测试题

《计算机网络基础与应用》模拟试卷一一、选择题(每题2分)1.下列不属于网卡接口类型的是 D 。

A.RJ45 B.BNC C.AUI D.PCI2.下列 D 不是路由器的主要功能。

A.网络互连B.隔离广播风暴C.均衡网络负载D.增大网络流量3.FDDI(光纤分布式数据接口)网络采用的是A 网络拓扑结构。

A.环型B.总线型C.星型D.蜂窝型4.协议主要由语法、语义和 A 三个要素组成。

A.同步B.语句C.通信D.信息5.CSMA/CD的发送流程可以简单地用4句话(①随机重发②冲突停止③边发边听④先听后发)概括,其正确的排列顺序为 D 。

A.①②③④B.②①③④C.③②④①D.④③②①二、填空题(每题3分)1.局域网的有线传输介质主要有双绞线、同轴电缆、光纤等。

2.计算机网络的基本功能可以大致归纳为资源共享、数据通信、分布式处理、网络综合服务4个方面。

3.按允许通过的信号类型划分,信道可以分为模拟信道和数字信道两类。

4.按传输信号频谱分类,信道可以分为基带信道和频带信道两类。

5.按存储转发的信息单位划分,交换可以分为报文交换和分组交换两种类型。

6.按交换的信号类型划分,交换可以分为数字交换和模拟交换两种类型。

7.OSI模型分为物理层、数据链路层、网络层、传输层、会话层、表示层和应用层七个层次。

8.双绞线可分为非屏蔽双绞线和屏蔽双绞线。

9.集线器在OSI参考模型中属于物理层设备,而交换机是数据链路层设备。

10.交换机上的每个端口属于一个冲突域域,不同的端口属于不同的冲突域,交换机上所有的端口属于同一个广播域域。

11.简单地说,多层交换技术就是第二层交换技术+第三层转发技术。

12.无线网络的拓扑结构分为无中心拓扑结构和有中心拓扑结构。

13.对等网中,各计算机的计算机名和IP地址不能相同,工作组名应当相同。

14.根据网线两端连接网络设备的不同,双绞线又分为直通、交叉和全反3种接头类型。

15.电子邮件系统利用SMTP 将邮件送往邮件服务器,用POP3 或IMAP 读取邮件。

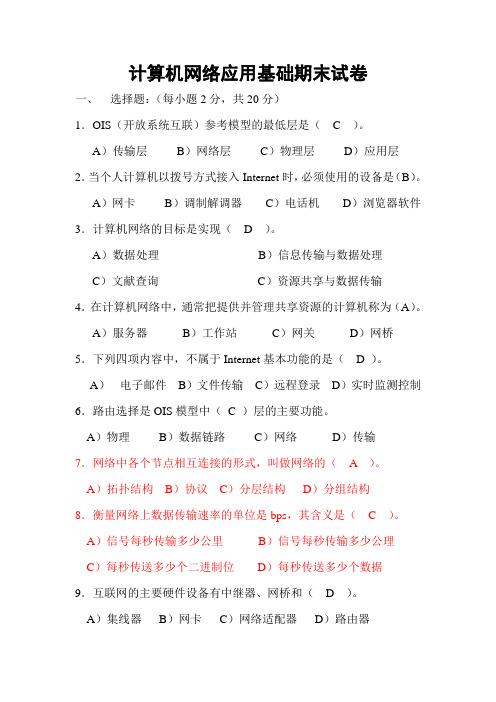

计算机网络应用基础期末试卷试题2

计算机网络应用基础期末试卷一、选择题:(每小题2分,共20分)1.OIS(开放系统互联)参考模型的最低层是( C )。

A)传输层B)网络层C)物理层D)应用层2.当个人计算机以拨号方式接入Internet时,必须使用的设备是(B)。

A)网卡B)调制解调器C)电话机D)浏览器软件3.计算机网络的目标是实现( D )。

A)数据处理B)信息传输与数据处理C)文献查询C)资源共享与数据传输4.在计算机网络中,通常把提供并管理共享资源的计算机称为(A)。

A)服务器B)工作站C)网关D)网桥5.下列四项内容中,不属于Internet基本功能的是( D )。

A)电子邮件B)文件传输C)远程登录D)实时监测控制6.路由选择是OIS模型中(C )层的主要功能。

A)物理B)数据链路C)网络D)传输7.网络中各个节点相互连接的形式,叫做网络的( A )。

A)拓扑结构B)协议C)分层结构D)分组结构8.衡量网络上数据传输速率的单位是bps,其含义是( C )。

A)信号每秒传输多少公里B)信号每秒传输多少公理C)每秒传送多少个二进制位D)每秒传送多少个数据9.互联网的主要硬件设备有中继器、网桥和( D )。

A)集线器B)网卡C)网络适配器D)路由器10.局域网的简称是( A )。

A)LAN B)W AN C)MAN D)CN二、填空题:(每空格2分,共40分)1.计算机网络是负责信息处理并向全网提供可用资源的资源子网和负责信息传输的通信子网。

2.在计算机网络中,通信双方必须共同遵守的规则或约定,称为协议。

3.在传输数字信号时为了便于传输、减少干扰和易于放大,在发送端需要将发送的数字信号变模拟信号,这种变换过程称为调制。

4.如果按分布的地理范围来划分,计算机网络可分为局域网、城域网和广域网三类。

5.从计算机网络通信的双方的数据传输方向来看,主要有单工、半双工、全双工三种通信方式。

6.一个网络协议主要由三个要素组成,这三个要素是语法、语义、时序三种通信方式。

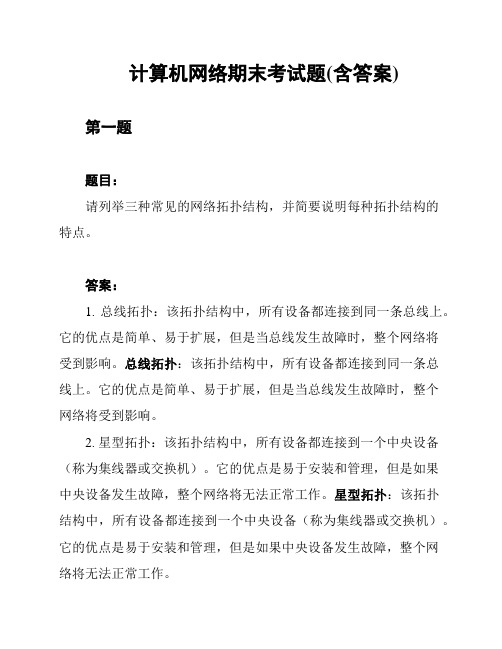

计算机网络期末考试题(含答案)

计算机网络期末考试题(含答案)第一题题目:请列举三种常见的网络拓扑结构,并简要说明每种拓扑结构的特点。

答案:1. 总线拓扑:该拓扑结构中,所有设备都连接到同一条总线上。

它的优点是简单、易于扩展,但是当总线发生故障时,整个网络将受到影响。

总线拓扑:该拓扑结构中,所有设备都连接到同一条总线上。

它的优点是简单、易于扩展,但是当总线发生故障时,整个网络将受到影响。

2. 星型拓扑:该拓扑结构中,所有设备都连接到一个中央设备(称为集线器或交换机)。

它的优点是易于安装和管理,但是如果中央设备发生故障,整个网络将无法正常工作。

星型拓扑:该拓扑结构中,所有设备都连接到一个中央设备(称为集线器或交换机)。

它的优点是易于安装和管理,但是如果中央设备发生故障,整个网络将无法正常工作。

3. 环型拓扑:该拓扑结构中,所有设备通过一个环形链路连接。

它的优点是每个设备都具有平等的通信权限,但是当环路中的一个设备发生故障,整个网络将被切断。

环型拓扑:该拓扑结构中,所有设备通过一个环形链路连接。

它的优点是每个设备都具有平等的通信权限,但是当环路中的一个设备发生故障,整个网络将被切断。

第二题题目:简要解释TCP/IP协议族中的三次握手过程。

答案:TCP/IP协议族中的三次握手过程用于建立可靠的数据传输连接。

1. 第一次握手:客户端向服务器发送一个SYN段(同步序列编号),用于请求建立连接。

客户端会将自己的初始序列号随机选择,并设置SYN标志位为1。

第一次握手:客户端向服务器发送一个SYN段(同步序列编号),用于请求建立连接。

客户端会将自己的初始序列号随机选择,并设置SYN标志位为1。

2. 第二次握手:服务器接收到客户端的SYN段后,确认请求建立连接,并发送一个带有SYN和ACK(确认)标志位的段作为响应。

服务器要在该段中将客户端的初始序列号+1,并设置自己的初始序列号。

第二次握手:服务器接收到客户端的SYN段后,确认请求建立连接,并发送一个带有SYN和ACK(确认)标志位的段作为响应。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

中国石油大学(北京)远程教育学院《计算机网络应用基础》期末复习题参考教材《计算机网络安全基础教程》一、选择题1.属于计算机网络安全的特征的是()第一章第一节P6A.保密性、完整性、可控性B.可用性、可控性、可选性C.真实性、保密性、机密性D.完整性、真正性、可控性2.数据完整性指的是()第一章第一节P7A.保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密B.提供连接实体身份的鉴别C.不能被未授权的第三方修改D.确保数据数据是由合法实体发出的3. PPDR模型由四个主要部分组成:()、保护、检测和响应。

第一章第二节P17A.安全机制B.身份认证C.安全策略D.加密4. ISO/OSI参考模型共有()层。

第一章第二节P18A.4B.5C.6D.75.以下关于对称密钥加密说法正确的是:()第二章第一节P28A.加密方和解密方可以使用不同的算法B.加密密钥和解密密钥可以是不同的C.加密密钥和解密密钥必须是相同的D.密钥的管理非常简单6.以下关于非对称密钥加密说法正确的是:()第二章第一节P28A.加密方和解密方使用的是不同的算法B.加密密钥和解密密钥是不同的C.加密密钥和解密密钥匙相同的D.加密密钥和解密密钥没有任何关系7. 不属于数据流加密的常用方法的是()第二章第一节P30A.链路加密B.节点加密C.端对端加密D.网络加密8. 以下算法中属于非对称算法的是()第二章第一节P33A.DESB.RSA算法C.IDEAD.三重DES9.以下选项中属于常见的身份认证形式的是()第二章第二节P44A.动态口令牌B.IP卡C.物理识别技术D.单因素身份认证10. 数字签名利用的是()的公钥密码机制。

第二章第二节P53A. PKIB.SSLC.TCPD.IDS11. ()机制的本质特征是:该签名只有使用签名者的私有信息才能产生出来。

第二章第二节P53A.标记B.签名C.完整性D.检测12.以下关于数字签名说法正确的是:()第二章第二节P53-54A.数字签名是在所传输的数据后附加上一段和传输数据毫无关系的数字信息B.数字签名能够解决数据的加密传输,即安全传输问题C.数字签名一般采用对称加密机制D.数字签名能够解决篡改、伪造等安全性问题13.数字签名常用的算法有()。

第二章第二节P55A、DES算法B、RSA算法C、DSA算法D、AES算法14.下列算法中属于Hash算法的是()。

第二章第二节P55A、DESB、IDEAC、SHAD、RSA15.不属于入侵检测的一般过程的是()第三章第一节P65A.采集信息B.信息分析C.信息分类D.入侵检测响应16.入侵检测系统的第一步是:()第三章第一节P65A.信息分析B.信息采集C.信息分类D.数据包检查17.入侵检测响应的()响应可对入侵者和被入侵区域进行有效控制。

第三章第一节P65A.被动B.主动C.信息D.控制18.以下哪一项不属于入侵检测系统的功能:()第三章第一节P66A.监视网络上的通信数据流B.捕捉可疑的网络活动C.提供安全审计报告D.过滤非法的数据包19.不属于常用端口扫描技术的是()第三章第二节P72A.TCP connect请求B.TCP SZN请求C. IP分段请求D.FTP反射请求20. 基于主机的扫描器是运行在被检测的()上的。

第三章第二节P74A.主机B.服务器C.浏览器D.显示器21. 特洛伊木马(简称木马)是一种()结构的网络应用程序。

第三章第二节P74A. B/SB. WebC. C/SD. Server22. 缓冲区溢出是利用系统中的()实现的。

第三章第二节P76A. 堆栈B.队列C.协议D.端口23. 堆栈是一个()的队列。

第三章第二节P78A. 后进先出B. 后进后出C.先进后出D.先进先出24. DOS是以停止()的网络服务为目的。

第三章第二节P87A.目标服务器B.目标浏览器C.目标协议D. 目标主机25. 正常情况下,建立一个TCP连接需要一个三方握手的过程,即需要进行()次包交换。

第三章第二节P87A.一B.二C.三D.四26.对付网络监听最有效的方法是()。

第三章第二节P94A.解密B. 加密C.扫描D.检测27.TCP序列号欺骗是通过TCP的()次握手过程,推测服务器的响应序列号而实现的。

第三章第二节P94A.一B.二C.三D.四28.以下不属于入侵检测方法的是()第三章第三节P96A.模式识别 B.概率统计分析 C.密文分析 D.协议分析29. 基于主机的入侵检测系统用于防止对()节点的入侵。

第三章第三节P99A.多机B.网络C.对称D. 单机30. 现在的Firewall多是基于()技术。

第四章第一节P109A. 自适应处理B.加密C.入侵检测D.PKI31. 不属于Firewall的功能的是()第四章第一节 P109A.网络安全的屏障 B. 强化网络安全策略C. 对网络存取和访问进行加速 D.防止内部信息的外泄32. 目前Firewall一般采用()NAT。

第四章第一节P112A.单向B.双向C.多向D.网络33.防火墙中地址转换的主要作用是:()第四章第一节P112A.提供代理服务B.隐藏内部网络地址C.进行入侵检测D.防止病毒入侵34. 包过滤Firewall工作在()层上。

第四章第一节P114A.物理B.会话C.网络D.传输35. 代理Firewall通过编制的专门软件来弄清用户()层的信息流量,并能在用户层和应用协议层间提供访问控制。

第四章第一节P114A.物理B.会话C.网络D.应用36. 代理Firewall工作在()上,使用代理软件来完成对数据报的检测判断,最后决定其能否穿过Firewall。

第四章第一节P114A.物理、应用B.会话、应用C.网络、会话D.应用、传输37.仅设立防火墙系统,而没有(),防火墙就形同虚设。

第四章第二节P119A.管理员 B.安全操作系统 C.安全策略 D.防毒系统38.Web浏览器通过()与服务器建立起TCP/IP连接。

第五章第一节P144A. 三次握手B. 四次握手C. 三次挥手D.四次挥手39. SSL提供了一种介于()之间的数据安全套接层协议机制。

第五章第二节P157A.物理、应用B.会话、应用C.网络、会话D.应用、传输40. SSL握手协议的一个连接需要()个密钥。

第五章第二节P159A.一B.二C.三D.四41.WWW服务中,()。

第五章第三节P168、P177A.CGI程序和Java applet程序都可对服务器端和客户端产生安全隐患B.CGI程序可对服务器端产生安全隐患,Java applet可对客户端产生安全隐患C.CGI程序和Java applet都不能对服务器端和客户端产生安全隐患D.Java applet程序可对服务器端产生安全隐患,CGI程序可对客户端产生安全隐患42.不属于VPDN使用的隧道协议的是()第六章第四节P210A.第二层转发协议 B.点到点的隧道协议C.第二层隧道协议 D.网到网的通信协议43. 基本的PKI系统不包括以下哪项内容()第七章第一节P215A. CA B.BAC. SAD. KCA44. 公钥基础设施是基于()密码技术的。

第七章第一节P216A.对称B.非对称C.公约D.数字45.不属于PKI可以为用户提供的基本安全服务的是()第七章第二节P228A.认证服务B.数据完整性服务C.数据保密性服务D.公平服务E.不可否认性服务46.目前,采用PKI技术保护电子邮件安全的协议主要有()和S/MIME 协议。

第七章第四节P252A.PSPB.PGPC.BGBD.BSB47. ()是指虚拟专用网络。

第六章第一节P185A.VPNB.WPNC.WSND.VSN48. ()密码技术用于初始化SSL连接。

第五章第二节P164A.入侵B.检测C.数字D.公钥49. IMS是()系统。

第三章第三节P98A.入侵检测系统B.自动加密系统C.入侵管理系统D.网络安全系统50. 身份认证机制一般包括三项内容:()、授权和审计。

第二章第二节P39A.登陆B.认证C.检测D.校验51. 不属于网络安全的三种机制的是()第二章第一节P27A.加密机制B.控制机制C.监督机制D.检测机制52.属于数据加密常用的加密技术的是()。

第二章第一节P30A.对称加密B.对等加密C.非对等加密D.数字加密53.根据检测原理可将检测系统分为3类,以下选项不正确的是()第三章第一节P68A.异常检测B.滥用监测C.混合检测D.入侵检测54.关于堡垒主机的配置,叙述不正确的是()第四章第二节P132A.堡垒主机上所有不必需的服务、协议、程序和网络接口都应删除或禁用B.堡垒主机上记录所有安全事件的安全日志都应该启动C.堡垒主机上应保留尽可能少的账户D.堡垒主机的速度应尽可能快55.()协议主要用于加密机制。

第五章第二节P157A、HTTPB、FTPC、TELNETD、SSL56. IDES算法是哪种算法?()。

第二章第一节P33A、对称密钥加密B、非对称密钥加密C、哈希算法D、流加密57.CA指的是()。

第七章第一节P215A、认证机构B、加密认证C、虚拟专用网D、安全套接层58. Kerberos算法是一个()。

第二章第二节P41-42A、面向访问的保护系统B、面向票据的保护系统C、面向列表的保护系统D、面向门与锁的保护系统59. 数字证书的颁发阶段不包括()。

第七章第三节P241A、证书检索B、证书验证C、密钥恢复D、证书撤销60. 一般证书采用哪个标准?()第七章第一节P221A、ISO/IEC 15408B、ISO/IEC 17799C、BS 7799D、X. 509V3二、填空题1.计算机网络安全的威胁主要包括以下3种类型:()、()、()。

第一章第一节P132.网络安全=事前()+事中()、()、()+事后()。

第一章第三节P203.TBAC模型一般用五元组(S,O,P,L,AS)来表示,其中S表示(),O表示(),P表示(),L表示(),AS表示()。

第二章第二节P494.RSA 签名采用()密钥算法,生成一对()和()。

第二章第二节P565.常用的扫描方法有利用()、()和()三种。

第三章第二节P726.进程空间是由()、()、()、()、()组成。

第三章第二节P787.堆栈具有这样的特性,即最后一个入栈的元素,将是()出栈的元素。

新入栈的元素将总是放在当前的()。

不管什么时候,需要出栈时,总是从当前的()取走一个元素。

第三章第二节P78 8.常见的拒绝服务攻击方法包括()、()、()、()、()、()等。

第三章第二节P879.Firewall就是位于内部网或 Web站点与 Internet之间的一个一个()和一台()。