最新云南大学网络无线安全技术-实验6-蓝牙技术破解

N78蓝牙免费上网教程

N78蓝牙免费上网教程,终于成功!完美免费上网!特发教程+超级蓝牙间谍1.08汉化版★★★★【N78】蓝牙上网完整教程,适用于S60v3.fp2,已经实现看UC电视★★★★感谢danielx iaoke分享注意:是让手机通过蓝牙共享宽带上网,而不是通过手机让电脑上网。

本人亲测成功!!!可以上网,完全走的电脑流量~以后可以在被窝里看电视落~~~今天下午,试用了下GGLIVE,电脑端显示的走的宽贷流量,但发现手机上依然用了10KB左右,所以判断看网页依然和UCWEB 一样,但是看电视却走的电脑宽贷~请机友们证实下~因为过年白天很忙,所以只有大半夜实验了,另,给我发帖定做网标的,我会给你们做的,但是最近忙,可能要等到晚上了~~~呵呵测试支持UC播放器,但不支持UC浏览器)首先:必须准备一个蓝牙适配器,电脑用的。

然后,你的电脑必须能上网,并且有JAVA运行环境(JRE),请去/javase/downloads/index.jsp下载并安装。

大约80M左右,按好了我们继续第一步:在N78上建立新的接入点功能表--〉设置--〉手机设置--〉连接--〉承载方式然后点:选项--〉管理--〉新承载方式承载方式名称随意,比如我写的是:蓝牙接入点打开--〉增加--〉自动检索可用接入点?:选否--〉选择接入点--〉分组数据分组数据接入点名称:BLUETOOTH,接入点名称改为cmwap,其他默认接下来点选项--〉高级设置:网络类型应该默认为IPv4,若为IPv6,则改回去。

代理服务器地址输入“127.0.0.1”,代理端口号码输入“1234”,其余默认。

3次返回后,注意:打开分组数据,接入点改为cmwapOK第二步:在手机端安装Hiisi Suite将附件中的Hiisi1.6.3.zip解压,然后将hiisi1.6.3\hiisi\bin目录下的hiisi.jar和hiisi.jad 两个文件拷贝到e盘根目录下安装。

安装时请一定运行hiisi.JAD,而不是hiisi.JAR,否则会出错!再到程序管理的安装的应用程序里(就是卸载程序的地方)找到HIISI PROXY,点设置网络连接选第一次询问连接功能选总是允许(在此省略如何用文件管理安装e盘软件的教程,新手请先学习如何使用你的手机。

使用Aircrackng破解WPAPSK加密无线网络

使用Aircrack-ng破解WPA-PSK加密无线网络结合上小节的内容,下面继续是以BackTrack4 R2 Linux为环境,讲述破解WPA-PSK加密无线网络的具体步骤,详细如下。

步骤1:升级Aircrack-ng。

前面在第一章1.3节我们已经讲述了升级Aircrack-ng套装的详细步骤,这里也是一样,若条件允许,应将Aircrack-ng升级到最新的Aircrack-ng 1.1版。

由于前面我已经给出了详细的步骤,这里就不再重复。

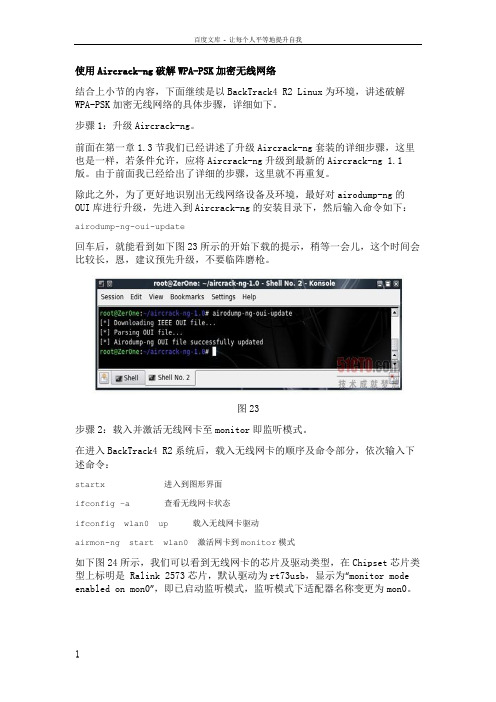

除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下:airodump-ng-oui-update回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。

图23步骤2:载入并激活无线网卡至monitor即监听模式。

在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令:startx 进入到图形界面ifconfig –a 查看无线网卡状态ifconfig wlan0 up 载入无线网卡驱动airmon-ng start wlan0 激活网卡到monitor模式如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是 Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

图24步骤3:探测无线网络,抓取无线数据包。

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airodump-ng工具来实现,具体命令如下:airodump-ng -c 6 –w longas mon0参数解释:-c这里我们设置目标AP的工作频道,通过观察,我们要进行攻击测试的无线路由器工作频道为6;-w后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,这里我就写为longas。

校园网破解

注意细节:先断开外网(或者关掉ADSL),然后配置,完成配置再连上。

一、先在地址栏中输入192.168.0.1回车,会弹出用户名和密码输入admin.进入路由器二、点击“LNA口配置”---DHCP 配置---禁用DHCP服务器:把方框内的对勾去掉.点保存三、点击“IP配置”在IP配置把IP地址192.168.0.1改为172.16.0.1(或者是10.10.10.1/50.50.50.1)目的是绕开对192.168.-.-的限制;各地可以自己试验新的有效地址。

点保存。

四,此时、因电脑和路由器不在一个网段上;必须把本机网卡IP地址改为172.16.0 .2~254之间(局域网内每台电脑不重复).(或者是10.10.10.2~254/50.50.50.2~254等其他新IP)子网:255.255.255.0 网关:172.16.0.1.(或者是10.10.10.1/50.50.50.1等其他新地址)五,在浏览器地址栏中重新输入172.16.0.1(或者是10.10.10.1/50.50.50.1)回车,会弹出用户名和密码输入admin.进入路由器(如进不了路由可“断电/通电”路由器和重启电脑;然后重试)点击”LNA口配置---DHCP 配置” 把”启用DHCP服务器:”后面的对勾打上.点保存.六、注意:在点连接前1.最好在WAN配置----MAC地址控制内绑定本机的网卡MAC(参考说明书)。

2.如果连续掉线,请检查ADSL与路由WAN口之间的网线、水晶头,更换质量好的。

检查电脑是否感染病毒。

最后;可以在WAN口配置----连接类型---网通分配的输入帐号、密码---点连接上网。

网通不是升级;是在服务器上设置过滤了;不让192.168.-.-的包过去。

因为市场上的路由一般都是192.168.-.-的地址。

所以你们必须改变LAN口IP.地址不一定按照我们的改可以是125.125.125.1/126.126.126.1等等。

云南大学软件学院计算机网络原理实验五和六-17年金老师班

实验五、六传输层协议分析实验报告序号:姓名:学号:2016 成绩1.实验目的:理解TCP报文首部格式和字段的作用,TCP连接的建立和释放过程,TCP数据传输过程中编号与确认的过程;分析UDP协议报文格式。

2.实验环境:连网环境,可以是局域网,也可以是连入Internet的单机。

3.实验步骤:(1)启动Etherel协议分析软件,并开始抓包。

(2)启动某个基于TCP的应用程序,例如连接某个FTP站点,或通过浏览器访问某个网页。

(3)等出现浏览的网页后停止数据包的捕获。

(4)出现协议分析界面,将filter 一栏填入tcp,则只显示TCP协议信息,通过此信息,可以看到TCP连接的三次握手过程和协商的初始的序列号,数据传输过程以及拆除连接的相应信息。

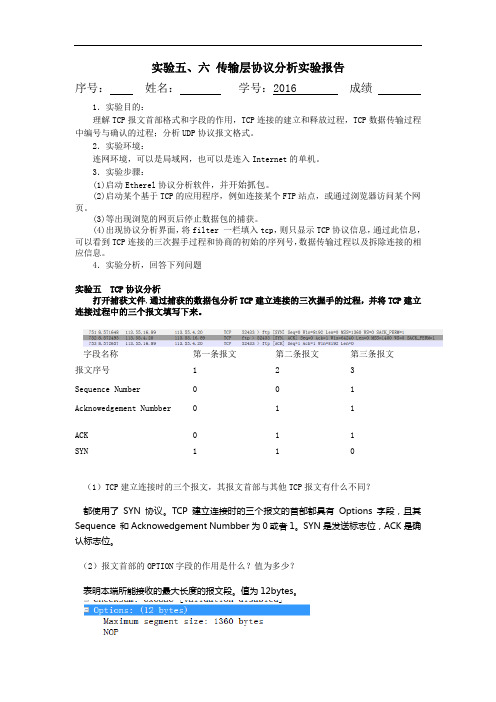

4.实验分析,回答下列问题实验五 TCP协议分析打开捕获文件,通过捕获的数据包分析TCP建立连接的三次握手的过程,并将TCP建立连接过程中的三个报文填写下来。

字段名称第一条报文第二条报文第三条报文报文序号 1 2 3Sequence Number 0 0 1 Acknowedgement Numbber 0 1 1ACK 0 1 1SYN 1 1 0(1)TCP建立连接时的三个报文,其报文首部与其他TCP报文有什么不同?都使用了SYN 协议。

TCP 建立连接时的三个报文的首部都具有Options 字段,且其Sequence 和Acknowedgement Numbber为0或者1。

SYN是发送标志位,ACK是确认标志位。

(2)报文首部的OPTION字段的作用是什么?值为多少?表明本端所能接收的最大长度的报文段。

值为12bytes。

(3)分析TCP数据传输阶段的前8个报文,将报文信息填入到表中数据传送阶段第一个报文的序号字段值是否等于连接建立时第三个报文的序号?相等(4)捕获一个拆除TCP连接的数据包,附上捕获截图,主要要包含拆除连接的数据包部分,分析TCP释放连接的过程,选择TCP释放连接过程当中的四个报文,将报文信息填在下表。

探索实验-破解无线网络

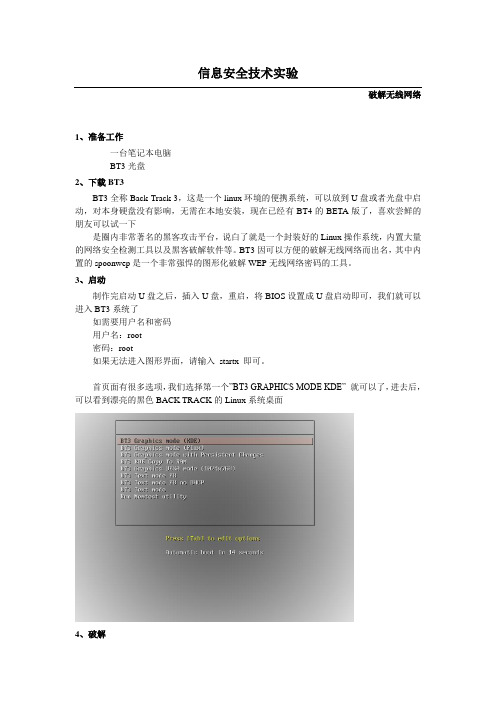

信息安全技术实验破解无线网络1、准备工作一台笔记本电脑BT3光盘2、下载BT3BT3全称Back Track 3,这是一个linux环境的便携系统,可以放到U盘或者光盘中启动,对本身硬盘没有影响,无需在本地安装,现在已经有BT4的BETA版了,喜欢尝鲜的朋友可以试一下是圈内非常著名的黑客攻击平台,说白了就是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。

BT3因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解WEP无线网络密码的工具。

3、启动制作完启动U盘之后,插入U盘,重启,将BIOS设置成U盘启动即可,我们就可以进入BT3系统了如需要用户名和密码用户名:root密码:root如果无法进入图形界面,请输入startx 即可。

首页面有很多选项,我们选择第一个”BT3 GRAPHICS MODE KDE” 就可以了,进去后,可以看到漂亮的黑色BACK TRACK的Linux系统桌面4、破解如图所示,在菜单栏中单击即可启动spoonwep2,或者在终端窗口里输入“spoonwep”,也能启动。

选择无线网卡,选择无线网卡,根据自己的选吧(实在不会都都试一下,看哪个能搜到信号就用哪个)驱动选normal,因为作为攻击端,我们并不清楚对方WEP的密码是多少,所以选unknown victim。

选好后点下面的next。

进入“Victims Discovery”。

点右边LAUNCH,系统开始扫描周边的无线网络。

搜索信号完成后,会看到很多无线网络(如果你没搜到,不是网卡选择错误就是附近没人用无线网络)选择其中一个,在软件下方会看到此AP的客户端,选择其中PACKET比较多的一台(因为我们是根据分析数据包来破解密码的,所以数据包越多破解的速度越快)选择后,如图所示我们有4种攻击方式,2种分析数据模式(64位或者128位),都选择好,点击LAUNCH,等就可以了大概抓包到3万左右,在SpoonWep2窗口中会出现密码。

云南大学专业实训期末报告

云南大学软件学院期末课程报告Final Course ReportSchool of Software, Yunnan University个人成绩学期: 2015学年上学期课程名称: 专业实训1任课教师: 刘璟实践题目: 网络攻防小组长:联系电话:电子邮件:完成提交时间:《专业实训(1)》期末课程报告成绩考核表年级: 2013级专业:信息安全学号:姓名:本人所做工作:使用Metasploit进行网络渗透、撰写第一,四章文档注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

《专业实训(1)》期末课程报告成绩考核表年级: 2013 专业:信息安全学号:姓名:本人所做工作: SQL 注入攻击、撰写第二,三,五章文档、整合修改文档注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

《专业实训(1)》期末课程报告成绩考核表年级: 2013 专业:信息安全学号:姓名:本人所做工作:漏洞扫描注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

《专业实训(1)》期末课程报告成绩考核表年级: 2013 专业:信息安全学号:姓名:本人所做工作:情报搜集注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

目录第一章渗测试介绍 (9)1.1定义 (9)1.2必要性 (9)1.3测试方法分类 (11)1、黑箱测试 (11)2、白盒测试 (11)3、隐秘测试 (11)1.4 发展 (11)第二章工具介绍 (13)2.1Metasploit (13)2.1.1简介 (13)2.1.2特点 (13)2.1.3发展历史 (13)2.1.4发展前景 (14)2.2Kali Linux (14)2.2.1简介 (14)2.2.2特点 (15)2.2.3发展历史 (16)2.3Metasploit Framework (16)2.3.1简介 (16)2.3.2特点 (16)第三章渗透漏洞原理 (17)3.1 SQL注入攻击 (17)3.1.1 简介 (17)3.1.2原理 (17)3.1.3攻击 (17)3.1.4注入方法 (18)3.2旁注攻击 (20)3.2.1简介 (20)3.2.2工具 (21)3.2.3过程 (22)3.3 IISput (22)3.3.1简介 (22)3.3.2WebDav (22)3.3.3标准HTTP协议支持六种请求方法 (22)3.4heartbleed (23)3.4.1简介 (23)3.4.2技术原理 (24)获取密码 (24)入侵技术 (24)检测工具 (24)第四章攻击流程 (26)4.1用Metasploit进行网络渗透 (26)4.2 web应用程序渗透测试 (32)4.3 对广西大学数学与信息科学学院的入侵 (38)第五章各类攻击防护 (41)5.1SQL注入攻击防护 (41)5.1.1普通用户与系统管理员用户的权限要有严格的区分 (41)5.1.2强迫使用参数化语句。

如何破解搜索到的无线网络密码

有办法,我原来玩过,但是很麻烦....大概原理是拦截他的数据,然后分析数据后分解出和密码相关的数据.然后再经过数据重组得出他的密码,或者你也可以用暴力破解,但是这种方法很花时间,也很看运气...可以使用的软件大概是四个,名字都不记得了,就大学的时候玩过几次...有个文章你可以看下``...里面也有此类软件的名称和说明..建议你还是自己装宽带吧,用别人的毕竟不是什么好事...WinAirCrackPack 破解无线路由密码软件WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

2、实验环境系统组成2.1 硬件环境选用具有WEP和WPA加密功能的无线路由器或AP一台带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)抓包无线网卡一块ü笔记本电脑一台(定义为STA3,作为入侵者)2.2 软件环境入侵者STA3 :WinAirCrackPack工具包,注意:STA3要开启在控制面板->管理工具->服务中开启Wireless Zero Config服务。

3、实验拓扑图4、配置无线路由器(根据实际网络环境进行配置)(1)STA1连接上无线路由器(默认未加密)。

右键单击屏幕下的图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

其中显示有多个可用的无线网络,双击TP-LINK连接无线路由器,一会儿就连接成功。

(2)打开IE浏览器,输入IP地址:192.168.1.1(无线路由器默认局域网IP地址)。

(3)登录无线路由器管理界面(用户名:admin,密码:admin)。

单击界面左侧的“网络参数”下的“LAN口设置”选项,设置“IP地址”为192.168.1.8并保存,如图4所示。

(4)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面(注意本实验选择TP-LINK无线路由器,其他品牌产品如CISCO等均有类似配置选项),单击界面左侧的“无线设置”下的“基本设置”选项。

破解无线网络密钥大全

WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。我们可以通过为无线设备开启WEP加密功能,然后选择加密位数也就是加密长度,最短是64位,我们可以输入一个10位密文,例如1111111111。输入密文开启WEP加密后只有知道这个密文的无线网卡才能够连接到我们设置了WEP加密的无线设备上,这样就有效的保证没有密文的人无法正常访问加密的无线网络。

第二步:无线网卡准备工作完毕后打开WinAirCrack程序安装主目录,运行其中的airdump.exe。

第三步:首先选择监听网卡为自己的无线网卡,接下来选择自己无线网卡使用的芯片类型,“o”是hermesl/realtek,“a”是aironet/atheros,只有这两类。由于笔者的是以atheros为核心的产品,所以选择a即可。

安全危机 轻松破解无线网络WEP密码上篇

【IT168 专稿】近些年无线技术发展迅速,越来越多的用户使用无线设备在自己家建立起无线网络,通过搭建无线网络可以在家里的每个角落使用笔记本和无线网卡访问internet。有很多文章都向大家介绍了无线安全之中的通过设置WEP加密来保证其他计算机以及非法用户无法连接我们建立的无线网络。

安全危机 轻松破解无线网络WEP密码下篇

WinAircrackPack--下载

第一步:下载WinAirCrack程序并解压缩,然后根据之前的文章下载自己无线网卡对应的驱动,将驱动升级为基于atheros芯片的无线网卡。具体方法需要我们到/support/downloads/drivers这个地址下载适合自己无线网卡品牌的驱动。

那么SSID号实际上有点类似于有线的广播或组播,他也是从一点发向多点或整个网络的。一般无线网卡在接收到某个路由器发来的SSID号后先要比较下是不是自己配置要连接的SSID号,如果是则进行连接,如果不是则丢弃该SSID广播数据包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

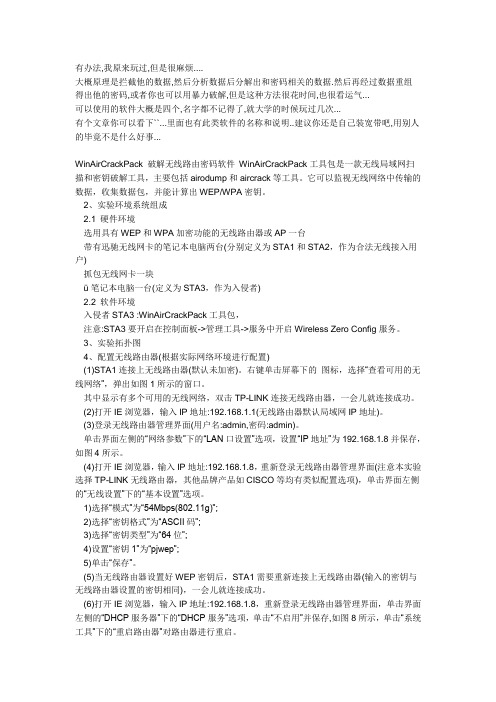

云南大学软件学院实验报告课程:无线网络安全实验学期:2017-2018学年春季学期任课教师:张云春专业:信息安全学号:________ 姓名: _______ 成绩:___________实验6蓝牙技术破解一、实验目的1.使用手机和相关蓝牙设备,开启蓝牙,对蓝牙技术进行深入学习,并模拟蓝牙技术的攻击。

2.使用专业工具对蓝牙PIN (个人身份码)进行破解。

二、实验内容1.简要分析蓝牙设备的两种认证方式“传统配对”和“安全简化配对”方式。

并对实验所选设备的认证模式进行确认。

传统配对:该种配对方式建立在两台设备的BD_ADDR,由发起者创建的16字节随机数,用户在两台设备上手动输入的PIN码(用户无法更改PIN码的固定PIN码”除外)。

安全简化配对:这种配对方式与传统配对方式最大的区别在于不需要手动输入pin码,在设备寻找到对方设备之后,双方计算后自动生成6位随机数,双方互相确认对方生成的随机数与自己的是否相同,如果相同,则确认了建立通信的对方的身份,完成配对。

为了后面步骤中截获pin码,这里实验设备选择了一台具有传统配对方式的塞班手机,并且因为没有硬件支持,笔记本电脑没有办法抓到蓝牙的数据包,所以选用了一台方便导出蓝牙日志文件的安卓手机。

在下图中,打开了开发者选项中的HCI信息收集日志。

■an钿电胃賢特睦Bl钛誉2.进行主动式设备扫描。

使用 Wireshark 等工具捕获“询呼扫描”和“询呼应答”等关键数据报文,并对其内容进行解析。

在塞班手机和安卓手机完成配对后,我们通过文件管理器找到安卓手机中的寻呼扫描:丄 0・Tig LLUII LI'V 丄丄nt2_truj气 z^eriL rie&eL2 0.072976 controller hostHCI_EVT 7 Rcvd Command Complete (Reset) 3 0/073347host controller HCI.CMD 4 Sent Read Buffer Size4 0.074213 eontrollerhostHCI^EVT 14 Rcvd Cammand Complete (Read B 耳Arnntrfil 1H ^T rm11 WnF Hn<?r Ru-Ff^r Si 7#7 Frame 2: 7 bytes on wire (56 bits)f 7 bytes ciaptured (56 bits) Encapsulstion type: Bluetooth H4 with linux header (99) Arrival Tiine : Jun 14, 291B 19:08:3S.405295000中国極准时间[Time shift for this packet : 000003003 seconids] 1528974518-405295000 seconds from previous c :呂ptured frame:072^7600© seconds][Time delta from previous displayed frame: 0.072976000 seconds] [Time since reference or first frame: 0r @72976000 seconds] Frame Number : 2Frame Length: 7 bytes (56 bits) 匚apture Length; 7 bytes (56 bits} [Framt is marked:. False] [Frsame is ienored: False]Paint -to-Point Direction: Received (1)[Protocols in frame : bluetooth:hc:i h4:bthc :i EYt][Sourc 已:controller] [Destination host]V Bluetootll HCI H4 [Direction: Rcvd (Oxei)] HCI Packet Type : HCI Event (0x64)7 Bluetooth HCI Event - Command Complete Event Code : Command Complete CQx9e) Parameter TotalLength : 4Number of Allowed Command Packets: 1 > Command Opcode: Reset (©xOcOS) Status: Success (&x06)「广nmmanrl 4 n -Framis >1 1设定扫描的周期以及扫描允许的参数I.LDtUestinatLeePTCt&CDLLer^-t 呂JJIE^127 0.299269hostcontrollerHCT-iCMD呂 S ent Write Current IAC LAP12S a.363S57controller hostHCI.EVT7 Rcvd Cc-wnjn^ Comp 1 ft* (Write Cmrr 一 1甜 0.303^4 heatcontroller Kl_CMD呂 S ant Write Inquiry ^can ActivityEncapsulation type; Bluetooth H4 with linux header (^9) Arrival Time: Jun 14, 2S1B IS:他估目.昭624*90內中国标確时间 [Time shift far this packetr 么的初閤舶曲 seconds] Epoch Time : !S2S974Sia .seconds[Time delta from previous captured frame: &.0^0^67*0®^ seconds] [Time delta from previous displayed f ranra-L 0.000067®90 seco 仃白空] [Time since reference ar first frame : ^.^3-9240^0 secwids] Frame Number: 129Frame Lengt h : 8 bjrtes (64 bits-}Capture Length: B bytes (64 bits) [Frame is marked; Ffllse] [Frame 15 ignored : False]Point-to-Point Dirictian : Sent (6) [Prat CK 口 1 $ in frame: bLuetoot h :hci_h4:ibthci_cmd ] btsnoop_hci.log 文件,导入到电脑中,使用WireShark 打开这个文件。

Epoch Time: [Time deltav Bluetooth[Source:host][Destination: controller]v Bluetooth HCI H4[Direction: Sent (0x09)]HCI Packet Type: HCI Command (0x01)y Bluetooth HCI Command - Write Inquiry Scan ActivityCommand Opcode: Write Inquiry Scan Activity (0x0cle)Parameter Tot白1 Length: 4Interval: 2943 slots (1280 msec}Window: 18 slots (11.25 msec)「ResDons已in 卡r日me: 3301[Command-Response Delta: e.976ms]一339138.665502host controller HCI_CMD &Sent Inquiry 391138.072186controller host HC I_EVT 7Rcvd 匚ornmand Sta tL 139.479888controller host HC1_EV7 4&Rcvd LE Meta (LE * 3331B9.53466B controller host HCI EVT 4$Rcvd LE Meta (LE M > Franie389: 9 bytes on wire (72 bits), !3bytes captured(72 bits)7 Bluetooth[source;host] [Destination: controller]y Bluetooth HCI H4[Direction;sent (0x00)]HCI Packet Type: HCI Corwnand (6x^1) y Bluetooth HCI Command - InquiryCcmmand Opcode: Inquiry (0x0401)Parameter Total Length: 5LAP: 0x9e8b33Inqu iry Length: 10 (12□S sec)Num Responses: e「P E门ding in 于「3曲巳:耳81~|[Command-Pending Delta: 6 L684ms]寻呼应答:LJ区席忑炉与亍荷丽T KKilWo. Time Souorc?J>estinati-Mi Protozl Length Info 251 74,S&lS7e 匚grit roller hast HCI EVT13 Rcvd Inqmiry 艇弭rt wi-th RSSI 252 74.E303B9host controller HCI_CMD 4 S*nt Inquiry Cancel2&3 74.8B2950 cantraller host HCI EVT7 Rcvd Conmand Comclete tInauirvCapture Length: IE bytes (144 bits)[Frame is marked: False][Frame i$ ignor&d: False]Point-to-Point Direction: Received (1)[Protgcols in frame: bluetQQth:hci.h4;bthci■启匕七匚口阿口訂]w Bluetooth[Source: controller][Destination: host]V Bluetooth HCI H4[Direction: Rcvd (ex@l)]HCI Packet Type: HCI Event (0K04)7 Bluetooth HCI Event - Inquiry Result With RSSIEvent Code: inquiry Result with RSSI (&x22)Parameter Total J^eneth: IS ,responses: 1 —Q B D_ADDR:77:7b:13:dfr66:01 (77:7b:13:df:66:©1O」色Qgt it』Qn 代臼色:R1 f e;切]_—Reserved: 0x02> ef Device: 0囂5弓820毎(Phpn^:Cellular - services, Networking Capturing, ObjectTr3n5feT Telephpriy) 井组列表- 負罕• □区井丈小号丰秆串■ lnsi寸Tine2S2 74.&8«38$Sour«? host controller ProtcwolHCI.CMDLength4InfoSent inquiry Cancel253: 74.SS56 cpnrtrpller hast KI^EVT7Rcvd Command Complete(Inquiry Cancel) 254 74.883067host 亡ontroller HCI_CTO& Sent LE Set Scan Enable255 74,S84J037 controller host HO 二EVT 7 Rcvd Command Complete(LE Set Scan Enab Frame NumbEr: 25聲Fram« Length:7 bytes (56 bits)capture length: 7 bytes (5打bits)[F rame is imm r ked: F E ][Frame is ignored: False]Point-to-point Direction: Received Cl)[P rQtoc D1 S in -F rame: bl uetgqth: he i.h4: bthci^evt ]7 Bluetooth[Source: controller][Oestineitjon: host)V Bluetooth HCI H4[Direetien: Rcvd (0x01)]HCI Packet Type^ HCI Event 2x04)7 Bluetooth HCI Event - Command CompleteEvent Code: Coitimand CMiplete (exee>Parameter Total Length: 4Humber of Allaued Command Packets: 1> Conimsnd Opcode: Inquiry Cancel (0K M^2)Status^ Success (0x00}3.对蓝牙进行侦听,并使用Wireshark记录两个“传统蓝牙”设备之间的配对过程所对应的数据报文,从中获取关键字段的信息,包括:IN_RAND、两个COMB_KEY值、AU_RAND、SRES 等,给出必要的截图。