密码趣谈思考题答案

密码学趣谈

密码学趣谈

《古今密码学趣谈》是中国密码学会组织编写的密码学科普读物,由王善平编著。

书中依据翔实的资料,梳理了密码学发展脉络,回顾了密码史上的诸多重大事件,同时,《古今密码学趣谈》深入浅出地解释了古代和现代密码学的基本原理,并结合生活中的事例说明什么是密码和密码学。

中国密码学会是中国科协领导下的国家一级学会,是由密码学及相关领域的科技工作者和单位自愿结成并依法登记的全国性、学术性、非营利性的法人社会团体,成立于2007年3月25日。

目前学会已成立了学术工作委员会、组织工作委员会、教育工作委员会,量子密码专业委员会、密码数学理论专业委员会、密码算法专业委员会、密码芯片专业委员会等七个分支机构。

密码趣谈思考题答案

密码趣谈思考题答案1、密码体制分类及典型算法描述密码体制分为三类:1、换位与代替密码体质2、序列与分组密码体制3、对称与非对称密钥密码体制。

典型算法描述:2、试对代替密码和换位密码进行安全性分析。

1.单表代替的优缺点优点:xx字符的形态一般将面目全非缺点:(A)明文的位置不变;(B)明文字符相同,则密文字符也相同;从而导致:(I)若明文字符e被加密成密文字符a,则明文中e的出现次数就是密文中字符a的出现次数;(II)明文的跟随关系反映在密文之中.因此,明文字符的统计规律就完全暴露在密文字符的统计规律之中.形态变但位置不变2.多表代替的优缺点优点:只要(1)多表设计合理,即每行中元互不相同,每列中元互不相同.(这样的表称为拉丁方表)(2)密钥序列是随机序列即具有等概性和独立性。

这个多表代替就是完全保密的。

等概性:各位置的字符取可能字符的概率相同独立性在其它所有字符都知道时也判断不出未知的字符取哪个的概率更大。

2.多表代替的优缺点密钥序列是随机序列意味着1密钥序列不能周期重复2密钥序列必须与xx序列等长3这些序列必须在通信前分配完毕4大量通信时不实用5分配密钥和存储密钥时安全隐患大。

缺点周期较短时可以实现唯密文攻击。

换位密码的优缺点优点:xx字符的位置发生变化;缺点:(A)xx字符的形态不变;从而导致:(I)密文字符e的出现频次也是明文字符e的出现次数;有时直接可破!(如密文字母全相同)换位密码优缺点总结:位置变但形态不变.代替密码优缺点总结:形态变但位置不变3、ADFGX密码xx过程分析1918年第一次世界大战已经接近尾声。

为了挽回日趋不利的局面德军集中了500万人的兵力向协约国发动了猛烈的连续进攻。

采用一种新密码ADFGX密码体制。

该密码用手工加解密费时不多符合战地密码的基本要求。

进行了两次加密有两个密钥一个是代替密钥棋盘密钥一个是换位密钥。

其结果是把前面代替加密形成的代表同一明文字符的两个字母分散开破坏密文的统计规律性。

密码学部分习题及答案

*1.2 被动和主动安全威胁之间有什么不同?被动攻击的本质是窃听或监视数据传输;主动攻击包含数据流的改写和错误数据流的添加。

*1.3 列出并简要定义被动和主动安全攻击的分类。

被动攻击包含信息内容泄露和流量分析。

信息内容泄露:信息收集造成传输信息的内容泄露。

流量分析:攻击者可以决定通信主机的身份和位置,可以观察传输的消息的频率和长度。

这些信息可以用于判断通信的性质。

主动攻击包括假冒、重放、改写消息、拒绝服务。

假冒:指某实体假装成别的实体。

重放:指将攻击者将获得的信息再次发送,从而导致非授权效应。

改写消息:指攻击者修改合法消息的部分或全部,或者延迟消息的传输以获得非授权作用。

拒绝服务:指攻击者设法让目标系统停止提供服务或资源访问,从而阻止授权实体对系统的正常使用或管理。

2.1 对称密码的基本因素是什么。

对称密码的基本因素包括明文、加密算法、秘密密钥、、密文、解密算法2.5 什么是置换密码置换密码是保持明文的字母不变,但是顺序被重新排列*2.6差分分析(differential cryptanalysis)是一种选择明文攻击,其基本思想是:通过分析特定明文差分对相对应密文差分影响来获得尽可能大的密钥。

它可以用来攻击任何由迭代一个固定的轮函数的结构的密码以及很多分组密码(包括DES),它是由Biham和Shamir于1991年提出的选择明文攻击。

2.9 分组密码和流密码的区别在流密码中,加密和解密每次只处理数据流的一个符号。

在分组密码中,将大小为m的一组明文符号作为整体进行加密,创建出相同大小的一组密文。

典型的明文分组大小是64位或者128为。

*2.11 DES是什么DES是数据加密标准的简称,它是一种是用最为广泛的加密体质。

采用了64位的分组长度和56位的密钥长度。

它将64位的输入经过一系列变换得到64位的输出。

解密则使用了相同的步骤和相同的密钥。

2.13 简述对称密码的优缺点优点:效率高,算法简单,系统开销小;适合加密大量数据;明文长度与密文长度相等。

密码趣谈答案

密码趣谈--思考题1.密码体制分类及典型算法描述。

答:a换位与代替密码体制b序列与分组密码体制c对称与非对称密钥密码体制2.试对代替密码和换位密码进行安全性分析。

答:3.ADFGX密码解密过程分析。

4.试计算(1~25)模26的逆元。

答:5.RC4流密码原理及应用。

6.密码学涉及的数学理论主要有哪些?答:数论信息论复杂度理论7.假设8个人(A~H)之间秘密通信,采用单钥密码体制,密钥如何分配?可采用什么方法化简密钥分配问题,请简述。

8.公钥密码体制如何进行保密通信和数字签名应用?9.列举密码学在现实生活中的应用。

10.请分别用列换位密码和周期换位密码对以下明文进行加密。

P: Let us go Dutch this time, OK? K: 4251311.已知某密码的加密方法为:先用替换密码对明文M加密,再对该结果用维吉尼亚密码加密得密文C。

若替换密码使用的加密密钥为置换T=(351246),维吉尼亚密码使用的加密密钥为AEF。

假设明文M=“This is plaintext”,求密文。

答:T=351246, M=“This is plaintext”,12韩信率1500名将士与楚王大将李锋交战。

苦战一场,楚军不敌,败退回营,汉军也死伤四五百人。

韩信点兵:有兵一队, 若列成三行纵队, 则末行两人; 成五行纵队, 则末行四人;成七行纵队,则末行六人, 求兵数.答:1049人。

13简述你了解的密码破译方式和步骤。

14设一个3阶的LFSR的特征多项式为f(x)=x3+x2+1,试画出对应的LFSR的结构图,并推出其能产生的伪随机序列,设初态为100。

答:15完成RSA算法,RSA加密 p=3,q=11,e=7 ;请写出求公钥和私钥的过程。

设明文M=5,求密文。

答:RSA的算法涉及三个参数,n、e1、e2。

依题意得,n=3*11=33,其中,n是两个大质数p、q的积,n 的二进制(即100001)表示时所占用的位数,就是所谓的密钥长度,该长度为6。

密码学第五版部分课后答案

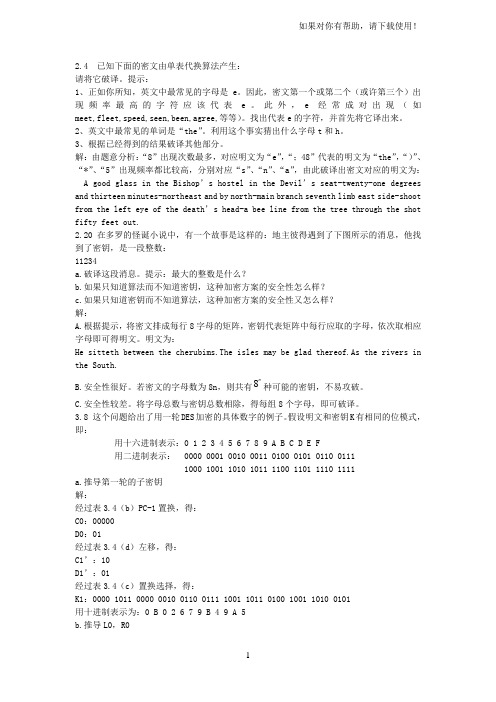

2.4 已知下面的密文由单表代换算法产生:请将它破译。

提示:1、正如你所知,英文中最常见的字母是e。

因此,密文第一个或第二个(或许第三个)出现频率最高的字符应该代表e。

此外,e经常成对出现(如meet,fleet,speed,seen,been,agree,等等)。

找出代表e的字符,并首先将它译出来。

2、英文中最常见的单词是“the”。

利用这个事实猜出什么字母t和h。

3、根据已经得到的结果破译其他部分。

解:由题意分析:“8”出现次数最多,对应明文为“e”,“;48”代表的明文为“the”,“)”、“*”、“5”出现频率都比较高,分别对应“s”、“n”、“a”,由此破译出密文对应的明文为: A good glass in the Bishop’s hostel in the Devil’s seat-twenty-one degrees and thirteen minutes-northeast and by north-main branch seventh limb east side-shoot from the left eye of the death’s head-a bee line from the tree through the shot fifty feet out.2.20 在多罗的怪诞小说中,有一个故事是这样的:地主彼得遇到了下图所示的消息,他找到了密钥,是一段整数:11234a.破译这段消息。

提示:最大的整数是什么?b.如果只知道算法而不知道密钥,这种加密方案的安全性怎么样?c.如果只知道密钥而不知道算法,这种加密方案的安全性又怎么样?解:A.根据提示,将密文排成每行8字母的矩阵,密钥代表矩阵中每行应取的字母,依次取相应字母即可得明文。

明文为:He sitteth between the cherubims.The isles may be glad thereof.As the rivers in the South.B.安全性很好。

密码学习题答案

密码学习题答案密码学习题答案密码学作为一门研究加密和解密技术的学科,一直以来备受关注。

它不仅在军事、金融、通信等领域有着广泛的应用,还是保护个人隐私和信息安全的重要工具。

为了更好地理解密码学的基本原理和技术,我们可以通过一些学习题来加深对密码学的理解。

下面是一些常见的密码学学习题以及它们的答案。

1. 凯撒密码:凯撒密码是一种简单的替换密码,通过将字母表中的每个字母向后移动固定的位置来加密消息。

例如,将字母表向后移动3个位置,字母A变成D,字母B变成E,以此类推。

请解密以下凯撒密码:YDOHDU, WKH, VWDUW, LV, D, ZRUOG.答案:UNIVERSITY, THE, SECRET, IS, A, WORLD.2. 维吉尼亚密码:维吉尼亚密码是一种多表替换密码,通过使用一系列不同的凯撒密码来加密消息。

每个字母的移动位置由一个密钥字母决定。

请解密以下维吉尼亚密码:KQXCN, PZ, LKJ, WQ, G, ZPTN.答案:HELLO, MY, NAME, IS, A, TEST.3. RSA加密算法:RSA是一种非对称加密算法,使用公钥和私钥来加密和解密消息。

公钥用于加密消息,私钥用于解密消息。

请使用RSA算法解密以下密文:CZDQW, FZ, LKJ, WQ, G, ZPTN.答案:HELLO, MY, NAME, IS, A, TEST.4. SHA-256哈希算法:SHA-256是一种常用的哈希算法,用于生成消息的唯一摘要。

请计算以下消息的SHA-256摘要:Hello, world!答案:2ef7bde608ce5404e97d5f042f95f89f1c2328715. 对称加密算法:对称加密算法使用相同的密钥来加密和解密消息。

请使用AES算法解密以下密文:U2FsdGVkX1+qZp6b4E7C1Uu8Q6bPz7fP答案:The password is 123456.通过以上学习题的解答,我们可以更好地理解密码学的基本原理和技术。

密码习题与部分参考答案

一、密码学概述部分:1、什么是密码体制的五元组。

五元组(M,C,K,E,D)构成密码体制模型,M代表明文空间;C代表密文空间;K代表密钥空间;E代表加密算法;D 代表解密算法2、简述口令和密码的区别。

密码:按特定法则编成,用以对通信双方的信息进行明、密变换的符号。

换而言之,密码是隐蔽了真实内容的符号序列。

就是把用公开的、标准的信息编码表示的信息通过一种变换手段,将其变为除通信双方以外其他人所不能读懂的信息编码,这种独特的信息编码就是密码。

口令:是与用户名对应的,用来验证是否拥有该用户名对应的权限。

密码是指为了保护某种文本或口令,采用特定的加密算法,产生新的文本或字符串。

区别:从它们的定义上容易看出;当前,无论是计算机用户,还是一个银行的户头,都是用口令保护的,通过口令来验证用户的身份。

在网络上,使用户口令来验证用户的身份成了一种基本的手段。

3、密码学的分类标准:⏹按操作方式可分为:替代、置换、复合操作⏹按使用密钥的数量可分为:对称密钥(单密钥)、公开密钥(双秘钥)⏹按对明文的处理方法可分为:流密码、分组密码4、简述柯克霍夫斯原则(及其特点和意义。

?)即使密码系统中的算法为密码分析者所知,也难以从截获的密文推导出明文或密钥。

也就是说,密码体制的安全性仅应依赖于对密钥的保密,而不应依赖于对算法的保密。

只有在假设攻击者对密码算法有充分的研究,并且拥有足够的计算资源的情况下仍然安全的密码才是安全的密码系统。

一句话:“一切秘密寓于密钥之中”Kerckhoffs原则的意义:⏹知道算法的人可能不再可靠⏹设计者有个人爱好⏹频繁更换密钥是可能的,但无法频繁更换密码算法(设计安全的密码算法困难)5、密码攻击者攻击密码体制的方法有三种分别是:⏹穷举:尝试所有密钥进行破译。

(增大密钥的数量)⏹统计分析:分析密文和明文的统计规律进行破译。

(使明文和密文的统计规律不一样)⏹解密变换:针对加密变换的数学基础,通过数学求解找到解密变换。

高考难题:解锁思维的密码

某次高考数学考试的难题:

有一道高考数学题目,给出了一个神秘的密码锁,要求考生破解出密码。

问题描述如下:锁上有10个数字按钮,每个按钮上分别标有0~9的数字,密码是一个四位数,且每位数字不相同。

已知以下线索:

1.第一位数字是偶数;

2.第二位数字是3的倍数;

3.第三位数字是质数;

4.第四位数字大于5。

请问,这把密码锁的密码是多少?

而考生们却纷纷表示不知所措,有个聪明的考生却写下了这样的答案:

“这道题真的太有趣了!我想到了一个相当独特的解法,我将第一位数字设置为2,第二位数字设置为3,第三位数字设置为5,第四位数字设置为7,因为这样的密码无疑是最安全的,而且绝对不会有人猜到!”

老师看着这个答案忍俊不禁,同时也为这位同学的幽默和聪明点赞。

笑话传开后,许多人都纷纷感慨:“原来高考数学也能如此风趣啊!”。

密码学习题集参考答案

1、请分别举例说明什么是保密性原则?完整性原则?认证原则?不可抵赖原则?访问控制原则?可用性原则?为了实现这六个安全原则,主要采用哪些密码技术?答:(1)保密性原则是指不经过授权,不能访问或利用信息,只有发送者和接受者能访问信息内容,信息不能被截获;(2)完整性原则是指信息不经过授权,不能被修改的特性,即信息在传输的过程中不能被偶然或蓄意的修改、删除或者插入,即不能被篡改;(3)认证原则是指信息需要明确的身份证明,通过认证过程保证正确的消息来源,和信息接收方建立信任关系,缺乏认证机制可能会导致伪造;(4)不可抵赖原则是指信息的发送者不可否认已发出的信息,(5)访问控制原则是指定和控制用户能够访问哪些信息,能够有什么样的操作,通常包括角色管理和规则管理;(6)可用性原则是指是信息可被授权实体访问并按需求使用的特性,不因中断等攻击停止服务或降低服务标准。

可以通过信息加密、信息隐形、夹带信息等方式来实现信息的保密性,可以通过特定的安全协议、信息摘要、密码校验和等方法实现信息的完整性,通过口令认证、认证令牌、数字证书、消息认证码、公钥算法等方式实现信息的认证,通过数字签名的方法实现信息的完整性和不可抵赖性,通过用户角色认证、防火墙和IDS等方式实现访问控制和可用性原则。

2、一般病毒、蠕虫、特洛伊木马三者之间最主要的差别是什么?答:病毒可以将自己的代码嵌入到其他合法的程序中,导致计算机系统或网络的破坏;蠕虫一般不篡改程序,只是不断的复制自己,最终导致计算机资源或网络大量的消耗从而无法使用,蠕虫不进行任何的破坏性操作,只是耗尽系统,使其停滞;特洛伊木马也像病毒一样具有隐蔽性,但一般不像病毒和蠕虫那样不断复制自己,其主要的目的是为入侵者获得某些用户的保密信息。

简单的说,病毒破坏你的信息,木马窃取你的信息,而蠕虫则攻击系统和网络服务能力。

3、什么是密码技术?替换加密法与置换加密法有什么区别?请分别举例说明替换加密法与置换加密法。

密码学答案

《密码学原理与实践(第三版)》课后习题参考答案(由华中科技大学信安09级提供)第一章1.1(李怡)(a)51 (b)30 (c)81 (d)74221.2(贾同彬)证明:令t1= (-a)mod m ,t2=m-(a mod m),则t1≡t2(mod m).又 0<t1<m,0<t2<m, (最小非负剩余系中每个剩余类只有一个代表元)所以t1=t2.1.3 (张天翼) 证明充分性:若(mod )a b m ≡,则可得a b km =+,设b jm r =+,0r m ≤<,j N ∈,则有()a k j m r =++,故有mod a m r =,由假设得mod b m r =,故mod mod a m b m =证明必要性:若mod mod a m b m =,则可设mod mod a m b m r ==,则有a km r =+,b jm r =+,其中,j k N ∈,因此()a b k j m -=-,即m a b -,故(mod )a b m ≡ 综上,问题得证1.4 (李怡),0,mod ,.,-0,1,a km r r m r a ma r a km k m a r a a a k m r k k m m m m =+≤<=⎢⎥=-=⎢⎥⎣⎦-⎢⎥=-<≤-<≤=⎢⎥⎣⎦令则而所以只需证明因为所以即1.5 (李志远)穷举密钥法来破解移位密码即将这个字符串每个字母移位1,2,3…26次,然后判断这26个字符串哪个符合英语规则。

故我编写 如下的C++来实现如此功能 #include<iostream> using namespace std; char change(char word) {if(word=='Z')return 'A'; else return word+1; }int main(){cout<<"please input the string"<<endl;char string1[43];cin>>string1;int n;for(n=1;n<=26;n++){int num;for(num=0;num<43;num++){string1[num]=change(string1[num]);}cout<<string1<<endl<<"for turn "<<n<<endl;}}解释:1.代码专为本题编写,故输入字符数不能多于43个,且输入范围仅限大写英语字母2.将题中的42个字母BEEAKFYDJXUQYHYJIQRYHTYJIQFBQFBQDUYJIIKFUHC输入并回车3.得到的结果CFFBLGZEKYVRZIZKJRSZIUZKJRGCREVZKJJLGVIDREfor turn 1DGGCMHAFLZWSAJALKSTAJVALKSHDSFWALKKMHWJESFfor turn 2EHHDNIBGMAXTBKBMLTUBKWBMLTIETGXBMLLNIXKFTGfor turn 3FIIEOJCHNBYUCLCNMUVCLXCNMUJFUHYCNMMOJYLGUHfor turn 4GJJFPKDIOCZVDMDONVWDMYDONVKGVIZDONNPKZMHVIfor turn 5HKKGQLEJPDAWENEPOWXENZEPOWLHWJAEPOOQLANIWJfor turn 6ILLHRMFKQEBXFOFQPXYFOAFQPXMIXKBFQPPRMBOJXKfor turn 7JMMISNGLRFCYGPGRQYZGPBGRQYNJYLCGRQQSNCPKYLfor turn 8KNNJTOHMSGDZHQHSRZAHQCHSRZOKZMDHSRRTODQLZMfor turn 9LOOKUPINTHEAIRITSABIRDITSAPLANEITSSUPERMANfor turn 10MPPLVQJOUIFBJSJUTBCJSEJUTBQMBOFJUTTVQFSNBOfor turn 11NQQMWRKPVJGCKTKVUCDKTFKVUCRNCPGKVUUWRGTOCPfor turn 12ORRNXSLQWKHDLULWVDELUGLWVDSODQHLWVVXSHUPDQfor turn 13PSSOYTMRXLIEMVMXWEFMVHMXWETPERIMXWWYTIVQERfor turn 14 QTTPZUNSYMJFNWNYXFGNWINYXFUQFSJNYXXZUJWRFSfor turn 15 RUUQAVOTZNKGOXOZYGHOXJOZYGVRGTKOZYYAVKXSGTfor turn 16 SVVRBWPUAOLHPYPAZHIPYKPAZHWSHULPAZZBWLYTHUfor turn 17 TWWSCXQVBPMIQZQBAIJQZLQBAIXTIVMQBAACXMZUIVfor turn 18 UXXTDYRWCQNJRARCBJKRAMRCBJYUJWNRCBBDYNAVJWfor turn 19 VYYUEZSXDROKSBSDCKLSBNSDCKZVKXOSDCCEZOBWKXfor turn 20 WZZVFATYESPLTCTEDLMTCOTEDLAWLYPTEDDFAPCXLYfor turn 21 XAAWGBUZFTQMUDUFEMNUDPUFEMBXMZQUFEEGBQDYMZfor turn 22 YBBXHCVAGURNVEVGFNOVEQVGFNCYNARVGFFHCREZNAfor turn 23 ZCCYIDWBHVSOWFWHGOPWFRWHGODZOBSWHGGIDSFAOBfor turn 24 ADDZJEXCIWTPXGXIHPQXGSXIHPEAPCTXIHHJETGBPCfor turn 25 BEEAKFYDJXUQYHYJIQRYHTYJIQFBQDUYJIIKFUHCQDfor turn 26经过英语分析,发现当移位密码密钥为17时,字符串有英文含义LOOK UP IN THE AIR ITS A BIRD ITS A PLANE ITS SUPERMAN (看天上,是一只鸟,是一架飞机,是一位超人)故移位密码密钥为171.6(司仲峰)对合密钥为 0和131.7(陈诗洋)(a) m=30=2*3*5φ(30)=30*(1-1/2)*(1-1/3)*(1-1/5)=8故密钥量是 8*30=240(b)m=100=22*52φ(100)=100*(1-1/2)*(1-1/5)=40故密钥量是 40*100=4000(c)m=1225=52*72φ(1225)=1225*(1-1/5)*(1-1/7)=840故密钥量是 840*1225=10290001.8(周玉坤)解:在中若元素有逆,则必有gcd(a,m)=1;若元素a存在逆使得a=1,利用广义欧几里得除法,找到整数s和t,使得: sa+tm=1,则=s(modm)是a的逆。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、密码体制分类及典型算法描述

密码体制分为三类:1、换位与代替密码体质2、序列与分组密码体制3、对称与非对称密钥密码体制。

典型算法描述:

2、试对代替密码和换位密码进行安全性分析。

1.单表代替的优缺点

优点: 明文字符的形态一般将面目全非

缺点: (A) 明文的位置不变; (B) 明文字符相同,则密文字符也相同; 从而导致:

(I) 若明文字符e被加密成密文字符a,则明文中e的出现次数就是密文中字符a的出现次数; (II) 明

文的跟随关系反映在密文之中. 因此,明文字符的统计规律就完全暴露在密文字符的统计规律之中.形态变但位置不变 2. 多表代替的优缺点优点: 只要(1) 多表设计合理,即每行中元互不相同,每列中元互不相同.(这样的表称为拉丁方表) (2) 密钥序列是随机序列即具有等概性和独立性。

这个多表代替就是完全保密的。

等概性:各位置的字符取可能字符的概率相同独立性在其它所有字符都知道时也判断不出未知的字符取哪个的概率更大。

2. 多表代替的优缺点密钥序列是随机序列意味着

1密钥序列不能周期重复

2密钥序列必须与明文序列等长

3这些序列必须在通信前分配完毕

4大量通信时不实用

5分配密钥和存储密钥时安全隐患大。

缺点周期较短时可以实现唯密文攻击。

换位密码的优缺点

优点: 明文字符的位置发生变化;

缺点: (A) 明文字符的形态不变;

从而导致: (I) 密文字符e的出现频次也是明文字符e的出现次

数; 有时直接可破! (如密文字母全相同) 换位密码优缺点总

结: 位置变但形态不变. 代替密码优缺点总结: 形态变但位置不变

3、ADFGX密码解密过程分析

1918年第一次世界大战已经接近尾声。

为了挽回日趋不利的局面德军集中了500万人的兵力向协约国发动了猛烈的连续进攻。

采用一种新密码ADFGX密码体制。

该密码用手工加解密费时不多符合战地密码的基本要求。

进行了两次加密有两个密钥一个是代替密钥棋盘密钥一个是换位密钥。

其结果是把前面代替加密形成的代表同一明文字符的两个字母分散开破坏密文的统计规律性。

代替密钥和换位密钥可以按约定随时更换增加破译难度。

得到密文后取得换位密钥将密钥数字依次列出并画出M*(N+1)格子其中M为密文中的字符串数,N为最长字符串中字符个数并将字符串依次竖直写在对应的换位密钥数字下面此时按照以首开始横行依次写下来即得到正确顺序密文再根据代替密钥棋盘密钥找出对应的字母即可解密。

4、试计算(1~25)模26的逆元

2,4,6,8,10,12,13,14,16,18,20,22,24.均无逆元。

;;;;;;;;

;;;

5、RC4流密码原理及应用

广泛应用于商业密码产品中一种可变密钥长度的序列密码

6、密码学涉及的数学理论主要有哪些

数论研究整数性质的一个数学分支。

用于密码算法设计。

信息论从概率统计的观点出发研究信息的传输和保密问题。

复杂度理论分析密码算法的复杂度并能确定算法的安全性

7、假设8个人(A~H)之间秘密通信,采用单钥密码体制,密钥如何分配可采用什么方法

化简密钥分配问题,请简述

8个人的密钥都相同

8、公钥密码体制如何进行保密通信和数字签名应用

采用两个相关密钥将加密和解密能力分开其中一个密钥是公开的称为公开密钥用于加密另一个密钥是为用户专用因而是保密的称为秘密密钥用于解密。

加密和解密能力分开。

多个用户加密的消息只能由一个用户解读用于公共网络中实现保密通信。

只能由一个用户加密消息而使多个用户可以解读可用于认证系统中对消息进行数字签字。

无需事先分配密钥。

9、列举密码学在现实生活中的应用

信息系统的安全与保密问题电子商务、电子政务中的安全和保密问题银行系统、证券系统、保险系统等的安全问题商品、票据、信用卡等的防伪与审核问题

10、请分别用列换位密码和周期换位密码对以下明文进行加密。

P: Let us go Dutch this

time, OK K: 42513

列换位uesltuotgdhhictmtesiko 周期换位uesltuotgdhhictmtesi0k0o0

11、已知某密码的加密方法为:先用替换密码对明文M加密,再对该结果用维吉尼亚

密码加密得密文C。

若替换密码使用的加密密钥为置换T=(351246),维吉尼亚密码使用的加密密钥为AEF。

假设明文M=“This is plaintext”,求密文。

C=vemaildytophtcmystnqzahj

12、韩信率1500名将士与楚王大将李锋交战。

苦战一场,楚军不敌,败退回营,汉军

也死伤四五百人。

韩信点兵:有兵一队, 若列成三行纵队, 则末行两人; 成五行纵队, 则末行四人; 成七行纵队,则末行六人, 求兵数.

1049人

13、简述你了解的密码破译方式和步骤。

14、设一个3阶的LFSR的特征多项式为f(x)=x3+x2+1,试画出对应的LFSR的结构图,

并推出其能产生的伪随机序列,设初态为100。

f(x)=b3+b2

15、韩信率1500名将士与楚王大将李锋交战。

苦战一场,楚军不敌,败退回营,汉军

也死伤四五百人。

韩信点兵:有兵一队, 若列成三行纵队, 则末行两人; 成五行纵队, 则末行四人; 成七行纵队,则末行六人, 求兵数.

1049人

16、简述你了解的密码破译方式和步骤。

方式唯密文攻击

1.攻击者仅获得一些加密后的密文

已知明文攻击

2.攻击者有一些密文并且知道相对应的明文

选择明文攻击

3.攻击者在开始攻击之前可以选择一些明文并从系统中获得相对应的密文。

选择密文攻击

4.攻击者在开始攻击之前可以选择一些密文并从系统中获得相对应的明文。

步骤

整理分类

5.同一密码体制加密的密文归一类。

统计分析

6.对密文进行单、双、三字母等统计以确定密码编制的方法暴露密码规律。

假设和反证

7. 选在规律性强的地方进行如报头报尾、可能字、大段重复信息作为突破口

17、完成RSA算法,RSA加密p=3,q=11,e=7 ;请写出求公钥和私钥的过程。

设明文

M=5,求密文

设p=3, q=11, n=3*11=33; 参数T={n=33}; φ(n)=(3-1)(11-1)=22; 选择e=7, gcd(7,22)=1; 公钥pk=7; 计算d, ( d*e) mod 22=1; d=19; 私钥sk=19; 密文C=5^7(mod22)=3

18、混乱和扩散是密码设计的一般原则,在很多密码设计中,都采用了代换和置换等

变化来达到混乱和扩散的效果,请列举你所知道的采用了置换的处理思想的密码算法,并说明其在现代分组密码算法设计中的应用。

换位密码列换位密码周期换位密码代替密码单表代替密码多表代替密码如维吉尼亚密码

19、密码学的五元组是什么简述其各自的含义。

明文——原始信息密文——加密后的信息密钥——加密解密时使用的参数加密算法——将明文转化为密文的算法解密算法——加密算法的逆

20、隐写术的定义是什么

隐写术是关于信息隐藏即不让计划的接收者之外的任何人知道信息的传递事件而不只是信息的内容的一门技巧与科学

21、异或的定义是什么

相同为0不同为1。

二进制中两数相加模二的运算

22、简述对称加密体制与公钥体制的异同与优缺点。

在对称密钥体制中它的加密密钥与解密密钥的密码体制是相同的且收发双方必须共享密钥对称密码的密钥是保密的没有密钥解密就不可行知道算法和若干密文不足以确定密钥。

公钥密码体制中它使用不同的加密密钥和解密密钥且加密密钥是向公众公开的而解密密钥是需要保密的发送方拥有加密或者解密密钥而接收方拥有另一个密钥。

两个密钥之一也是保密的无解密密钥解密不可行知道算法和其中一个密钥以及若干密文不能确定另一个密钥。

优点对称密码技术的优点在于效率高算法简单系统开销小适合加密大量数据。

对称密钥算法具有加密处理简单加解密速度快密钥较短发展历史悠久等优点。

缺点对称密码技术进行安全通信前需要以安全方式进行密钥交换且它的规模复杂。

公钥密钥算法具有加解密速度慢的特点密钥尺寸大发展历史较短等特点。