metasploit命令集

msf基本常用命令

msf基本常用命令MSF基本常用命令Metasploit(简称MSF)是一款功能强大的渗透测试工具,被广泛应用于网络安全领域。

它提供了一系列基本常用命令,帮助渗透测试人员进行攻击和防御。

本文将介绍MSF的一些基本常用命令,帮助读者更好地了解和使用这个工具。

1. 扫描命令MSF提供了多种扫描命令,用于探测目标主机的漏洞和服务。

其中,常用的命令包括:- `db_nmap`:使用Nmap扫描目标主机,并将结果保存到数据库中。

- `db_autopwn`:自动利用数据库中保存的漏洞信息对目标主机进行攻击。

- `db_import`:导入第三方工具(如Nessus)的扫描结果到MSF的数据库中。

2. 渗透命令渗透命令是MSF最核心的功能之一,它可以帮助用户利用已知的漏洞攻击目标主机。

常用的渗透命令包括:- `exploit`:根据目标主机的漏洞信息进行攻击。

- `set`:设置攻击载荷的参数,如目标主机、端口等。

- `show options`:查看当前攻击模块的参数配置。

- `run`:执行攻击模块。

3. 模块命令MSF以模块化的方式组织其功能,用户可以通过加载和使用不同的模块来完成特定的任务。

常用的模块命令包括:- `use`:加载指定的模块。

- `search`:搜索与关键词相关的模块。

- `info`:查看模块的详细信息。

- `reload_all`:重新加载所有模块。

4. 数据库命令MSF内置了一个数据库,用于存储扫描结果、漏洞信息等数据。

用户可以通过数据库命令对这些数据进行管理。

常用的数据库命令包括:- `db_connect`:连接到已存在的数据库。

- `db_create`:创建一个新的数据库。

- `db_destroy`:销毁当前的数据库。

- `db_export`:导出数据库中的数据。

5. 辅助命令除了上述的基本命令,MSF还提供了一些辅助命令,用于辅助渗透测试的工作。

常用的辅助命令包括:- `sessions`:查看当前已建立的会话。

MetaSploit终端下PostgreSQL数据库的使用

MetaSploit终端下PostgreSQL数据库的使用root@kali2:~# apt-get install postgresql 安装PostgreSQL数据库root@kali2:~# sudo -u postgres psql postgres 切换至postgres数据库psql (9.1.14)输入"help" 来获取帮助信息.postgres=#postgres=# \password postgres 设定管理员密码输入新的密码:123456再次键入:123456postgres=#root@kali2:~# apt-get install pgadmin3 安装PostgreSQL数据库图形化管理工具root@kali2:~# pgadmin3 启动图形化工具root@kali2:~# sudo -u postgres createuser zgj PostgreSQL数据库创建访问账号新的角色是否是超级用户? (y/n) n新的角色允许创建数据库吗? (y/n) y新角色允许创建其它新的角色吗? (y/n) yroot@kali2:~#root@kali2:~# sudo -u postgres psql postgrespsql (9.1.14)输入"help" 来获取帮助信息.postgres=#postgres=# \password zgj 密码修改输入新的密码:123456再次键入:123456postgres=#metasploit终端下PostgreSQL的常用命令查看数据库当前状态:msf > db_status[*] postgresql connected to msf3msf >连接数据库:msf > db_connect postgres:123456@127.0.0.1/msf-zgj断开数据库:msf > db_disconnect工作空间命令:msf > workspace* defaultmsf > workspace -hUsage:workspace List workspacesworkspace [name] Switch workspaceworkspace -a [name] ... Add workspace(s)workspace -d [name] ... Delete workspace(s)workspace -r <old> <new> Rename workspaceworkspace -h Show this help information msf >msf > workspace -a 001 创建工作空间001msf > workspace -a 002 创建工作空间002msf > workspace 查看工作空间带*的为当前工作空间default001* 002msf >msf > workspace 001 切换至001工作空间[*] Workspace: 001msf > workspacedefault* 001 002 msf >。

metasploit的一些插件和辅助模块

metasp loit的一些插件和辅助模块看到一兄弟的meta sploi t的命令汇总很好,把beach老大讲的命令都收集了,我就做点补充吧,这是一些me taspl oit下的插件和一些辅助模块的作用,希望对兄弟们测试有用,不过不要做坏事哦。

可利用插件:load wmap装载wma p插件w map_t arget s 数据库中的对象(-h帮助-r重载目标表-a对象-p打印目标-sid选择目标)wm ap_at tack爬行和测试wm ap_cr awl 爬行网站wma p_pro xy 运行中间人代理w map_r un 自动匹配漏洞(-h帮助-t显示匹配的开发模块-e发动匹配的检查模块)w map_s ql 查询数据库w map_w ebsit e 列出网站结构wmap_repor ts 报告(-h帮助-p打印报告-s id f ile显示报告-xid fi le显示x ml)l oad n expos e装载ne xpose,调用ne xpose服务器工作nexp ose_a ctivi ty 显示有n expos e的实例nexpo se_co nnect连接NeX pose服务器(us er:pa ss@ho st[:p ort])nexp ose_d iscon nect断开Ne Xpose服务器n expos e_dis cover执行低调扫描nexp ose_d os 执行服务和设备的扫描(高调)nexp ose_e xhaus tive扫描全部tcp断开nexp ose_s can 对导入的范围进行特定扫描l oad n essus装载nes susn essus_conn ect 连接ne ssus服务器ne ssus_save保存nes sus登录信息会话nessu s_log out 退出n essus服务器n essus_help列出ne ssus命令nes sus_s erver_stat us 检查Ness us服务器的状态n essus_admi n 检测用户是否是管理员nes sus_s erver_feedN essus提供的类型ness us_fi nd_ta rgets在报告中找一个攻击目标(有漏洞)nessu s_ser ver_p refs显示服务器控制台ne ssus_repor t_lis t 列出Nes sus报告ness us_re port_get 导入另一个ne ssus服务器的报告ness us_re port_hosts列出主机的报告ness us_re port_host_ports列出主机开放的端口报告nessu s_rep ort_h ost_d etail列出一个主机的详细的报告ness us_sc an_ne w 创建一个Nes sus的扫描nes sus_s can_s tatus列出全部Ne ssus扫描状态n essus_scan_paus e 暂停一个Nessu s扫描n essus_scan_paus e_all暂停全部Nessu s扫描n essus_scan_stop停止一个Nessu s扫描n essus_scan_stop_all停止全部Nessu s扫描n essus_scan_resu me 重新开始一个Nes sus扫描ness us_sc an_re sume_all 重新开始全部N essus扫描nes sus_p lugin_list列出全部插件ness us_pl ugin_famil y 列出一个插件家族nes sus_p lugin_deta ils 列出一个特定插件ness us_us er_li st 显示Nessu s用户n essus_user_add添加一个Nessu s用户n essus_user_del删除一个Nessu s用户n essus_user_pass wd 改变Ne ssus用户的密码nes sus_p olicy_list列出全部策略ness us_po licy_del 删除一个策略端口扫描a uxili ary/s canne r/por tscanscan ner/p ortsc an/ac k A CK防火墙扫描sc anner/port scan/ftpbo unce FTP跳端口扫描scann er/po rtsca n/syn SY N端口扫描scan ner/p ortsc an/tc p T CP端口扫描sca nner/ports can/x mas TCP"X Mas"端口扫描u se sn iffer使用sni ffer抓包。

Kali系统metasploit使用教程

Kali系统metasploit使⽤教程基础配置由于kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的⽅式不起作⽤。

在kali 2.0中启动带数据库⽀持的MSF⽅式如下:1 ⾸先启动postgresql数据库:/etc/init.d/postgresql start;或者 service postgresql start;2 初始化MSF数据库(关键步骤!):msfdb init;(如不能初始化,就⽤msfdb reinit试试吧!默认创建的数据库名:msf,msf_test;⽤户名:msf;⼝令默认为空)3 运⾏msfconsole:msfconsole;4 在msf中查看数据库连接状态:db_status。

5更新metasploit:msfupdate(我的更新,暂未成功,应该是源的问题!)6设置启动⾃动启动msf和postgresql:update-rc.d postgresql enableupdate-rc.d metasploit enable好了,现在我们来试试,怎么⽤吧!在Metasploit中扫描在Metasploit中,附带了⼤量的内置扫描器。

使⽤这些扫描器可以搜索并获得来⾃⼀台计算机或⼀个完整⽹络的服务信息。

本节将介绍使⽤Metasploit中的辅助模块实现扫描。

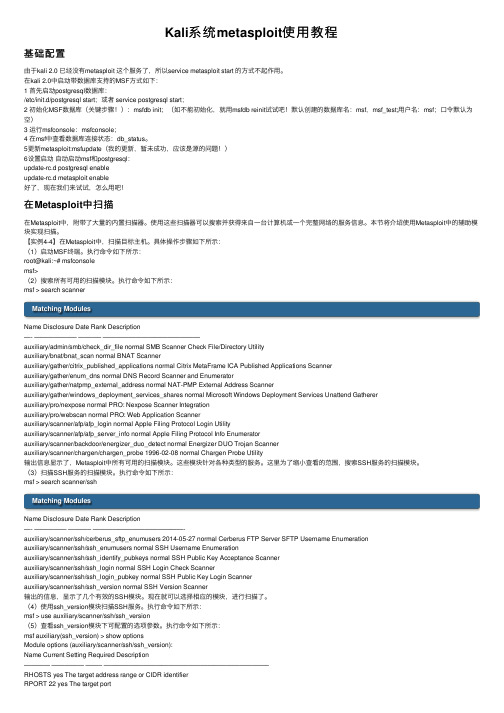

【实例4-4】在Metasploit中,扫描⽬标主机。

具体操作步骤如下所⽰:(1)启动MSF终端。

执⾏命令如下所⽰:root@kali:~# msfconsolemsf>(2)搜索所有可⽤的扫描模块。

执⾏命令如下所⽰:msf > search scannerMatching ModulesName Disclosure Date Rank Description—- ——————– ———– ———————————————auxiliary/admin/smb/check_dir_file normal SMB Scanner Check File/Directory Utilityauxiliary/bnat/bnat_scan normal BNAT Scannerauxiliary/gather/citrix_published_applications normal Citrix MetaFrame ICA Published Applications Scannerauxiliary/gather/enum_dns normal DNS Record Scanner and Enumeratorauxiliary/gather/natpmp_external_address normal NAT-PMP External Address Scannerauxiliary/gather/windows_deployment_services_shares normal Microsoft Windows Deployment Services Unattend Gathererauxiliary/pro/nexpose normal PRO: Nexpose Scanner Integrationauxiliary/pro/webscan normal PRO: Web Application Scannerauxiliary/scanner/afp/afp_login normal Apple Filing Protocol Login Utilityauxiliary/scanner/afp/afp_server_info normal Apple Filing Protocol Info Enumeratorauxiliary/scanner/backdoor/energizer_duo_detect normal Energizer DUO Trojan Scannerauxiliary/scanner/chargen/chargen_probe 1996-02-08 normal Chargen Probe Utility输出信息显⽰了,Metasploit中所有可⽤的扫描模块。

metasploit常用命令

metasploit常⽤命令service apache2 startservice postgresql startmsfconsole启动1.MSF终端命令show exploit列出metasploit框架中的所有渗透攻击模块。

show payloads列出metasploit框架中的所有攻击载荷。

show auxiliary列出metasploit框架中的所有辅助攻击模块。

search name查找metasploit框架中的所有渗透攻击和其他模块。

info展⽰出制定渗透攻击或模块的相关信息。

use name装载⼀个渗透攻击或者模块。

LHOST⽬标主机链接的IP地址。

RHOST远程主机或者⽬标主机。

set function设置特定的配置参数。

setg function以全局⽅式设置特定的配置参数。

show options列出某个渗透攻击或模块中所有的参数配置。

show targets列出渗透攻击所⽀持的⽬标平台。

set target num指定你所知道的⽬标的操作系统以及补丁版本类型。

set payload指定想要使⽤的攻击载荷。

show advanced列出所有⾼级配置选项。

set autorunscript migrate -f.在渗透攻击完成后,将⾃动迁移到另⼀个进程。

check 检测⽬标是否对选定渗透攻击存在相应安全漏洞exploit执⾏渗透攻击或模块来攻击⽬标。

exploit -j在计划任务下进⾏渗透攻击(攻击将在后台进⾏)exploit -z渗透攻击成功后不与会话进⾏交互。

exploit -e encoder制定使⽤的攻击载荷编码⽅式exploit -h列出exploit命令的帮助信息。

sessions -l列出可⽤的交互会话(在处理多个shell时使⽤)sessions -l -v列出所有可⽤的交互会话以及会话详细信息,例如:攻击系统时使⽤了哪个安全漏洞。

sessions -s script在所有活跃的meterpreter会话中运⾏⼀个特定的meterpreter脚本。

Metasploit整理笔记

Metasploit整理笔记一.名词解释exploit测试者利用它来攻击一个系统,程序,或服务,以获得开发者意料之外的结果。

常见的有内存溢出,网站程序漏洞利用,配置错误exploit。

payload我们想让被攻击系统执行的程序,如reverse shell 可以从目标机器与测试者之间建立一个反响连接,bind shell 绑定一个执行命令的通道至测试者的机器。

payload 也可以是只能在目标机器上执行有限命令的程序。

shellcode是进行攻击时的一系列被当作payload 的指令,通常在目标机器上执行之后提供一个可执行命令的shell。

moduleMSF 的模块,由一系列代码组成。

listener等待来自被攻击机器的incoming 连接的监听在测试者机器上的程序二. 编码器msfencode –l 查看可用的编码器(encoders),效果最佳的是x86/shikata_ga_nai三.信息刺探与收集1、攻击第一步:基础信息收集①whois 查询:msf > whois msf> whois 192.168.1.100②在线手机服务器IP工具③nslookupset type=mx2、用nmap 探测开放端口和服务:-sS SYN 半开扫描-sT TCP 半开扫描-Pn 不使用ping方式探测主机-A 探测服务类型-6 开启IPV6 扫描-O 探测操作系统版本常用扫描参数组合:nmap –sS –Pn 192.168.0.111nmap –sS –Pn –A 192.168.0.1113、MSF 与postgresql 协同工作/etc/init.d/postgreql-8.3 startmsf>db_connectpostgres:**********.0.1/msfmsf> db_status导入nmap 扫描的结果:nmap –sS –Pn –A –oX Subnet1 192.168.1.0/24 # -oX 扫描结果导出为Subnet1.xmlmsf> db_import Subnet1.xmlmsf> db_hosts –c address #查看导入的主机IP(msf 也可以和MySQL一起工作,在bt5 r1 中msf 默认支持连接mysql:msf> db_driver mysqlmsf>db_connectroot:**********.0.1/msf3#连接本机mysql 的msf3 数据库mysql 默认密码toor,使用db_connect 连接时会自动创建msf3 库)4、高级扫描方式:①msf> use auxiliary/scanner/ip/ipidseq #IPID 序列扫描器,与nmap 的-sI -O 选项类似show optionsset RHOSTS 192.168.1.0/24set RPORT 8080set THREADS 50run(RHOSTS、RPORT 等参数也可以用小写)②msf> nmap –PN –sI 192.168.1.09 192.168.1.155③nmap 连接数据库:msf>db_connectpostgres:**********.0.1/msfmsf> db_nmap –sS –A 192.168.1.111msf> db_services #查看扫描结果④使用portscan 模块:msf> search postscanmsf> use scanner/postscan/synset RHOSTS 192.168.1.111set THREADS 50run5、特定扫描:smb_version 模块:msf> use auxiliary/scanner/smb/smb_versionshow optionsset RHOSTS 192.168.1.111rundb_hosts –c address,os_flavor查找mssql 主机:msf> use auxiliary/scanner/mssql/mssql_pingshow optionsset RHOSTS 192.168.1.0/24set THREADS 255runSSH 服务器扫描:msf> use auxiliary/scanner/ssh/ssh_versionset THREADS 50runFTP 主机扫描:msf> use auxiliary/scanner/ftp/ftp_versionshow optionsset RHOSTS 192.168.1.0/24set THREADS 255run扫描FTP 匿名登录:use auxiliary/scanner/ftp/anonymosset RHOSTS 192.168.1.0/24set THREADS 50run扫描SNMP 主机:msf> use auxiliary/scanner/snmp/snmp_loginset RHOSTS 192.168.1.0/24set THREADS 50run四.基本漏洞扫描1、使用nc 与目标端口通信,获取目标端口的信息:nc 192.168.1.111 80GET HTTP 1/1Server: Microsoft-IIS/5.1(1:还有一个功能与nc 类似的工具Ncat,产自nmap 社区,可实现相同功能:ncat -C 192.168.1.111 80GET / HTTP/1.02:题外:ncat 还可以做聊天服务器呢!在服务器端监听然后多个客户端直接连上就可以聊天了:服务器(chatserver):ncatncat -l –chat 其他客户端:ncat chatserver3:ncat 还可以用来查看各种客户端的请求信息,比如论坛里有人问中国菜刀有木有后门,那么可以这样查看中国菜刀连接后门时发送的数据:服务器()上:ncat -l –keep-open 80 –output caidao.log > /dev/null然后使用菜刀连接并请求操作,这是菜刀发送的数据就保存到服务器的caidao.log 里面了。

metaploit 命令参数

metaploit 命令参数摘要:一、Metasploit 简介1.Metasploit 的作用2.常见的Metasploit 版本二、Metasploit 命令参数1.基本命令参数a.`msfconsole`:进入Metasploit 命令行界面b.`use <module>`:选择要使用的攻击模块c.`set <parameter> <value>`:设置模块参数d.`run`:执行攻击模块2.常用命令参数a.`set RHOST <ip>`:设置目标IP 地址b.`set RPORT <port>`:设置目标端口c.`set USERNAME <username>`:设置用户名d.`set PASSWORD <password>`:设置密码e.`set SCRIPT <path>`:设置脚本路径f.`set VERBOSE`:启用详细输出g.`set SILENT`:禁用输出3.模块参数a.`set payload <payload>`:设置要使用的有效载荷b.`set payload_encoder <encoder>`:设置有效载荷编码器c.`set exploit_type <type>`:设置攻击类型d.`set target <target>`:设置目标平台三、Metasploit 命令示例1.基本示例a.进入Metasploit 命令行界面b.选择要使用的攻击模块c.设置模块参数并执行攻击模块2.常用示例a.使用默认设置执行Nmap 扫描b.使用自定义设置执行漏洞利用c.使用脚本进行攻击正文:Metasploit 是一款强大的渗透测试工具,它可以帮助安全从业人员对系统进行安全评估。

Metasploit 具有丰富的功能和模块,支持多种攻击场景。

msf基本命令

Metasploit Framework (MSF) 是一款常用的渗透测试工具,以下是一些基本的MSF 命令:

1. `msfconsole`:启动Metasploit 控制台。

2. `search <keyword>`:搜索与关键字匹配的漏洞利用模块。

3. `use <module>`:选择要使用的漏洞利用模块。

4. `show options`:显示当前模块的选项。

5. `set <option> <value>`:设置模块选项的值。

6. `exploit`:运行漏洞利用模块。

7. `sessions`:显示当前会话列表。

8. `sessions -i <id>`:选择要操作的会话。

9. `background`:将当前会话放入后台。

10. `jobs`:显示当前任务列表。

11. `kill <job id>`:终止指定的任务。

12. `exit`:退出Metasploit 控制台。

这些命令只是MSF 的基本命令,MSF 还有很多高级功能和命令,需要进一步学习和掌握。

Metasploit命令行下的使用

强大溢出工具包:Metasploit命令行下的使用/bbs/jsp/view.jsp?articleID=1709641Metasploit 是个好东西,实在想不到别的办法了,或许这东西能帮你一下,Metasploit包含了众多exploit,说不准还能用上几个,搞几台好肉鸡.下载Metasploit双击进行安装,非常简单,一路回车就行了。

安装完之后看下安装目录下的Msfconsole.bat 和msfweb.bat,第一个是命令下的控制台。

第二个是图形界面下的程序。

现在我们先来看下命令行下的使用方法,运行后我们看到的是metasploit的欢迎界面,输入“?”查看帮助,如图1看到很多命令吧,我们来解释一下“?”帮助“cd” :这个命令大家都熟悉,和WIN下面一样,切换目录“exit”这个就是退出的意思“info”显示当前程序信息“quit”退出程序“reload”加载exploit和payloads“save”保存设置“setg”设置一个环境变量“show”显示当前可用的exploit“ use”选择一个exp“version”显示程序版本这么多命令看起来肯定有些晕了吧其实用到的就"show" "info" "use"这3个,我们来看看是怎么使用的这个程序就是一个大的工具包,集成了N多EXPLOIT,我们可以用show exploits看看有哪些exploit程序,如图2Return to Gallery|Original Image看到了吧?这么多溢出程序,想用哪个就用哪个,省得整天找。

这么多的东西该怎么用呢??比如我想用一个溢出程序,肯定得先看他的帮助了解使用方法。

这就得用到info命令啦。

这个命令就是显示溢出程序的详细信息,比如我们想看下iis50_webdav_ntdll这个溢出程序的用法,就在命令行下输入info exploit iis50_webdav_ntdll,就会看到图3所示这里只是查看Exploit的信息,我们还可查看shellcode的信息。

Ubuntu下安装Metasploit和Linux命令大全

Ubuntu下安装Metasploit和Linux命令大全设置超级管理员root密码ctrl + alt + t 打开终端,有了这个太方便了,呵呵由于第一次装好,账户只有安装时创建的用户账户,高级root账户自然是需要更改密码才能登录的sudopasswd root输入两次新密码修改成功su root输入密码,切换到root账户模式只有该状态下能更改ubuntu系统配置文件等等问题来了很多朋友像我一样不喜欢在vi编辑器修改文件,想在文件目录通过鼠标操作打开文件可视化编辑保存文件但是即便你拥有了root帐号,无法在登录系统时使用(登录管理器lightdm),每次都要进入终端修改文件,很痛苦办法来了继续上面的,终端切换到root账户模式cd /etc/lightdmvilightdm.conf打开编辑器切换到root账户模式,加上最后两行[SeatDefaults]user-session=Ubuntugreeter-session=unity-greetergreeter-show-manual-login=trueallow-guest=false小提示:指令模式a 光标后输入esc进入指令模式:wq保存退出不明白的去研究一下vi编辑器保存成功后,进入文件系统去查看一下那个修改的文件,确定改好了,重启系统就可以自选帐号登录了输入root,密码进去了$sudopasswd -l root①下载Metasploit下的Linux安装包,拷贝至Ubunto的/opt目录。

②在Terminal下运行命令“chmod +x /opt/framework-linux-4.0.0.run”③在Terminal下运行命令“sudo /opt/framework-linux-4.0.0.run”,选择安装目录进行安装。

④将Metasploit升级至最新版本,运行命令“sudosvn update /opt/framework4.0.0/msf3/”。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Metasploit Framework命令汇总一、msfconsole? 帮助菜单back 从当前环境返回banner 显示一个MSF bannercd 切换目录color 颜色转换connect 连接一个主机exit 退出MSFhelp 帮助菜单info 显示一个或多个模块的信息irb 进入irb脚本模式jobs 显示和管理作业kill 杀死一个作业load 加载一个插件loadpath 在一个路径搜索并加载模块quit 退出MSFresource 运行存储在一个文件中的命令route 查看一个会话的路由信息save 保存动作search 搜索模块名和描述set 给一个变量赋值setg 把一个值赋给全局变量show 显示所给类型的模块,或所有模块sleep 在限定的秒数内什么也不做unload 卸载一个模块unset 解除一个或多个变量unsetg 解除一个或多个全局变量use 通过名称选择一个模块version 显示MSF和控制台库版本号二、databasedb_add_host 添加一个或多个主机到数据库db_add_note 添加一个注释到主机db_add_port 添加一个端口到主机db_connect 连接一个存在的数据库db_create 创建一个新的数据库实例db_del_host 从数据库删除一个或多个主机db_del_port 从数据库删除一个端口db_destroy 删除一个存在的数据库db_disconnect 断开与当前数据库实例的连接db_driver 指定一个数据库驱动db_hosts 列出数据库中的所有主机db_nmap 执行Nmap并记录输出db_notes 列出数据库中的所有注释db_services 列出数据库中的所有服务db_vulns 列出数据库中的所有漏洞db_workspace 转换数据库工作区db_import_ip_list 引入一个IP列表文件db_import_amap_mlog 引入一个THC-Amap扫描结果文件(-o -m) db_import_nessus_nbe 引入一个Nessus扫描结果文件(NBE)db_import_nessus_xml 引入一个Nessus扫描结果文件db_import_nmap_xml 引入一个Nmap扫描结果文件(-oX)db_autopwn 自动利用三、autopwn自动化攻击工具db_autopwn-h 显示帮助-t 显示所有匹配的利用模块-x 选择基于漏洞的模块-p 选择基于开放端口的模块-e 运行所有匹配目标的利用程序-r 用一个反向连接的shell(reverse)-b 用一个随机端口的绑定shell(bind)-q 禁用利用程序输出-l [范围] 只对此范围内的主机进行利用-X [范围] 永远排除此范围内的主机-PI [范围] 只对开放这些的端口的主机进行利用-PX [范围] 永远排除对开放这些端口的主机-m [范围] 只运行名字与正则表达式匹配的模块四、Meterpreter核心命令:? 帮助菜单channel 显示动态频道的信息close 关闭一个频道exit 终止meterpreter会话help 帮助菜单interact 频道交互irb IRB脚本模式migrate 转移meterpreter到其他进程quit 终止meterpreterread 从频道读数据run 执行一个meterpreter脚本use 加载一个或多个扩展write 向频道写数据文件系统命令:cat 读取一个文件内容到屏幕cd 切换目录del 删除指定文件download 下载一个文件或目录edit 编辑一个文件getlwd 获取本地工作目录getwd 切换工作目录lcd 切换本地工作目录lpwd 打印本地工作目录ls 文件列表mkdir 创建目录pwd 打印当前工作目录rm 删除指定文件rmdir 远程目录upload 上传一个文件或目录网络命令:ipconfig 显示网络接口portfwd 发送一个本地端口到一个远程服务route 查看和修改路由表系统命令:clearev 清除事件日志execute 执行一个命令getpid 取得当前进程IDgetuid 取得服务器运行用户kill 杀死一个进程ps 列出进程列表reboot 重启远程计算机reg 修改远程注册表rev2self 在远程机器调用RevertToSelf()shell 返回一个cmdshellshutdown 关闭远程系统sysinfo 取得远程系统的信息用户接口命令:enumdesktops 列出所有访问桌面和windows工作站idletime 远程用户闲置时间keyscan_dump 转存击键缓存keyscan_start 开始捕捉击键keyscan_stop 停止捕捉击键setdesktop 转移另一个工作站桌面uictl 用户接口控制密码数据库命令:hashdump SAM转储时间戳命令:timestomp 修改文件时间戳Metasploit攻击命令大全show exploits列出metasploit框架中的所有渗透攻击模块。

show payloads列出metasploit框架中的所有攻击载荷。

show auxiliary列出metasploit框架中的所有辅助攻击载荷。

search name查找metasploit框架中所有的渗透攻击和其他模块。

info展示出制定渗透攻击或模块的相关信息。

use name装载一个渗透攻击或模块。

LHOST你本地可以让目标主机连接的IP地址,通常当目标主机不在同一个局域网内时,就需要是一个公共IP地址,特别为反弹式shell使用。

RHOST远程主机或是目标主机。

set function设置特定的配置参数(EG:设置本地或远程主机参数)。

setg function以全局方式设置特定的配置参数(EG:设置本地或远程主机参数)。

show options列出某个渗透攻击或模块中所有的配置参数。

show targets列出渗透攻击所有支持的目标平台。

set target num指定你所知道的目标的操作系统以及补丁版本类型。

set payload name指定想要使用的攻击载荷。

show advanced列出所有高级配置选项。

set autorunscript migrate -f.在渗透攻击完成后,将自动迁移到另一个进程。

check检测目标是否选定渗透攻击存在相应的安全漏洞。

exploit执行渗透攻击或模块来攻击目标。

exploit -j在计划任务下进行渗透攻击(攻击将在后台进行)。

exploit -z渗透攻击完成后不与回话进行交互。

exploit -e encoder制定使用的攻击载荷编码方式(EG:exploit -e shikata_ga_nai)。

exploit -h列出exploit命令的帮助信息。

sessions -l列出可用的交互会话(在处理多个shell时使用)。

sessions -l -v列出所有可用的交互会话以及详细信息,EG:攻击系统时使用了哪个安全漏洞。

sessions -s script在所有活跃的metasploit会话中运行一个特定的metasploit脚本。

sessions -K杀死所有活跃的交互会话。

sessions -c cmd在所有活跃的metasploit会话上执行一个命令。

sessions -u sessionID升级一个普通的win32 shell到metasploit shell。

db_create name创建一个数据库驱动攻击所要使用的数据库(EG:db_create autopwn)。

db_connect name创建并连接一个数据库驱动攻击所要使用的数据库(EG:db_connect user:passwd@ip/sqlname)。

db_namp利用Nmap并把扫描数据存储到数据库中(支持普通的nmap语句,EG:-sT -v -P0)。

db_autopwn -h展示出db_autopwn命令的帮助信息。

db_autopwn -p -r -e对所有发现的开放端口执行db_autopwn,攻击所有系统,并使用一个反弹式shell。

db_destroy删除当前数据库。

db_destroy user:passwd@host:port/database使用高级选项来删除数据库。

***metasploit命令***help打开meterpreter使用帮助。

run scriptname运行meterpreter脚本,在scripts/meterpreter目录下可查看到所有脚本名。

sysinfo列出受控主机的系统信息。

ls列出目标主机的文件和文件夹信息。

use priv加载特权提升扩展模块,来扩展metasploit库。

ps显示所有运行的进程以及相关联的用户账户。

migrate PID迁移到一个指定的进程ID(PID号可通过ps命令从主机上获得)。

use incognito加载incognito功能(用来盗窃目标主机的令牌或假冒用户)list_tokens -u列出目标主机用户的可用令牌。

list_tokens -g列出目标主机用户组的可用令牌。

impersonate_token DOMAIN_NAME\USERNAME假冒目标主机上的可用令牌。

steal_token PID盗窃给定进程的可用令牌并进行令牌假冒。

drop_token停止假冒当前令牌。

getsystem通过各种攻击向量来提升系统用户权限。

execute -f cmd.exe -i执行cmd.exe命令并进行交互。

execute -f cmd.exe -i -t以所有可用令牌来执行cmd命令并隐藏该进程。

rev2self回到控制目标主机的初始用户账户下。

reg command在目标主机注册表中进行交互,创建,删除,查询等操作。

setdesktop number切换到另一个用户界面(该功能基于那些用户已登录)。

screenshot对目标主机的屏幕进行截图。

upload file向目标主机上传文件。

download file从目标主机下载文件。

keyscan_start针对远程目标主机开启键盘记录功能。

keyscan_dump存储目标主机上捕获的键盘记录。

keyscan_stop停止针对目标主机的键盘记录。

getprivs尽可能多的获取目标主机上的特权。

uictl enable keyboard/mouse接管目标主机的键盘和鼠标。

background将你当前的metasploit shell转为后台执行。

hashdump导出目标主机中的口令哈希值。