交换机组播配置案例

迈普MyPower S4300千兆汇聚路由交换机配置手册V2.0_操作手册_13_网络时间及域名管理操作

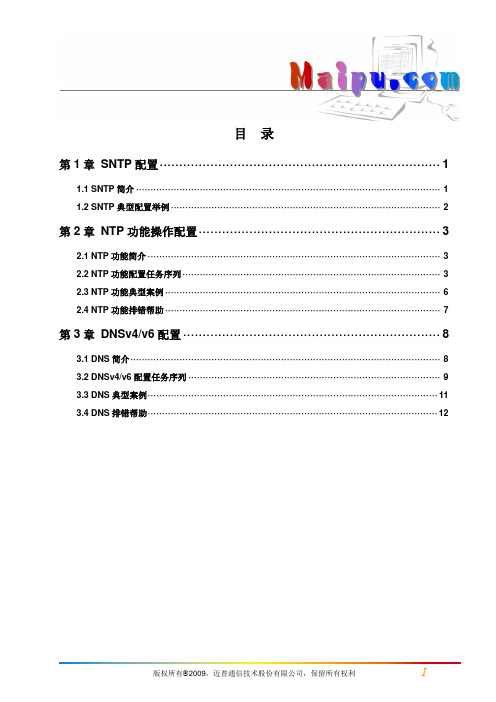

目录第1章SNTP配置 (1)1.1 SNTP简介 (1)1.2 SNTP典型配置举例 (2)第2章NTP功能操作配置 (3)2.1 NTP功能简介 (3)2.2 NTP功能配置任务序列 (3)2.3 NTP功能典型案例 (6)2.4 NTP功能排错帮助 (7)第3章DNSv4/v6配置 (8)3.1 DNS简介 (8)3.2 DNSv4/v6配置任务序列 (9)3.3 DNS典型案例 (11)3.4 DNS排错帮助 (12)第1章SNTP配置1.1 SNTP简介NTP (the Network Time Protocol)协议广泛用于维持全球Internet中的计算机的时钟同步。

NTP协议可以估算封包在网络上的往返延迟外,还可独立地估算计算机时钟偏差,从而实现在网络上的高精准度计算机校时。

在大多数地方,根据同步源的特性和网络路径,NTP提供1~50ms的精度。

SNTP(Simple Network Time Protocol)是NTP协议的简化版本,除去了NTP复杂的算法。

SNTP 用于那些不需要完整NTP实现复杂性的主机,它是NTP的一个子集。

通常让局域网上的若干台主机通过因特网与其他的NTP主机同步时钟,接着再向局域网内其他客户端提供时间同步服务。

下图描画了一个NTP/SNTP的应用网络结构,其中SNTP主要工作在二级服务器和各种终端之间,主要是由于这些场景时间精度要求不高,而SNTP本身可以提供的时间精度(1-50ms)一般可以满足这些服务的应用。

图 1-1 NTP/SNTP 工作场景交换机实现了SNTP 的客户端,支持RFC2030描述的SNTP 客户端单播模式(unicast )的协议行为,不支持SNTP 客户端组播模式(multicast )和任播模式(anycast ),也不支持SNTP 服务器端功能。

1.2 SNTP 典型配置举例图 1-2 SNTP 典型配置在自治系统域内的所有交换机需要进行时间同步,时间同步是通过两台冗余的SNTP/NTP 服务器实现。

视频监控系统网络设计与组播配置

指定源组播地址。缺省的SSM组地址范围,全网范 围内有效。

管理范围组地址。缺省的BSR管理域组地址范围, 仅在BSR管理域内有效,属于私有地址。在不同的 BSR管理域内使用相同的地址不会冲突。

组播综述

• 常见保留组播IP地址

地址 224.0.0.1 224.0.0.2 224.0.0.4 224.0.0.5 224.0.0.6 224.0.0.9 224.0.0.10 224.0.1.1 224.0.0.13 224.0.0.22

我们经常使用的域内组播路由协议为PIM-DM和PIM-SM.

• 密集模式(Dense-mode)

使用“推”(Push)模型 组播数据整网络的泛滥(Flood) 下游不想接收则剪枝(Prune) 泛滥、剪枝、泛滥、剪枝…周而复始 (通常3分钟一次)

• 稀疏模式(Sparse-mode)

使用 “拉”(Pull)模型 组播数据只发送到有需要的地方 有显式的加入(Join)过程

组播路由协议

PIM

PIM(Protocol Independent Multicasting)独立于单播协议,使用任意单 播路由协议进行RPF检查.与其他的路由协议不同,PIM不在路由器之间 发送和接收路由更新信息。

UDP端口号:103 PIM路由器组地址为:224.0.0.13 PIM协议分为:

• PIM-DM(协议无关组播-密集模式) • PIM-SM(协议无关组播-稀疏模式) • SSM(指定源组播) • Bidir-PIM(双向协议无关组播)

PIM SM

支持共享树和源树

假设没有主机需要接收组播数据,除非它们明确地发出了请求

使用“汇聚点”(RP, Rendezvous Point)

组播综述

基于eNSP的组播配置实验

基于eNSP 的组播配置实验摘要:本文首先对路由协议与组播协议和进行简述,其次通过eNSP 模拟器完成网络的基础配置和多播配置,最后通过实验测试来验证这一方法的可行性,并对应用过程中的易发生的错误进行总结。

关键词:互联网;路由协议;组播协议;eNSP 模拟器中图分类号:TP391.61988 年Steve Deering 在其博士论文中提出了IP 组播的概念,但是互联网的复杂性给IP 组播的发展带了巨大的困难,因为在互联网中的路由器并不都能很好地支持IP 组播协议。

尽管如此,IP 组播协议还是向前发展,并在广播、视频会议与实况转播等各领域获得了广泛的应用,使传播变得更高效、快捷。

1 路由协议路由协议包括静态和动态路由。

静态路由的特点是简单、开销小,但不能及时应对网络的变化,需人工手动配置路由表,即直连路由;动态路由的特点是复杂、开销大,但能很好地适应网络的变化。

动态路由又分为距离- 向量路由算法和链路状态路由算法。

距离-向量路由算法的典型代表就是RIP,RIP 以固定的时隙和相邻的路由器交换信息,发送的信息是网络距离和下一条路由器,且范围限制在15 跳以内。

链路状态路由算法的典型代表是OSPF,OSPF 采用分层结构,上层的是骨干区域,标识符为0.0.0.0;下层称为下层区域,其标识符可以是1.1.1.1 或2.2.2.2 等;骨干区域通过边界路由器连接下层区域。

OSPF 分层结构使交换信息的种类增加,协议更加复杂,但每一个区域内交换的信息大大减少,使OSPF 可以适用于大规模的自治系统。

OSPF 仅当网络拓扑发生改变时,才向相邻路由器发送链路状态信息,相邻路由器得到信息后修改路由表,并将此信息从各端口发送给与它相邻的路由器(除来的端口外),最终使整个自治系统内所有路由器保持链路状态数据库同步,即全自治系统维持同一个网络拓扑图。

2 组播协议2.1 组播的地址组播相对于单播和广播而言,具有效率高,CPU 负载轻,冗余流量少的特点。

迈普MyPower S4300千兆汇聚路由交换机配置手册V2.0_操作手册_09_组播协议操作

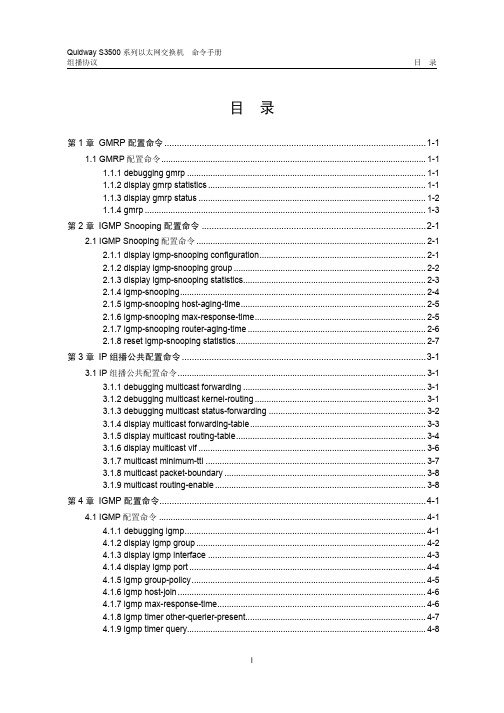

目录第1章IPv4组播协议 (1)1.1 IPv4组播协议概述 (1)1.1.1 组播简介 (1)1.1.2 组播地址 (1)1.1.3 IP组播报文转发 (3)1.1.4 IP组播应用 (3)1.2 PIM-DM (3)1.2.1 PIM-DM介绍 (3)1.2.2 PIM-DM配置任务序列 (4)1.2.3 PIM-DM典型案例 (6)1.2.4 PIM-DM排错帮助 (7)1.3 PIM-SM (8)1.3.1 PIM-SM介绍 (8)1.3.2 PIM-SM配置任务序列 (9)1.3.3 PIM-SM典型案例 (12)1.3.4 PIM-SM排错帮助 (15)1.4 MSDP配置 (15)1.4.1 MSDP介绍 (15)1.4.2 MSDP配置任务简介 (16)1.4.3 配置MSDP基本功能 (17)1.4.4 配置MSDP对等体 (18)1.4.5 配置报文收发 (18)1.4.6 配置SA-cache参数 (19)1.4.7 MSDP举例 (20)1.4.8 MSDP排错帮助 (26)1.5 ANYCAST RP配置 (26)1.5.1 ANYCAST RP介绍 (26)1.5.2 ANYCAST RP配置任务 (27)1.5.3 ANYCAST RP典型案例 (29)1.5.4 ANYCAST RP排错帮助 (30)1.6 PIM-SSM (31)版权所有©2009,迈普通信技术股份有限公司,保留所有权利11.6.1 PIM-SSM 介绍 (31)1.6.2 PIM-SSM 配置任务序列 (31)1.6.3 PIM-SSM 典型案例 (31)1.6.4 PIM-SSM 排错帮助 (34)1.7 DVMRP (34)1.7.1 DVMRP介绍 (34)1.7.2 配置任务序列 (35)1.7.3 DVMRP典型案例 (37)1.7.4 DVMRP排错帮助 (38)1.8 DCSCM (38)1.8.1 DCSCM介绍 (38)1.8.2 DCSCM配置任务序列 (39)1.8.3 DCSCM典型案例 (41)1.8.4 DCSCM排错帮助 (42)1.9 IGMP (42)1.9.1 IGMP介绍 (42)1.9.2 配置任务序列 (44)1.9.3 IGMP典型案例 (46)1.9.4 IGMP排错帮助 (47)1.10 IGMP Snooping配置 (47)1.10.1 IGMP Snooping介绍 (47)1.10.2 IGMP Snooping配置任务 (47)1.10.3 IGMP Snooping典型案例 (49)1.10.4 IGMP Snooping排错帮助 (52)1.11 IGMP Proxy配置 (53)1.11.1 IGMP Proxy介绍 (53)1.11.2 IGMP Proxy配置任务 (53)1.11.3 IGMP Proxy举例 (54)1.11.4 IGMP Proxy排错帮助 (57)第2章IPv6组播协议 (58)2.1 PIM-DM6 (58)2.1.1 PIM-DM6介绍 (58)2.1.2 PIM-DM6配置任务序列 (59)2.1.3 PIM-DM6典型案例 (61)版权所有©2009,迈普通信技术股份有限公司,保留所有权利22.1.4 PIM-DM6排错帮助 (62)2.2 PIM-SM6 (62)2.2.1 PIM-SM6介绍 (62)2.2.2 PIM-SM6配置任务序列 (64)2.2.3 PIM-SM6典型案例 (67)2.2.4 PIM-SM6排错帮助 (70)2.3 ANYCAST RP v6配置 (70)2.3.1 ANYCAST RP v6介绍 (70)2.3.2 ANYCAST RP v6配置任务 (71)2.3.3 ANYCAST RP v6典型案例 (73)2.3.4 ANYCAST RP v6排错帮助 (74)2.4 PIM-SSM6 (75)2.4.1 PIM-SSM6 介绍 (75)2.4.2 PIM-SSM6 配置任务序列 (75)2.4.3 PIM-SSM6 典型案例 (75)2.4.4 PIM-SSM6 排错帮助 (78)2.5 IPv6 DCSCM (78)2.5.1 IPv6 DCSCM介绍 (78)2.5.2 IPv6 DCSCM配置任务序列 (79)2.5.3 IPv6 DCSCM典型案例 (81)2.5.4 IPv6 DCSCM排错帮助 (82)2.6 MLD Snooping (82)2.6.1 MLD Snooping介绍 (82)2.6.2 MLD Snooping配置任务 (82)2.6.3 MLD Snooping典型案例 (84)2.6.4 MLD Snooping排错帮助 (87)第3章组播VLAN配置 (88)3.1 组播VLAN介绍 (88)3.2 组播VLAN配置任务 (88)3.3 组播VLAN举例 (89)版权所有©2009,迈普通信技术股份有限公司,保留所有权利3第1章IPv4组播协议1.1 IPv4组播协议概述本章对IPv4组播协议的配置进行介绍,本章所有的IP都是指IPv4。

01-03 静态组播MAC地址配置

3静态组播MAC地址配置关于本章在二层设备手工配置组播MAC地址和接口的映射,收到目的MAC为对应组播MAC的报文时只会向该接口转发。

这种方法也可以减少组播信息在二层的广播。

3.1 组播MAC地址简介以太网定义的48位MAC地址中,第一个字节的最低位为“1”代表组播MAC地址。

3.2 静态组播MAC配置注意事项介绍配置静态组播MAC的注意事项。

3.3 配置静态组播MAC地址配置静态组播MAC地址之后,对应组播MAC地址的报文只向配置此组播MAC的接口转发。

3.4 静态组播MAC地址配置示例针对如何配置静态组播MAC地址提供配置举例。

3.1 组播MAC地址简介以太网定义的48位MAC地址中,第一个字节的最低位为“1”代表组播MAC地址。

以太网传输IP单播报文的时候,链路层封装的目的MAC地址使用的是接收者的MAC地址。

但是在传输组播数据时,其目的地不再是一个具体的接收者,而是一个成员不确定的组,因此在数据链路层使用的是组播MAC地址。

在802.3标准中,MAC地址的高字节最低bit位是组播地址标识位,该bit为1,表示该地址为组播MAC地址。

广播MAC地址可以看作是组播的特殊形式:0xFFFF-FFFF-FFFF。

图3-1组播MAC地址48-bit MAC address7 07 07 07 07 0IANA 规定,IPv4组播MAC 地址的高24位为0x01005E ,第25位为0,低23位为IPv4组播地址的低23位,映射关系如图3-2所示。

例如IPv4组播组地址224.0.1.1对应的组播MAC 地址为01-00-5E-00-01-01。

图3-2 IPv4组播地址与IPv4组播MAC 地址的映射关系IPv6组播MAC 地址的高16位为0x3333,低32位为IPv6组播地址的低32位。

如图3-3所示,是IPv6组播地址0xFF01::1111:1的MAC 地址映射举例。

图3-3 IPv6组播地址的MAC 地址映射举例48-bit MAC address128-bit IPv6 address3.2 静态组播MAC 配置注意事项介绍配置静态组播MAC 的注意事项。

H3C交换机NTP配置

H3C交换机NTP配置1. 配置NTP服务器(1) 组⽹需求Router1设置本地时钟作为NTP主时钟,层数为2,Router2以Router1作为时间服务器,将其设为server模式,⾃⼰为client模式。

(2) 组⽹图图1-1NTP典型配置的组⽹图(3) 配置步骤配置路由器Router1:# 设置本地时钟作为NTP主时钟,层数为2。

[Router1] ntp-service refclock-master 2配置路由器Router2:# 设置Router1为时间服务器。

[Router2] ntp-service unicast-server 1.0.1.11以上配置将Router2向Router1进⾏时间同步,同步前观察Router2的状态为:[Router2] display ntp-service statusclock status: unsynchronized, stratum: 16, reference clock ID: none nominal freq: 99.8562 Hz, actual freq: 99.8562 Hz, precision: 2**7 offset: 0.0000 ms, reftime: 00:00:00.000 UTC Jan 1 1900 (00000000.00000000)root delay : 0.00 ms, root disper: 0.00 ms, peer disper: 0.00 ms 同步后观测Router2的状态为:[Router2] display ntp-service statusclock status: synchronized, stratum: 3, reference clock ID: 1.0.1.11 nominal freq: 250.0000 Hz, actual freq: 249.9992 Hz, precision: 2**19 offset: 198.7425 ms, reftime: 17:03:32.022 UTC Thu Sep 6 2001 (BF422AE4.05AEA86C)root delay : 27.47 ms, root disper: 208.39 ms, peer disper: 9.63 ms 此时Router2已经与Router1同步,层数⽐Router1⼤1,为3。

华为S3500交换机组播协议命令

组播功能配置指导手册

组播功能安装配置指导手册本手册内容会不定期进行更新修正请在及工程BBS相关平台获取最新版本版权所有:广州广哈通信股份有限公司责任编辑:技术服务与质量中心2014○C目录1二层组播(局域网仅限于本网段组播) (4)1.1启用IGMP Snooping (必须配置) (4)1.2配置IGMP Snooping查询器(可考虑的配置项) (5)1.3配置IGMP Snooping模拟主机加入功能(可考虑的配置项) (6)1.4配置IGMP Snooping禁止广播(可选配置) (7)2组播路由协议(三层组播、跨网段组播) (7)2.1PIM-DM典型配置举例 (8)2.2PIM-SM典型配置举例 (11)3多机同组网络组播说明 (15)组播,可以分局域网本网段组播、跨网段组播。

跨网段,必定涉及路由(局域网、广域网都可涉及网段)。

我们一般说的路由器,代表了一般意义下的路由器或三层以太网交换机(如果跨网段组播,则必须运行组播路由协议的)下面,分别就这两种组播情况的整理配置流程和对应用多机同组时网络组播进行说明。

(以S3600 Release 1702(V1.01) 说明为参考)1二层组播(局域网仅限于本网段组播) IGMP Snooping简介IGMP Snooping(Internet Group Management Protocol Snooping,IGMP侦听)是运行在二层以太网交换机上的组播约束机制,用于管理和控制组播组。

运行IGMP Snooping 的二层设备通过对收到的IGMP报文进行分析,为端口和MAC组播地址建立起映射关系,并根据这样的映射关系转发组播数据。

有人可能会问,普通的HUB,交换机拿过来不用配置也可以组播呀。

为什么还要配置?如图所示,当二层设备没有运行IGMP Snooping时,组播数据在二层被广播。

当二层设备运行了IGMP Snooping后,已知组播组的组播数据不会在二层被广播,而在二层被组播给指定的接收者。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机组播配置案例网络拓扑:主楼实现方式:S6806与S2126G通过TRUNK端口直接相连,我们先看一下6806与S2125G-F5S1的配置(蓝色字部分)。

在以下的配置中会发现,在6806除了正常启PIM同时还增加了一条ip multicast vlan 17 interface Gi3/7命令用它来指定接口的多播vlan id 号,为什么要指定这个vlan id 号?是因为TRUNK端口在转发数据帧时,它会把tag vlan id 号标记为端口所属vlan 的id(NATIVE VLAN 除外)。

如下面配置,组播源在vlan100中的,正常TRUNK端口在转发组播流时,数据帧默认tag vlan id 是100.如果这样的话,当S2126G 收到tag vlan id 100的数据帧,它会检查交换机中是否存在vlan 100 ,如果有向其vlan 转发,如果没有数据帧被丢弃。

所以要把多播vlan id 号指定21交换机存在并且有用户使用的VLAN.这样在S2126G交换机上指定IGMP SNOOPING SVGL VLAN 17,就可以接收到组播流。

只要保证68指定的接口多播vlan id 与21交换机指定 Multicast VLAN相同即可。

教学楼实现方式:S6806与S4909 通过VLAN28相连,S4909与21- s5通过TRUNK方式连接。

我们先看一下S6806和S4909和2126G的配置(红色字部分)。

在以下的配置中会发现,在6806除了正常启PIM,S4909没有启用PIM(没有启用PIM的原因是:6806与4909正常配置PIM时,4909上时常无法建立多播路由),S2126G- s5上启用的是IGMP SNOOPING。

虽然4909上没有启用组播配置,但它可以把多播流以广播方式转发。

在下面红色字标记中,从68-49-21上都有创建一个vlan 28 ,在6806上通过PIM把多播流正常转发到4909上。

4909发现是多播地址,它会把组播流转发给每个TRUNK端口,并且tag vlan id 都标记为28。

这样2126G交换机增加一个vlan 28,把vlan 28设置为Multicast VLAN就可以了。

以这种方式实现方式,在4909上没有用户,只做一个汇聚。

如果有用户尽量设置在vlan 28内。

6806配置S6806#sh ruBuilding configuration...Current configuration : 7848 bytes!version 1.0install 3 12sfp/gtinstall 4 24t4sfp4gtip routing algorithm CRC32_UPPER!hostname S6806enable secret level 1 5 p7Qpw'~1^UYy7+.tY^vu/,|7UXxw&-/- enable secret level 15 5 ,U38dfim32_{bckn562zyglo0Y:aeh`@ !ip access-list extended 101deny tcp any any eq 135deny tcp any any eq 136deny tcp any any eq 137deny tcp any any eq 138deny tcp any any eq 139deny tcp any any eq 389deny tcp any any eq 445deny tcp any any eq 4444deny tcp any any eq 5554deny tcp any any eq 9995deny tcp any any eq 9996deny udp any any eq tftpdeny udp any any eq 135deny udp any any eq 136deny udp any any eq netbios-nsdeny udp any any eq netbios-dgmdeny udp any any eq netbios-ssdeny udp any any eq 1900deny udp any any eq 445deny udp any any eq 1433deny udp any any eq 593deny udp any any eq 1434deny udp any any eq 4444deny udp any any eq 5554deny udp any any eq 9995deny udp any any eq 9996deny igmp any anypermit ip any any!ip access-list extended acl6806permit ip any 10.0.200.0 0.0.0.255 permit ip 10.0.3.0 0.0.0.255 any permit ip 10.0.4.0 0.0.0.255 any permit ip 10.0.5.0 0.0.0.255 any permit ip 10.0.6.0 0.0.0.255 any permit ip 10.0.7.0 0.0.0.255 any permit ip 10.0.8.0 0.0.0.255 any permit ip 10.0.9.0 0.0.0.255 any permit ip 10.0.0.192 0.0.255.63 any permit ip host 172.16.1.254 any permit ip 192.168.100.0 0.0.0.255 any permit ip any 192.168.100.0 0.0.0.255 permit ip 10.0.0.253 0.0.255.0 any permit ip any 10.0.0.253 0.0.255.0 permit ip any 10.0.3.0 0.0.0.255 deny ip any 10.0.10.0 0.0.0.255 deny ip any 10.0.11.0 0.0.0.255deny ip any 10.0.12.0 0.0.0.255 deny ip any 10.0.13.0 0.0.0.255 deny ip any 10.0.14.0 0.0.0.255 deny ip any 10.0.15.0 0.0.0.255 deny ip any 10.0.16.0 0.0.0.255 deny ip any 10.0.17.0 0.0.0.255 deny ip any 10.0.18.0 0.0.0.255 deny ip any 10.0.19.0 0.0.0.255 deny tcp any any eq 135deny tcp any any eq 445deny ip any any!ip access-list standard igmp-group permit host 226.8.9.10permit host 224.5.5.6deny any!ip access-list extended rulepermit ip any 10.0.200.0 0.0.0.255 permit ip 10.0.3.0 0.0.0.255 any permit ip 10.0.4.0 0.0.0.255 any permit ip 10.0.5.0 0.0.0.255 any permit ip 10.0.6.0 0.0.0.255 any permit ip 10.0.7.0 0.0.0.255 any permit ip 10.0.8.0 0.0.0.255 anypermit ip 10.0.9.0 0.0.0.255 any permit ip 10.0.0.192 0.0.255.63 any permit ip host 172.16.1.254 any permit ip 192.168.100.0 0.0.0.255 any permit ip any 192.168.100.0 0.0.0.255 permit ip 10.0.2.0 0.0.0.255 any permit ip 192.168.1.0 0.0.0.255 any permit ip any 10.0.0.253 0.0.255.0 permit ip any 10.0.3.0 0.0.0.255 deny ip any any!interface GigabitEthernet 3/1medium-type fiberswitchport access vlan 28ip access-group rule in!interface GigabitEthernet 3/2 switchport access vlan 28!interface GigabitEthernet 3/3 switchport access vlan 28!interface GigabitEthernet 3/5medium-type fiberswitchport mode trunkip access-group acl6806 in!interface GigabitEthernet 3/6medium-type fiberswitchport mode trunkip access-group acl6806 in!interface GigabitEthernet 3/7medium-type fiberswitchport mode trunkip access-group acl6806 in!interface GigabitEthernet 3/8medium-type fiberswitchport mode trunkip access-group acl6806 in!interface GigabitEthernet 3/9 switchport access vlan 100!interface GigabitEthernet 3/10 switchport access vlan 100!interface GigabitEthernet 3/11 switchport access vlan 100!interface GigabitEthernet 3/12no switchportip address 192.168.3.1 255.255.255.252 !interface FastEthernet 4/1switchport access vlan 200!interface FastEthernet 4/2switchport access vlan 200!interface FastEthernet 4/3switchport access vlan 200!interface FastEthernet 4/4switchport access vlan 200!interface FastEthernet 4/5switchport access vlan 200!interface FastEthernet 4/6switchport access vlan 200!interface FastEthernet 4/7switchport access vlan 200!interface FastEthernet 4/8switchport access vlan 200!interface FastEthernet 4/9switchport access vlan 200!interface FastEthernet 4/10switchport access vlan 200!interface FastEthernet 4/24switchport access vlan 200!interface GigabitEthernet 4/25 switchport access vlan 200!interface GigabitEthernet 4/27 switchport access vlan 100!interface GigabitEthernet 4/28 switchport access vlan 60!interface GigabitEthernet 4/29 switchport mode trunkip access-group acl6806 in!interface GigabitEthernet 4/30 switchport mode trunkip access-group acl6806 in!interface GigabitEthernet 4/31 switchport mode trunkip access-group acl6806 in!interface GigabitEthernet 4/32 switchport mode trunkip access-group acl6806 in!interface Vlan 1ip address 10.0.0.100 255.255.255.0 ip pim!interface Vlan 5ip address 10.0.5.254 255.255.255.0 ip pim!interface Vlan 6ip address 10.0.6.254 255.255.255.0 ip pim!interface Vlan 7ip address 10.0.7.254 255.255.255.0 ip pim!interface Vlan 8ip address 10.0.8.254 255.255.255.0 ip piminterface Vlan 9ip address 10.0.9.254 255.255.255.0 ip pim!interface Vlan 10ip address 10.0.10.254 255.255.255.0 ip pim!interface Vlan 11ip address 10.0.11.254 255.255.255.0 ip pim!interface Vlan 12ip address 10.0.12.254 255.255.255.0 ip pim!interface Vlan 13ip address 10.0.13.254 255.255.255.0 ip pim!interface Vlan 14ip address 10.0.14.254 255.255.255.0 ip pim!interface Vlan 15ip address 10.0.15.254 255.255.255.0 ip pim!interface Vlan 16ip address 10.0.16.254 255.255.255.0 ip pim!interface Vlan 17ip address 10.0.17.254 255.255.255.0 ip pim!interface Vlan 18ip address 10.0.18.254 255.255.255.0 ip pim!interface Vlan 19ip address 10.0.19.254 255.255.255.0 ip piminterface Vlan 28ip address 10.0.28.160 255.255.255.0ip pim!interface Vlan 40ip address 10.0.4.254 255.255.255.0ip pim!interface Vlan 60ip address 10.0.3.254 255.255.255.0ip pim!interface Vlan 100ip address 10.0.200.254 255.255.255.0ip pim!interface Vlan 200ip address 192.168.100.254 255.255.255.0ip pim!interface Vlan 888ip address 172.16.1.254 255.255.255.0ip pim!ip route 0.0.0.0 0.0.0.0 GigabitEthernet 3/12 192.168.3.2 1 enabledip route 10.0.0.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.2.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.20.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.21.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.22.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.23.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.24.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.25.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.26.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.27.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 10.0.28.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabledip route 172.16.1.0 255.255.255.0 Vlan 888 172.16.1.253 1 enabledip route 218.62.34.0 255.255.255.0 GigabitEthernet 3/12 192.168.3.2 1 enabled ip multicast-routingip multicast vlan 100 interface Gi3/1ip multicast vlan 7 interface Gi3/5ip multicast vlan 17 interface Gi3/7ip multicast vlan 9 interface Gi3/8ip multicast vlan 18 interface Gi4/29 ip multicast vlan 8 interface Gi4/30 ip multicast vlan 10 interface Gi4/31 snmp-server community public roendF5S1配置:F5S1#sh ruBuilding configuration...Current configuration : 3498 bytes!version 1.0!hostname F5S1vlan 1!vlan 5!vlan 15!vlan 17!vlan 40!vlan 50!vlan 100!vlan 200!vlan 888!ip access-list extended acl5deny tcp any any eq 69deny tcp any any eq 135deny tcp any any eq 136deny tcp any any eq 137deny tcp any any eq 138deny tcp any any eq 139deny udp any any eq 135deny udp any any eq 136deny udp any any eq netbios-ssdeny udp any any eq netbios-dgmdeny tcp any any eq 445deny udp any any eq 445deny tcp any any eq 593deny udp any any eq 593deny udp any any eq 1334deny tcp any any eq 4444permit ip any any!radius-server host 10.0.200.1aaa authentication dot1xaaa accounting server 10.0.200.1aaa accountingenable secret level 1 5 *U3\W&-/32_sv'~1562T7+.t0Y[V/,|7 enable secret level 15 5 +U38U0<D32_tj9=G5627R:>H0Y uu_;C, !ip igmp profile 1deny!interface fastEthernet 0/1switchport protectedswitchport access vlan 17dot1x port-control autoip access-group acl5 in!interface fastEthernet 0/2switchport protectedswitchport access vlan 17dot1x port-control autoip access-group acl5 in!interface fastEthernet 0/3switchport protectedswitchport access vlan 17dot1x port-control autoip access-group acl5 in!interface fastEthernet 0/4switchport protectedswitchport access vlan 17dot1x port-control autoip access-group acl5 in!interface fastEthernet 0/5switchport protectedswitchport access vlan 15 dot1x port-control auto ip access-group acl5 in !interface fastEthernet 0/6 switchport protected switchport access vlan 40 ip access-group acl5 in !interface fastEthernet 0/7 switchport protected switchport access vlan 40 ip access-group acl5 in !interface fastEthernet 0/8 switchport protected switchport access vlan 40 ip access-group acl5 in !interface fastEthernet 0/9 switchport protected switchport access vlan 40 ip access-group acl5 in !interface fastEthernet 0/10 switchport protected switchport access vlan 40 ip access-group acl5 in !interface fastEthernet 0/11 switchport protected switchport access vlan 5 ip access-group acl5 in !interface fastEthernet 0/12 switchport protected switchport access vlan 5 ip access-group acl5 in !interface fastEthernet 0/13 switchport protected switchport access vlan 5 ip access-group acl5 in !interface fastEthernet 0/14switchport protectedswitchport access vlan 5ip access-group acl5 in!interface fastEthernet 0/15switchport protectedswitchport access vlan 5ip access-group acl5 in!interface fastEthernet 0/22switchport access vlan 888!interface fastEthernet 0/23switchport access vlan 17!interface fastEthernet 0/24switchport access vlan 15!interface gigabitEthernet 1/1switchport mode trunk!interface vlan 1!interface vlan 888no shutdownip address 172.16.1.5 255.255.255.0!ip igmp snooping svgl vlan 17ip igmp snooping svgl profile 1ip igmp snooping svglip igmp snooping vlan 15 mrouter interface gigabitEthernet 1/1ip igmp snooping vlan 17 mrouter interface gigabitEthernet 1/1 ip igmp snooping vlan 888 mrouter interface gigabitEthernet 1/1 radius-server key starip default-gateway 172.16.1.254snmp-server community star rwend4909配置:sw4909#sh ruBuilding configuration...Current configuration : 4026 bytes!version 1.0!hostname sw4909enable secret level 1 5 *U3.Y*T732_tZ[V/562S(\W&0Y1X)sv' enable secret level 15 5 ,U3:&#Z132_rJ%(8562]K*.t0Y[^"[/7 !ip access-list extended acl4909deny tcp any any eq 135deny tcp any any eq 136deny tcp any any eq 137deny tcp any any eq 138deny tcp any any eq 139deny tcp any any eq 389deny tcp any any eq 445deny tcp any any eq 4444deny tcp any any eq 5554deny tcp any any eq 9995deny tcp any any eq 9996deny udp any any eq tftpdeny udp any any eq 135deny udp any any eq 136deny udp any any eq netbios-nsdeny udp any any eq netbios-dgmdeny udp any any eq netbios-ssdeny udp any any eq 1900deny udp any any eq 445deny udp any any eq 1433deny udp any any eq 593deny udp any any eq 1434deny udp any any eq 4444deny udp any any eq 5554deny udp any any eq 9995deny udp any any eq 9996permit ip 10.0.0.253 0.0.255.0 anypermit ip any 10.0.0.253 0.0.255.0permit ip 192.168.100.0 0.0.0.255 anypermit ip any 10.0.3.0 0.0.0.255deny ip any 10.0.20.0 0.0.0.255deny ip any 10.0.21.0 0.0.0.255 deny ip any 10.0.22.0 0.0.0.255 deny ip any 10.0.23.0 0.0.0.255 deny ip any 10.0.24.0 0.0.0.255 deny ip any 10.0.25.0 0.0.0.255 deny ip any 10.0.26.0 0.0.0.255 deny ip any 10.0.27.0 0.0.0.255 permit ip any any!interface GigabitEthernet 1/1 description to s8switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 1/2 description to s6switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 2/1 description to s4switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 2/2 description to s7switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 3/1 description to s9switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 3/2 description to s5switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 4/1 description to s2switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 4/2 description to s3switchport mode trunkip access-group acl4909 in!interface GigabitEthernet 5/1 switchport access vlan 28ip access-group devir in!interface GigabitEthernet 5/2 description to s10switchport mode trunkip access-group acl4909 in!interface Vlan 1!interface Vlan 2ip address 10.0.2.254 255.255.255.0 !interface Vlan 20ip address 10.0.20.254 255.255.255.0 !interface Vlan 21ip address 10.0.21.254 255.255.255.0 !interface Vlan 22ip address 10.0.22.254 255.255.255.0 !interface Vlan 23ip address 10.0.23.254 255.255.255.0 !interface Vlan 24ip address 10.0.24.254 255.255.255.0 !interface Vlan 25ip address 10.0.25.254 255.255.255.0 !interface Vlan 26ip address 10.0.26.254 255.255.255.0 !interface Vlan 27ip address 10.0.27.254 255.255.255.0 !interface Vlan 28ip address 10.0.28.254 255.255.255.0!ip route 0.0.0.0 0.0.0.0 Vlan 28 10.0.28.160 1 enabled ends5#sh ruBuilding configuration...Current configuration : 4310 bytes!version 1.0!hostname s5vlan 1!vlan 22!vlan 23!vlan 28!ip access-list extended 101deny tcp any any eq 135deny tcp any any eq 136deny tcp any any eq 137deny tcp any any eq 138deny tcp any any eq 139deny tcp any any eq 389deny tcp any any eq 445deny tcp any any eq 4444deny tcp any any eq 5554deny tcp any any eq 9995deny tcp any any eq 9996deny udp any any eq tftpdeny udp any any eq 135deny udp any any eq 136deny udp any any eq netbios-nsdeny udp any any eq netbios-dgmdeny udp any any eq netbios-ssdeny udp any any eq 1900deny udp any any eq 445deny udp any any eq 1433deny udp any any eq 593deny udp any any eq 1434deny udp any any eq 4444deny udp any any eq 5554deny udp any any eq 9995deny udp any any eq 9996permit ip any any!radius-server host 10.0.200.1aaa authentication dot1xaaa accounting server 10.0.200.1aaa accountingenable secret level 1 5 *U3mLMp]32_nAxB^562owNq&0Y`@IOrJ enable secret level 15 5 ,U3uein'32_bfjo+562cgkE,0Y3dhl&-!ip igmp profile 1deny!interface fastEthernet 0/1switchport access vlan 23dot1x port-control autoip access-group 101 in!interface fastEthernet 0/2switchport access vlan 23dot1x port-control autoip access-group 101 in!interface fastEthernet 0/3switchport access vlan 23dot1x port-control autoip access-group 101 in!interface fastEthernet 0/4switchport access vlan 23dot1x port-control autoip access-group 101 in!interface fastEthernet 0/5switchport access vlan 23dot1x port-control autoip access-group 101 in!interface fastEthernet 0/6switchport access vlan 23dot1x port-control autoip access-group 101 in!interface fastEthernet 0/7 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/8 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/9 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/10 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/11 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/12 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/13 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/14 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/15 switchport access vlan 23dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/16 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/17 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/18 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/19 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/20 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/21 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/22 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/23 switchport access vlan 23 dot1x port-control auto ip access-group 101 in!interface fastEthernet 0/24switchport access vlan 23dot1x port-control autoip access-group 101 in!interface gigabitEthernet 1/1switchport mode trunk!interface vlan 28no shutdownip address 10.0.28.165 255.255.255.0!ip igmp snooping svgl vlan 28ip igmp snooping svgl profile 1ip igmp snooping svglip igmp snooping vlan 23 mrouter interface gigabitEthernet 1/1 ip igmp snooping vlan 28 mrouter interface gigabitEthernet 1/1 radius-server key starip default-gateway 10.0.28.254snmp-server community star roend。