交换机组播配置案例

华为交换机QIN组播vlan配置

华为交换机QINQ+组播vlan配置达川广电-冷静 一、 拓扑图IPTV机顶盒互动点播业务采用IPoE方式获取IP地址,部署有QinQ,内层3900,外层3999;直播业务采用组播方式,组播vlan 号4000。

二、 具体配置1.S3700:组播配置:igmp-snooping enablevlan 4000igmp-snooping enablemulticast-vlan enablemulticast-vlan user-vlan 3900quitvlan 3900igmp-snooping enablequit上联口配置:interface GigabitEthernet0/0/1description S7706port link-type trunkundo port trunk allow-pass vlan 1port trunk allow-pass vlan 3999 to 4000quit下行口配置:interface Ethernet0/0/24qinq vlan-translation enableport hybrid tagged vlan 3900port hybrid untagged vlan 3999port vlan-stacking vlan 3900 to 3999 stack-vlan 3999 quit2.S2700:组播配置:igmp-snooping enablevlan 3900igmp-snooping enablequit上联口配置:interface GigabitEthernet0/0/1port link-type trunkport trunk allow-pass vlan 777 3900undo port trunk allow-pass vlan 1quit下行口配置:interface Ethernet0/0/2port hybrid pvid vlan 3900port hybrid untagged vlan 3900quit三、 业务验证<s2700>disp igmp-snooping port-info-----------------------------------------------------------------------(Source, Group) Port FlagFlag: S:Static D:Dynamic M: Ssm-mapping-----------------------------------------------------------------------VLAN 3900, 1 Entry(s)(*, 239.131.1.14) Eth0/0/2 -D-1 port(s)-----------------------------------------------------------------------<s2700>disp igmp-snooping router-port vlan 3900Port Name UpTime Expires Flags---------------------------------------------------------------------VLAN 3900, 1 router-port(s)GE0/0/1 02:44:36 00:02:24 DYNAMIC<s2700>[S3700]disp igmp-snooping port-info-----------------------------------------------------------------------(Source, Group) Port Flag-----------------------------------------------------------------------VLAN 3900, 1 Entry(s)(*, 239.131.1.14) Eth0/0/24 -D-1 port(s)-----------------------------------------------------------------------[S3700]disp igmp-snooping router-port vlan 3900[S3700]disp igmp-snooping router-port vlan 4000Port Name UpTime Expires Flags---------------------------------------------------------------------VLAN 4000, 1 router-port(s)GE0/0/1 1w:0d 00:01:36 DYNAMIC四、 流量监测:两台iptv机顶盒同时使用和一台使用时S3700上联口的流量变化。

三层交换机14-IPv6组播VLAN典型配置举例

三层交换机14-IPv6组播VLAN典型配置举例H3C S5130-EI IPv6 组播VLAN 典型配置举例目录1 简介 (1)2 配置前提 (1)3 基于子VLAN的IPv6 组播VLAN (1)3.1 组网需求 (1)3.1.1 现网描述 (1)3.2 配置思路 (3)3.3 使用版本 (3)3.4 配置注意事项 (3)3.5 配置步骤 (4)3.6 验证配置 (5)3.7 配置文件 (5)4 基于端口的IPv6 组播VLAN (7)4.1 组网需求 (7)4.1.1 现网描述 (7)4.1.2 需求描述 (8)4.2 配置思路 (9)4.3 使用版本 (9)4.4 配置注意事项 (9)4.5 配置步骤 (10)4.6 验证配置 (12)4.7 配置文件 (12)5 相关资料 (14)1 简介本文档介绍了基于子VLAN 的IPv6 组播VLAN 和基于端口的IPv6 组播VLAN 的配置举例。

2 配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解IPv6 组播VLAN 特性。

3 基于子VLAN的IPv6 组播VLAN3.1 组网需求3.1.1 现网描述如图1 所示,某楼层分布了两个不同的部门,通过在Switch B上配置不同的VLAN来区分这两个部门,其中用户VLAN 10、VLAN 20 分别标识了部门1、部门2。

交换机Switch A上配置了VLAN 10、VLAN 20 对应的VLAN虚接口,分别作为用户VLAN的网关。

由于业务需要,部门1 中有多台主机需要同时接收网络中某一发送源发送的数据。

该企业采用了IPv6 组播的传输方式:在Switch A 的Vlan-interface10 上运行MLDv1。

同时为避免组播数据在数据链路层的广播问题,该企业在交换机Switch B 的VLAN 10 内开启了版本 1 的MLD Snooping功能。

S7500交换机PIM-DM组播协议典型配置

S7500交换机PIM-DM组播协议典型配置一、组网需求:使用三台S7500交换机S75-A、S75-B、S75-C组网;S75-A连接一台组播源服务器,S75-B、S75-C分别连接客户端A、客户端B,连接端口如下:S75-A通过e1/0/1端口连接组播源,e1/0/2端口连接S75-B,e1/0/3端口连接S75-C;S75-B通过e1/0/1端口连接客户端A,e1/0/2端口连接S75-A;S75-C通过e1/0/1端口连接客户端B,e1/0/3端口连接S75-A;使用OSPF协议发布路由、组播协议使用PIM-DM协议和IGMP协议,视频服务器发送组播地址为225.0.0.1的组播数据,客户端A、B加入该组并用客户端软件接收组播数据。

二、组网图:三、配置步骤:1.配置OSPF协议在S7500交换机的虚接口上启动OSPF路由协议,属于area 0,使用network命令发布路由,确保各交换机OSPF路由表可以正确建立,从客户端A、B可以ping 通组播源服务器地址10.0.2.1/24。

2.启动组播路由协议[H3C] multicast routing-enable3.在接口上启动IGMP和PIM-DM协议S75-A:[H3C] vlan 2[H3C-vlan2] port ethernet 1/0/1[H3C-vlan2] quit[H3C] vlan 100[H3C-vlan100] port ethernet 1/0/2[H3C-vlan100] quit[H3C] vlan 200[H3C-vlan200] port ethernet 1/0/3[H3C-vlan200] quit[H3C] interface vlan-interface 2[H3C-vlan-interface2] ip address 10.0.2.254 255.255.255.0 [H3C-vlan-interface2] pim dm[H3C-vlan-interface2] quit[H3C] interface vlan-interface 100[H3C-vlan-interface100] ip address 10.0.100.252 255.255.255.0 [H3C-vlan-interface100] pim dm[H3C-vlan-interface100] quit[H3C] interface vlan-interface 200[H3C-vlan-interface200] ip address 10.0.200.252 255.255.255.0 [H3C-vlan-interface200] pim dmS75-B:[H3C] vlan 10[H3C-vlan10] port ethernet 1/0/1[H3C-vlan10] quit[H3C] vlan 100[H3C-vlan100] port ethernet 1/0/2[H3C-vlan100] quit[H3C] interface vlan-interface 10[H3C-vlan-interface10] ip address 10.0.10.254 255.255.255.0 [H3C-vlan-interface10] pim dm[H3C-vlan-interface10] quit[H3C] interface vlan-interface 100[H3C-vlan-interface100] ip address 10.0.100.253 255.255.255.0 [H3C-vlan-interface100] pim dm[H3C-vlan-interface100] quitS75-C:[H3C] vlan 20[H3C-vlan20] port ethernet 1/0/1[H3C-vlan20] quit[H3C] vlan 200[H3C-vlan200] port ethernet 1/0/3[H3C-vlan200] quit[H3C] interface vlan-interface 20[H3C-vlan-interface20] ip address 10.0.20.254 255.255.255.0[H3C-vlan-interface20] pim dm[H3C-vlan-interface20] quit[H3C] interface vlan-interface 200[H3C-vlan-interface200] ip address 10.0.200.253 255.255.255.0[H3C-vlan-interface200] pim dm四、配置关键点:1.二、三层组播可以同时运行在交换机上,但是在同一个VLAN或该VLAN对应的虚接口上是不能同时运行二层和三层组播协议的。

组播功能配置案例

配置思路由于网络中用户密集,可以使用PIM-DM协议为网络中的用户主机提供组播服务,使得加入同一组播组的所有用户主机能够接收组播源发往该组的组播数据。

1. 配置交换机接口IP地址和单播路由协议。

组播域内路由协议PIM依赖单播路由协议,单播路由正常是组播协议正常工作的基础。

2. 在所有提供组播服务的交换机上使能组播路由功能。

使能组播路由功能是配置PIM-DM的前提。

3. 在交换机所有接口上使能PIM-DM功能。

使能PIM-DM功能之后才能配置PIM-DM的其他功能。

4. 在与主机侧相连的交换机接口上使能IGMP。

IGMP用于维护组成员关系。

叶结点交换机通过IGMP协议来维护组成员关系列表。

说明:如果用户主机侧需同时配置PIM-DM和IGMP,必须先使能PIM-DM,再使能IGMP。

操作步骤1. 配置各接口的IP地址和单播路由协议。

# 配置各交换机接口的IP地址和掩码,配置各交换机间采用OSPF进行互连,确保网络中各交换机间能够在网络层互通,并且之间能够借助单播路由协议实现动态路由更新。

SwitchB、SwitchC、SwitchD和SwitchE上的配置过程与SwitchA上的配置相似,配置过程略。

[SwitchA] vlan batch 10 20 30[SwitchA] interface vlanif 10[SwitchA-Vlanif10] ip address 192.168.5.1 24[SwitchA-Vlanif10] quit[SwitchA] interface vlanif 20[SwitchA-Vlanif20] ip address 10.110.1.1 24[SwitchA-Vlanif20] quit[SwitchA] interface vlanif 30[SwitchA-Vlanif30] ip address 192.168.1.1 24[SwitchA-Vlanif30] quit[SwitchA] interface gigabitethernet 0/0/1[SwitchA-GigabitEthernet0/0/1] port link-type trunk[SwitchA-GigabitEthernet0/0/1] port trunk allow-pass vlan 10[SwitchA-GigabitEthernet0/0/1] quit[SwitchA] interface gigabitethernet 0/0/2[SwitchA-GigabitEthernet0/0/2] port link-type hybrid[SwitchA-GigabitEthernet0/0/2] port hybrid untagged vlan 20[SwitchA-GigabitEthernet0/0/2] port hybrid pvid vlan 20[SwitchA-GigabitEthernet0/0/2] quit[SwitchA] interface gigabitethernet 0/0/3[SwitchA-GigabitEthernet0/0/3] port link-type trunk[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 30[SwitchA-GigabitEthernet0/0/3] quit[SwitchA] ospf[SwitchA-ospf-1] area 0[SwitchA-ospf-1-area-0.0.0.0] network 192.168.5.0 0.0.0.255[SwitchA-ospf-1-area-0.0.0.0] network 192.168.1.0 0.0.0.255[SwitchA-ospf-1-area-0.0.0.0] network 10.110.1.0 0.0.0.255[SwitchA-ospf-1-area-0.0.0.0] quit[SwitchA-ospf-1] quit2. 使能组播路由功能,在各接口上使能PIM-DM功能。

HUAWEI PIM-SM组播配置示例

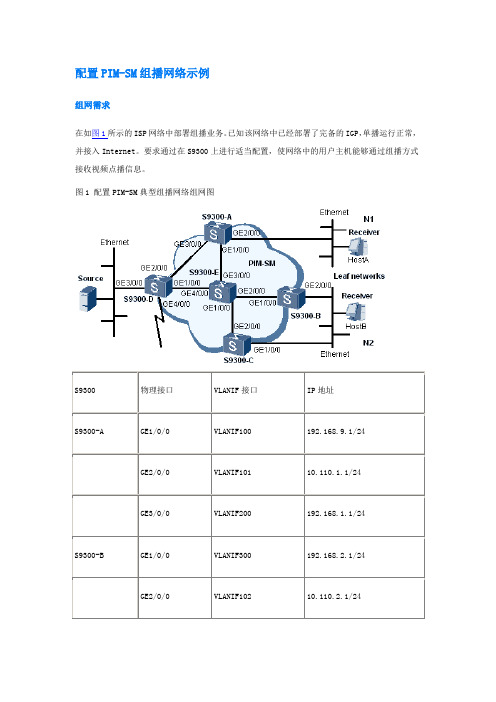

配置PIM-SM组播网络示例组网需求在如图1所示的ISP网络中部署组播业务。

已知该网络中已经部署了完备的IGP,单播运行正常,并接入Internet。

要求通过在S9300上进行适当配置,使网络中的用户主机能够通过组播方式接收视频点播信息。

图1 配置PIM-SM典型组播网络组网图配置思路由于ISP网络接入Internet,为了易于业务拓展,采用PIM-SM协议配置组播功能,同时使用ASM 和SSM模型提供组播服务。

1.配置S9300的接口IP地址和单播路由协议。

组播域内路由协议PIM是依赖单播路由协议,单播路由正常是组播协议正常工作的基础。

2.在所有提供组播服务的S9300上使能组播功能。

使能组播功能是配置PIM-SM的前提。

3.在S9300的所有接口上使能PIM-SM功能。

使能PIM-SM功能之后才能配置PIM-SM的其他功能。

说明:如果该接口下还需要配置IGMP协议,必须先使能PIM-SM,才能使能IGMP协议。

两者顺序不能颠倒,否则PIM-SM功能配置会不成功。

4.在与主机侧相连的S9300接口上使能IGMP。

接收者能通过发送IGMP消息自由加入或者离开某个组播组。

叶结点S9300通过IGMP协议来维护组成员关系列表。

5.在与直连用户主机的S9300接口上使能PIM Silent,防止恶意主机模拟发送PIM Hello报文,增加组播路由器的安全性。

说明:该功能仅适用于与用户主机网段直连的S9300接口,且该用户网段只与这一台S9300相连。

6.配置RP。

在PIM-SM网络中,RP是RPT树的根节点。

建议RP的位置配置在组播流量分支较多的设备上,如本图中的S9300-E的位置。

说明:∙用户侧的DR得到新的IGMP成员关系创建(*,G)表项后,向RP发送加入/剪枝消息,沿路更新共享树。

∙组播数据源刚开始向组发送数据时,由其DR向RP单播发送注册消息,RP将其解封装后沿共享树分发给其组成员,同时RP向组播源侧DR发送注册-停止消息。

二层组播的配置「典型」

二层组播的配置「典型」关于二层组播的知识,那么店铺今天我们以一个典型的二层组播配置来实践一下。

二层组播配置案例需求1.三台S3600-SI以及一台S3600-EI组成二层组播网络,SwtichA 选用S3600-EI,SwitchB,SwitchC, SwitchD选用S3600-SI;2.多个组播源可接在这四台S3600系列产品的任何一台,接收端只接在SwitchA上,实现在SwitchA上接收任何组播源发送的`组播数据的功能。

组网图如下:二层组播的典型配置S3600-EI的vlan 1的虚接口地址为:192.168.0.1/24二层组播配置步骤1 H3C 3500 3600 5600系列交换机的配置SwitchA配置:1.在系统视图下使能igmp-snooping[SwitchA]igmp-snooping enable2.在系统视图下使能未知组播丢弃功能[SwitchA]unknown-multicast drop enable3.进入vlan 1虚接口视图[SwitchA]int vlan 1[SwitchA-Vlan-interface1]ip address 192.168.0.1 244.进入vlan 1视图,作相关操作[SwitchA-Vlan-interface1]quit[SwitchA]vlan 1[SwitchA-vlan1] igmp-snooping enable[SwitchA-vlan1] igmp-snooping querier[SwitchA-vlan1] igmp-snooping general-query source-ip 192.168.0.1SwitchB 配置:1.在系统视图下使能igmp-snooping[SwitchB]igmp-snooping enable2.在系统视图下使能未知组播丢弃功能[SwitchB]unknown-multicast drop enable3.进入vlan 1视图,在vlan 1视图下起igmp-snooping 功能[SwitchB]vlan 1[SwitchB-vlan 1]igmp-snooping enableSwitchC ,SwitchD的配置同SwitchB,在此不再赘述。

交换机组播配置案例

交换机组播配置案例网络拓扑:主楼实现方式:S6806与S2126G通过TRUNK端口直接相连,我们先看一下6806与S2125G-F5S1的配置(蓝色字部分)。

在以下的配置中会发现,在6806除了正常启PIM同时还增加了一条ip multicast vlan 17 interface Gi3/7命令用它来指定接口的多播vlan id 号,为什么要指定这个vlan id 号?是因为TRUNK端口在转发数据帧时,它会把tag vlan id 号标记为端口所属vlan 的id(NATIVE VLAN 除外)。

如下面配置,组播源在vlan100中的,正常TRUNK端口在转发组播流时,数据帧默认tag vlan id 是100.如果这样的话,当S2126G 收到tag vlan id 100的数据帧,它会检查交换机中是否存在vlan 100 ,如果有向其vlan 转发,如果没有数据帧被丢弃。

所以要把多播vlan id 号指定21交换机存在并且有用户使用的VLAN.这样在S2126G交换机上指定IGMP SNOOPING SVGL VLAN 17,就可以接收到组播流。

只要保证68指定的接口多播vlan id 与21交换机指定 Multicast VLAN相同即可。

教学楼实现方式:S6806与S4909 通过VLAN28相连,S4909与21- s5通过TRUNK方式连接。

我们先看一下S6806和S4909和2126G的配置(红色字部分)。

在以下的配置中会发现,在6806除了正常启PIM,S4909没有启用PIM(没有启用PIM的原因是:6806与4909正常配置PIM时,4909上时常无法建立多播路由),S2126G- s5上启用的是IGMP SNOOPING。

虽然4909上没有启用组播配置,但它可以把多播流以广播方式转发。

在下面红色字标记中,从68-49-21上都有创建一个vlan 28 ,在6806上通过PIM把多播流正常转发到4909上。

[配置实例]三层交换机组播配置实例

[配置实例]三层交换机组播配置实例「配置环境参数」 1. 组播服务器地址为192.168.0.10/24,⽹关为192.168.0.1/24 2. 三层交换机SwitchA通过上⾏⼝G1/1连接组播服务器,交换机连接组播服务器接⼝interface vlan 100,地址为192.168.0.1.3. vlan10和vlan20下挂两个⼆层交换机SwitchB和SwitchC,地址为10.10.10.1/24和10.10.20.1/24. 「组⽹需求」 1:在SwitchA、SwitchB和SwitchC上运⾏组播协议,要求L3上配置为IP PIM-SM模式 2:数据配置步骤「PIM-SM数据流程」 PIM-SM(Protocol Independent Multicast,Sparse Mode)即与协议⽆关的组播稀疏模式,属于稀疏模式的组播路由协议。

PIM-SM主要⽤于组成员分布相对分散、范围较⼴、⼤规模的⽹络。

与密集模式的扩散?剪枝不同,PIM-SM协议假定所有的主机都不需要接收组播数据包,只有主机明确指定需要时,PIM-SM路由器才向它转发组播数据包。

PIM-SM协议中,通过设置汇聚点RP(Rendezvous Point)和⾃举路由器BSR(Bootstrap Router),向所有PIM-SM路由器通告组播信息,并利⽤路由器的加⼊/剪枝信息,建⽴起基于RP的共享树RPT(RP-rooted shared tree)。

从⽽减少了数据报⽂和控制报⽂占⽤的⽹络带宽,降低路由器的处理开销。

组播数据沿着共享树流到该组播组成员所在的⽹段,当数据流量达到⼀定程度,组播数据流可以切换到基于源的最短路径树SPT,以减少⽹络延迟。

PIM-SM不依赖于特定的单播路由协议,⽽是使⽤现存的单播路由表进⾏RPF检查。

运⾏PIM-SM协议,需要配置候选RP和BSR,BSR负责收集候选RP发来的信息,并把它们⼴播出去。

组播案例与分析

组播案例与分析测试中心IP 组播技术的出现及时解决了大量带宽资源的浪费。

组播源仅发送一次信息,组播路由协议为组播数据包建立树型路由,被传递的信息在尽可能远的分叉路口才开始复制和分发,因此,信息能够被准确高效地传送到每个需要它的用户。

一、网络拓扑二、交换机配置S3550:System software version : 2.41(2)Build Oct 24 2005 ReleaseBuilding configuration...Current configuration : 512 bytes!version 1.0!hostname 3550vlan 1!vlan 10!vlan 20!enable secret level 1 5 %Q+/7R:>^_,1u_;CY&-8U0<DX'.tj9=Genable secret level 15 5 %Qein'.t^_fjo+/7YcgkE,1uXdhl&-8U!interface FastEthernet 0/1description connect to serverswitchport access vlan 10!interface FastEthernet 0/2S3550 S2126G组播源 客户端 PIM-DM IGMP-Snooping Vlan10 Vlan20switchport access vlan 20!interface Vlan 10ip address 192.168.10.1 255.255.255.0ip pim!interface Vlan 20ip address 192.168.20.1 255.255.255.0ip pim!ip multicast-routingendS2126G:System software version : 1.63(8) Build Jun 24 2006 TestBuilding configuration...Current configuration : 337 bytes!version 1.0!hostname S2126Gvlan 1!enable secret level 1 5 %Q,1u_;C^_-8U0<DY'.tj9=GX+/7R:>Henable secret level 15 5 %QH.Y*T7^_,tZ[V/YD+S(\W&XG1X)sv'!interface vlan 1no shutdownip address 192.168.20.3 255.255.255.0!ip igmp snooping ivglip igmp snooping vlan 1 mrouter interface fastEthernet 0/1(注意:由于网络中存在组播路由器S3550,所以在S2126G需要配置路由连接口,以便转发IGMP report、IGMP leave或IGMP query报文)end三、IP组播报文转发过程1、组播源发送组播报文组播源M A C:000f:e a02:b c1a组播目的M A C:0100:5e01:0104组播源I P:192.168.10.253组播组I P:224.1.1.4(一个组播组就是一个IP地址,不表示具体的主机,而是表示一系列系统的集合,主机加入某个组播组即声明自己接收某个IP地址的报文。

BX5024S组播侦听配置实例

配置实例1程序—附件---通讯----超级终端配置要求:开启交换机所有端口的组播侦听(ip igmp snooping)功能配置步骤:1、通过console口连接交换机,username:admin;password:admin。

使用超级终端连接console口时,端口设置输入用户名及密码进入(命令行)CLI界面2、确保交换机所有端口处于VLAN 1中,VLAN 1为交换机的默认VLAN,出厂时交换机所有的端口处于VLAN 1中。

3、在命令行界面输入命令,启动交换机的组播侦听功能。

按图所示输入命令完成配置5,输入命令解释BX5024S (config) #ip igmp snooping(开启IGMP全局帧听功能)BX5024S (config) #ip igmp snooping vlan 1(开启vlan 1中IGMP全局侦听功能,vlan 1是交换机默认的vlan包含交换机里所有的端口)BX5024S (config) #ip igmp snooping vlan 1 l2-general-querier (layer 2 )(将该VLAN设置问二层普通查询者)BX5024S(config) #write(保存配置)配置实例2配置要求:交换机1-5端口正常转发数据,开启交换机6-26端口的组播侦听(ip igmp snooping)功能配置步骤:1、通过console口连接交换机,username:admin;password:admin。

2、BX5024S交换机组播侦听功能是基于VLAN的,将交换机6-26端口设置为同一个VLAN,此实例设为VLAN 2。

按图所示创建VLAN 23、输入命令解释BX5024S (config) #vlan 2(创建VLAN 2)BX5024S (config-vlan2) #switchport interface Ethernet 1/6-26(将6号端口至26号端口加入VLAN 2,因为是连续端口可以使用“1/6-26”小短号格式省略端口号,如果端口为非连续,需分次输入)4、在命令行界面输入命令,启动交换机的组播侦听功能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

---------------------------------------------------------------最新资料推荐------------------------------------------------------交换机组播配置案例交换机组播配置案例网络拓扑: 主楼实现方式:S6806 与 S2126G 通过 TRUNK 端口直接相连,我们先看一下6806与S2125G-F5S1的配置(蓝色字部分)。

在以下的配置中会发现,在6806 除了正常启PIM同时还增加了一条 ip multicast vlan 17 interface Gi3/7 命令用它来指定接口的多播vlan id 号,为什么要指定这个vlanid 号?是因为TRUNK端口在转发数据帧时,它会把tag vlan id 号标记为端口所属vlan 的id(NATIVE VLAN 除外)。

如下面配置,组播源在vlan100中的,正常TRUNK端口在转发组播流时,数据帧默认tag vlan id 是100.如果这样的话,当S2126G收到tag vlan id 100的数据帧,它会检查交换机中是否存在vlan100 ,如果有向其vlan 转发,如果没有数据帧被丢弃。

所以要把多播vlan id 号指定21交换机存在并且有用户使用的VLAN.这样在S2126G交换机上指定IGMP SNOOPING SVGL VLAN 17,就可以接收到组播流。

只要保证68指定的接口多播vlan id 与21交换机指定Multicast VLAN相同即可。

教学楼实现方式:S6806 与 S4909 通过 VLAN28 相连,S4909 与 21- s5 通过TRUNK 方式连接。

1/ 16我们先看一下 S6806 和S4909 和 2126G 的配置(红色字部分)。

在以下的配置中会发现,在 6806 除了正常启 PIM,S4909 没有启用 PIM(没有启用 PIM 的原因是:6806 与 4909 正常配置 PIM 时,4909上时常无法建立多播路由),S2126G- s5 上启用的是 IGMP SNOOPING。

虽然 4909 上没有启用组播配置,但它可以把多播流以广播方式转发。

在下面红色字标记中,从 68-49-21 上都有创建一个 vlan 28 ,在 6806 上通过 PIM 把多播流正常转发到 4909 上。

4909 发现是多播地址,它会把组播流转发给每个 TRUNK 端口,并且 tag vlan id 都标记为 28。

这样 2126G 交换机增加一个vlan 28,把 vlan 28 设置为Multicast VLAN 就可以了。

以这种方式实现方式,在 4909 上没有用户,只做一个汇聚。

如果有用户尽量设置在 vlan 28内。

6806 配置 S6806#sh ru Building configuration... Currentc@ ! ip access-list extended 101 deny tcp any any eq 135 deny tcp any any eq 136 deny tcp any any eq 137 deny tcp any any eq 138 deny tcp any any eq 139 deny tcp any any eq 389 deny tcp any any eq 445 deny tcp any any eq 4444 deny tcp any any eq 5554 deny tcp any any eq 9995 deny tcp any any eq 9996 deny udp any any eq tftp deny udp any---------------------------------------------------------------最新资料推荐------------------------------------------------------any eq 135 deny udp any any eq 136 deny udp any any eq netbios-ns deny udp any any eq netbios-dgm deny udp any any eq netbios-ss deny udp any any eq 1900 deny udp any any eq 445 deny udp any any eq 1433 deny udp any any eq 593 deny udp any any eq 1434 deny udp any any eq 4444 deny udp any any eq 5554 deny udp any any eq 9995 deny udp any any eq 9996 deny igmp any any permit ip any any ! ip access-list extended acl6806 permit ip any 10.0.200.0 0.0.0.255 permit ip 10.0.3.0 0.0.0.255 any permit ip 10.0.4.0 0.0.0.255 any permit ip 10.0.5.0 0.0.0.255 any permit ip 10.0.6.0 0.0.0.255 any permit ip 10.0.7.0 0.0.0.255 any permit ip 10.0.8.0 0.0.0.255 any permit ip 10.0.9.0 0.0.0.255 any permit ip 10.0.0.192 0.0.255.63 any permit ip host 172.16.1.254 any permit ip 192.168.100.0 0.0.0.255 any permit ip any 192.168.100.0 0.0.0.255 permit ip 10.0.0.253 0.0.255.0 any permit ip any 10.0.0.253 0.0.255.0 permit ip any 10.0.3.0 0.0.0.255 deny ip any 10.0.10.0 0.0.0.255 deny ip any 10.0.11.0 0.0.0.255 deny ip any 10.0.12.0 0.0.0.255 deny ip any 10.0.13.0 0.0.0.255 deny ip any 10.0.14.0 0.0.0.255 deny ip any3/ 1610.0.15.0 0.0.0.255 deny ip any 10.0.16.0 0.0.0.255 deny ip any 10.0.17.0 0.0.0.255 deny ip any 10.0.18.00.0.0.255 deny ip any 10.0.19.0 0.0.0.255 deny tcp anyany eq 135 deny tcp any any eq 445 deny ip any any ! ipaccess-list standard igmp-group permit host 226.8.9.10 permit host 224.5.5.6 deny any ! ip access-list extended rule permit ip any 10.0.200.0 0.0.0.255 permit ip 10.0.3.00.0.0.255 any permit ip 10.0.4.0 0.0.0.255 any permit ip 10.0.5.0 0.0.0.255 any permit ip 10.0.6.00.0.0.255 any permit ip 10.0.7.0 0.0.0.255 any permit ip 10.0.8.0 0.0.0.255 any permit ip 10.0.9.00.0.0.255 any permit ip 10.0.0.192 0.0.255.63 any permit ip host 172.16.1.254 any permit ip 192.168.100.00.0.0.255 any permit ip any 192.168.100.0 0.0.0.255 permit ip 10.0.2.0 0.0.0.255 any permit ip 192.168.1.00.0.0.255 any permit ip any 10.0.0.253 0.0.255.0 permit ip any 10.0.3.0 0.0.0.255 deny ip any any ! interface GigabitEthernet 3/1 medium-type fiber switchportaccess vlan 28 ip access-group rule in ! interface GigabitEthernet 3/2 switchport access vlan 28 ! interface GigabitEthernet 3/3 switchport access vlan 28 ! interface GigabitEthernet 3/5 medium-type fiber switchport---------------------------------------------------------------最新资料推荐------------------------------------------------------ mode trunk ip access-group acl6806 in ! interface GigabitEthernet 3/6 medium-type fiber switchport mode trunk ip access-group acl6806 in ! interface GigabitEthernet 3/7 medium-type fiber switchport mode trunk ip access-group acl6806 in ! interface GigabitEthernet 3/8 medium-type fiber switchport mode trunk ip access-group acl6806 in ! interface GigabitEthernet 3/9 switchport access vlan 100 ! interface GigabitEthernet 3/10 switchport access vlan 100 ! interface GigabitEthernet 3/11 switchport access vlan 100 ! interface GigabitEthernet 3/12 no switchport ip address 192.168.3.1 255.255.255.252 ! interface FastEthernet 4/1 switchport access vlan 200 ! interface FastEthernet 4/2 switchport access vlan 200 ! interface FastEthernet 4/3 switchport access vlan 200 ! interface FastEthernet 4/4 switchport access vlan 200 ! interface FastEthernet 4/5 switchport access vlan 200 ! interface FastEthernet 4/6 switchport access vlan 200 ! interface FastEthernet 4/7 switchport access vlan 200 ! interface FastEthernet 4/8 switchport access vlan 200 ! interface FastEthernet 4/9 switchport access vlan 200 ! interface FastEthernet 4/10 switchport access vlan 200 ! interface FastEthernet5/ 164/24 switchport access vlan 200 ! interface GigabitEthernet 4/25 switchport access vlan 200 ! interface GigabitEthernet 4/27 switchport access vlan 100 ! interface GigabitEthernet 4/28 switchport access vlan 60 ! interface GigabitEthernet 4/29 switchport mode trunk ip access-group acl6806 in ! interface GigabitEthernet 4/30 switchport mode trunk ip access-group acl6806 in ! interface GigabitEthernet 4/31 switchport mode trunk ip access-group acl6806 in ! interface GigabitEthernet 4/32 switchport mode trunk ip access-group acl6806 in ! interface Vlan 1 ip address 10.0.0.100 255.255.255.0 ip pim ! interface Vlan 5 ip address 10.0.5.254 255.255.255.0 ip pim ! interface Vlan 6 ip address 10.0.6.254 255.255.255.0 ip pim ! interface Vlan 7 ip address 10.0.7.254 255.255.255.0 ip pim ! interface Vlan 8 ip address 10.0.8.254 255.255.255.0 ip pim ! interface Vlan 9 ip address 10.0.9.254 255.255.255.0 ip pim ! interface Vlan 10 ip address 10.0.10.254 255.255.255.0 ip pim ! interface Vlan 11 ip address 10.0.11.254 255.255.255.0 ip pim ! interface Vlan 12 ip address 10.0.12.254 255.255.255.0 ip pim ! interface Vlan 13 ip address 10.0.13.254 255.255.255.0 ip pim ! interface Vlan 14 ip address 10.0.14.254 255.255.255.0 ip pim ! interface Vlan 15---------------------------------------------------------------最新资料推荐------------------------------------------------------ip address 10.0.15.254 255.255.255.0 ip pim ! interface Vlan16 ip address 10.0.16.254 255.255.255.0 ip pim ! interfaceVlan 17 ip address 10.0.17.254 255.255.255.0 ip pim ! interface Vlan 18 ip address 10.0.18.254 255.255.255.0 ippim ! interface Vlan 19 ip address 10.0.19.254 255.255.255.0ip pim ! interface Vlan 28 ip address 10.0.28.160255.255.255.0 ip pim ! interface Vlan 40 ip address10.0.4.254 255.255.255.0 ip pim ! interface Vlan 60 ip address 10.0.3.254 255.255.255.0 ip pim ! interface Vlan 100ip address 10.0.200.254 255.255.255.0 ip pim ! interface Vlan200 ip address 192.168.100.254 255.255.255.0 ip pim ! interface Vlan 888 ip address 172.16.1.254 255.255.255.0 ippim ! ip route 0.0.0.0 0.0.0.0 GigabitEthernet 3/12 192.168.3.21 enabled ip route 10.0.0.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.2.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.20.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.21.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.22.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.23.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.24.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.25.0 255.255.255.0 Vlan 28 10.0.28.2547/ 161 enabled ip route 10.0.26.0 255.255.255.0 Vlan 28 10.0.28.254 1 enabled ip route 10.0.27.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 10.0.28.0 255.255.255.0 Vlan 28 10.0.28.2541 enabled ip route 172.16.1.0 255.255.255.0 Vlan 888 172.16.1.253 1 enabled ip route 218.62.34.0 255.255.255.0 GigabitEthernet 3/12 192.168.3.2 1 enabled ip multicast-routing ip multicast vlan 100 interface Gi3/1 ip multicast vlan 7 interface Gi3/5 ip multicast vlan 17 interface Gi3/7 ip multicast vlan 9 interface Gi3/8 ip multicast vlan 18 interface Gi4/29 ip multicast vlan 8 interface Gi4/30 ip multicast vlan 10 interface Gi4/31 snmp-server community public ro end F5S1 配置:F5S1#sh ru Building configuration... Current configuration : 3498 bytes ! version 1.0 ! hostname F5S1 vlan 1 ! vlan 5 ! vlan 15 ! vlan 17 ! vlan 40 ! vlan 50 ! vlan 100 ! vlan 200 ! vlan 888 ! ip access-list extended acl5 deny tcp any any eq 69 deny tcp any any eq 135 deny tcp any any eq 136 deny tcp any any eq 137 deny tcp any any eq 138 deny tcp any any eq 139 deny udp any any eq 135 deny udp any any eq 136 deny udp any any eq netbios-ss deny udp any any eq netbios-dgm deny tcp any any eq 445 deny udp any any eq 445 deny tcp any any eq 593 deny udp any any---------------------------------------------------------------最新资料推荐------------------------------------------------------eq 593 deny udp any any eq 1334 deny tcp any any eq 4444 permit ip any any ! radius-server host 10.0.200.1 aaa authentication dot1x aaa accounting server 10.0.200.1 aaa accounting enable secret level 1 5*U3\W-/32_sv’~1562T7+.t0Y[V/,|7 enable secret level 15 5+U38U0D32_tj9=G5627R:H0Yuu_;C, ! ip igmp profile 1 deny ! interface fastEthernet 0/1 switchport protected switchport access vlan 17 dot1x port-control auto ip access-group acl5 in ! interface fastEthernet 0/2 switchport protected switchport access vlan 17 dot1x port-control auto ip access-group acl5 in ! interface fastEthernet 0/3 switchport protected switchport access vlan 17 dot1x port-control auto ip access-group acl5 in ! interface fastEthernet 0/4 switchport protected switchport access vlan 17 dot1x port-control auto ip access-group acl5 in ! interface fastEthernet 0/5 switchport protected switchport access vlan 15 dot1x port-control auto ip access-group acl5 in ! interface fastEthernet 0/6 switchport protected switchport access vlan 40 ip access-group acl5 in ! interface fastEthernet 0/7 switchport protected switchport access vlan 40 ip access-group acl59/ 16in ! interface fastEthernet 0/8 switchport protected switchport access vlan 40 ip access-group acl5 in ! interface fastEthernet 0/9 switchport protected switchport access vlan 40 ip access-group acl5 in ! interface fastEthernet 0/10 switchport protected switchport access vlan 40 ip access-group acl5 in ! interface fastEthernet 0/11 switchport protected switchport access vlan 5 ip access-group acl5in ! interface fastEthernet 0/12 switchport protected switchport access vlan 5 ip access-group acl5 in ! interface fastEthernet 0/13 switchport protected switchport access vlan 5 ip access-group acl5 in ! interface fastEthernet 0/14 switchport protected switchport access vlan 5 ip access-group acl5 in ! interface fastEthernet 0/15 switchport protected switchport access vlan 5 ip access-group acl5 in ! interface fastEthernet 0/22 switchport access vlan 888 ! interface fastEthernet 0/23 switchport access vlan 17 ! interface fastEthernet 0/24 switchport access vlan 15 ! interface gigabitEthernet 1/1 switchport mode trunk ! interface vlan 1 ! interface vlan 888 no shutdown ip address 172.16.1.5 255.255.255.0 ! ip igmp snooping svgl vlan 17 ip igmp snooping svgl profile 1 ip igmp snooping svgl ip igmp snooping vlan 15 mrouter interface gigabitEthernet 1/1---------------------------------------------------------------最新资料推荐------------------------------------------------------ip igmp snooping vlan 17 mrouter interface gigabitEthernet 1/1ip igmp snooping vlan 888 mrouter interface gigabitEthernet 1/1 radius-server key star ip default-gateway 172.16.1.254 snmp-server community star rw end 4909 配置:sw4909#sh ru Building configuration... Current configuration : 4026 bytes ! version 1.0 ! hostname sw4909 enable secret level 1 5 *U3.Y*T732_tZ[V/562S(\W0Y1X)sv’ enable secret level 1ny any eq 445 deny tcp any any eq 4444 deny tcp any any eq 5554 deny tcp any any eq 9995 deny tcp any any eq 9996 deny udp any any eq tftp deny udp any any eq 135 deny udp any any eq 136 deny udp any any eq netbios-ns deny udp any any eq netbios-dgm deny udp any any eq netbios-ss deny udp any any eq 1900 deny udp any any eq 445 deny udp any any eq 1433 deny udp any any eq 593 deny udp any any eq 1434 deny udp any any eq 4444 deny udp any any eq 5554 deny udp any any eq 9995 deny udp any any eq 9996 permit ip 10.0.0.253 0.0.255.0 any permit ip any 10.0.0.253 0.0.255.0 permit ip 192.168.100.0 0.0.0.255 any permit ip any 10.0.3.0 0.0.0.255 deny ip any 10.0.20.0 0.0.0.255 deny ip any 10.0.21.0 0.0.0.255 deny ip any 10.0.22.0 0.0.0.25511/ 16deny ip any 10.0.23.0 0.0.0.255 deny ip any 10.0.24.0 0.0.0.255 deny ip any 10.0.25.0 0.0.0.255 deny ip any 10.0.26.0 0.0.0.255 deny ip any 10.0.27.0 0.0.0.255 permit ip any any ! interface GigabitEthernet 1/1 description to s8 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet 1/2 description to s6 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet 2/1 description to s4 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet2/2 description to s7 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet 3/1 description to s9 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet 3/2 description to s5 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet 4/1 description to s2 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet4/2 description to s3 switchport mode trunk ip access-group acl4909 in ! interface GigabitEthernet 5/1 switchport access vlan 28 ip access-group devir in ! interface GigabitEthernet 5/2 description to s10 switchport mode trunk ip access-group acl4909 in ! interface Vlan 1 ! interface Vlan 2 ip address 10.0.2.254 255.255.255.0 !---------------------------------------------------------------最新资料推荐------------------------------------------------------ interface Vlan 20 ip address 10.0.20.254 255.255.255.0 ! interface Vlan 21 ip address 10.0.21.254 255.255.255.0 ! interface Vlan 22 ip address 10.0.22.254 255.255.255.0 ! interface Vlan 23 ip address 10.0.23.254 255.255.255.0 ! interface Vlan 24 ip address 10.0.24.254 255.255.255.0 ! interface Vlan 25 ip address 10.0.25.254 255.255.255.0 ! interface Vlan 26 ip address 10.0.26.254 255.255.255.0 ! interface Vlan 27 ip address 10.0.27.254 255.255.255.0 ! interface Vlan 28 ip address 10.0.28.254 255.255.255.0 ! ip route 0.0.0.0 0.0.0.0 Vlan 28 10.0.28.160 1 enabled end s5#sh ru Building configuration... Current configuration : 4310 bytes ! version 1.0 ! hostname s5 vlan 1 ! vlan 22 ! vlan 23 ! vlan 28 ! ip access-list extended 101 deny tcp any any eq 135 deny tcp any any eq 136 deny tcp any any eq 137 deny tcp any any eq 138 deny tcp any any eq 139 deny tcp any any eq 389 deny tcp any any eq 445 deny tcp any any eq 4444 deny tcp any any eq 5554 deny tcp any any eq 9995 deny tcp any any eq 9996 deny udp any any eq tftp deny udp any any eq 135 deny udp any any eq 136 deny udp any any eq netbios-ns deny udp any any eq netbios-dgm deny udp any any eq netbios-ss deny udp any any eq 1900 deny13/ 16udp any any eq 445 deny udp any any eq 1433 deny udp any any eq 593 deny udp any any eq 1434 deny udp any any eq 4444 deny udp any any eq 5554 deny udp any any eq 9995 deny udp any any eq 9996 permit ip any any ! radius-server host 10.0.200.1 aaa authentication dot1x aaa accounting server 10.0.200.1 aaa accounting enable secret level 1 5 *U3mLMp]32_nAxB2owNq0Y`@IOrJ enable secret level 15 5 ,U3uein’32_bfjo+562cgkE,0Y3dhl- ! ip igmp profile 1 deny ! interface fastEthernet 0/1 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/2 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/3 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/4 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/5 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/6 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/7 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface---------------------------------------------------------------最新资料推荐------------------------------------------------------ fastEthernet 0/8 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/9 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/10 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/11 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/12 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/13 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/14 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/15 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/16 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/17 switchport access vlan 23 dot1xport-control auto ip access-group 101 in ! interface fastEthernet 0/18 switchport access vlan 23 dot1x15/ 16port-control auto ip access-group 101 in ! interface fastEthernet 0/19 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/20 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/21 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/22 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/23 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface fastEthernet 0/24 switchport access vlan 23 dot1x port-control auto ip access-group 101 in ! interface gigabitEthernet 1/1 switchport mode trunk ! interface vlan 28 no shutdown ip address 10.0.28.165 255.255.255.0 ! ip igmp snooping svgl vlan 28 ip igmp snooping svgl profile 1 ip igmp snooping svgl ip igmp snooping vlan 23 mrouter interface gigabitEthernet 1/1 ip igmp snooping vlan 28 mrouter interface gigabitEthernet 1/1 radius-server key star ip default-gateway 10.0.28.254 snmp-server community star ro end。