活动目录下802.1x实验

802.1x本地认证

实验十一 802.1x本地认证配置

1.实验内容:交换机端口通过本地认证应用

2.实验目的:掌握802.1x交换基本地认证配置

3.实验环境:

1. 组网图

2. 配置步骤

用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

3、相关软件:

客户端用HWSupplicantV2.01

4. 实验步骤:

[SwitchA]local-user test

设置该用户密码(明文)

[SwitchA-user-test]password simple test

设置该用户接入类型为802.1X

[SwitchA-user-test]service-type lan-access

激活该用户

[SwitchA-user-test]state active

3) 全局使能802.1x

[SwitchA]dot1x

[SwitchA]dot1x interface eth 0/1 to eth 0/10

3.这里采用缺省域system,并且缺省域引用缺省radius方案system。

4. 测试:。

基于活动目录的802.1X/EAP_PEAP应用研究

实验24IEEE802.1X的端口认证实验

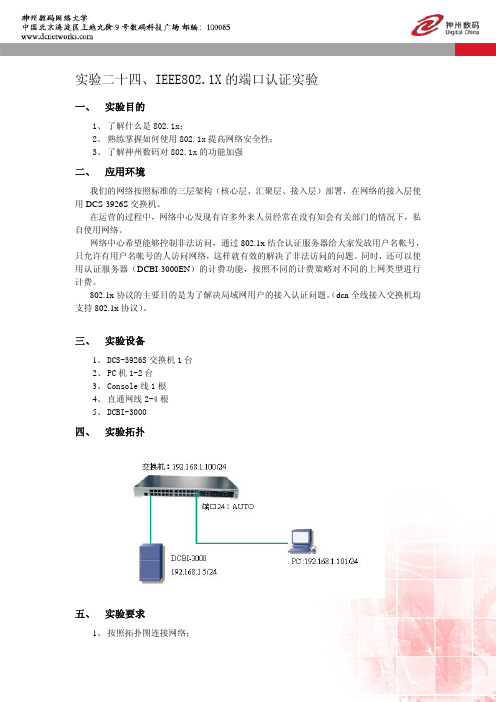

实验二十四、IEEE802.1X的端口认证实验一、 实验目的1、了解什么是802.1x;2、熟练掌握如何使用802.1x提高网络安全性;3、了解神州数码对802.1x的功能加强二、 应用环境我们的网络按照标准的三层架构(核心层、汇聚层、接入层)部署,在网络的接入层使用DCS-3926S交换机。

在运营的过程中,网络中心发现有许多外来人员经常在没有知会有关部门的情况下,私自使用网络。

网络中心希望能够控制非法访问,通过802.1x结合认证服务器给大家发放用户名帐号,只允许有用户名帐号的人访问网络,这样就有效的解决了非法访问的问题。

同时,还可以使用认证服务器(DCBI-3000EN)的计费功能,按照不同的计费策略对不同的上网类型进行计费。

802.1x协议的主要目的是为了解决局域网用户的接入认证问题。

(dcn全线接入交换机均支持802.1x协议)。

三、 实验设备1、DCS-3926S交换机1台2、PC机1-2台3、Console线1根4、直通网线2-4根5、DCBI-3000四、 实验拓扑五、 实验要求1、按照拓扑图连接网络;2、PC和交换机的24口用网线相连;3、DCBI-3000认证服务器和交换机的1口用网线相连;4、交换机的管理IP为192.168.1.100/245、PC网卡的IP地址为192.168.1.101/24;6、DCBI认证服务器的IP为192.168.1.5/24六、 实验步骤第一步:交换机恢复出厂设置switch#set defaultAre you sure? [Y/N] = yswitch#writeswitch#reloadProcess with reboot? [Y/N] yswitch#clock set 15:29:50 2006.01.16Current time is MON JAN 16 15:29:50 2006switch#switch#configswitch(Config)#hostname DCS-3926SDCS-3926S(Config)#exitDCS-3926S#第二步:给交换机设置IP地址。

LAN接入(802.1X控制)实验报告模板

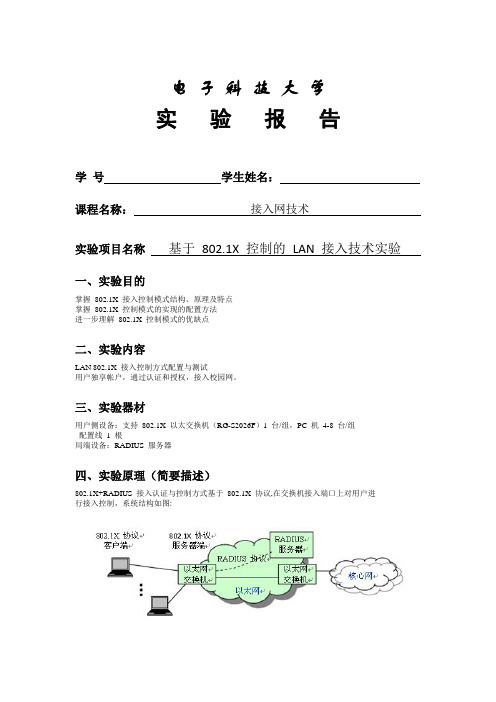

电子科技大学实验报告学号学生姓名:课程名称:接入网技术实验项目名称基于802.1X 控制的LAN 接入技术实验一、实验目的掌握802.1X 接入控制模式结构、原理及特点掌握802.1X 控制模式的实现的配置方法进一步理解802.1X 控制模式的优缺点二、实验内容LAN 802.1X 接入控制方式配置与测试用户独享帐户,通过认证和授权,接入校园网。

三、实验器材用户侧设备:支持802.1X 以太交换机(RG-S2026F)1 台/组,PC 机4-8 台/组配置线1 根局端设备:RADIUS 服务器四、实验原理(简要描述)802.1X+RADIUS 接入认证与控制方式基于802.1X 协议,在交换机接入端口上对用户进行接入控制,系统结构如图:802.1X 协议是一个基于端口的接入控制协议。

其接入控制基本原理如图802.1X 协议的接入端口在逻辑上分为两个逻辑端口:受控端口和非受控端口。

非受控端口始终处于连通状态,用来传送认证信息。

受控端口默认情况下处于断开状态,只有在认证通过后才接通,用来传送用户的业务数据。

因此,在认证没有通过前,用户只能通过802.1X 接入交换机传送认证信息,接入交换机再通过RADIUS 协议把认证信息送到RADIUS 服务器上,由RADIUS 服务器进行认证, 并把认证的结果返回给接入交换机。

接入交换机根据认证结果控制用户的接入,若认证成功,则接通受控端口,允许用户接入,否则,受控端口继续保持为断开状态,拒绝用户接入,从而802.1X 协议基于端口实现了对用户的接入控制。

802.1X 协议的接入控制具有以下特点:认证期用专用帧认证。

认证通过后,数据通路开通,数据可线速处理,开销小。

集中分布控制,分布程度大,需要接入交换机多。

认证通过后,难以通过管理控制断开。

五、实验拓扑六、实验操作与记录1.设备连接与实验准备(1)按拓扑图连接好,查看PC机初始IP地址并记录开机查看各PC机IP地址并记录表1。

802.1x认证基本实验

802.1x认证基本实验标签:802.1x 分类:CCNP实验802.1x认证基本实验实验拓扑及相关ip设置:本实验要求PC机通过802.1x认证上网,通过认证后自动获取地址,并自动划分入vlan10中。

本实验模拟器用GNS3,虚拟机用Vmware。

在Vmware中安装windows xp 和windows Server 2003,在windows Server 2003中安装ACS 服务器。

1.虚拟环境的搭建:虚拟机安装完后会在物理机中添加Vmnet1 和Vmnet8两块网卡,Vmnet8是做NA T用的我们这里不用它,可以把它禁用掉,然后我们再添加一块网卡。

设置步骤:(我的Vmware是7.1版本的,勤劳的童鞋可以自己去下载汉化包。

)添加Vmnet2,这里我们把“Use local DHCP……”的勾去掉,等下我们用交换机做DHCP,添加完后会在我们的电脑里多出一块Vmnet2的网卡,添加完后要重启电脑!接下来为两台虚拟机选择网卡,xp选择vmnet1 ,win2003选择vmnet2。

选择VM—setting:绑定好网卡后设置ip:VMware xp 中的网卡设为自动获取ip,vmnet1 随便给它个ip吧。

VMware win 2003 和vmnet2 设置同一网段的ip实验中我们真正要用到的地址是Vmware 虚拟主机中的地址,配置vmnet地址是为了桥接。

配完ip后在Vmware 虚拟主机中去ping vmnet的地址能通就行了。

接下来在GNS3中搭建拓扑:在GNS3中桥接网卡其实很简单,只要从左边的设备栏里面拉一个“Cloud”就行了,想要我图中的效果只要改变下云的图标就行了,change symbol 改变图标,就是我图中那样了。

在PC上点右键,选择配置:Radius_Server做法是一样。

我在windows 7中做这个实验发现桥接后不能通信,所以建议用xp做此实验。

到这虚拟环境就搭好了,哈哈,至于虚拟机、在虚拟机中装系统、ACS的我就不说了。

实验六 802.1x配置实验

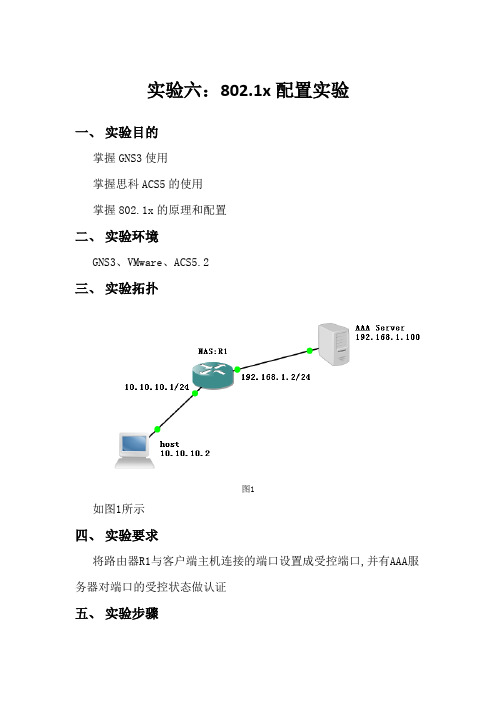

实验六:802.1x配置实验一、实验目的掌握GNS3使用掌握思科ACS5的使用掌握802.1x的原理和配置二、实验环境GNS3、VMware、ACS5.2三、实验拓扑图1如图1所示四、实验要求将路由器R1与客户端主机连接的端口设置成受控端口,并有AAA服务器对端口的受控状态做认证五、实验步骤1、完成设备连接和基础配置2、配置AAA服务器登陆AAA服务器创建AAA客户端创建用户组创建用户路由器端AAA配置R1#conf terminalR1(config)#interface fastEthernet1/0R1(config-if)#ip address 192.168.1.2 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#interface fastEthernet0/0R1(config-if)#ip address 10.10.10.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)# aaa new-model //开启AAA 认证R1(config)# radius-server host 192.168.1.100 key 12345678 //指定认证服务器地址与交互密码R1(config)# aaa authentication dot1x default group radius \\配置认证方法R1(config)# dot1x system-auth-control //全局启用802.1XR1(config)# int f0/0 //进入用户接入的端口,启用802.1X 认证R1(config-if)# dot1x port-control auto注:以下命令可测试AAAR1# test aaa group radius user1 123321 new-code六、实验测试PC 端开启802.1x未认证之前,ping不通网关。

802.1X认证设置 实验报告

一、在活动目录中新建用户按照下图所示在活动目录中创建用户。

输入用户名,建立这里以groupX。

为了实验的方便性,密码统一设置为“procurve”,选中“密码永不过期”选项。

创建完成后,用户信息如下:点击完成,完成创建。

为了使后面实验中的基于WEB方式的身份认证,我们还需要修改用户的帐户属性,如下图所示,选中“使用可逆的加密保存密码”。

二、DHCP服务器的配置我们需要在DHCP服务器上建立我们所需要创建的VLAN,下面是一个新的DHCP作用域的创建过程。

您可以参考以下的创建方法创建您所需要的作用域,注意您创建的地址和下面例子的不一样,请按照需要创建,这里只是给出一个创建的例子。

按照安装向导的提示来进行作用域的建立:输入起始的地址,以及子网掩码,这里建议大家在创建的时候,使用不同的组号来代替IP地址中的第二个字节。

在下图所示界面中,填入该作用域的路由器IP地址,也就是该网段的网关,并点击“添加”按钮:如果有用到DNS服务器,请在这里填入服务器的IP地址:10.X.10.10,并点击“添加”按钮,没有的话,则不需要可以直接跳过这一步。

这里保持默认即可。

如果您还需要创建其他的VLAN,请使用类似的方法进行创建。

DHCP服务器配置完成后,一定要对其进行授权,否则无法提供DHCP服务,在授权后请刷新DHCP服务器,然后即可正常给客户端分发IP地址。

三、Radius服务器的配置1、创建Radius客户端下面我们开始创建RADIUS客户端的,在“开始”->“管理工具”中选择“Internet验证服务”。

在创建RADIUS客户前,将IAS注册到域服务器中。

如果IAS已经被注册过,将出现如下对话框按下面的步骤来创建RADIUS客户端,点击“新建RADIUS客户端”,弹出如下对话框,按照下面的步骤来创建MSM 710的RADIUS客户端。

共享的机密统一使用“procurve”,点击确定完成创建,用同样的方法为其他的设备创建RADIUS客户端。

802.1x

802.1x认证实验1.实验目的·理解AAA和802.11x的认证技术,掌握EAP认证报文的基本内容·配置5300xl的认证端口·RADIUS服务器2.实验设备·一台5300xl交换机·一台Windows 2003 Server的服务器和多台无线接入客户端计算机,其中Windows 2003 Server必须包含如下组件:1)Internet认证服务(IAS);2)动态目录(Active Directory)3)动态主机地址分配协议(Dynamic Host Configuration Protocol)4)支持Java控件的浏览器·多台Windows XP Service Pack 2的客户端。

3.实验环境实验环境如图所示:图1实验环境整个实验中设备的IP地址分配如表所示设备IP地址子网掩码地址分配方式5300xl 10.1.1.1 255.255.255.0 静态指定Windows2003Server10.1.3.10 255.255.255.0 静态指定Windows XP 客户端动态(10.1.2.2~10.1.2.254)255.255.255.0由DHCP服务器动态分配表1 网络交换设备的IP分配表4.实验内容4.1 理解AAA和802.1x认证,掌握EAP认证报文的基本内容AAA主要包括验证(Authentication)、授权(Authorization)、计费(Accounting),其实现方式可分为两种,如图所示。

图2 AAA两种实现方法现在最主要是通过服务器来对客户端实现AAA功能。

RADIUS (Remote Authentication Dial-in User Service)是当前流行的安全服务器协议,它有如下特点:●RADIUS协议采用客户机/服务器(Client/Server)结构,使用UDP协议作为传输协议●RADIUS使用MD5加密算法对数据包进行数字签名,以及对口令进行加密●RADIUS包结构灵活,扩展性好。

8021X原理及测试-24页精选文档

802.1X原理及测试目录第一章802.1X简介 (3)1.1 引言 (3)1.2 802.1X认证体系 (3)1.3 802.1X认证流程 (4)第二章802.1X协议介绍 (5)2.1 802.1X协议的工作机制 (5)2.2 协议实现内容 (7)2.3 典型应用的拓扑结构 (9)第三章实验拓扑及抓包 (10)3.1 TL-SL3226P实验拓扑及认证软件 (10)3.2 TL-SL3226P认证过程抓包分析 (10)3.3 H3C S5100认证实验 (12)3.4 TL-SL3226P与H3C S5100的比较 (16)第四章802.1X功能测试 (17)4.1 认证发起测试 (17)4.2 退出认证测试 (18)4.3 多客户端认证测试 (18)4.4 端口认证方式测试 (19)4.5 Guest VLAN测试 (19)4.6 时间参数测试 (20)第一章802.1X简介1.1引言802.1X协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1X协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LANS witch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.1X就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Control)而定义的一个标准。

1.2802.1X认证体系802.1X是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

Wireshark监测802.1X认证实验

Wireshark监测802.1X认证实验1、实验目的·学习Wireshark的基础知识·掌握Wireshark过滤语法·通过对802.1X认证实验的抓包,掌握Wireshark的使用2、实验设备·一台5300xl交换机·一台装有Wirlshark 的PC·一台Windows 2003 Server的服务器和多台接入客户端计算机,其中Windows 2003 Server必须包含如下组建:1)Internet 认证服务(IAS);2)动态目录(Active Directory)3)动态主机地址分配协议(Dynamic Host Configuration Protocol)4)支持Java 控件的浏览器·多台Windows XP Service Pack 2 的客户端。

3、实验环境实验环境如图所示:5300xl10.1.1.1端口B4Windows 2003 Server10.1.3.10端口B3 镜像端口C1 DHCP 和 Radius 服务器802.1X客户端认证端口B2成功后动态分配IP装有Wireshark 的包捕获PCPC 1 PC 2图1 实验环境表 1 网络交换设备的IP 分配表4、实验内容4.1 Wireshark 的介绍Wireshark(原名Ethereal)是一种网络协议分析软件,利用它可将捕获到的各种各样协议的网络二进制数据流,翻译为人们容易读懂和理解的文字和图表等形式,极大地方便了对网络活动的监测分析和教学实验。

它有十分丰富和强大的统计分析功能,可在Windows,Linux 和UNIX等系统上运行。

4.2 Wireshark 主要的过滤规则表 3 基于 port 的过滤2)通过protocol过滤表 5 基于 protocol的过滤3)数组操作过滤[i:j] i = 起点, j = 长度[i-j] i = 起点, j = 末点[i] i = 起点, 长度1[:j] 起点等于 0, 长度= j[i:] 起点 = i, 至最后举例:eth.src[0:3] == 00:00:83 以太网地址的前3位http.content_type[0:4] == "text" content_type的前四位frame[-4:4] == 0.1.2.3 起点为负表示终点-4 长度4位,就是末四位4)组合操作过滤表 6 组合操作过滤常见关键词frame、ip、 eth 、udp、tcp、http举例:frame .pkt_len > 100 ,Capture数据长度大于100的包;ip.src == 192.168.214.12 ,Capture源地址是192.168.214.12的包; ip.dst == ,Capture目标地址是的包;http.request.method == "HEAD" ,Capture在HTTP包中查找request命令含HEAD的包.注意:如果用了抓取TCP/IP数据包的关键字"host"、"port",结果将是忽略所有ARP 数据包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

活动目录下802.1x设置

本次实验的运行环境是11个三层交换机,11个无线ap,2台服务器,36台pc组和而成,具有ospf,pim,vrrp,mstp,igmp等功能的多功能、复杂网络。

其中8台hp procurve5308组成ospf网络,每台hp 5308设置6个vlan,并起igmp功能。

一台hp procurve5406和一台hp procurve 8106,它们互起vrrp,一台hp procurve9304,起nat功能,将实验网络连接至Internet。

其拓扑图见附图。

调试总体步骤:

①交换机的调试,搭建网络环境;

②服务器的安装,包括活动目录,DNS,ISA验证服务,证书机构,IIS等的安装与

设置;

③交换机802.1x设置,无线ap的设置;

④服务器用户信息设置

⑤客户端的设置

交换机802.1x设置详细如下:

①设置端口认证方式,选择eap-radius

②设置radius-server并设置密钥

③启用认证方式

服务器用户组及用户设置①设置用户组

②设置用户1

③设置用户2

④将用户添加到组

①更改计算机名,将其加入到活动目录里1

②更改计算机名,将其加入到活动目录里2

③更改计算机名,将其加入到活动目录里3

④安装证书1

⑤安装证书2

⑥安装证书3

⑦安装证书4

⑧安装证书5

⑨安装证书6

⑩安装证书7

安装证书8

1.设置本地连接1

2.设置本地连接2

3.重启计算机,以域用户登录,在本例中是user62

4.在交换机上设置验证端口

5.客户机与服务器交互验证,结果如下:

6.测试验证结果

无线AP设置

①在相应的SSID上设置安全模式和radius-server

无线接口的802.1x设置1.选择相应SSID

2.选择验证方式

3. 选择证书颁发机构

4.重启计算机,以与用户登录。

5.选择认证的SSID连接,客户机与服务器交互验证。