字典的散列表示.

哈希算法

哈希算法以及应用—MD510级数字媒体杨国强摘要:Hash,一般翻译做“散列”,也有直接音译为"哈希"的,就是把任意长度的输入(又叫做预映射, pre-image),通过散列算法,变换成固定长度的输出,该输出就是散列值。

这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,而不可能从散列值来唯一的确定输入值。

数学表述为:h = H(M) ,其中H( )--单向散列函数,M--任意长度明文,h--固定长度散列值。

MD5的全称是Message-Digest Algorithm 5(信息-摘要算法),在90年代初由MIT Laboratory for Computer Science和RSA Data Security Inc的Ronald L. Rivest开发出来,经MD2、MD3和MD4发展而来。

关键词:哈希算法;MD5绪论在信息安全领域中应用的Hash算法,还需要满足其他关键特性:第一当然是单向性(one-way),从预映射,能够简单迅速的得到散列值,而在计算上不可能构造一个预映射,使其散列结果等于某个特定的散列值,即构造相应的M=H-1(h)不可行。

这样,散列值就能在统计上唯一的表征输入值,因此,密码学上的 Hash 又被称为"消息摘要(message digest)",就是要求能方便的将"消息"进行"摘要",但在"摘要"中无法得到比"摘要"本身更多的关于"消息"的信息。

第二是抗冲突性(collision-resistant),即在统计上无法产生2个散列值相同的预映射。

给定M,计算上无法找到M',满足H(M)=H(M') ,此谓弱抗冲突性;计算上也难以寻找一对任意的M和M',使满足H(M)=H(M') ,此谓强抗冲突性。

HbaseRowkey设计原则

HbaseRowkey设计原则原⽂:⼀、引⾔HBase由于其存储和读写的⾼性能,在OLAP即时分析中越来越发挥重要的作⽤,在易观精细化运营产品--易观⽅⾈也有⼴泛的应⽤。

作为Nosql数据库的⼀员,HBase查询只能通过其Rowkey来查询(Rowkey⽤来表⽰唯⼀⼀⾏记录),Rowkey设计的优劣直接影响读写性能。

HBase中的数据是按照Rowkey的ASCII字典顺序进⾏全局排序的,有伙伴可能对ASCII字典序印象不够深刻,下⾯举例说明:假如有5个Rowkey:"012", "0", "123", "234", "3",按ASCII字典排序后的结果为:"0", "012", "123", "234", "3"。

Rowkey排序时会先⽐对两个Rowkey的第⼀个字节,如果相同,然后会⽐对第⼆个字节,依次类推... 对⽐到第X个字节时,已经超出了其中⼀个Rowkey的长度,短的Rowkey排在前⾯。

由于HBase是通过Rowkey查询的,⼀般Rowkey上都会存⼀些⽐较关键的检索信息,我们需要提前想好数据具体需要如何查询,根据查询⽅式进⾏数据存储格式的设计,要避免做全表扫描,因为效率特别低。

⼆、Rowkey设计原则Rowkey设计应遵循以下原则:1.Rowkey的唯⼀原则必须在设计上保证其唯⼀性。

由于在HBase中数据存储是Key-Value形式,若HBase中同⼀表插⼊相同Rowkey,则原先的数据会被覆盖掉(如果表的version设置为1的话),所以务必保证Rowkey的唯⼀性.2. Rowkey的排序原则HBase的Rowkey是按照ASCII有序设计的,我们在设计Rowkey时要充分利⽤这点。

抽象数据类型

集合结构是整个数据结构中的一种特殊情况,其元素之间不存在任何关系。 【例 1.5】一种数据结构的二元组表示为 B=(K,R),其中

数据的逻辑结构通常采用二元组来描述,其中一元为数据元素的集合,另一元为元素 之间逻辑关系的集合,每一个逻辑关系是元素序偶的集合,如<x,y>就是一个序偶,其中 x 为前驱,y 为后继。当数据的逻辑结构存在着多个逻辑关系时,通常对每个关系分别进行 讨论。

逻辑结构的另一种描述方法是图形表示,图中每个结点表示元素,每条带箭头的连线 表示元素之间的前驱与后继的关系,其箭头一端为后继元素,另一端为前驱元素。

专题 1 数据结构分类与抽象数据类型

5

若数据是线性结构、树结构或图结构,则除了要存储所有数据元素外,还要相应存储元素 之间的线性关系、层次关系或网状关系。

数据的存储结构分为顺序、链接、索引和散列 4 种。 顺序存储对应一块连续的存储空间,该空间的大小要大于等于存储所有元素需占有的 存储空间的大小,存储元素之间的联系(即逻辑结构)通常不需要附加空间,而是通过元 素下标之间的对应关系反映出来,只要简单的计算就可以得到一个元素的前驱或后继元素 的下标。顺序存储空间一般需要通过定义数组类型和数组对象来实现。 在链接存储结构中,元素之间的逻辑关系通过存储结点之间的链接关系反映出来,每 个存储结点对应存储一个元素,同时存储该元素的前驱和后继元素所在结点的存储位置, 或者说同时存储指向其前驱元素结点和后继元素结点的指针,通过这些指针能够直接访问 到其前驱元素和后继元素。链接存储空间通过定义元素的存储结点类型和对象来实现,所 有存储结点可以占用连续的存储空间(即数组空间),也可以占用不连续的存储空间,此 空间是由动态分配的每个结点的空间形成的。 索引存储是首先把所有数据元素按照一定的函数关系划分成若干个子表,每个子表对 应一个索引项,然后采用一种存储结构存储所有子表的索引项和采用另一种存储结构存储 所有子表中的元素。如存储汉字字典时,需要采用索引存储,首先按偏旁部首划分所存汉 字为若干子表,得到偏旁部首表,对于每个部首再按所属汉字的笔画多少划分子表,得到 检字表,检字表中的每个汉字对应汉字解释表(即字典主体)中的一个条目;然后再分别 存储部首表、检字表和汉字解释表。这里检字表是汉字解释表的索引,而偏旁部首表又是 检字表的索引,它是汉字解释表的二级索引。当存储的数据量很大时,通常都需要采用索 引存储,并且时常使用多级索引。 在索引存储中,各级索引表和主表(即数据元素表)通常都以文件的形式保存在外存 磁盘上,访问任一数据元素时,都要根据该数据元素的特征依次访问各级索引表和最后访 问主表,存取外存的次数至少等于建立索引的级数加 1。 散列存储方法是按照数据元素的关键字通过一种函数变换直接得到该元素存储地址的 方法,该存储地址为相应数组空间中的下标位置。用于散列存储所有数据元素的相应数组 空间称为散列表。通过定义用于计算散列存储地址的函数和定义存储数据元素的散列表能 够实现散列存储结构。 以上简要叙述了数据结构的有关概念,在以后的各专题中将会做深入和具体的讨论。

LinuxC的glib库GHashTable用法

g_hash_table_foreach(hash, (GHFunc)iterator, "The square of %d is %s \n"); g_hash_table_destroy(hash); return 0; } 运行结果: The square of 1 is one The square of 2 is four The square of 3 is nine 在这个示例中有一些细微的不同之处: a. 可以发现,使用 GLib 提供的散列函数 g_int_hash 和 g_int_equal 让您能够使用 指向整数的指针作为键。本示例使用的是整数的 GLib 跨平台抽象: gint。 b. g_hash_table_foreach 与您已经了解的 g_slist_foreach 和 g_list_foreach 函 数非常类似。唯一的区别是,传递到 g_hash_table_foreach 的 GHFunc 要接受三个参数, 而不是两个。在本例中,传递进入一个用来格式化键和字符串的打印的字符串作为第三个参 数。另外,尽管在本示例时键恰巧是以它们插入的顺序打印出来,但绝对不保证那个键插入 的顺序会被保留。

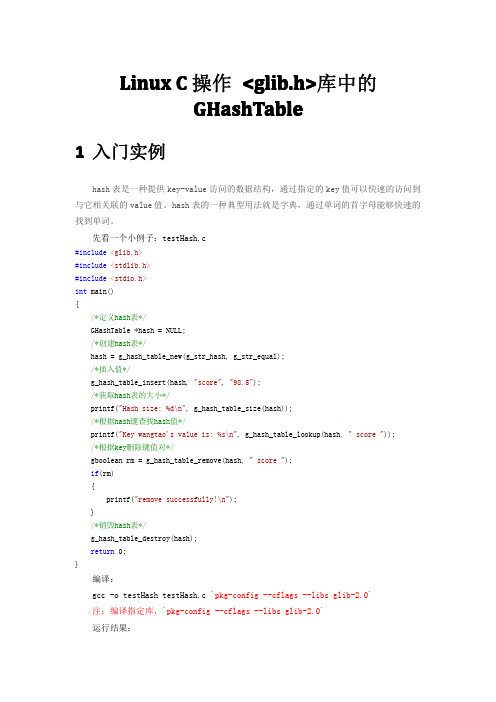

Linux C 操作 <glib.h>库中的 GHashTable

1 入门实例

hash 表是一种提供 key-value 访问的数据结构,通过指定的 key 值可以快速的访问到 与它相关联的 value 值。hash 表的一种典型用法就是字典,通过单词的首字母能够快速的 找到单词。

先看一个小例子:testHash.c #include <glib.h> #include <stdlib.h> #include <stdio.h> int main() {

数据结构复习_2

7、抽象数据类型的概念 由用户定义,用以表示应用问题的数据模型,是将数据结构作为一个软件构建的实现, 由基本的数据类型组成, 并包括一组相关的服务(或称操作) 抽象数据类型的的特征是使用与实现相分离,信息隐蔽和数据封装, 8、类的特征 信息隐蔽和数据封装,使用与实现相分离。 9、自然数的抽象数据类型定义 ADT NaturalNumber is objects: 一个整数的有序子集合,它开始于 0, 结束于机器能表示的最大整数(MaxInt)。 Function: 对于所有的 x, y NaturalNumber; False, True Boolean, +、-、<、==、=等都是可用的服务。 Zero( ) : NaturalNumber 返回自然数 0

4、数据结构涉及的三个方面: 数据的运算,即对数据元素施加的操作。 数据的逻辑结构 数据的存储结构 是指数据应该如何在计算机中存放, 是数据逻辑结构的物理存储方式, 是属于具体实现 的视图,是面向计算机的。 四种基本的存储方法: 顺序存储表示:该方法把逻辑上相邻的元素存放到物理位置上相邻的存储单元中; 链接存储表示:该方法不要求逻辑上相邻的元素在物理位置上也相邻; 索引存储表示:该方法在存储元素信息的同时,还建立附加的索引表。索引表中每一项 称 为索引项,索引项的一般形式是:(关键码,地址); 散列存储表示:根据结点的关键码通过一个函数计算直接得到该结点的存储地址。 5、数据类型 数据类型是一组性质相同的值的集合, 以及定义于这个值集合上的一组操作的总称. 6、线性表数据类型的两种表示方式 基于数组的顺序表示和基于链表的链接表示

第五章树 一、树的定义和术语 1.自由树 一棵自由树 Tf 可定义为一个二元组 Tf = (V, E) 其中 V = {v1, ..., vn} 是由 n (n>0) 个元素组成的有限非空集合,称为顶点集合。 E = {(vi, vj) | vi, vj V, 1≤i, j≤n} 是 n-1 个序对的集合,称为边集合,E 中的元素 (vi, vj)称 为边或分支。

第03章 单向散列函数

信息安全技术

27

3.3 消息认证码(MAC)

与密钥相关的单向散列函数通常 称为MAC,即消息认证码: MAC=CK(M)

源端A M K K C CK(M) Ⅱ 目的端B M C 比较

信息安全技术

28

3.3 消息认证码(MAC)

HMAC 全 称 为 Keyed-Hash Message Authentication Code, 它用一个秘密密钥来 产生和验证MAC。 HMAC 算法可以和任何密码散列函数结 合使用,而且对 HMAC 实现作很小的修改就 可用一个散列函数 H 代替原来的散列函数 H' 。

信息安全技术

4

3.1 单向散列函数概述 散列函数要具有单向性,则必须满足如下 特性:

给定M,很容易计算h。 给定h,根据H(M)=h反推M很难。 给 定 M , 要 找 到 另 一 消 息 M ’ 并 满 足 H(M)=H(M’)很难。

在某些应用中,单向散列函数还需要满足 抗碰撞(Collision)的条件:要找到两个随机 的消息M和M',使H(M)=H(M')满足很难。

信息安全技术

15

3.2 MD5算法

5) 输出 由A、B、C、D四个寄存器的输出按低位字 节在前的顺序 ( 即以 A 的低字节开始、 D 的高字

节结束)得到128位的消息摘要。

信息安全技术

16

大字节序:把高有效位放在低地址段,例如在按字节寻址

的存储器中存放值 0x12345678

地址 0x0004 0x0003 0x0002 0x0001 地址 0x0004 0x0003 0x0002 0x0001 数值 0x78 0x56 0x34 0x12 数值 0x12 0x34 0x56 0x78

检索表的分类

检索表的分类一、介绍检索表是一种用于存储和组织大量数据的数据结构,它能够快速地查询和检索数据。

根据不同的特点和用途,检索表可以分为多种类型,本文将就其中几种常见的分类进行介绍。

二、哈希表哈希表是一种通过哈希函数将键映射到特定位置的检索表。

它使用数组来存储数据,通过哈希函数将键转换为数组的索引,从而实现快速的数据查找。

哈希表具有快速的插入、删除和查找操作的特点,适用于需要频繁进行数据操作的场景。

三、二叉搜索树二叉搜索树是一种具有良好查找性能的检索表。

它的每个节点都包含一个键和对应的值,且左子树的键小于等于根节点的键,右子树的键大于等于根节点的键。

通过比较键的大小,可以快速地定位到目标节点,实现高效的数据检索。

四、B树B树是一种广泛应用于磁盘和数据库系统中的检索表。

它具有多个子节点的特点,每个节点可以存储多个键和对应的值。

B树通过保持树的平衡性和最小节点数来提高检索性能,适用于需要大规模存储和检索数据的场景。

五、红黑树红黑树是一种自平衡的二叉搜索树,它在每个节点上增加了一个存储位来表示节点的颜色(红色或黑色)。

通过保持红黑树的几个关键性质,如红色节点不能相连等,可以有效地平衡树的高度,提高数据的检索效率。

六、Trie树Trie树,也称为字典树或前缀树,是一种用于快速检索字符串的数据结构。

它通过将字符串的每个字符作为树的节点,构建起一棵树状结构。

通过遍历字符路径,可以快速找到以某个前缀开头的所有字符串,适用于需要高效处理字符串匹配的场景。

七、跳表跳表是一种基于有序链表的数据结构,通过在链表上增加多级索引,实现快速的数据查找。

跳表的每一级索引都是原链表的子集,通过跳跃式地查找,可以在平均时间复杂度为O(log n)的情况下进行数据检索。

八、索引表索引表是一种通过建立索引来加速数据检索的结构。

它通过提取数据的关键字段建立索引,然后将索引与原始数据关联起来,实现对数据的快速查找。

索引表常用于数据库系统和搜索引擎等需要快速检索大量数据的场景。

信息的编码 课件

发展趋势

随着深度学习技术的不断发展,神经网络编码在图像识别、语音识别、自然语言处理等领 域的应用越来越广泛。未来,神经网络编码有望在人工智能、机器学习等领域发挥更大的 作用。

案例三:QR码的应用

信息传递和自动识别的便捷工具

QR码(Quick Response Code)是一种二维条码,可以存储多种类型的数据,包括文本、URL、电 话号码等。通过手机扫描QR码,用户可以快速访问网页、下载信息或进行其他交互操作。QR码广泛 应用于广告、产品标签、名片等领域,方便了信息的传递和自动识别。

02 常见的信息编码方式

十进制编码

总结词

一种广泛使用的数字编码方式,用0-9的数字来表示信息。

详细描述

十进制编码是最常见的数字编码方式,用于将字母、数字和 符号转换为计算机可以处理的数字代码。每个字符由一个或 多个数字表示,通过特定的编码规则,如ASCII码,将字符与 数字对应起来。

二进制编码

感谢您的观看

THANKS

信息安全问题

数据加密

在信息编码过程中,为了确保信息的 安全性,需要对数据进行加密处理, 以防止未经授权的访问和窃取。

解决方案

采用可靠的加密算法和安全协议,对 传输和存储的信息进行加密处理,确 保信息的安全性和保密性。同时,加 强安全管理和安全意识教育,提高整 体安全防范能力。

06 信息编码的案例分析

发展趋势

随着基因组学、蛋白质组学等学科的 发展,生物信息编码在生物医药、农 业、环保等领域的应用越来越广泛。 未来,生物信息编码有望为人类提供 更加安全、有效的生物技术和治疗方 法。

vba字典哈希算法

vba字典哈希算法VBA(VisualBasicforApplications)是一种在MicrosoftOffice 应用程序中广泛使用的编程语言。

它提供了许多强大的功能,包括对哈希算法的支持。

在VBA中,哈希算法通常用于实现字典数据结构,以便快速查找和存储键值对。

一、哈希算法的基本原理哈希算法是一种将任意长度的二进制串转换为固定长度的二进制串的算法。

通过将数据映射到哈希表上,可以大大提高查找速度。

哈希算法将输入数据通过一系列复杂的数学运算,生成一个固定长度的哈希值。

由于哈希函数的性质,不同的输入可能会得到相同的哈希值,但同一哈希值通常对应着多个不同的输入。

在VBA中,哈希算法通常用于字典数据结构。

字典是一种基于键值对的数据结构,其中每个元素都由一个键和一个值组成。

通过使用哈希算法,可以将键转换为哈希值,以便快速定位对应的值。

二、VBA中的字典实现在VBA中,可以使用Dictionary对象来实现字典数据结构。

Dictionary对象使用哈希算法来存储键值对,并提供快速查找和插入操作。

以下是一个简单的VBA字典实现示例:```vbaSubCreateDictionary()DimdictAsDictionarySetdict=NewDictionary'添加键值对dict.Add"Key1","Value1"dict.Add"Key2","Value2"dict.Add"Key3","Value3"'查找值Debug.Printdict("Key1")'输出"Value1"'删除键值对dict.Remove"Key2"'遍历字典DimkeyAsVariantForEachkeyIndict.KeysDebug.Printkey&":"&dict(key)NextkeyEndSub```在上面的示例中,我们创建了一个新的Dictionary对象,并使用Add方法添加了几个键值对。

破译密码的五种方式

破译密码的五种方式

1. 字典攻击:使用事先准备好的密码词典,逐个尝试其中的密码进行破解。

这种方法适用于使用常见、弱密码的情况。

2. 暴力破解:通过尝试所有可能的密码组合,穷举破解密码。

这种方法对于密码长度较短、组合较简单的情况比较有效,但是对于密码较长、复杂的情况来说,算法的计算时间会非常长。

3. 彩虹表攻击:建立一个彩虹表,其中包含了大量的明文密码与其对应的散列值。

通过比对散列值,可以快速找到对应的明文密码。

这种方法适用于散列算法较弱、散列值使用较短长度存储的情况。

4. 社交工程:通过获取目标用户的个人信息,如生日、宠物名、喜好等来推测其密码,或者通过欺骗用户来获取密码。

这种方法主要依赖于对目标用户的了解和欺骗能力。

5. 漏洞利用:通过发现系统或应用程序的漏洞,从中获取密码或直接绕过密码验证。

这种方法需要对系统安全性的深入了解和对潜在漏洞的发现能力。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

15

线性探查序列

对关键码集合 K={18,73,10,5,68,99,22,32,46,58,25}, 我们取h(key)=key%13, 则

h(18)=5, h(73)=8, h(10)=10, h(5)=5, h(68)=3, h(99)=8, h(22)=9, h(32)=6, h(46)=7, h(58)=6, h(25)=12.

常用素数: m = 128, 256, 512, 1024, p选择 127, 251, 503, 1019.

除余法使用最广,常用于动态字典和关键码没有规律出现 的情况. 也可以用于将其他散列函数得到值归缩到所需基本区域.

11

散列函数选取的原则

一般而言,散列函数的选取应根据具体问题 具体分析的原则,针对具体字典元素关键码 集合的特性,加上空间、时间的条件,去构 造相对理想的散列函数。 散列函数计算出的地址应该尽可能均匀地分 布在希望的地址空间中。 散列函数应该尽可能简单,以提高关键码到地 址的转换速度 。

ห้องสมุดไป่ตู้

散列地址

关键码

0

1

2

3

68

4

5

18 5

6

5

7

8

9

10 11 12

25

58 25

32 73 99 10 22 46 99 22

58 32 46

从例子中看到线性探测容易出现堆积现象,即在处理同义词 的过程中又添加了非同义词冲突(其他探查法也可能有类似 情况)

2

6.5 字典的散列表示

动机:

如果关键码是存储字典元素的数组下标, 则可 以直接找到字典元素! 关键码未必总是整数!

Windows 序列号

关键码即使是整数,也未必适合做数组下标!

北大学生学号

如何建立从关键码集合到适当整数集合的映射, 把数据存放在映射值对应的位置.

散列表示!

3

6.5.1基本概念

移位折叠相加 移位相加

85 142 2422 1 1064

58 241 2422 2721

8

中平方法

先求出关键码的平方, 然后取中间几位作为地 址. 例如: key = 4731, 47312=22382361, h(4731)=382.

9

基数转换法

把关键码看成基数为r1的数,将它转换成基数为r2 的数, 用数字分析法取中间几位作为散列地址.

找到查找的元素(检索成功), 后者 碰到一个未被占用的地址(可以插入同义词或者检索失败).

显然基本区域的负载因子必须小于1.

14

线性探查与双散列探查

基本区域内的一个探查序列: Hi= (h(key)+di)%m, 其中:m为表长, di为增量序列, i=1,2, …,k (km-1). 如果增量序列满足: di=i, 则为线性探查序列. 如果增量序列满足: di=i h2 (key) 则为双散列探查序列.

key 000319426 000718309 000629443 000758615 h(key) 326 709 643 715

过分依赖于关键码集合,通常适合静态的字典.

7

折叠法

如果关键码位数比地址码位数多,且分布比较均匀,则将关 键码从某些地方断开,分为几部分,以几部分的叠加和(舍弃 进位)作为地址. 例如: key =582422241 58|2422|241 58|2422|241

检查同义词需要知道处理碰撞的方法 涉及对同义词的处理.

碰撞处理方法:

开地址法 拉链法

13

开地址法

基本想法:

出现冲突时元素无法保存在散列函数确定的位置,需 设法为它在基本区域内另外安排一个位置. 采用探查方式作为系统化的位置安排方式.

开地址法解决碰撞:

在基本区域内形成一个同义词的探测序列,沿着探测序列 逐个查找,直到满足下列条件为止:

12

6.5.3 碰撞的处理

散列表的插入和检索都要考虑对碰撞的处理.

如果以h(key)为地址的空间未被占用:

如果以h(key)为地址的空间已被占用:

执行检索, 检索失败; 执行插入, 将元素存入该存储空间.

执行检索,则需要检查已经存放的元素(甚至同义词)是否 是需要检索的元素;

如果执行插入, 发生碰撞.

散列表: 采用散列法表示的字典.

4

设计散列表示

主要关注两个问题:

散列函数的选择

使得散列地址的分布尽可能均匀. 理想的负载因子>0.5. 依据存储条件, 同义词可以存放在基本区域中未被占用的 单元; 也可以在基本区域以外另开辟区域,例如>1时.

碰撞的处理

5

6.5.2 散列函数

第十讲 字典的散列表示

1

教材与参考资料

普通高等教育“十一五”国家级规划教材 普通高等教育精品教材 《算法与数据结构— C语言描述》(第2版) 张乃孝 编著, 高等教育出版社 2008.

第6章 集合与字典(6.5)

参考1.3.4(外存数据的组织)

普通高等教育“十一五”国家级规划教材配套参考书 《算法与数据结构》(第2版)学习指导与习题解析 张乃孝 编著, 高等教育出版社 2009.

r1和r2互素.

例 key =236075, r1=13, r2=10, (236075)13= 2135+3134+6133+713+5 = (841547)10 h(key) = 4154

10

除余法

关键码除以某个不大于基本区域大小(m)的数p后的余数为 散列地址, 即 h(key)=(int)key%p; 数 p 一般选素数.

散列法(Hashing), 也称为杂凑法或关键码-地址转换法. 关键码 key 散列函数 h

散列地址 h(key)

散列函数h的值域应该是可以使用的整个地址空间,称 为基本区域. 负载因子:

字典中结点数目 基本区域能容纳的结点数目

碰撞: 如果 key1key2, 而h(key1)=h(key2). 发生碰撞的关键码称为同义词.

不存在一种普遍适用的最佳的散列函数! 具体问题具体设计! 常用设计方法

数字分析法 折叠法 中平方法 基数转换法 除余法

对于非整数关键码,常见的方 式是先设计一种方式把它转 换到整数,而后再用整数散列 的方法.

6

数字分析法

如果关键码位数比基本区的地址码位数多,丢掉分 布不均匀的位留下均匀的位作为地址. 例如: